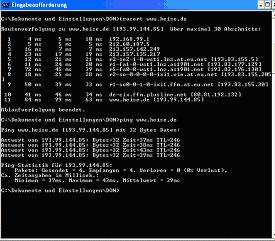

Eine Traceroute zeigt an, über wie viele und welche Knoten eine Verbindung mit einer Homepage aufgebaut wird, was aber auch nicht immer der tatsächlichen Verbindung entsprechen muss, denn manche Knoten können durch Firewalls etc. blockiert werden.

Mittels eines Ping lässt sich überprüfen, ob eine IP-Adresse erreichbar ist. Dabei werden Datenpakete ausgesandt, auf die von der entsprechenden Stelle geantwortet werden soll (vergleichbar mit dem Sonar eines U-Bootes: ein ping wird ausgesandt, trifft dieser auf ein Objekt, wird der Ton als Echo zurückgeworfen). Dabei wird auch die Zeit gemessen.

Am Freitagnachmittag betrug die durchschnittliche Antwortdauer auf vier ausgesandte Pings 39 ms. Die mit dem Befehl tracert (in der Eingabeaufforderung) gefundene Verbindung bestand aus 11 Knoten und wurde in 63 ms aufgebaut. Die Verbindung, die das Webtool fand, bestand aus 13 Knoten und wurde in 25 ms hergestellt. Dieser enorme Zeitunterschied kommt, so vermute ich, dadurch zustande, dass die Verbindungen jeweils auf verschiedenen Wegen aufgebaut wurden.

Am Samstagvormittag dauerte es durchschnittlich 45 ms, um eine Antwort auf einen Ping zu bekommen. Der Befehl tracert fand wieder eine Verbindung aus elf Knoten, diesmal in 43 ms. Das Webtool stellte wieder eine Verbindung aus 13 Knoten her und war mit 26 ms kaum langsamer als am Vortag.

Den Zeitunterschied der Ergebnisse des Ping an den zwei Tagen kann ich mir nur so erklären, dass am Wochenende mehr Menschen online sind, wodurch die Verbindungen beeinträchtigt werden. Völlig überrascht war ich darüber, dass der Befehl tracert am Samstag schneller arbeitete, als tags zuvor, obwohl die Verbindung über dieselben Knoten hergestellt wurde.

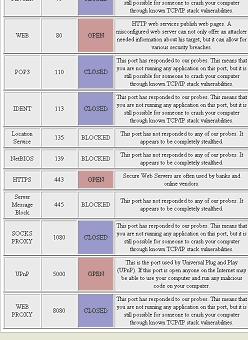

Den Portscan führte ich ebenfalls am Freitag durch. Wenig überraschend dabei war, dass der Port 80 (für WWW), sowie Port 443(HTTPS) geöffnet waren. Der Scan nach Trojanern blieb gottseidank erfolglos. Der offene Port 5000 bereitete mir einiges an Strinrunzeln, weil mir der Begriff UPnP vorläufig gar nichts sagte. Erst nach nach einer Recherche im Internet fand ich heraus, dass sich Geräte mittels dieser Reihe von Netzwerkprotokollen quasi selbstständig mit anderen Geräten verbinden können ( http://www.heise.de/glossar/entry/9e37e8c84901559f , http://de.wikipedia.org/wiki/Universal_Plug_and_Play ), weshalb ich versuchen werde, diesen Port auf irgendeine Weise zu schließen.

... link (0 comments) ... comment

Die Akzeptanz digitaler Medien und die Vorteile, die sich aus ihnen ergeben, sind in den letzen Jahren stark gestiegen. Ich denke, das liegt auch in der relativ einfachen Bedienung. Die meisten Musikportale sind mehr oder weniger selbsterklärend gestaltet, sodass man sich schnell zurechtfindet, und auch der Großteil der Audio- und Videostreams lässt sich einfach konsumieren. Wurden beispielsweise früher CDs auf Kassetten überspielt, so besteht heute nicht einmal mehr die Notwendigkeit, eine CD im Laden zu kaufen, da man diese ja auch ganz einfach per Mausklick bei diversen Anbietern (ob legal oder nicht, sei jetzt dahingestellt) downloaden und sie gleichzeitig auch anhören kann (eine Auflistung der beliebtesten Download Seiten findet ihr bei unserem Kollegen Christian Wolfsteiner) Ein weiter Vorteil liegt darin, dass man gewisse Titel, die einem nicht so gut gefallen, einfach nicht downloaded, sprich sich die Rosinen aus dem Kuchen pickt, während diese auf einer herkömmlich gekauften CD zwangsläufig zu finden wären.

Ein weiteres Beispiel: Wenn sich meine Großeltern nicht auf ein Fernsehprogramm einigen können, zieht sich mein Großvater in sein Zimmer zurück, um via TV-Karte (Andreas Niderschick hat dazu ausführliche Informationen) am PC fernzusehen. Ich denke, das spricht für die oben erwähnte unkomplizierte Handhabung digitaler Medien, denn gerade ältere Menschen hätten sonst wohl größere Berührungsängste. Auch Audiostreams erfreuen sich immer größerer Beliebtheit. Das Webradio von Ö1 stellt ein sehr gutes Beispiel dar. Nach Aufrufen der Seite startet der WindowsMediaPlayer selbstständig, und der Zuhörer kann zwischen „Live Radio“ (Aktuelle Sendungen) und „Info Radio“ (Nachrichten nonstop) wählen.

Für die Zukunft ist zu erwarten, dass die Angebote an Audio- und Videostreamangebote der TV- und Radiosender zunehmen werden, vielleicht sogar manche Sendungen nur mehr in dieser Form „ausgestrahlt“ werden. Da es sich hierbei um relativ große Datenmengen handelt, besteht meiner Ansicht nach die Gefahr, dass vor allem die ländlichen Gebiete, in denen keine leistungsfähige Internetverbindung verfügbar ist, in dieser Hinsicht benachteiligt sein werden. Daher ist es notwendig, in diesen Bereichen passende leistungsstarke Verbindungen bereitzustellen.

... link (0 comments) ... comment

Steganografie

In Zeiten, in denen der Mensch zwar noch nicht völlig gläsern, aber doch schon sehr transparent ist, wird es immer wichtiger, Daten und Aktionen vor den Blicken Unbefugter zu schützen. Dieses Bedürfnis ist jedoch nicht eine Erscheinung des Computerzeitalters, sondern geht bereits bis in die Antike zurück. Die Skytale beispielsweise stammt aus vorchristlicher Zeit, und glaubt man der Legende, so haben die alten Griechen die Technik der Steganografie erfunden. So soll der spartanische Feldherr Demaratos, als die Perser Griechenland überfallen hatten, seinen Truppen Botschaften mitgeteilt haben, indem er das Wachs von den damals üblichen Wachstäfelchen abkratzen ließ und seine eigene Botschaft in das Holz ritzte, bevor er es wieder mit Wachs überziehen ließ (vgl. http://home.nordwest.net/hgm/krypto/intro.htm ).

Der Begriff Steganografie kommt also aus dem Griechischen und bedeutet soviel wie „verborgenes Schreiben“. Ihr Zweck liegt darin, vertrauliche Nachrichten zu übersenden, ohne dass sie von Unbefugten als solche erkannt oder gar gelesen werden können. Hier liegt auch schon der wesentliche Unterschied zur Kryptografie, als deren Unterpunkt die Steganografie fälschlicherweise häufig gesehen wird: Die Kryptografie beschäftigt sich damit, Nachrichten zu verschlüsseln, die Steganografie versteckt Nachrichten in einem „ Trägermedium“ wie z.B. Bildern, Texten, etc., sodass es für Uneingeweihte nicht ersichtlich ist, dass sich dahinter überhaupt eine andere Nachricht verbirgt (vgl. http://de.wikipedia.org/wiki/Steganographie ). Robert Breetzmann (2000) schreibt dazu: „Um ein Tagebuch zu führen oder um einem Boten zu verwehren, von einer Nachricht Kenntnis zu nehmen, sind kryptographische Methoden angebracht; um eine Nachricht durch Gefängnistore zu schmuggeln, steganographische Methoden.“

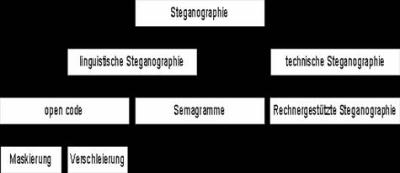

Die Steganografie lässt sich in zwei große Gruppen einteilen, was die nachfolgende Grafik verdeutlicht:

(vgl. Breetzmann, 2000)

Bei der linguistischen Steganografie handelt es sich um Semagramme, in denen kleine Details so verändert werden, um darin Informationen zu transportieren, sowie um Geheimsprachen, die zwischen Absender und Benutzer vereinbart werden (open code). Unter die technische Steganografie fällt beispielsweise die Benutzung von unsichtbarer Tinte (oder Zitronensaft.- Ich bin sicher, jeder von uns hat in seiner Kindheit mindestens einmal Geheimbotschaften auf diese Weise verfasst), oder eben das eingangs erwähnte Beispiel (vgl. http://home.nordwest.net/hgm/krypto/intro.htm ). Im heutigen Computerzeitalter spielt natürlich die rechnergestützte Steganografie eine wichtige Rolle, gibt sie doch auch Anlass zu diversen Verschwörungstheorien (vgl. http://www.heise.de/tp/r4/artikel/9/9659/1.html - Verwenden die muslimischen Terroristen Steganografie?).

Doch wie funktioniert nun diese Art der Steganografie? Einfach gesprochen werden Nachrichten in bereits vorhandenen unverfänglichen Dateien versteckt ( Links zu ausführlicheren Erklärungen findet ihr weiter unten). Diese Trägerdateien können Bilder, Audiodateien oder eigens dafür verfasste Texte sein. Um eine Nachricht zu verstecken, werden die Byteblocks einer Datei in ihre einzelnen Bits zerlegt (1 Byte= 8 Bit), und das letzte Bit, das auch LSB (least significant bit) genannt wird, kann nach Belieben verändert werden- man bringt in ihm also einen Teil der Information unter, die man übermitteln möchte. Daraus folgt, dass ich acht Bytes der Originaldatei brauche, um ein Byte der Nachricht zu verstecken (vgl. http://home.nordwest.net/hgm/krypto/intro.htm ).

In dieser Vorgehensweise besteht aber auch der Nachteil dieser Methode. Jeder, der in Computerdingen halbwegs kundig ist, weiß um die Bedeutung der LSB. Wenn man also weiß, wo man etwas suchen muss, wird man unter umständen auch bald etwas finden. Natürlich ist das Herausfiltern der Nachricht nicht so einfach, dass es jeder, der einen PC hat, bewerkstelligen könnte, aber es geht vermutlich schneller, als eine mittels PGP o.ä. verschlüsselte Nachricht zu knacken. Um das zu verhindern, oder besser gesagt zu erschweren, besteht natürlich die Möglichkeit, die Nachricht erst zu verschlüsseln und dann zu verstecken.

Doch eines sollte uns bewußt sein: es mag noch so tolle Verschlüsselungs- oder Steganografie-Programme geben, hundertprozentige Sicherheit gibt es aber nicht.

Quellen:

http://de.wikipedia.org/wiki/Steganographie

http://home.nordwest.net/hgm/krypto/intro.htm

http://www.heise.de/tp/r4/artikel/9/9659/1.html

http://www-ivs.cs.uni-magdeburg.de/bs/lehre/wise0102/progb/vortraege/rbreetzmann/einf.html

weitere Quellen:

http://www.fitug.de/bildung/kongress/stegano.html

http://www.erwin-schwendike.de/stegano.htm

... link (0 comments) ... comment

Last update: 2006.01.29, 21:18

Juni 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

||||||

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

||||||

Eine Traceroute zeigt an, über wie viele und...

Die Akzeptanz digitaler Medien und die Vorteile, die...

Steganografie In Zeiten, in denen der Mensch zwar...