Samstag, 25. Juni 2005

Die wichtigsten TCP/IP Tools

brikenak.keco.uni-linz, 14:43h

Windows und Linux haben viele Tools, die wichtig für die Konfiguration und die Fehlersuche bei TCP/IP sind. Die meistgenutzten sind: ping, tracert, route und netstat.

Das Internet Control Message Protocol (ICMP) ist für das Erkennen und das Melden von Fehlern sehr wichtig. Die Kommandos PING und TRACERT verwenden dieses Protokoll.

PING (Paket Internet Groper) ist das meistgenutzte Tool mit dem man Netzwerkverbindungen zu einer anderen Station überprüfen kann. Das Programm schickt Pakete an den anderen Rechner und zeigt dann die Zeit an, die die Pakete für den Weg hin und zurück benötigen.

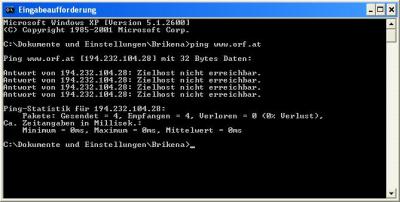

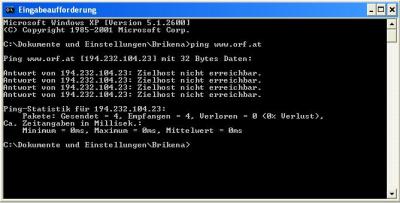

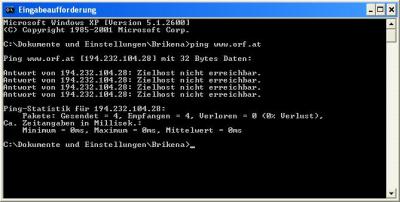

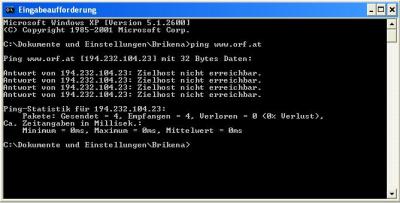

Ich habe die Befehle Ping und Tracert an zwei unterschiedlichen Wochentagen an der Seite www.orf.at getestet, und das Ergebnis für Ping war:

Abfrage an einem Wochentag

Abfrage am Wochenende (Sonntag nachmittags)

Ping verschickt ICMP Pakete an den Rechner, und wartet dann auf Antwortpakete. In unserem Fall ist kein Paket zurückgekommen, d.h. dass der Rechner nicht erreichbar war.

Es konnte keine Verbindung zum Server aufgebaut werden. Der Host www.orf.at existiert, aber die ICMP-Pakete werden ignoriert. Trace Route oder Tracert funktioniert ähnlich wie Ping.

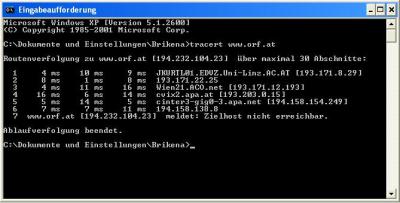

Man bekommt aber noch mehr Informationen über die Netzwerkverbindung zwischen der lokalen Station und der entfernten Station. Mit Tracert wird eine Routenverfolgung vorgenommen und sichtbar gemacht und wird angezeigt, auf welchem Rechner die Pakete gegebenenfalls hängen bleiben.

Die entfernte Station kann unter der IP-Adresse oder dem Domainnamen angesprochen werden.

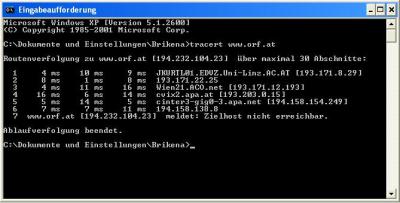

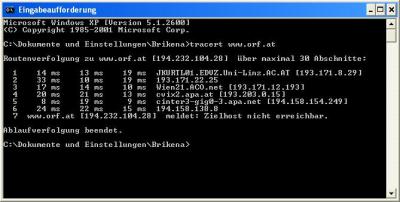

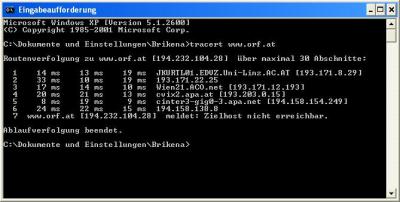

Wie Ping macht Traceroute Gebrauch der ICMP-Echofunktion, um von einem Rechner eine Antwort zu erhalten. Meine Ergebnisse waren:

Abfrage an einem Wochentag

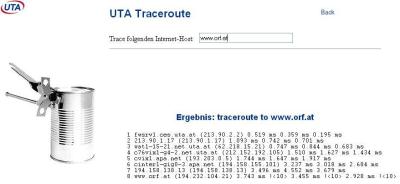

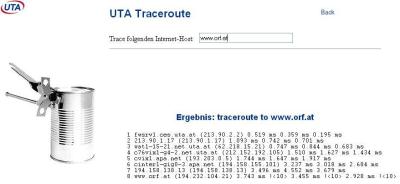

Abfrage am Wochenende (Sonntag nachmittags) Jeder Router, der die Datenpakete empfängt, schickt eine Information zurück an den anfragenden Rechner. Angezeigt wird die Anzahl der Hops, der Weg und die Zeit, die jeder Hop gebraucht hat. Von den Abbildungen ist ersichtlich, dass die Übertragung der Datenpakete am Wochenende länger dauert; die Zeiten in Mikrosekunden sind etwas höher. Der Grund könnte sein, dass das Netzwerk am Wochenende stärker belastet ist. Trace Routing mittels UTA

Bei der Verwendung eines Webtools (UTA) bekommt man grundsätzlich das gleiche Ergebnis, nur jetzt verläuft der Weg vom UTA-Server zu ORF über andere Router.

Wenn man die beiden Ergebnisse vergleicht, fällt auf, dass die Verbindung von meinem Rechner einen Router weniger benötigt als der UTA-Server.

Die IP-Adressen des Zielhosts sind auch unterschiedlich. Die Zeiten für die Übertragung der Datenpakete sind bei der Verwendung eines Webtools deutlich kürzer als bei Verwendung des Windows-Befehls.

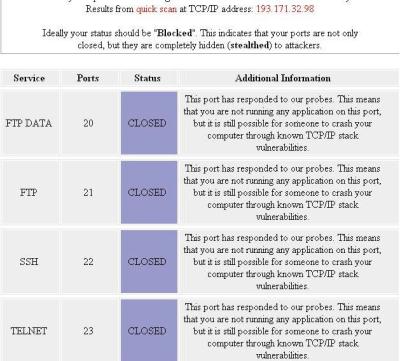

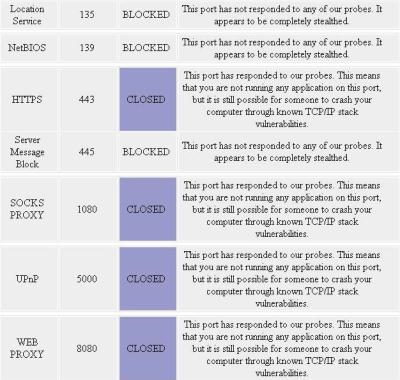

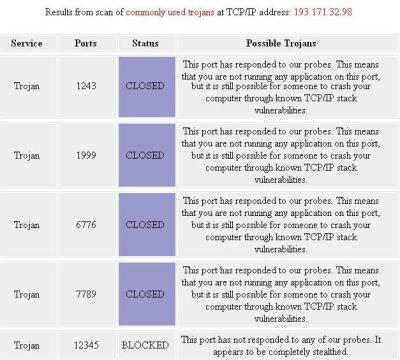

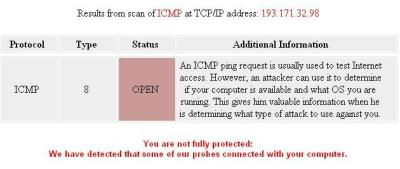

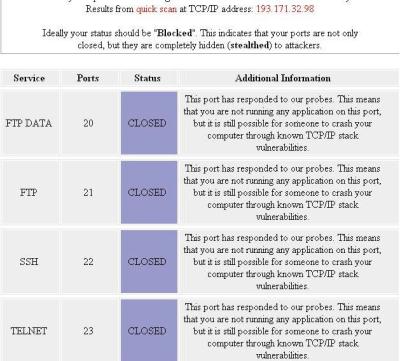

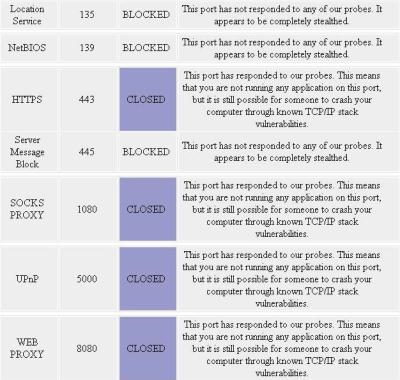

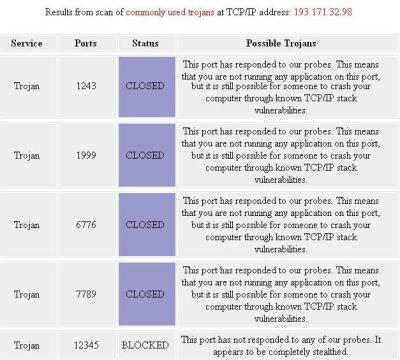

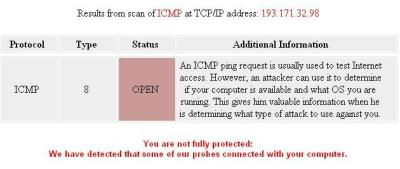

Portscan ist eine Software mit der überprüft werden kann, welche Dienste ein mit TCP/IP arbeitendes System anbietet. Oft bieten Portscanner auch Zusatzfunktionen, z.B. Betriebssystem- und Diensterkennung an. Es wird auf den gewünschten Ports versucht, eine Verbindung zu dem Rechner aufzubauen und die Antwort interpretiert. Im Falle von TCP z.B. werden SYN-Pakete von dem Portscanner verschickt. Ein Port wird als offen bezeichnet, wenn er mit einem SYN/ACK-Paket antwortet. Ein Port der mit einem RST/ACK-Paket antwortet wird als geschlossen beziechnet, und ein Port, der nicht antwortet - als gefiltert.

Damit keine Antwort-Pakete übersehen werden, überprüfen Portscanner einen Port mehrfach und um Zeit zu sparen, können mehrere Ports parallel geprüft werden.

Durch einen Port-Scan mit dem Webtool, kam ich zu folgendem Ergebnis kam:

Es bedeutet dass, mein Rechner vor unerlaubten Zugriffen nicht ganz geschützt ist, d.h. dass, es keine totale Datensicherheit gewährleistet werden kann.

http://de.wikipedia.org/wiki/Portscan

http://www.box24.ch/public/tipps/netzwerk/net00002.wct

http://www.port-scan.de/index2.php

http://www.nickles.de/c/s/14-0002-12-1.htm

http://www.elektronik-kompendium.de/sites/net/0901041.htm

Ich habe die Befehle Ping und Tracert an zwei unterschiedlichen Wochentagen an der Seite www.orf.at getestet, und das Ergebnis für Ping war:

Abfrage an einem Wochentag

Abfrage am Wochenende (Sonntag nachmittags)

Ping verschickt ICMP Pakete an den Rechner, und wartet dann auf Antwortpakete. In unserem Fall ist kein Paket zurückgekommen, d.h. dass der Rechner nicht erreichbar war.

Es konnte keine Verbindung zum Server aufgebaut werden. Der Host www.orf.at existiert, aber die ICMP-Pakete werden ignoriert. Trace Route oder Tracert funktioniert ähnlich wie Ping.

Man bekommt aber noch mehr Informationen über die Netzwerkverbindung zwischen der lokalen Station und der entfernten Station. Mit Tracert wird eine Routenverfolgung vorgenommen und sichtbar gemacht und wird angezeigt, auf welchem Rechner die Pakete gegebenenfalls hängen bleiben.

Die entfernte Station kann unter der IP-Adresse oder dem Domainnamen angesprochen werden.

Wie Ping macht Traceroute Gebrauch der ICMP-Echofunktion, um von einem Rechner eine Antwort zu erhalten. Meine Ergebnisse waren:

Abfrage an einem Wochentag

Abfrage am Wochenende (Sonntag nachmittags) Jeder Router, der die Datenpakete empfängt, schickt eine Information zurück an den anfragenden Rechner. Angezeigt wird die Anzahl der Hops, der Weg und die Zeit, die jeder Hop gebraucht hat. Von den Abbildungen ist ersichtlich, dass die Übertragung der Datenpakete am Wochenende länger dauert; die Zeiten in Mikrosekunden sind etwas höher. Der Grund könnte sein, dass das Netzwerk am Wochenende stärker belastet ist. Trace Routing mittels UTA

Bei der Verwendung eines Webtools (UTA) bekommt man grundsätzlich das gleiche Ergebnis, nur jetzt verläuft der Weg vom UTA-Server zu ORF über andere Router.

Wenn man die beiden Ergebnisse vergleicht, fällt auf, dass die Verbindung von meinem Rechner einen Router weniger benötigt als der UTA-Server.

Die IP-Adressen des Zielhosts sind auch unterschiedlich. Die Zeiten für die Übertragung der Datenpakete sind bei der Verwendung eines Webtools deutlich kürzer als bei Verwendung des Windows-Befehls.

Portscan ist eine Software mit der überprüft werden kann, welche Dienste ein mit TCP/IP arbeitendes System anbietet. Oft bieten Portscanner auch Zusatzfunktionen, z.B. Betriebssystem- und Diensterkennung an. Es wird auf den gewünschten Ports versucht, eine Verbindung zu dem Rechner aufzubauen und die Antwort interpretiert. Im Falle von TCP z.B. werden SYN-Pakete von dem Portscanner verschickt. Ein Port wird als offen bezeichnet, wenn er mit einem SYN/ACK-Paket antwortet. Ein Port der mit einem RST/ACK-Paket antwortet wird als geschlossen beziechnet, und ein Port, der nicht antwortet - als gefiltert.

Damit keine Antwort-Pakete übersehen werden, überprüfen Portscanner einen Port mehrfach und um Zeit zu sparen, können mehrere Ports parallel geprüft werden.

Durch einen Port-Scan mit dem Webtool, kam ich zu folgendem Ergebnis kam:

Es bedeutet dass, mein Rechner vor unerlaubten Zugriffen nicht ganz geschützt ist, d.h. dass, es keine totale Datensicherheit gewährleistet werden kann.

http://de.wikipedia.org/wiki/Portscan

http://www.box24.ch/public/tipps/netzwerk/net00002.wct

http://www.port-scan.de/index2.php

http://www.nickles.de/c/s/14-0002-12-1.htm

http://www.elektronik-kompendium.de/sites/net/0901041.htm

... link (0 comments) ... comment

Samstag, 4. Juni 2005

Digital Rights Management

brikenak.keco.uni-linz, 11:33h

Digital Rights Management (DRM) ist ein Thema, das in den letzten Jahren extrem wichtig und anwendbar geworden ist. Das Konzept von Digital Rights Management ist in den 90er Jahren zu seiner jetziger Bedeutung gekommen. Die Definition von DRM hat sich aber im Laufe der Zeit verändert.

Früher war DRM nur ein rein defensiver Schutz digitaler Inhalte, jetzt ist DRM eine Technologie, die neue Geschäftsmodelle und Dienste ermöglicht, und die Grundlage für einen digitalen System von Rechten, Rechteeigentümern und Rechtenutzern schafft.

Die neuere Definitionen von DRM lautet “Digital Rights Management is the persistent management of a digitalobject under a set of terms and conditions throughout its life cycle.”

Es ist vielleicht überraschend, dass DRM in der Zukunft ein extrem wichtiges Thema für Automobilanwendungen werden wird.

DRM wird für Dienste, wie z.B. Entertainment-Inhalte oder Flash-Software, von zentraler Bedeutung sein. Für die Realisierung von DRM im Automobil bietet sich eine Erweiterung des zentralen Bordcomputers an.

Das funktioniert ähnlich wie beim Pay-TV aber viel komplexer. Mit Methoden des Digital Rights Management verknüpfen sich Sicherheits- und Überwachungsfunktionen mit bestimmten rechtlichen Regelungen. Digital Rights Management bezeichnet Konzepte, die den freien Zugriff auf Daten einschränken.

Folgenden DRM-Kategorien können näher betrachtet werden:

In Unternehmen werden Kundendaten durch den Einsatz von DRM geschützt.

Ein Beispiel dafür ist bietet EPAL (Enterprise Privacy Authorization Language).

Neben dem Schutz der Kundendaten kann DRM anwendbar sein, vertraulichen nach außen gelangte Dokumenten zu schützen. 2. DRM für persönliche Daten

Mittels Schlüsselsystemen können erzeugten Dateien gegen unautorisierten Zugriff geschützt werden. Daten können so verschlüsselt werden, dass sie nur auf dem Rechner, auf dem sie erstellt wurden, geöffnet werden können. Im Fall von Online-Banking-Software könnte dies gegen Angriffe schützen. 3. DRM für Mediendaten

In diesem Fall wird DRM eingesetzt, um die Produkte gegen unkontrollierte Verbreitung und Vervielfältigung zu schützen.

Der Einsatz von DRM für Mediendaten bietet den Kunden nicht nur Vorteile, sondern ist auch eine starke Beeinträchtigung ihrer Privatsphäre. 4. DRM für Software-Produkte

Analog zu DRM für Mediendaten wird DRM für Software-Produkte gegen unkontrollierte Kopie und Verbreitung eingesetzt.

Der Softwareschutz basiert auf der Einschränkung der Rechte zur Manipulation des Programms oder der Umgebung.

Einige interessante Beispiele zur Erklärung von DRM hat mein Kollege Oliver Wolf in seinem Weblog gezeigt. Experten sind der Ansicht, dass DRM eine Zukunft hat. Wenn Technologie sich ändert, ändert sich auch der Zugang zu Daten, besonders in der digitalen Welt. Darum ist Urheberrechtsschutz eine künstliche Barriere des Zugangs zu Daten.Aber viele Inhaltsanbieter und auch einige Regierungen sind leider nicht besonders daran interessiert, die Grundrechte zu schützen, sondern zu kontrollieren, was Menschen tun. Wie mein Kollege André Pecquet in seinem Artikel erwähnt, gibt es viele Pro und Contra Argumente bezüglich DRM.

Einige Kritiker umdeuten die Abkürzung DRM auch als Digitales Restrictions Management genannt, weil nicht die Rechte des Anwenders geschützt werden, sondern die Rechte der Anwendungen con den Nützern.

Ich möchte hier auf Herrn Fuchs verweisen, der auf weitere Schwachstellen und Kritikpunkte eingeht. Stellt sich die Frage: Was kann man mit DRM nicht erreichen? Vielleicht dass Infos weiter gegeben werden. Denn analoge Kopien kann man nicht verhindern. Filesharing-Systeme können ebenso wenig aufgehaltet werden.

Ist DRM wirklich Digitales Restrictions Management oder ist es ein Versuch, die freie Verbreitung von Informationen zu verhindern, um Geschäftsmodelle und Profit zu schützen?

Quellen:

http://www.elektroniknet.de/topics/embeddedsystems/fachthemen/2004/0003/index_a.htm

http://www.escrypt.com/NewsArtikel/news_050228.html

http://de.wikipedia.org/wiki/Digital_Rights_Management

http://www.bergt.de/lexikon/lex/dl2.htm

http://www.contentguard.com/whitepapers/CGWP-FinalGer.pdf

http://www.datenschutzzentrum.de/allgemein/trusted_computing.htm

DRM wird für Dienste, wie z.B. Entertainment-Inhalte oder Flash-Software, von zentraler Bedeutung sein. Für die Realisierung von DRM im Automobil bietet sich eine Erweiterung des zentralen Bordcomputers an.

Das funktioniert ähnlich wie beim Pay-TV aber viel komplexer. Mit Methoden des Digital Rights Management verknüpfen sich Sicherheits- und Überwachungsfunktionen mit bestimmten rechtlichen Regelungen. Digital Rights Management bezeichnet Konzepte, die den freien Zugriff auf Daten einschränken.

Folgenden DRM-Kategorien können näher betrachtet werden:

- DRM in Unternehmen und Verwaltung

- DRM für persönliche Daten

- DRM für Mediendaten

- DRM für Software-Produkte

In Unternehmen werden Kundendaten durch den Einsatz von DRM geschützt.

Ein Beispiel dafür ist bietet EPAL (Enterprise Privacy Authorization Language).

Neben dem Schutz der Kundendaten kann DRM anwendbar sein, vertraulichen nach außen gelangte Dokumenten zu schützen. 2. DRM für persönliche Daten

Mittels Schlüsselsystemen können erzeugten Dateien gegen unautorisierten Zugriff geschützt werden. Daten können so verschlüsselt werden, dass sie nur auf dem Rechner, auf dem sie erstellt wurden, geöffnet werden können. Im Fall von Online-Banking-Software könnte dies gegen Angriffe schützen. 3. DRM für Mediendaten

In diesem Fall wird DRM eingesetzt, um die Produkte gegen unkontrollierte Verbreitung und Vervielfältigung zu schützen.

Der Einsatz von DRM für Mediendaten bietet den Kunden nicht nur Vorteile, sondern ist auch eine starke Beeinträchtigung ihrer Privatsphäre. 4. DRM für Software-Produkte

Analog zu DRM für Mediendaten wird DRM für Software-Produkte gegen unkontrollierte Kopie und Verbreitung eingesetzt.

Der Softwareschutz basiert auf der Einschränkung der Rechte zur Manipulation des Programms oder der Umgebung.

Einige interessante Beispiele zur Erklärung von DRM hat mein Kollege Oliver Wolf in seinem Weblog gezeigt. Experten sind der Ansicht, dass DRM eine Zukunft hat. Wenn Technologie sich ändert, ändert sich auch der Zugang zu Daten, besonders in der digitalen Welt. Darum ist Urheberrechtsschutz eine künstliche Barriere des Zugangs zu Daten.Aber viele Inhaltsanbieter und auch einige Regierungen sind leider nicht besonders daran interessiert, die Grundrechte zu schützen, sondern zu kontrollieren, was Menschen tun. Wie mein Kollege André Pecquet in seinem Artikel erwähnt, gibt es viele Pro und Contra Argumente bezüglich DRM.

Einige Kritiker umdeuten die Abkürzung DRM auch als Digitales Restrictions Management genannt, weil nicht die Rechte des Anwenders geschützt werden, sondern die Rechte der Anwendungen con den Nützern.

Ich möchte hier auf Herrn Fuchs verweisen, der auf weitere Schwachstellen und Kritikpunkte eingeht. Stellt sich die Frage: Was kann man mit DRM nicht erreichen? Vielleicht dass Infos weiter gegeben werden. Denn analoge Kopien kann man nicht verhindern. Filesharing-Systeme können ebenso wenig aufgehaltet werden.

Ist DRM wirklich Digitales Restrictions Management oder ist es ein Versuch, die freie Verbreitung von Informationen zu verhindern, um Geschäftsmodelle und Profit zu schützen?

Quellen:

http://www.elektroniknet.de/topics/embeddedsystems/fachthemen/2004/0003/index_a.htm

http://www.escrypt.com/NewsArtikel/news_050228.html

http://de.wikipedia.org/wiki/Digital_Rights_Management

http://www.bergt.de/lexikon/lex/dl2.htm

http://www.contentguard.com/whitepapers/CGWP-FinalGer.pdf

http://www.datenschutzzentrum.de/allgemein/trusted_computing.htm

... link (0 comments) ... comment

Dienstag, 3. Mai 2005

Kryptographie - Brikena KECO

brikenak.keco.uni-linz, 17:20h

Kryptografie ist das Ver- und Entschlüsseln durch Codes und/oder Chiffren.

"Die gesamte Natur ist nichts anderes als ein Code und eine Geheimschrift." (Blaise de Vigenère)

Das erste dokumentierte Bespiel schriftlicher Kryptographie wurde in ca. 1900 v. Chr. in Ägypten gefunden. Anschliessend folgten die so genannten Skytale, die Polybius-Tafel, die Cäsar-Verschlüsselung, die Verschlüsselungsscheibe von Giordano Bruno, etc.

Mehr über die Geschichte der Entstehung und Entwicklung der Kryptographie finden Sie in dem Bericht von meiner Kollegin Irmgard Lautner.

Das Thema Informationssicherheit, wie der Kolleger Hannes Guttman in seinem Beitrag Internetsicherheit und der digitale Schlüsselbund erwähnt, betrifft uns alle.

Ich bin auch der Meinung, dass die Kryptografie, die zum Schutz der Privatsphäre eingesetzt wird, keine absolute Privatsphäre gewährleisten kann, da ihre Entwicklung von der großen Gefahr eines Entschlüsselungsversuchs überschattet wird.

Die Entwicklung der Technologien hat zu viele Möglichkeiten geführt, die den nicht autorisierten Zugriff auf Informationen ermöglichen.

Informationen über Einzelpersonen zirkulieren weltweit; meistens handelt es sich dabei um sensible Informationen wie:

Es gibt zwei Formen von Kryptosystemen:

Der grosse Nachteil ist, daß der Schlüssel geheim ausgetauscht werden muß. Das heißt, daß zwei Personen, zuerst einen Schlüssel austauschen müssen.

Asymmetrische Krypto-Verfahren sind Verfahren, bei denen zum Ver- und Entschlüsseln ein anderer Schlüssel benutzt wird.

Sie werden auch als Public-Key-Verfahren bezeichnet, nachdem nur ein Schlüssel geheim gehalten werden muß, der andere kann bzw. soll öffentlich gemacht werden. Wichtig ist natürlich, daß sich aus dem Public-Key nicht der Private-Key berechnen läßt.

Der große Nachteil ist, daß das Berechnen der Ver- und Entschlüsselung sehr aufwendig ist und viel mehr Zeit in Anspruch nimmt, als die symmetrischen Verfahren.

Nachdem die Geschwindigkeit in der Datenübertragung immer zunimmt, erwartet man eine ebenso zunehmende Geschwindigkeit der Entwicklung von Verschlüsselungsmethoden. Aus diesem Grund, ist es vorstellbar, dass in den nächsten Jahren auch eine Revolution in der Kryptografie auf uns zukommen wird.

Quellen:

http://www.elliptische-kurven.de/

http://www.bpb.de/publikationen/0WLS2D,2,0,5_2_Kryptografie.html

http://de.wikipedia.org/wiki/Kryptographie

Meine Kommentare zu diesem Thema auf:

Dani's Weblog

Offene Weite

"Die gesamte Natur ist nichts anderes als ein Code und eine Geheimschrift." (Blaise de Vigenère)

Das erste dokumentierte Bespiel schriftlicher Kryptographie wurde in ca. 1900 v. Chr. in Ägypten gefunden. Anschliessend folgten die so genannten Skytale, die Polybius-Tafel, die Cäsar-Verschlüsselung, die Verschlüsselungsscheibe von Giordano Bruno, etc.

Mehr über die Geschichte der Entstehung und Entwicklung der Kryptographie finden Sie in dem Bericht von meiner Kollegin Irmgard Lautner.

Das Thema Informationssicherheit, wie der Kolleger Hannes Guttman in seinem Beitrag Internetsicherheit und der digitale Schlüsselbund erwähnt, betrifft uns alle.

Ich bin auch der Meinung, dass die Kryptografie, die zum Schutz der Privatsphäre eingesetzt wird, keine absolute Privatsphäre gewährleisten kann, da ihre Entwicklung von der großen Gefahr eines Entschlüsselungsversuchs überschattet wird.

Die Entwicklung der Technologien hat zu viele Möglichkeiten geführt, die den nicht autorisierten Zugriff auf Informationen ermöglichen.

Informationen über Einzelpersonen zirkulieren weltweit; meistens handelt es sich dabei um sensible Informationen wie:

- Bankunterlagen

- Versicherungs- und medizinische Daten

- Kreditkarten

- online Transaktionen

Es gibt zwei Formen von Kryptosystemen:

- Kryptosysteme mit symmetrischem Schlüssel

- Kryptosysteme mit asymmetrischem Schlüssel

Vor- und Nachteile

Symmetrische Schlüsselsysteme sind nur in kleinen Bereichen sinnvoll, ansonsten wird die Verteilung des Schlüssels kompliziert.Der grosse Nachteil ist, daß der Schlüssel geheim ausgetauscht werden muß. Das heißt, daß zwei Personen, zuerst einen Schlüssel austauschen müssen.

Asymmetrische Krypto-Verfahren sind Verfahren, bei denen zum Ver- und Entschlüsseln ein anderer Schlüssel benutzt wird.

Sie werden auch als Public-Key-Verfahren bezeichnet, nachdem nur ein Schlüssel geheim gehalten werden muß, der andere kann bzw. soll öffentlich gemacht werden. Wichtig ist natürlich, daß sich aus dem Public-Key nicht der Private-Key berechnen läßt.

Vor- und Nachteile

Der Vorteil von asymmetrischen Verfahren ist, daß es vor einer verschlüsselten Kommunikation nicht nötig ist, einen Schlüssel auszutauschen.Der große Nachteil ist, daß das Berechnen der Ver- und Entschlüsselung sehr aufwendig ist und viel mehr Zeit in Anspruch nimmt, als die symmetrischen Verfahren.

Nachdem die Geschwindigkeit in der Datenübertragung immer zunimmt, erwartet man eine ebenso zunehmende Geschwindigkeit der Entwicklung von Verschlüsselungsmethoden. Aus diesem Grund, ist es vorstellbar, dass in den nächsten Jahren auch eine Revolution in der Kryptografie auf uns zukommen wird.

Quellen:

http://www.elliptische-kurven.de/

http://www.bpb.de/publikationen/0WLS2D,2,0,5_2_Kryptografie.html

http://de.wikipedia.org/wiki/Kryptographie

Meine Kommentare zu diesem Thema auf:

Dani's Weblog

Offene Weite

... link (0 comments) ... comment

... older stories

Online for 7288 days

Last update: 2005.12.06, 14:00

Last update: 2005.12.06, 14:00

status

You're not logged in ... login

menu

search

calendar

April 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

||||

recent updates

Kryptographie - Brikena...

Kryptografie ist das Ver- und Entschlüsseln durch...

Kryptografie ist das Ver- und Entschlüsseln durch...

by brikenak.keco.uni-linz (2005.12.06, 14:00)

Die wichtigsten TCP/IP...

Windows und Linux haben viele Tools, die wichtig für...

Windows und Linux haben viele Tools, die wichtig für...

by brikenak.keco.uni-linz (2005.06.27, 17:29)

Digital Rights Management

Digital Rights Management (DRM) ist ein Thema, das...

Digital Rights Management (DRM) ist ein Thema, das...

by brikenak.keco.uni-linz (2005.06.14, 23:48)

Weblogs

Ich habe das Weblog - System im Rahmen der LVA...

Ich habe das Weblog - System im Rahmen der LVA...

by brikenak.keco.uni-linz (2005.04.27, 15:30)