Verschlüsselungsverfahren

Sicherheit ist im Umgang mit den neuen Medien unabdingbar geworden. Gefahren lauern überall: Egal ob Würmer, Trojanische Pferde, Viren oder Lauschangriffe; man muss sich stets vor Augen halten, dass das Medium Internet in all seinen Wesenszügen öffentlich ist. Das Problem des noch immer zum Himmel schreiend mangelnden Bewusstseins über die Notwendigkeit von Sicherheitsvorkehrungen für den Einsatz des Internets ist vielleicht durch die "Illusion der Privatsphäre" zu erklären: Man sitzt allein zu Hause vor seinem Computer und fühlt sich ungestört - niemand ist da, der einem ungewollter Weise über die Schulter schauen könnte. Das ist meiner Meinung die fatalste "Nebenwirkung" des Internets. Bloß weil man sich lokal ungestört FÜHLT, heißt das noch lange nicht, dass man es auch IST! Würde der "gemeine" User wirklich sehen können, wer bei seinen Emails alles mitliest, er würde vermutlich nie wieder seine Post auf elektronischem Wege versenden.

Wie auch auf der Homepage von Jochen Jonet zu lesen ist, gibt es viele Angriffe, die das Lesen der privaten Post bei weitem in den Schatten stellen: Hacker stehlen unverschlüsselte Kreditkartennummern, Programmcodes oder verändern Testergebnisse von medizinischen Untersuchungen uvm. Dies alles macht ersichtlich, wie notwendig ein adäquater Schutz der eigenen Privatsphäre und vor allem der sicherungswürdigen Daten ist. Eine bewährte Methode ist die so genannte kryptografische Verschlüsselung, die auf der jahrhunderte alten Methode des Chiffrierens beruht. In den folgenden Kapiteln möchte ich näher auf die kryptografische Verschlüsselung theoretisch eingehen. Anschließend zeige ich wie die Verschlüsselung einer Datei praktisch funktioniert.

1. Einleitung

Da die Kryptologie bis weit in die griechische Geschichte reicht, haben die meisten Begriffe ihren Ursprung im Griechischen. Der Begriff Kryptologie setzt sich aus kryptós für geheim, verborgen, versteckt und lógos für Lehre, Wissen zusammen. Kryptologie bedeutet also soviel wie "Die Lehre vom Geheimen". Sie wird auch als die "Wissenschaft der Verheimlichung von Informationen durch Transformation der Daten" bezeichnet. Sie ist eine Jahrtausend alte Wissenschaft und ihre Entwicklung stand mit der Entwicklung der Mathematik in Verbindung.

Der Begriff der Kryptologie kann in zwei große Teilbereiche unterteilt werden:

1. Kryptographie

2. Kryptanalyse

Die Kryptographie beschäftigt sich mit der sicheren Verschlüsselung von Daten, die nur auf eine bestimmte Weise wieder entschlüsselt werden können. Die Kryptanalyse hingegen beschäftigt sich genau mit dem Gegenteil. Sie sucht nach Methoden um für sicher gehaltene Verschlüsselungsverfahren zu entschlüsseln und so die geheimen Nachrichten lesbar zu machen und gegebenenfalls zu verändern.

(Vgl: http://theorie.informatik.uni-ulm.de/Lehre/SS6/seminar_info/hildensperger.pdf)

Mindestens ebenso alt wie die Kryptologie ist ein weiterer Bereich der Geheimhaltung von Nachrichten – die Steganografie. Diese wird normalerweise nicht der Kryptologie zugeordnet, da die Geheimhaltung in diesem Fall weniger durch die Verschlüsselung von Daten als vielmehr durch deren Verstecken erreicht wird. Auch wenn hierbei "sehr geheim geschrieben" wird, wird von einem nicht-kryptografischen Verfahren gesprochen.

(Vgl: http://www.nordwest.net/hgm/krypto/intro.htm)

Im folgenden Kapitel wird näher auf diese Begriffe, vor allem jedoch auf Kryptografie und Steganografie eingegangen.

2. Kryptografie

Kryptografie bzw. -graphie (aus dem griechischen kryptós, "verborgen", und gráphein, "schreiben") ist die Wissenschaft der Verschlüsselung von Informationen ("Geheimschriften") und damit ein Teilgebiet der Kryptologie.

(Vgl: http://www.detekteien-portal.de/5.134.0.0.1.0.html)

Die Kryptografie beschäftigt sich heutzutage allgemein mit dem Schutz von Daten durch deren Transformation, in der Regel unter Einbeziehung von geheimen Schlüsseln mit der Entwicklung von Algorithmen zur Verschlüsselung von Informationen. Als Wissenschaft befasst sich die Kryptografie dazu mit der Entwicklung von Kryptosystemen bzw. den Verfahren zur Verschlüsselung und (befugten) Entschlüsselung von Daten. Es geht in ihrer Anwendung darum, vertrauliche Nachrichten über nicht vertrauenswürdigen Nachrichtenverbindungen auszutauschen. Die Nachrichten werden so chiffriert (umgewandelt), dass sie ohne einer Dechiffrierung (Rückumwandlung) nicht zu lesen sind. (Vgl: http://www.nordwest.net/hgm/krypto/intro.htm)

Bei der Verschlüsselung von Texten, was auch als Chiffrierung bezeichnet wird, geht es um die Überführung eines Klartextes in einen Geheimtext. Dies wird erreicht, indem einzelne Zeichen Abschnitte des Klartextes durch andere ersetzt (Substitution) werden oder ihre Stellung zueinander umgestellt wird (Transposition). D.h:

- Substitutionschiffre

Bei der Substitution werden einzelne Zeichen des Klartextes durch andere Zeichen oder auch Symbole ersetzt. Dabei wird weiter unterschieden zwischen mono- und polyalphabetischen Substitutionen.

Bereits Julius Cäsar verwendete diese Verschlüsselung für militärische Zwecke im Gallischen Krieg. Er schrieb zum Verschlüsseln unter das Klartextalphabet das gewünschte Geheimtextalphabet, welches das um 23 Stellen nach rechts bzw. 3 Stellen nach links verschobene ABC ist. Das von ihm entwickelte Verfahren bestand darin, jeden Buchstaben im Alphabet durch einen anderen zu ersetzen. Es wurde dazu ein Schlüssel benötigt damit man wusste in welchem Abstand die Buchstaben ersetzt wurden.

- Transpositionchiffre

Bei der Transposition wird die Verschlüsselung nicht durch die Ersetzung eines Zeichens durch ein anderes erreicht, sondern durch die Veränderung der Position eines Zeichens im Text.

Bereits vor 2500 Jahren wurde die Skytala - ein zylinderartiger Stab, von der Regierung in Sparta zum Verschlüsseln von Texten verwendet. Es wurde dazu ein Papierstreifen um den Stab gewickelt und die Nachricht in Spalten quer darauf geschrieben. Der Papierstreifen wurde dann mit dem Geheimtext übermittelt. Der Schlüssel ist dabei der Umfang der Skytala bzw. die Anzahl der Spalten von Buchstaben, die in einer Umdrehung auf die Skytala passen. Der Empfänger musste eine Skytala mit genau dem gleichen Radius haben, um den Papierstreifen darum legen zu können.

Abbildung 1: Die Skytala

Eine weitere Möglichkeit der Chiffrierung mit Hilfe der Transposition ist eine Methode, die man eventuell schon als Kind benutzt hat. Dabei wird die zu verschlüsselnde Nachricht im Zickzack aufgeschrieben und dann zeilenweise gelesen. Aus der Nachricht: "Dies ist geheim!" ergibt sich mit dieser Transpositionschiffrierung der Geheimtext: "Deiteemissghi!".

Abbildung 2: Transpositionschiffrierung

(Vgl: http://www.nordwest.net/hgm/krypto/intro.htm; http://www.mint.swa-programm.de/mint-camp/ags/kryptologie/konzept_kryptologie.pdf)

2.1 Ziele der Kryptografie

Folgende Ziele werden von der modernen Kryptografie verfolgt:

1. Vertraulichkeit: Es sollen nur berechtigte Personen die Möglichkeit haben, die Daten bzw. die Nachricht zu lesen.

2. Integrität: Es soll für den Empfänger möglich sein, zu erkennen ob die Daten bzw. die Nachricht im Nachhinein verändert wurde

3. Authentizität: Der Absender der Nachricht sollte eindeutig identifizierbar sein – die Urheberschaft sollte nachprüfbar sein.

4. Verbindlichkeit/Nichtabstreitbarkeit: Die Urheberschaft sollte sich über Dritte nachweisen lassen – damit der Urheber nicht in der Lage ist diese zu bestreiten.

(Vgl: http://de.wikipedia.org/wiki/Kryptografie)

2.2 Begriffliche Grundlagen zusammengefasst

Nun möchte ich einige begriffliche Grundlagen zu diesem Thema näher erläutern.

Klartext - ursprünglicher Text, welcher die zu übertragende Information beinhaltet.

Geheimtext - Die Verschlüsselung des Klartexts führt zum Resultat des Geheimtextes.

Schlüssel - Dieser gibt an, wie der Klartext chiffriert beziehungsweise der Geheimtext dechiffriert werden kann.

Symmetrische Verfahren - Dies bedeutet, dass sowohl für die Ver- als auch für die Entschlüsselung ein und derselbe Schlüssel verwendet wird. Dies bedingt, dass sowohl der Sender als auch der Empfänger im Besitz dieses sein müssen.

Abbildung 3: Symmetrische Verschlüsselung

Asymmetrische Verfahren - Hier unterscheiden sich die Chiffrierung des Klartexts von der Dechiffrierung des Geheimtexts.

Abbildung 4: Asymmetrische Verschlüsselung

Vgl.: http://www.nordwest.net/hgm/krypto/intro.htm; http://de.wikipedia.org/wiki/Kryptografie

3. Kryptoanalyse

Ein weiterer Teilbereich der Kryptologie ist die Kryptoanalyse. Diese bezeichnet die Studie von Methoden und Techniken um Informationen aus verschlüsselten Texten zu gewinnen. Es geht also darum, ohne Kenntnisse des Schlüssels, die Sicherheit verschiedener Kryptoalgorithmen und Verschlüsselungsprogramme zunichte zu machen. Die Kryptoanalyse ist somit das Gegenstück zur Kryptografie wobei beide Teilgebiete der Kryptologie sind. (Vgl: http://de.wikipedia.org/wiki/Kryptanalyse)

4. Steganografie

Die Steganografie ist die Kunst und Wissenschaft der verborgenen Speicherung oder Übermittlung von Informationen. (Vgl: http://de.wikipedia.org/wiki/Steganographie)

Während unter der Kryptographie im allgemeinen die erkennbare Benutzung eines Kryptosystems zur Chiffrierung einer Nachricht verstanden wird, bezeichnet die Steganographie den verdeckten Gebrauch eines Verfahrens, mit dessen Hilfe eine Botschaft in einem scheinbaren Klartext versteckt wird, d.h. auch die Tatsache des Verschlüsselns selbst bleibt geheim. Das Wort Steganographie kommt aus dem Griechischen und heißt wörtlich übersetzt: "verdecktes Schreiben". Sie wird oft definiert als die Wissenschaft vom Verstecken von Daten. Die Steganografie ist sozusagen die Kunst des Versteckens von geheimen Nachrichten bzw. die Tarnung von Informationen. Die Sicherheit einer gemeinen steganografischen Botschaft liegt also darin, dass dem Angreifer die Existenz einer solchen nicht auffällt. (Vgl: http://www.nordwest.net/hgm/krypto/intro.htm)

Bereits bei den alten Chinesen wurde das Verstecken von geheimen Nachrichten verwendet. Bspw. wurden Botschaften auf Seide geschrieben und diese zu kleinen Bällchen gerollt und dann in Wachs getaucht. Diese Wachsbällchen musste der Bote dann schlucken und auf diese Weise zum Empfänger gebracht. Eine andere Möglichkeit, von welcher bereits im 1. Jhdt. Gebrauch gemacht wurde, war die Tinte welche aus der Thithymallus Pflanze gewonnen wurde. Diese Tinte wurde nach dem Trocknen unsichtbar und durch Erhitzen kann sie braun wieder zum Vorschein.

Zu den modernen Errungenschaften der Steganografie zählen die Schnelltelegrafie sowie die Frequenzbandpermutation beim Sprechfunk. Für schriftliche Nachrichten wurde die Mikrofotografie verwendet. Auch in Bildern wurde die Staganografie angewendet bspw. tauchen Mordecode als Grashalme in Zeichnungen auf. Weiters können geheime Texte zum Beispiel im Rauschen von Audioübertragungen versteckt werden. Dieses Rauschen entsteht zum Beispiel durch kleine Änderungen in der Musikdatei und sind eigentlich Fehler in der Reihenfolge der Bits.

(Vgl: http://209.85.129.104/search?q=cache:cDOqNgpI8ZcJ:myplace.my.funpic.de/eileen/kryptologie/ab/ab1.pdf+Kryptografie+oder+Steganografie&hl=de&gl=at&ct=clnk&cd=21; http://www.mint.swa-programm.de/mint-camp/ags/kryptologie/konzept_kryptologie.pdf)

4.1 Ziele der Steganografie

Die Steganografie verfolgt folgende Ziele:

1. Verstecken von Botschaften

2. Prüfung des Ursprungs von Gütern oder Dokumenten (durch Wasserzeichen), aber auch zum Nachweis von Veränderungen der Ware beziehungsweise des Dokuments.

Ein Verfahren der Steganografie gilt dann als sicher, wenn nach Anwendung des Verfahrens keinerlei Rückschlüsse Dritter darauf zu ziehen sind, ob im vorliegenden Medium eine Nachricht verborgen wurde oder nicht.

http://de.wikipedia.org/wiki/Steganographie

5. Abgrenzung Kryptografie und Steganografie

Die Kryptografie befasst sich im Unterschied zur Steganografie nicht mit der Verschleierung einer Kommunikation oder dem Verbergen von Informationen in anderen Daten. Die Sicherheit der Steganografie beruht eben darauf, dass ein Dritter ihre Verwendung nicht bemerkt. (Vgl: http://de.wikipedia.org/wiki/Kryptografie)

Der Hauptunterschied zwischen der Steganografie und der Kryptologie besteht darin:

Für nicht Eingeweihte ist bei der Steganografie nicht erkennbar das überhaupt eine Nachricht vorhanden ist, die Kryptologie versteckt den Inhalt nicht, sie ist sogar frei zugänglich für jedermann, doch (für die Meisten) nicht lesbar. (Vgl: http://theorie.informatik.uni-ulm.de/Lehre/SS6/seminar_info/hildensperger.pdf)

Beide Techniken lassen sich auch kombinieren, indem man eine versteckte Botschaft zusätzlich verschlüsselt. Das Medium kann im Prinzip frei gewählt werden, auch wenn bestimmte Medien für den Transport oder die Speicherung geeigneter erscheinen als andere. (Vgl: http://de.wikipedia.org/wiki/Steganographie)

6. Eigene Meinung und Kritik

Ich finde das Thema Verschlüsselung sehr spannend, vor allem auch den geschichtlichen Hintergrund.

Ein Beispiel: Die üblichen Buchstaben werden durch das umgekehrte Alphabet ersetzt. Normal: ABCDEFGHIJKLMNOPQRSTUVWXYZ

Vertauscht: ZYXWVUTSRQPONMLKJIHGFEDCB!

Das "verdrehte" Alphabet

Ein weiters Beispiel fand ich ebenfalls, es wurde zur Verschlüsselung im zweiten Weltkrieg eingesetzt: Die berühmte Enigma.

Näheres findet man auf der Homepage http://th04acc0187.swisswebaward.ch/cms/index.php?l=5

Kryptographische Maschinen sind auf der Homepage der Nasa aufgelistet. http://www.nsa.gov/public/publi00007.cfm

Kritisiert kann jegliches Bestreben eines Verbots der Verschlüsselung mit gewissen Techniken dahingehend werden, als sie eigentlich am Ziel der Sache vorbeischießt: Überwacht werden auf lange Sicht nur jene, die sich an die Regulierungsvorschriften halten - also der "brave" Bürger. Kriminelle und Terroristen werden es wohl mit ihrem Gewissen vereinbaren können auch diese Gesetze zu umgehen.

Ob die Regierung das nicht weiß (oder wissen möchte) bleibt offen. Was sie wirklich mit einer Umsetzung der Krypto-Regulierung bezweckt, ist eine andere Frage. Sicher ist nur, dass eine zu überstürzte und schlecht durchdachte Reglementierung auf jeden Fall das Vertrauen der Bürger in einen "wohlwollenden Staat" erheblich beeinflussen wird.

7. Verschlüsselung mittels WinPT

Im Tutorium Nutzung interaktiver Medien haben wir zur Verschlüsselung von E-Mails die Software WinPT - Windows Privacy Tool verwendet. Wie zu Beginn bereits erwähnt, möchte ich nun zeigen wie man mit dem in diesem Softwareprodukt versteckten Verschlüsselungstool GNU Privacy Guard arbeitet.

Bevor überhaupt mit dem Verschlüsseln begonnen werden kann, muss das Programm auf folgender Internetadresse downgeloaded werden: http://winpt.sourceforge.net/de/index.php

Das komplette WinPT-Paket (ca. 3MB) habe ich heruntergeladen und diese Datei dann mit einem Doppelklick ausgeführt. Dieses Paket enthält alle Programme, die für die Benutzung von WinPT nötig sind, inklusive der aktuellen GnuPG Version und der WinPT Dateien (Programm, Sprachenunterstützung, Dokumentation, etc.). Mithilfe eines "Assistenten" wird man durch den Installationsablauf geführt. Sobald der Assistent beendet ist, erscheint ein neues Icon WinPT auf Ihrem Desktop.

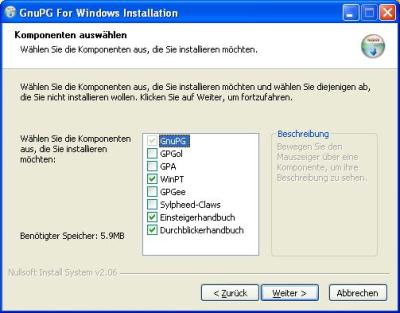

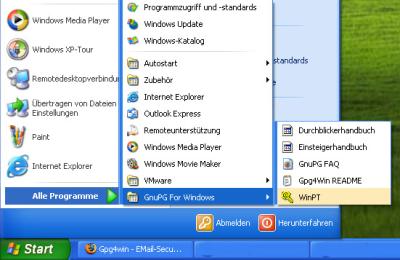

Folgende Grafiken zeigen den Installationsvorgang anschaulich:

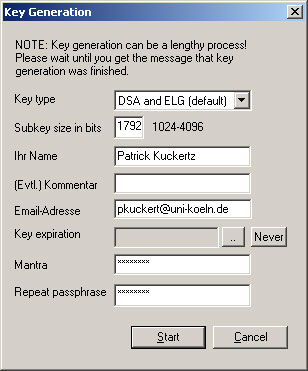

Öffnet man WinPT das erste Mal durch einen Doppelklick auf das neue Icon, wird man gefragt, ob man einen Dialog zur Schlüsselgenerierung starten möchten "Do you want to start the WinPT key generation dialog?". Diese Frage habe ich dann mit JA beantwortet, da ich ja noch keinen Schlüssel besitze. Die Felder der Eingabemaske, welche ich in folgender Grafik dargestellt habe, habe ich dann ausgefüllt.

Nach einem kleinen Augenblick, den die Schlüsselgenerierung benötigt, erscheint ein Fenster, welches die erfolgreiche Generierung anzeigt. Mit OK habe ich diese dann bestätigt. Anschließend wurde ich gefragt, ob ich eine Sicherheitskopie des Schlüsselbundes erstellen möchte. Ich speicherte dann zuerst den public-key, danach den private-key, beides Bestandteile des Schlüssels. Mit Klick auf Ende wurde das Fenster dann geschlossen und im Systemtray konnte ich dann das Schlüsselsymbol von WinPT erkennen.

Den generierten Code, genannt "Public Key" gibt man zum Download frei für diejenigen die Mails von mir empfangen und lesen dürfen.

Diese Personen müssen den Public Key unter Key Import in das WinPT importieren.

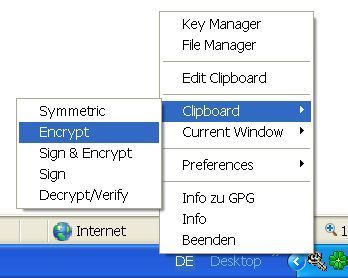

Ich kann nun eine Mail schreiben und diese folgendermaßen verschlüsseln:

Ich schreibe meinen Text den ich anschließend verschlüsseln möchte. Den eingegebenen Text habe ich dann markiert und kopiert. Anschließend haben ich mit der den Schlüssel rechts unten in der Taskleiste angeklickt und den Befehl Clipboard -> Encrypt ausgeführt.

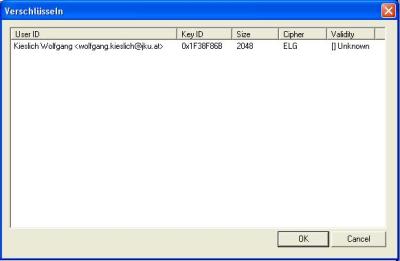

GnuGP will nun wissen an wen der Text verschlüsselt werden soll. In meinem Fall habe ich unseren Tutor Wolfgang Kieslich angegeben.

Den codierten Text habe ich dann ins Mailprogramm kopiert und versendet. Damit der Empfänger den Text lesen kann, muss er das Passwort für seinen Key eingeben, erst dann kann der Text entschlüsselt werden.

Ja so funktioniert die Verschlüsselung!

8. Literaturverzeichnis

Detekteien-portal: Kryptologie

Kryptografie und Steganografie

Mint.Swa-programm: Algorithmen der Kryptologie

Nordwest.net: Verschlüsselte Botschaften - Kryptologie eine Einführung

... link (1 comment) ... comment

SOCIAL SOFTWARE

Social Software ist ein neuer Denkansatz, ein Paradigma, das sich gerade weltweit entwickelt. Die Grundlage ist die fundamentale Erkenntnis, dass Menschen ein wesentliches Bedürfnis - auch im Internet - leben, jenes der Kommunikation und sozialen Vernetzung. (Vgl.: http://www.knallgrau.at/solutions/socialsoftware)

Weblogs sind neben Wikis die Hauptvertreter der Social Software. Bevor ich allerdings mit dem eigentlichen Thema "Social Software - Weblogs" beginne, möchte ich noch kurz meine eigenen Erfahrungen mit Formen von Social Software erläutern. Anschließend wird zum Kernthema zurückgekehrt und folgende Fragen werden aufgegriffen und beantwortet: Was ist Social Software? Was sind Weblogs, welche Bedeutung haben sie und welche Entwicklung bzw. Verbreitung haben sie? Als Abschluss wird noch eine kritische Hinterfragung angestellt sowie meine eigene Einstellung erläutert.

1. Eigene Erfahrungen

Ich habe bereits mit mehreren Formen von Social Software meine Erfahrungen gemacht. Als Student der Johannes Kepler Universität bin ich mehr oder weniger "gezwungen" das KUSSS-Forum, welches ebenfalls eine Social Software darstellt, zu benutzen. Ebenso vertraut ist mir Wikipedia. Seit diesem Semester bin ich nun, aufgrund der Lehrveranstaltung "Nutzung interaktiver Medien", in den Genuss gekommen, auch Weblogs, welche meines Erachtens noch weniger verbreitet sind, zu benutzen. Ich selber habe nämlich bisher noch keinen Blog betrieben, lediglich Beiträge verfasst von Freunden, die ein Austauschsemster absolvierten und zur Kommunikation Weblogs verwendeten (Vgl: http://twoday.tuwien.ac.at/Toulouse/?day=20060208)

2. Social Software

Der Begriff "social software" bzw. Soziale Software, ist bereits seit ein paar Jahren public, allerdings wissen wenige mit dem Begriff etwas anzufangen. Die sogenannte "social software" ist ein technisches Hilfsmittel, zur Vereinfachung der menschlichen Kommunikation, Interaktion und Zusammenarbeit. Ein Vorteil dieses Sozialen Netzwerkes ist die Möglichkeit der Publikation von Inhalten im Internet kostengünstig und ohne speziellen Programmierkenntnissen. (Vgl.: http://www.edemokratie.ch/DokuWiki/doku.php?id=soziale_software)

3. Weblogs

3.1 Definitionen und Einführung

Mittlerweile existieren in Deutschland unzählige Weblogs. Trotzdem sind sich die Betreiber in der Definition nicht einig. Um einen ersten Eindruck über die unterschiedlichen Meinungen zu erhalten liste ich im folgenden ein paar Definitionen von bekannten Bloggern auf: (Vgl.: http://www.tzwaen.com/publikationen/weblogs-definitionen/)

Laut Thomas Gigold handelt es sich bei einem Weblog um folgendes:

"Ein Weblog ist ein Tagebuch, Notizblock, Logbuch und die Inkarnation des Hypertext. In einem Weblog kommentiert der Schreiber seine Surftour im Internet; ähnlich der Schiffskapitäne die ihre Reiseroute in einem Logbuch festhalten. Unterschied hierbei ist, dass ein Blogger ein Hypertext-Eintrag macht, indem er seinen Logbuch-Eintrag mit Links zu anderen Seiten untermalt. [...] Neue Einträge stehen chronologisch sortiert meist an oberster Stelle eines Weblogs."

Der Tagesspiegel definiert Weblog folgendermaßen:

"Das ganz persönliche Internet-Magazin. Klatsch, Informationen, Selbstbespiegelung und Poesie. Nicht ganz so exhibitionistisch und banal wie Webcams. Bilder und Text irgendwo zwischen Monica Lewinsky und Wer-bin-ich-eigentlich?"

Um weitere Definitionen verschiedener Weblogbetreiber zu lesen, verweise ich auf bereits oben angeführten Link: http://www.tzwaen.com/publikationen/weblogs-definitionen/

Laut der IVD Homepage ist ein Weblog eine Webseite, auf welcher ein Autor, sog. Blogger, seine "Surftour" durch das Internet derart festhält, dass er zu den von ihm besuchten Websites einen Hypertext-Beitrag schreibt. Er linkt auf andere Websites und kommentiert aktuelle Ereignisse oder äußert seine Gedanken und Ideen. Das Verfassen von Beiträgen ist nur dem Autor bzw. Betreiber vorbehalten. Die Besucher haben jedoch meistens die Möglichkeit, diese Beiträge zu kommentieren. Die Gesamtheit aller Weblogs bildet dann die Blogosphäre (Vgl.: http://wiki.idv.edu/Wiki.jsp?page=Weblogs)

Folgende Merkmale von Weblogs können zusammenfassend aufgelistet werden:

- Einfachheit

- Übersichtliche Struktur

- Gute Suchfunktion

- Kommunikation

(Vgl.: http://www.vlad-design.de/journal/firmen-und-weblogs/)

3.2 Bedeutung von Weblogs

Die menschliche Gesellschaft hat das Bedürfnis sich in ein soziales Gefüge einzugliedern. Auch die technologische Weiterentwicklung, Internet etc., dient dazu, leichter und schneller mit Menschen in Kontakt zu treten. Wer heute von "Social Software" spricht, meint vor allem ein Format, eine Technologie, einen Anwendungsfall: WEBLOGS. Diese Art der Kommunikation hat sich in den letzten Jahren rapide entwickelt Sie stellen die Websites von Millionen Nutzern weltweit dar, welche auch die Entwicklung maßgeblich beeinflussten. Weblogs führen das Internet wieder zu seinen Wurzeln zurück und stellen den Content wieder in den Mittelpunkt. Die hierarchischen Strukturen werden von den chronologischen abgelöst und jeder Besitzer eines Weblogs kann jederzeit Inhalte schnell und einfach (ohne technisches Wissen) publizieren. (Vgl.: http://www.knallgrau.at/solutions/socialsoftware)

3.3 Entwicklung Verbreitung und Anwendung von Weblogs

Weltweit werden derzeit über 20 Millionen Weblogs gezählt – wobei sich die Anzahl alle 6 Monate verdoppelt (Vgl.: http://www.technorati.com/). An der Entwicklung der Blogsphäre, der Gesamtheit aller Weblogs sind bekannte Unternehmen wie IBM, Microsoft, Google, Yahoo! oder SAP seit längerer Zeit aktiv beteiligt. (Vgl.: http://www.knallgrau.at/solutions/socialsoftware)

3.4 Weblogs – Kritische Hinterfragung

Die Meinungen über Weblogs gehen sehr stark auseinander. Unternehmen wird vorgeworfen sie "missbrauchen" die Weblogs. Blogger werden bezahlt um positive Dinge über ein Unternehmen zu verbreiten und so das Image zu verbessern (Vgl.: http://futurezone.orf.at/it/stories/94102/). Es wird ihnen vorgeworfen, dass sie die Macht der Blogger und deren Einfluss auf den öffentlichen Meinungsbildungsprozess konstatieren. (Vgl.: http://soso.onitz.de/)

Dr. Mark Eisenegger, der sich mit Issues Management schon länger beschäftigt, sieht dies anders. Seiner Ansicht nach werden Weblogs im öffentlichen Meinungsbildungsprozess überschätzt. Folgende Punkte sollen seine Meinung untermauern (Vgl.: http://soso.onitz.de/)

1. Weblogs zielen auf Meinungsartikulation und nicht auf die Themensetzung (Agenda Setting) ab

2. Allein durch die Masse haben Weblos noch keine Relevanz für den öffentlichen Kommunikationsprozess

3. Weblogs haben ein Glaubwürdigkeitsproblem

4. Blog-Themen werden im traditionellen Journalismus nur gering wahrgenommen

5. Die Vernetzungsfunktion von Weblogs wird überschätzt

6. Die Dialogkommunikation durch Blogs kann negative Folgen haben

Eine genauere Erklärung beziehungsweise Stellungnahme zu den einzelnen Punkte verweise ich auf folgenden Link (Vgl.: http://soso.onitz.de/)

3.5 Fazit und eigene Meinung

Ich persönlich bin der Ansicht, dass Weblogs eine der interessantesten neuen Webtechnologien des letzten Jahrzehnts sind. Weblogs können in beinahe allen Lebensbereichen eingesetzt werden. Meiner Ansicht nach ist es überflüssig, sich Gedanken zu machen, ob Blogs nun relevant sind oder nicht. Blogs sind Teil des Netzlebens, genauso wie Zeitungen und Bücher. Wir sollten Nutzen daraus ziehen und an der Entwicklung teilnehmen, anstatt sie nur zu besprechen.

4. Literaturverzeichnis

futureZoneORF: Die geheime Imagepflege der Firmen

tzwaensystems: Definition von Weblogs

... link (1 comment) ... comment

XML und JAVA

Java und XML zählen zu den Schlüsseltechnologien der digitalen Kommunikation. Sie sind wegen ihrer Plattformunabhängigkeit beide für sich genommen schon mächtige Technologien, zusammen aber bilden sie die ideale Lösung zur Entwicklung webbasierter Enterprise-Anwendungen. Was bedeutet XML? Was ist JAVA? Gemeinsamkeiten und Unterschiede? Die Antwort auf diese Fragen liefern die nachstehenden Zeilen.

1. XML

XML (Extensible Markup Language) ist der logische Nachfolger von HTML und ist die vereinfachte Teilmenge von SGML (Standard Graphical Markup Language). Eine Sprache wie XML zur Definition anderer Sprachen nennt man Metasprache. XML definiert also Regeln für den Aufbau von Dokumenten, die Daten enthalten, die zum Teil einer fest vorgegebenen Struktur entsprechen. (Vgl.: http://javamagazin.de/itr/online_artikel). XML definiert also Regeln für den Aufbau von Dokumenten, die Daten erhalten, die zum Teil einer fest vorgegebenen Struktur entsprechen aber manchmal auch Elemente beinhalten, die nicht dem statischen Schema entsprechen. Um XML konkret anzuwenden, müssen die jeweiligen Details der Dokumente spezifiziert werden. (Vgl.: http://de.wikipedia.org/wiki/XML).

Als kurzer Überblick in die Welt der XML kann folgende Aufzählung dienen: (Vgl.: http://www.aifb.uni-karlsruhe.de/CoM/projects/EPP/EPP04-05/crashkurs/crashkurs2.pdf)

- XML: extensible Markup Language

o Trennung von Inhalt und Darstellung

o Im Gegenteil zu HTML keine vordefinierten Tags

- Wichtigstes Dateiformat, Daten zu speichern (besonders im Web) => Datenübertragung

- Formatierung über:

o XSL (eXtensible Stylesheet Language)

o CSS (Cascading StyleSheet)

- XML-Schema (Definition der Struktur):

o XSD

o DTD (Document Type Declaration)

2. JAVA

Java ist eine objektorientierte Programmiersprache, und wurde von der Firma Sun Microsystems entwickelt. Die objektorientierte Programmierung hat die Absicht Softwareprodukte einfacher zu verwalten und auch deren Qualität zu erhöhen, indem man eine softwaretechnische Abbildung in einer Art und Weise vornimmt, wie wir Menschen auch Dinge der realen Welt erfahren. Java hat gegenüber den zuvor verbreitesten objektorientierten Programmiersprachen den Vorteil, dass eine explizite Unterscheidung zwischen Schnittstellen und Klassen gemacht wird. Diese kommen auch durch die Schlüsselwörter interface und class zur Geltung. (Vgl.: http://de.wikipedia.org/wiki/Java_%28Programmiersprache%29)

3. Gemeinsamkeiten und Unterschiede

Sowohl Java als auch XML sind plattformunabhängige Technologien, die sich gegenseitig hervorragend ergänzen und eine immer größer werdende Bedeutung in der Entwicklung komplexer Enterprise-Systeme einnehmen. Es existieren kaum noch moderne Systeme dieser Art, die ohne den Einsatz von XML und immer häufiger auch Java auskommen. Dies beginnt beim Einlesen einfacher Konfigurationsdateien oder dem Abspeichern bestimmter Systemzustände und findet mit dem Austausch komplexer Daten zwischen verschiedenen Systemen noch lange kein Ende. Mit Java kann man portablen Code entwickeln, mit XML portable Daten generieren. Ihre gemeinsamen Eigenschaften wie Erweiterbarkeit, Wiederverwendbarkeit und globale Sprachunterstützung (Unicode) machen sie in ihrem Zusammenwirken so effektiv. (Vgl.: http://www.oreilly.de/catalog/javaxmlger/#top)

Folgende Vorteile können bei gemeinsamer Verwendung angesprochen werden: (Vgl.: http://www.aifb.uni-karlsruhe.de/CoM/projects/EPP/EPP04-05/crashkurs/crashkurs2.pdf)

o Java als plattformunabhängige Sprache => flexible Programme

o XML als formatunabhängige Sprache => flexibles Abspeichern von Daten

o Flexible Anwendungen

o XML mit Java auslesen, modifizieren, erzeugen

4. Literaturverzeichnis

... link (0 comments) ... comment

Last update: 2007.01.10, 19:44

Juli 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

|||

da könnte sich so manch anderer eine Scheibe abschneiden...

Sicherheit ist im Umgang mit den neuen Medien unabdingbar...

wirklich gut recherchiert. Frohe Weihnachten und einen...

Social Software ist ein neuer Denkansatz, ein...

Java und XML zählen zu den Schlüsseltechnologien...