Sonntag, 23. November 2008

Aufgabe 4 - Tools zur Erkundung

Renate.Mitzner.Uni-Linz, 21:02h

der technischen Seite des Internet.

Ich werde im Rahmen dieser Aufgabe verschiedene Tests durchführen.

Angeregt durch den Beitrag eines Kollegen habe ich mich innerhalb meines Betriebssystems (Ubuntu) auch auf die Suche nach einem ähnlichen Programm gemacht. Leider bin ich nicht fündig geworden. Ich habe dann beschlossen sozusagen "back to the roots" zu gehen und die Tests einfach mittels Kommandozeile durchzuführen.

Einige Tests habe ich auch mittels Online Diensten durchgeführt.

Mein erster Test beschäftigt sich mit Portscanns. In einem Beitrag auf heise.de werden alle wichtigen Fragen rund um Ports und Portscanns erklärt. Zusätzlich kann man auf dieser Seite auch gleich einen Portscan für die eigene IP-Adresse durchführen.

Da Portscanns fremder Rechner grundsätzlich verpöhnt sind, findet man auf der oben angegebenen Seite folgende Erklärung "Der Test überprüft lediglich, ob Ihr System offene Ports aufweist. Dies kann nach unserem Kentnisstand keine Schäden hervorrufen. Der Test versucht nicht, Sicherheitslücken auszunutzen oder gar auf Ihrem System einzubrechen"

Hier die Datei mit den Daten zum Portscan

portscan (doc, 116 KB)

Die Ports die rot eingezeichnet sind, sind offen. Zwei Ports sind bei uns offen - einer damit wir unseren Webserver von überall erreichen können und der andere Port ist offen weil wir einen eigenen Mailserver betreiben - der sonst nicht funktionieren würde.

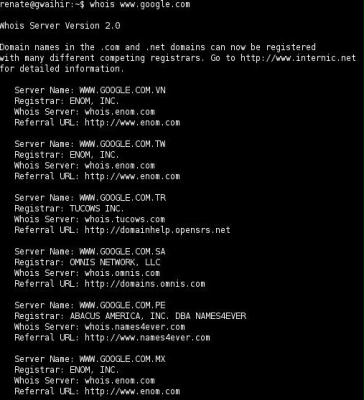

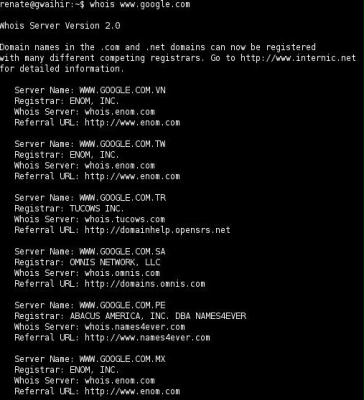

Ich habe zwei Whois Abfragen gemacht. Eine mittels Kommandozeile und eine mit der Whois Abfrage von http://www.nic.at.

Der erste Test zeigt eine Whois Abfrage von www.google.com

Hier nur ein Auszug davon wie viele Server Google unter diesem Namen registriert hat:

Meine zweite Whois Abfrage habe ich auf nic.at gemacht. Ich wollte überprüfen wem die Seite www.zecken.at gehört.

Laut Impressum ist die ARGE Gesundheitsvorsorge für den Inhalt verantwortlich. Die Domain http://www.zecken.at ist aber auf die Baxter Vertriebs GmbH registiert.

(man könnte sich jetzt selbst ein Bild darüber machen wie unabhängig diese Seite ist)

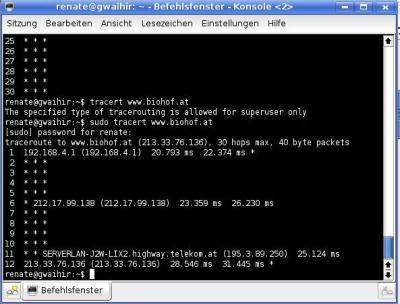

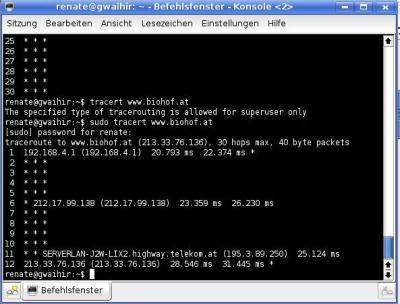

Um den Weg einer Verbindung zurückzuverfolgen gibt es den Befehl traceroute.

Ich habe eine solche Abfrage für http://www.biohof.at durchgeführt.

Viele der Zwischenstationen lassen kein Ping zu - daher sieht man auch den Großteil der Zwischenstationen nicht.

Ich werde im Rahmen dieser Aufgabe verschiedene Tests durchführen.

Angeregt durch den Beitrag eines Kollegen habe ich mich innerhalb meines Betriebssystems (Ubuntu) auch auf die Suche nach einem ähnlichen Programm gemacht. Leider bin ich nicht fündig geworden. Ich habe dann beschlossen sozusagen "back to the roots" zu gehen und die Tests einfach mittels Kommandozeile durchzuführen.

Einige Tests habe ich auch mittels Online Diensten durchgeführt.

Mein erster Test beschäftigt sich mit Portscanns. In einem Beitrag auf heise.de werden alle wichtigen Fragen rund um Ports und Portscanns erklärt. Zusätzlich kann man auf dieser Seite auch gleich einen Portscan für die eigene IP-Adresse durchführen.

Da Portscanns fremder Rechner grundsätzlich verpöhnt sind, findet man auf der oben angegebenen Seite folgende Erklärung "Der Test überprüft lediglich, ob Ihr System offene Ports aufweist. Dies kann nach unserem Kentnisstand keine Schäden hervorrufen. Der Test versucht nicht, Sicherheitslücken auszunutzen oder gar auf Ihrem System einzubrechen"

Hier die Datei mit den Daten zum Portscan

portscan (doc, 116 KB)

Die Ports die rot eingezeichnet sind, sind offen. Zwei Ports sind bei uns offen - einer damit wir unseren Webserver von überall erreichen können und der andere Port ist offen weil wir einen eigenen Mailserver betreiben - der sonst nicht funktionieren würde.

Ich habe zwei Whois Abfragen gemacht. Eine mittels Kommandozeile und eine mit der Whois Abfrage von http://www.nic.at.

Der erste Test zeigt eine Whois Abfrage von www.google.com

Hier nur ein Auszug davon wie viele Server Google unter diesem Namen registriert hat:

Meine zweite Whois Abfrage habe ich auf nic.at gemacht. Ich wollte überprüfen wem die Seite www.zecken.at gehört.

Laut Impressum ist die ARGE Gesundheitsvorsorge für den Inhalt verantwortlich. Die Domain http://www.zecken.at ist aber auf die Baxter Vertriebs GmbH registiert.

(man könnte sich jetzt selbst ein Bild darüber machen wie unabhängig diese Seite ist)

Um den Weg einer Verbindung zurückzuverfolgen gibt es den Befehl traceroute.

Ich habe eine solche Abfrage für http://www.biohof.at durchgeführt.

Viele der Zwischenstationen lassen kein Ping zu - daher sieht man auch den Großteil der Zwischenstationen nicht.

... comment

Carina.Altreiter.Uni-Linz,

Mittwoch, 3. Dezember 2008, 15:48

ubuntu network tool

liebe renate,

ich denke ich hab gefunden, wonach du gesucht hast. unter ubuntu kann man ebenfalls ohne kommandozeilen bestimmte netzwerkeinstellungen überprüfen usw. (sieht ähnlich aus wie im beitrag von tobias zu MAC OS).

wenn du bei ubuntu im menü auf system administration gehst, dann gibts da einen punkt der heisst network tool (hab eine englische ubuntu version). da findest du ip infos, ma kann aber auch mit ping arbeiten, traceroute befehle ausführen und einen port scan machen. ebenso lookup und whois... also alles was das herz begehert :)

lg, carina

(hab in meinem blog auch einen screenshot dazu gepostet....

ich denke ich hab gefunden, wonach du gesucht hast. unter ubuntu kann man ebenfalls ohne kommandozeilen bestimmte netzwerkeinstellungen überprüfen usw. (sieht ähnlich aus wie im beitrag von tobias zu MAC OS).

wenn du bei ubuntu im menü auf system administration gehst, dann gibts da einen punkt der heisst network tool (hab eine englische ubuntu version). da findest du ip infos, ma kann aber auch mit ping arbeiten, traceroute befehle ausführen und einen port scan machen. ebenso lookup und whois... also alles was das herz begehert :)

lg, carina

(hab in meinem blog auch einen screenshot dazu gepostet....

... link

... comment

Andrea.Glaser.Uni-Linz,

Montag, 19. Januar 2009, 19:29

Korrektur?

hallo Renate,

ich denke, dass du hier eine falsche oder zumindest irreführende Formulierung erwischt hast. Denn die Frage: "wie viele Server sich dahinter verbergen/registriert wurden" kann eine whois Abfrage meines Wissens nach nicht beantworten. Es könnte ja sein, dass alle Domains auf einem Server liegen. Selbst wenn diese die selbe IP Adresse hätten, wäre noch nicht zu 100% klar, ob diese auch wirklich eine physikalische Einheit bilden.

Ich lasse mich aber gerne eines Besseren belehren ;)

lg,

Andi

ich denke, dass du hier eine falsche oder zumindest irreführende Formulierung erwischt hast. Denn die Frage: "wie viele Server sich dahinter verbergen/registriert wurden" kann eine whois Abfrage meines Wissens nach nicht beantworten. Es könnte ja sein, dass alle Domains auf einem Server liegen. Selbst wenn diese die selbe IP Adresse hätten, wäre noch nicht zu 100% klar, ob diese auch wirklich eine physikalische Einheit bilden.

Ich lasse mich aber gerne eines Besseren belehren ;)

lg,

Andi

... link

Renate.Mitzner.Uni-Linz,

Montag, 19. Januar 2009, 21:15

Da hast du recht. Eigentlich ist die Formulierung falsch.

Danke, dass du mich darauf aufmerksam gemacht hast.

(Im Fall von Google gehe ich aber davon aus, dass es mehrere Server gibt - sonst wäre das ganze Projekt nicht möglich.)

Danke, dass du mich darauf aufmerksam gemacht hast.

(Im Fall von Google gehe ich aber davon aus, dass es mehrere Server gibt - sonst wäre das ganze Projekt nicht möglich.)

... link

Hans.Mittendorfer.Uni-Linz,

Montag, 19. Januar 2009, 21:30

Es ist nicht einfach,..

.. als Nicht-Informatiker (zu denen auch ich zähle) an der richtigen Stelle die richtigen Begriffe zu wählen. Erschwert wird die Sprachverwirrung noch dadurch, dass (fast) alles Virtualisiert wird. Es gibt da z.B. Hosts (ursprünglich Wirtsrechner, heute Server) und virtuelle Hosts, Server und dementsprechend auch virtuelle Server. Es gibt Maschinen (die man ursprünglich auch angreifen konnte) und jetzt auch virtuelle Maschinen, deren viele auf einer realen Maschine eingerichtet sein können - Schachteln, die man ineinander stecken kann. Das alles macht die Informatik-Welt etwas komplex.

Daher ist es angebracht, sich auf "begreifbare Strukturen" zurück zu ziehen. Ein solcher wäre z.B. ein Dienst. Ein web-basierter Dienst könnte bedeuten, dass der Dienst mittels Webbrowser erreichbar, nutzbar ist. ::collabor:: der gegenständliche Dienst, ist ein solcher. Er ist nach der Methode der Weblogs aufgebaut und wurde für Lernzwecke adaptiert.

Nun ist es richtig, dass ::collabor:: auf einem "Server" eingerichtet ist. Und dieser "Server" (mit dem Betriebssystem LINUX, der Datenbank MySQL, der Sprache php, u. a. m.) ist neben anderen virtuellen Servern (also als Software) auf einem realen Server (den man angreifen könnte, hätte man Zutritt zum entsprechenden Ort) installiert.

Also interessiert uns zentral der Dienst ::collabor::, dem eine IP-Adresse (140.78.51.40) mit dem Zusatz eines Ports als Adress-Teil (8888) zugeteilt wurde. Viele vergleichbare Dienste wurden auf ein und demselben realen Server unter zu Hilfenahme der oben beschrieben Infrastrukturen installiert, denen unterschiedliche Adressen zugewiesen wurden.

Auf die Adresse 140.78.51.40 zeigt nun der Domainname collabor.idv.edu.

Das ist der Anfang der Geschichte..

Daher ist es angebracht, sich auf "begreifbare Strukturen" zurück zu ziehen. Ein solcher wäre z.B. ein Dienst. Ein web-basierter Dienst könnte bedeuten, dass der Dienst mittels Webbrowser erreichbar, nutzbar ist. ::collabor:: der gegenständliche Dienst, ist ein solcher. Er ist nach der Methode der Weblogs aufgebaut und wurde für Lernzwecke adaptiert.

Nun ist es richtig, dass ::collabor:: auf einem "Server" eingerichtet ist. Und dieser "Server" (mit dem Betriebssystem LINUX, der Datenbank MySQL, der Sprache php, u. a. m.) ist neben anderen virtuellen Servern (also als Software) auf einem realen Server (den man angreifen könnte, hätte man Zutritt zum entsprechenden Ort) installiert.

Also interessiert uns zentral der Dienst ::collabor::, dem eine IP-Adresse (140.78.51.40) mit dem Zusatz eines Ports als Adress-Teil (8888) zugeteilt wurde. Viele vergleichbare Dienste wurden auf ein und demselben realen Server unter zu Hilfenahme der oben beschrieben Infrastrukturen installiert, denen unterschiedliche Adressen zugewiesen wurden.

Auf die Adresse 140.78.51.40 zeigt nun der Domainname collabor.idv.edu.

Das ist der Anfang der Geschichte..

... link

... comment

Online for 6104 days

Last update: 2009.02.11, 07:18

Last update: 2009.02.11, 07:18

status

You're not logged in ... login

menu

search

recent updates

die letzte

im Beitrag genannte Quelle beschreibt die "Sicherheitslücke" und...

im Beitrag genannte Quelle beschreibt die "Sicherheitslücke" und...

by Renate.Mitzner.Uni-Linz (2009.02.11, 08:15)

Können Sie eine...

.. welche die besagte Sicherheitslücke in Google-Latitude...

.. welche die besagte Sicherheitslücke in Google-Latitude...

by Hans.Mittendorfer.Uni-Linz (2009.02.10, 22:07)

traurig....

die "Sicherheitslücke" die gefunden wurde macht's...

die "Sicherheitslücke" die gefunden wurde macht's...

by Renate.Mitzner.Uni-Linz (2009.02.10, 19:41)

den beitrag

über google-latitude hab ich auch gesehen und...

über google-latitude hab ich auch gesehen und...

by Julia.Habich.Uni-Linz (2009.02.10, 15:47)

Aufgabe 5 - Privatsphäre...

Im Rahmen dieser 5. Aufgabe möchte ich mich gerne...

Im Rahmen dieser 5. Aufgabe möchte ich mich gerne...

by Renate.Mitzner.Uni-Linz (2009.02.05, 20:32)