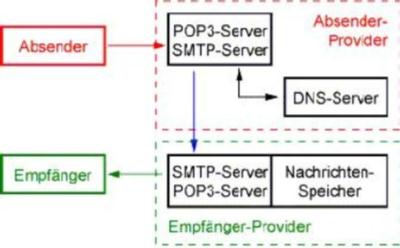

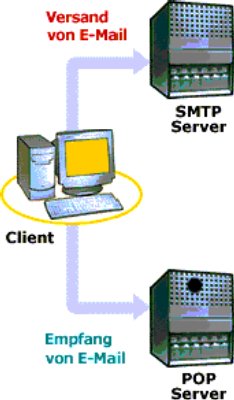

Das Post Office Protocol version 3 (POP3) ermöglicht das Abrufen von e-mails von einem Server. Es empfängt verwaltet die mails bis der Benutzer sie abruft. Die Verbindung zwischen POP3-Server und E-Mail-Client erfolgt über TCP/IP auf Port 110. .OQ6

Um e-mails empfangen zu können, muss der user einen SMTP (Simple Mail Transfer Protocol)-Server besitzen, der jedoch rund um die Uhr eingeschaltet und mit dem Internet verbunden sein muss. Dies ist bei den meisten Benutzern schwierig, da sie einen analogen Zugang besitzen oder in einem internen Netzwerk verbunden sind. Der Computer hat dadurch nicht ständig Zugang zum Internet und es können keine mails empfangen werden, da der Server nicht erreichbar ist. Deshalb werden die e-mails im letzten Server zwischengespeichert.OQ5

Am lokalen Computer kann man die emails dann per Fernzugriff abrufen und speichern. Das Protokoll, das diesen Zugriff regelt, nennt sich POP (aus dem Jahr 1984), das in der aktuellen Version 3 vorliegt. Die Bearbeitung der eingegangenen E-Mails erfolgt auf dem lokalen Computer des Benutzers offline zum SMTP-Server. SMTP sorgt dafür, dass Mails vom Benutzer an andere users weitergeleitet werden. OQ4

Neuerung IMAP

Das neuere IMAP Protokoll unterstützt sowohl online als auch offline Übertragungen. Der user kann die mails direkt am Server verwalten. Die Nachrichten bleiben gewöhnlich am Server bis sie vom user gelöscht werden. Somit können mehrer clients auf die gleiche Mailbox zugreifen. Das ist besonders praktisch wenn man die mails von mehreren Standorten abrufen will. Diese Variante verbraucht allerdings mehr Serverkraft. OQ4

Risiko Sicherheit:

Dieser Datenverkehr erfolgt unverschlüsselt. Sicherheit ist somit ein großes Risiko für alle Übertragung, da von jedem Server mit Hilfe einfacher Programme auf die Nachricht zugegriffen werden kann. Beim POP3-Protokoll werden sowohl Benutzername als auch Passwort unverschlüsselt versendet. OQ3

OQ1erwähnt POP3S als sichere Variante des POP3-Protokolls, da es das Passwort zum Abholen der E-Mails verschlüsselt überträgt.

Quellen:OQ1 http://www.www-kurs.de/gloss_p.htm

OQ2 http://www.informationsarchiv.net/clexid_141.shtml

OQ3 http://cie.bilkent.edu.tr/Topics/95.htm

OQ4 http://www.zeix.ch/de/lexikon/pop3/

OQ5 http://www.elektronik-kompendium.de/sites/net/0903091.htm

OQ6 Wikipedia

... link (0 comments) ... comment

Mit Hilfe von Radiowellen werden die Informationen gelesen. Die Entfernung, über die ein tag ausgelesen werden kann, ist unterschiedlich und kann zwischen wenigen Zentimetern und max. 30 Metern sein.

Wie funktioniert ein RFID-System?

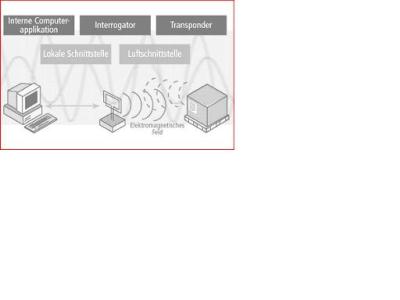

RFID Systeme bestehen aus zwei Komponenten: einer Lese-/Schreib-Einheit und einer elektronischen Marke - dem Transponder. Der Leser sendet elektromagnetische Impulse über seine Antenne aus. Der Transponder empfängt diese Impulse und sendet seine gespeicherten Informationen als Antwort zum Leser zurück. Es wird unterschieden in aktive und passive Transponder: Der aktive Transponder verfügt über eine eigene Stromversorgung. Der passive Transponder hingegen nicht; seine Energie erhält er aus den Impulsen des Lesers. Q1

Für eine genaue Darstellung des Systems siehe Q5

RFID beschreibt auch die technische Infrastruktur. Sie umfasst

• den Transponder (auch RFID-Etikett, -Chip oder -Tag genannt),

• die Sende-/Empfangseinheit (auch Reader genannt) und,

• die Integration mit Servern, Diensten und sonstigen Systemen wie z. B. Kassensystemen oder Warenwirtschaftsystemen.

Anwendungsbereiche - Warenidentifikation:

RFID basiert auf der Transpondertechnologie. Die sich hieraus ergebenden Vorteile sind insbesondere im Hinblick auf eine zukunftsgerichtete und effektive Nahrungsmittelkennzeichnung zur Sicherstellung der Rückverfolgbarkeit von Interesse.

Transponder werden meist eingesetzt, wenn Dinge identifiziert oder Daten an Objekten gespeichert werden. Typische Anwendungen sind Prozess- und Lagersteuerung, Inventarisierung, Behälter-Identifikation aber auch die Zutrittskontrolle und Zeiterfassung.

Komponenten eines RFID-Systems (Bildquelle: CCG, Köln)

Der RFID-Chip wird in der Logistik als revolutionär angesehen, da jedes Produkt schnell und berührungslos erfassbar ist und enormen Zeit- und Arbeitsaufwand im Bereich des Supply Chain erspart. Im Gegensatz zum Bar-Code können weitaus detailliertere Infos gespeichert werden und es ist kein Sichtkontakt zum Scanner notwendig. Jeder Artikel kann mit einer weltweit eindeutigen Seriennummer versehen werden. Sie sind für den Handel auch wichtige Helfer bei der Inventur. Es ist eine automatische Sortierung etwa in einem Warenlager möglich. Q2

Allerdings entsteht die Gefahr, dass jeder mit Hilfe einer geeigneten Antenne Informationen ausspionieren kann, die ein Unternehmen über die Waren verschickt. Die Infos im RFID-Tag können auch von jedem mit einem Lesegerät gelesen werden. Diese Bedrohungen haben bereits Proteste bei Datenschützern ausgelöst. Q5

In Zukunft wird wohl RFID überall dort die bessere Wahl sein, wo das schnelle und zuverlässige Auslesen der Produktinformationen und die eindeutige Produktidentifikation benötigt wird, z.B. bei der Kommissionierabwicklung, im Warenausgang oder bei der Verfolgung in der Supply Chain. Q2

Drei Herausforderungen in der Logistik:

1. Technische Herausforderungen(entstehenden Datenflut)

2. Organisatorischen Fragen (Umgestaltung von Prozessen)

3. Kosten und ihre Verteilung auf alle Beteiligten entlang der Logistikkette

Es entsteht jedoch eine Verringerung der Kosten auf Grund der Massenproduktion und der Einsatz von RFID-Tags wird sich trotz hoher Investitionen nach kurzer Zeit rechnen.

Quellen:

Q1 rückverfolgbarkeit.de

Q2 Ecin. Anwendungsbereiche in der Logistik

Q3 Wikipedia. Die freie Enzyklopädie

Q4 Computerworld

Q5 RSA Security

... link (1 comment) ... comment

1967 definierte ihn der Historiker David Kahn: Steganographie bezieht sich auf Verfahren zur Verheimlichung der Existenz einer geheimen Botschaft, die chiffriert sein kann. Botschaften werden so "verkleidet", dass sie wie ganz normale Sendungen aussehen. Die Steganographie verbirgt Informationen in größeren unverdächtigen Informationseinheiten.Q2

Man kann zwei Ziele unterscheiden:

Unsichtbarkeit

Eine Nachricht wird in einer anderen Nachricht versteckt.

Markieren

Eine Seriennummer wird in Dokumente hineincodiert, so dass illegale Kopien zurückverfolgt und Copyright-Verletzungen nachgewiesen werden können. Q5

Methoden:

Vor allem in Grafik- oder Sounddateien wird die versteckte Nachricht am wenigsten bemerkt. Duch Überschreiben einzelner Bits werden die geheimen Daten dann in den Dateien versteckt. Die niederwertigsten Bits haben den geringsten Einfluss auf die Darstellung des Bildes, und ihr Überschreiben führt nur zu minimalen Bildstörungen. Das Prinzip ist also das Ersetzen von unbedeutenden Daten durch geheime Informationen. Q4

Die Kombination aus Steganographie und Kryptographie scheint die sicherste zu sein. Eine Nachricht verschlüsseln und als Steganogramm tarnen gilt als nahezu unüberwindlich. Q3 In der Kryptographie sind die Daten zwar verschlüsselt, aber sie sind auch sichtbar und man erkennt sofort, dass es sich um wichtige Daten handelt. Mit Hilfe der Steganographie wird gar nicht deutlich, dass Daten ausgetauscht werden und auch die Tatsache, dass Daten verschlüsselt wurden bleibt verborgen.

Steganographische Produkte siehe Q5

Probleme:

Thorsten Dikmann versucht anhand eines Beispiels die Probleme der Steganographie aufzuzeigen: Nehmen wir an, Alice will Bob eine versteckte Nachricht über ihren nächsten Banküberfall senden. Der Angreifer, Eve hört aber ihren kompletten E- Mail Verkehr ab. Er findet ein Urlaubsbild und vermutet eine steganographische Nachricht im Bild. Die Chancen, dass Eve die Botschaft entschlüsseln kann liegen zwar gering, da er weder weiß welches Pixel den Anfang der Botschaft bildet und welche Pixel überhaupt verwendet wurden, oder welches Bit verändert wurde. Ein Problem entsteht jedoch dann, wenn der Angreifer das Trägermedium kennt und es vergleichen kann. Er sieht genau wo Informationen hineingeschrieben wurden, die er nun entschlüsseln kann. Er kann auch die verborgenen Botschaften zur Unkenntlichkeit verändern indem er weitere zufällige Werte einfügt. Steganographie ist deshalb als „funktionierendes echtes Modell des digitalen Wasserzeichens ungeeignet“. Q3

Quellen:

Q1 Steganographie. Über die Kunst des Versteckens

Q2 Universität Rostock. Institut für Informatik

Q3 Thorsten Dikmann, Steganographie (2004)

Q4 Unabhängiges Landeszentrum für Datenschutz Schleswig-Holstein

Q5 Steganographie als Verschlüsselungstechnik. Sag’s durch die Blume

... link (1 comment) ... comment

Das Zertifikat gilt als „Ausweis“ im Internet, damit die Signatur vom Empfänger nachgeprüft werden kann. Die Zertifizierungsanbieter stellen mögliche Zertifikate zur Auswahl.

Zertifizierungsstellen in Österreich:

1) A-Sign

Seit 2002 Zusammenschluss mit a-trust. (siehe unten)

User Zertifikate:

Für den elekronischen Datenaustausch via e-mail und für die Verbindung über Webbrowsern. (Client Authentifizierung)

Dabei gibt es Abstufungen, das Light Zertifikat, Medium Zertifikat sowie das Strong Zertifikat.

Server Zertifikate:

Diese authentifizieren den Web-Server, ermöglichen eine sichere Kommunikation mit Browsern via SSL und erlauben eine verschlüsselte Übertragung aller Daten zwischen Server und Browser

Developer Zertifikate:

Sie erlauben eine digitale Signatur der Codes, um die Authentizität der Entwickler zu gewährleisten

2) A-Cert

User Zertifikat:

Ermöglicht eine zertifizierte elektronische Signatur die vom Gesetzgeber als Beweismittel anerkannt wird. (jedoch nicht nach Signaturgesetz gültig).

Server Zertifikat:

Es gibt eine Garantie der Identität, die durch Firmenbuchauszug Servername und IP Adresse festgelegt wird.

3) Generali Office-Service und Consulting AG

Bietet Zertifizierungsangebote nur in Verbindung mit einer Versicherung (net.surance security).

Light-Zertifikat:

Es wird die Korrektheit der e-mail Adresse überprüft (hauptsächlich zum Test des Systems)

Medium-Zertifikat:

Identität wird persönlich per Lichtbildausweis überprüft, Erhalt eines Passwortes, Garantie der Daten, nur in Kombination mit Versicherung

Server-Zertifikat:

persönliche Überprüfung, bei Firmen Handlungsbevollmächtigung, Prüfung der Korrektheit der Domäne des Servers.

4)A-Trust

Ist hauptsächlich auf SmartCards spezialisiert, normale Zertifikate sind nur ein Nebenprodukt

Am 28.09.2002 schlossen sich a-sign und a-trust zusammen, um sowohl in Österreich als auch in Europa konkurrenzfähig zu sein.

Benutzerzertifikate:

Smartcard / Softwarezertifikat

für einfache oder sichere Signaturen inklusive Bürgerkartenfunktionalität.

Serverzertifikate und Developer Zertifikate: (siehe a-sign)

5)Institut für Angewandte Informationsverarbeitung und Kommunikationstechnologie Graz

Das Institut an der Universität Graz beschäftigt sich vor allem mit Forschung auf dem Gebiet der Zertifizierung.

Q1 http://www.internet4jurists.at

... link (2 comments) ... comment

Last update: 2005.01.21, 12:54

Juni 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

||||||

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

||||||

Begriffserklärung Da

Danke, für deine kurze Stellungnahme zu meinem...

erstmals vielen dank für deinen comment auf meinem...

...von kryptographischen Verfahren und stenographischer...

Hallo Ulrike! Dein Beitrag paßt wunderbar zu...