Mittwoch, 1. Dezember 2004

Radio Frequency Identification:

Ulrike.Hitzinger.uni-sbg, 14:24h

RFID (engl. für Funk-Erkennung) ist eine Methode, um Daten berührungslos und ohne Sichtkontakt lesen und speichern zu können. Q3

Mit Hilfe von Radiowellen werden die Informationen gelesen. Die Entfernung, über die ein tag ausgelesen werden kann, ist unterschiedlich und kann zwischen wenigen Zentimetern und max. 30 Metern sein.

Wie funktioniert ein RFID-System?

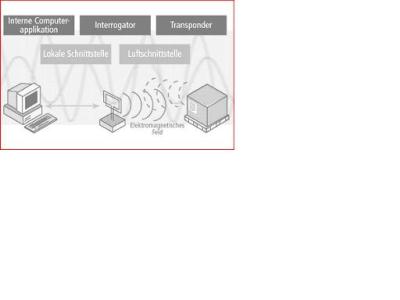

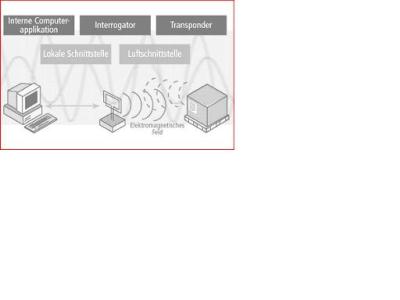

RFID Systeme bestehen aus zwei Komponenten: einer Lese-/Schreib-Einheit und einer elektronischen Marke - dem Transponder. Der Leser sendet elektromagnetische Impulse über seine Antenne aus. Der Transponder empfängt diese Impulse und sendet seine gespeicherten Informationen als Antwort zum Leser zurück. Es wird unterschieden in aktive und passive Transponder: Der aktive Transponder verfügt über eine eigene Stromversorgung. Der passive Transponder hingegen nicht; seine Energie erhält er aus den Impulsen des Lesers. Q1

Für eine genaue Darstellung des Systems siehe Q5

RFID beschreibt auch die technische Infrastruktur. Sie umfasst

• den Transponder (auch RFID-Etikett, -Chip oder -Tag genannt),

• die Sende-/Empfangseinheit (auch Reader genannt) und,

• die Integration mit Servern, Diensten und sonstigen Systemen wie z. B. Kassensystemen oder Warenwirtschaftsystemen.

Anwendungsbereiche - Warenidentifikation:

RFID basiert auf der Transpondertechnologie. Die sich hieraus ergebenden Vorteile sind insbesondere im Hinblick auf eine zukunftsgerichtete und effektive Nahrungsmittelkennzeichnung zur Sicherstellung der Rückverfolgbarkeit von Interesse.

Transponder werden meist eingesetzt, wenn Dinge identifiziert oder Daten an Objekten gespeichert werden. Typische Anwendungen sind Prozess- und Lagersteuerung, Inventarisierung, Behälter-Identifikation aber auch die Zutrittskontrolle und Zeiterfassung.

Komponenten eines RFID-Systems (Bildquelle: CCG, Köln)

Der RFID-Chip wird in der Logistik als revolutionär angesehen, da jedes Produkt schnell und berührungslos erfassbar ist und enormen Zeit- und Arbeitsaufwand im Bereich des Supply Chain erspart. Im Gegensatz zum Bar-Code können weitaus detailliertere Infos gespeichert werden und es ist kein Sichtkontakt zum Scanner notwendig. Jeder Artikel kann mit einer weltweit eindeutigen Seriennummer versehen werden. Sie sind für den Handel auch wichtige Helfer bei der Inventur. Es ist eine automatische Sortierung etwa in einem Warenlager möglich. Q2

Allerdings entsteht die Gefahr, dass jeder mit Hilfe einer geeigneten Antenne Informationen ausspionieren kann, die ein Unternehmen über die Waren verschickt. Die Infos im RFID-Tag können auch von jedem mit einem Lesegerät gelesen werden. Diese Bedrohungen haben bereits Proteste bei Datenschützern ausgelöst. Q5

In Zukunft wird wohl RFID überall dort die bessere Wahl sein, wo das schnelle und zuverlässige Auslesen der Produktinformationen und die eindeutige Produktidentifikation benötigt wird, z.B. bei der Kommissionierabwicklung, im Warenausgang oder bei der Verfolgung in der Supply Chain. Q2

Drei Herausforderungen in der Logistik:

1. Technische Herausforderungen(entstehenden Datenflut)

2. Organisatorischen Fragen (Umgestaltung von Prozessen)

3. Kosten und ihre Verteilung auf alle Beteiligten entlang der Logistikkette

Es entsteht jedoch eine Verringerung der Kosten auf Grund der Massenproduktion und der Einsatz von RFID-Tags wird sich trotz hoher Investitionen nach kurzer Zeit rechnen.

Quellen:

Q1 rückverfolgbarkeit.de

Q2 Ecin. Anwendungsbereiche in der Logistik

Q3 Wikipedia. Die freie Enzyklopädie

Q4 Computerworld

Q5 RSA Security

Mit Hilfe von Radiowellen werden die Informationen gelesen. Die Entfernung, über die ein tag ausgelesen werden kann, ist unterschiedlich und kann zwischen wenigen Zentimetern und max. 30 Metern sein.

Wie funktioniert ein RFID-System?

RFID Systeme bestehen aus zwei Komponenten: einer Lese-/Schreib-Einheit und einer elektronischen Marke - dem Transponder. Der Leser sendet elektromagnetische Impulse über seine Antenne aus. Der Transponder empfängt diese Impulse und sendet seine gespeicherten Informationen als Antwort zum Leser zurück. Es wird unterschieden in aktive und passive Transponder: Der aktive Transponder verfügt über eine eigene Stromversorgung. Der passive Transponder hingegen nicht; seine Energie erhält er aus den Impulsen des Lesers. Q1

Für eine genaue Darstellung des Systems siehe Q5

RFID beschreibt auch die technische Infrastruktur. Sie umfasst

• den Transponder (auch RFID-Etikett, -Chip oder -Tag genannt),

• die Sende-/Empfangseinheit (auch Reader genannt) und,

• die Integration mit Servern, Diensten und sonstigen Systemen wie z. B. Kassensystemen oder Warenwirtschaftsystemen.

Anwendungsbereiche - Warenidentifikation:

RFID basiert auf der Transpondertechnologie. Die sich hieraus ergebenden Vorteile sind insbesondere im Hinblick auf eine zukunftsgerichtete und effektive Nahrungsmittelkennzeichnung zur Sicherstellung der Rückverfolgbarkeit von Interesse.

Transponder werden meist eingesetzt, wenn Dinge identifiziert oder Daten an Objekten gespeichert werden. Typische Anwendungen sind Prozess- und Lagersteuerung, Inventarisierung, Behälter-Identifikation aber auch die Zutrittskontrolle und Zeiterfassung.

Komponenten eines RFID-Systems (Bildquelle: CCG, Köln)

Der RFID-Chip wird in der Logistik als revolutionär angesehen, da jedes Produkt schnell und berührungslos erfassbar ist und enormen Zeit- und Arbeitsaufwand im Bereich des Supply Chain erspart. Im Gegensatz zum Bar-Code können weitaus detailliertere Infos gespeichert werden und es ist kein Sichtkontakt zum Scanner notwendig. Jeder Artikel kann mit einer weltweit eindeutigen Seriennummer versehen werden. Sie sind für den Handel auch wichtige Helfer bei der Inventur. Es ist eine automatische Sortierung etwa in einem Warenlager möglich. Q2

Allerdings entsteht die Gefahr, dass jeder mit Hilfe einer geeigneten Antenne Informationen ausspionieren kann, die ein Unternehmen über die Waren verschickt. Die Infos im RFID-Tag können auch von jedem mit einem Lesegerät gelesen werden. Diese Bedrohungen haben bereits Proteste bei Datenschützern ausgelöst. Q5

In Zukunft wird wohl RFID überall dort die bessere Wahl sein, wo das schnelle und zuverlässige Auslesen der Produktinformationen und die eindeutige Produktidentifikation benötigt wird, z.B. bei der Kommissionierabwicklung, im Warenausgang oder bei der Verfolgung in der Supply Chain. Q2

Drei Herausforderungen in der Logistik:

1. Technische Herausforderungen(entstehenden Datenflut)

2. Organisatorischen Fragen (Umgestaltung von Prozessen)

3. Kosten und ihre Verteilung auf alle Beteiligten entlang der Logistikkette

Es entsteht jedoch eine Verringerung der Kosten auf Grund der Massenproduktion und der Einsatz von RFID-Tags wird sich trotz hoher Investitionen nach kurzer Zeit rechnen.

Quellen:

Q1 rückverfolgbarkeit.de

Q2 Ecin. Anwendungsbereiche in der Logistik

Q3 Wikipedia. Die freie Enzyklopädie

Q4 Computerworld

Q5 RSA Security

... comment

thomas.hauzeneder.salzburg,

Dienstag, 7. Dezember 2004, 12:32

Hi Ulrike

Danke, für deine kurze Stellungnahme zu meinem sehr kurzen Beitrag zu RFID. Natürlich hat RFID gewaltige Vorteile, denn hätte es keine Vorteile, so würde es nicht genutzt werden. Doch so gesehen haben Waffen auch Vorteile obwohl sie sehr schreckliches verursachen können...

Es kommt einfach darauf an, wie man neue Technologien einsetzt und man man Verantwortung zeigt.

Es kommt einfach darauf an, wie man neue Technologien einsetzt und man man Verantwortung zeigt.

... link

... comment

Online for 7556 days

Last update: 2005.01.21, 12:54

Last update: 2005.01.21, 12:54

status

You're not logged in ... login

menu

search

calendar

Dezember 2004 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

2 |

3 |

4 |

5 |

|||

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

||

recent updates

POP 3

Begriffserklärung Da

Begriffserklärung Da

by Ulrike.Hitzinger.uni-sbg (2005.01.12, 13:36)

Hi Ulrike

Danke, für deine kurze Stellungnahme zu meinem...

Danke, für deine kurze Stellungnahme zu meinem...

by thomas.hauzeneder.salzburg (2004.12.09, 15:01)

hi ulrike,

erstmals vielen dank für deinen comment auf meinem...

erstmals vielen dank für deinen comment auf meinem...

by Vivienne.Kaier.uni-sbg (2004.12.05, 14:58)

Eine Kombination...

...von kryptographischen Verfahren und stenographischer...

...von kryptographischen Verfahren und stenographischer...

by karolin.pichler.uni-sbg (2004.12.03, 13:49)

Hallo Ulrike!

Dein Beitrag...

Hallo Ulrike! Dein Beitrag paßt wunderbar zu...

Hallo Ulrike! Dein Beitrag paßt wunderbar zu...

by elke.beck.uni-sbg (2004.12.03, 10:10)