Samstag, 25. Juni 2005

Einsetzen von Netzwerktools

nikolaus.huber.uni-linz, 18:13h

Mit “Tracert/Traceroute“ und “Ping“ kann ermittelt werden, wie ein Server im Internet reagiert und des Weiteren koennen damit Probleme aufgezeigt werden, sprich es wird eine Internet Verbindung geprueft. Als Ergebnis erhaelt man alle Knoten, welche angepingt werden, sprich der Weg ist sichtbar und es wird aufgezeigt wie viele Router, wie schnell und wo durchlaufen werden.

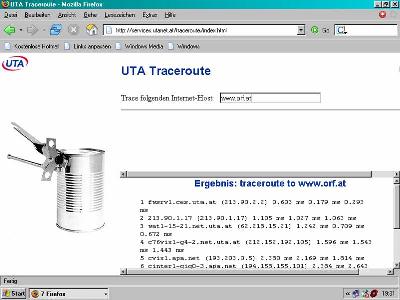

Dies kann mit einem Webtool (z.B. von “UTA“) oder auch auf Microsoft Windows mit Start/Alle Programme/Zubehoer und Eingabeaufforderung gemacht werden. Der Eingabebefehl auf der Dos-Oberflaeche wuerde anschliessend lauten „ping www.orf.at“.

Mehr Infos zu Ping koennen auf “Wikipedia“ entnommen werden.

Unterschied zwischen Windows-Befehl und Webtool: “Wikipedia“ zeigt auf, dass der Unterschied zwischen Windows-Traceroute und anderen Traceroutes der ist, dass Windows ICMP-Pakete sendet, Tcptraceroute hingegen mit TCP-Paketen arbeitet. Das Linux-Traceroute verwendet hingegen ein UDP-Paket. Angewiesen sind jedoch alle Traceroute Implementierungen auf das zurückkommende ICMP-Unreachable-Paket.

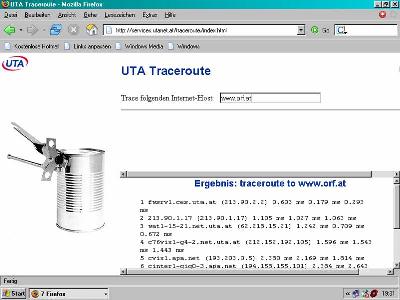

Bei der Ueberpruefung der “www.orf.at“ bin ich mittels “Webtool/UTA“ vorgegangen. Das Ergebnis zeigt auf, wie gut die Page www.orf.at vom verwendeten Server erreichbar ist.

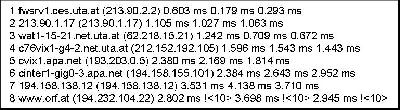

Tracetrout mittels UTA wochentags:

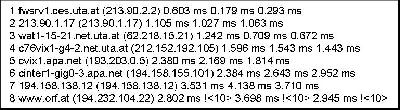

Genaue Angaben des Ergebnis: traceroute to www.orf.at

Interpretation

Oben wird sichtbar, dass mehrere Server durchlaufen werden. Mittels den einzelnen IP-Adressen wird sichtbar, welchen Weg die Verbindung zur Page www.orf.at verwendet. Anschließend wird noch pro Zeile auf die Geschwindigkeit in Millisekunden eingegangen. In der Regel gelten Werte unter drei Stellen als gut erreichbar, wie oben sichtbar wird. Ab drei Stellen spricht man von einer eher schlechten Verbindung. Dies kann z.B. daraus resultieren, wenn auf einen Server zugegriffen wird, der in einem Land steht, der webtechnisch noch nicht weit entwickelt ist.

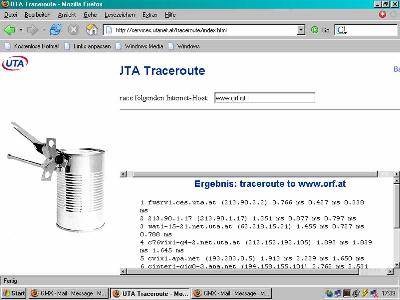

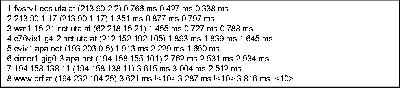

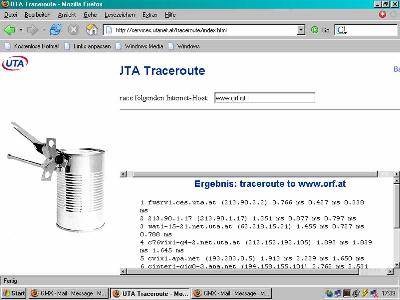

Tracerout mittels UTA am Wochenende:

Genaue Angaben des Ergebnis: traceroute to www.orf.at

Interpretation

Tendenziell dauert die Erreichung von www.orf.at am Wochenende laenger. Es handelt sich jedoch um so minimale Unterschiede, dass ich dies als vernachlaessigbar einstufe. Auffallend ist, dass die IP-Adresse am Wochenende von der IP-Adresse wochentags abweicht. Ein Grund dafuer koennte sein, dass der ORF-Server ueber mehrere Adressen erreichbar ist.

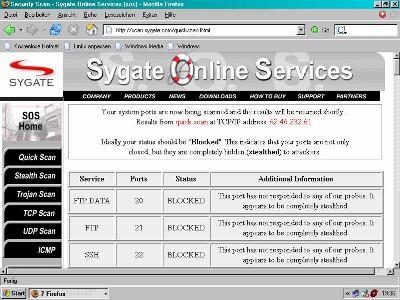

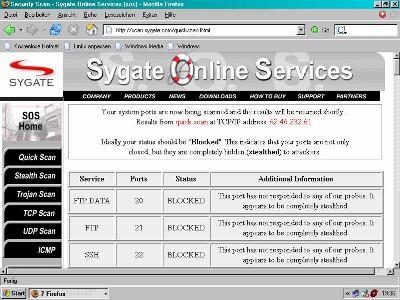

Ergebnis des Portscan mittels “Webtool/Sygate“

Alle Ergebnisse:

Interpretation

Der Durchgefuehrte Portscan zeigt auf, dass alle Ports geblocked wurden, sprich sie sind geschuetzt von Angriffen ausserhalb. Weiters sind sie, wie auf der Page von Sygate hervorgeht, auch versteckt/unsichtbar fuer Angreifer/Hacker. Dieses Ergebnis kann auf die vorhandene Firewall zurueckgefuerht werden.

Dies kann mit einem Webtool (z.B. von “UTA“) oder auch auf Microsoft Windows mit Start/Alle Programme/Zubehoer und Eingabeaufforderung gemacht werden. Der Eingabebefehl auf der Dos-Oberflaeche wuerde anschliessend lauten „ping www.orf.at“.

Mehr Infos zu Ping koennen auf “Wikipedia“ entnommen werden.

Unterschied zwischen Windows-Befehl und Webtool: “Wikipedia“ zeigt auf, dass der Unterschied zwischen Windows-Traceroute und anderen Traceroutes der ist, dass Windows ICMP-Pakete sendet, Tcptraceroute hingegen mit TCP-Paketen arbeitet. Das Linux-Traceroute verwendet hingegen ein UDP-Paket. Angewiesen sind jedoch alle Traceroute Implementierungen auf das zurückkommende ICMP-Unreachable-Paket.

Bei der Ueberpruefung der “www.orf.at“ bin ich mittels “Webtool/UTA“ vorgegangen. Das Ergebnis zeigt auf, wie gut die Page www.orf.at vom verwendeten Server erreichbar ist.

Tracetrout mittels UTA wochentags:

Genaue Angaben des Ergebnis: traceroute to www.orf.at

Interpretation

Oben wird sichtbar, dass mehrere Server durchlaufen werden. Mittels den einzelnen IP-Adressen wird sichtbar, welchen Weg die Verbindung zur Page www.orf.at verwendet. Anschließend wird noch pro Zeile auf die Geschwindigkeit in Millisekunden eingegangen. In der Regel gelten Werte unter drei Stellen als gut erreichbar, wie oben sichtbar wird. Ab drei Stellen spricht man von einer eher schlechten Verbindung. Dies kann z.B. daraus resultieren, wenn auf einen Server zugegriffen wird, der in einem Land steht, der webtechnisch noch nicht weit entwickelt ist.

Tracerout mittels UTA am Wochenende:

Genaue Angaben des Ergebnis: traceroute to www.orf.at

Interpretation

Tendenziell dauert die Erreichung von www.orf.at am Wochenende laenger. Es handelt sich jedoch um so minimale Unterschiede, dass ich dies als vernachlaessigbar einstufe. Auffallend ist, dass die IP-Adresse am Wochenende von der IP-Adresse wochentags abweicht. Ein Grund dafuer koennte sein, dass der ORF-Server ueber mehrere Adressen erreichbar ist.

Ergebnis des Portscan mittels “Webtool/Sygate“

Alle Ergebnisse:

Interpretation

Der Durchgefuehrte Portscan zeigt auf, dass alle Ports geblocked wurden, sprich sie sind geschuetzt von Angriffen ausserhalb. Weiters sind sie, wie auf der Page von Sygate hervorgeht, auch versteckt/unsichtbar fuer Angreifer/Hacker. Dieses Ergebnis kann auf die vorhandene Firewall zurueckgefuerht werden.

... link (0 comments) ... comment

Montag, 6. Juni 2005

Digital Rights Management (DRM) – Schutzmechanismus oder persoenliche Einschraenkung?

nikolaus.huber.uni-linz, 13:45h

Wer kannte es nicht, schnell in das World-Wide-Web einsteigen und sich die neueste Musik runterladen, schnell, einfach, bequem und vor allem kostenguenstig. Lange Zeit befand sich der Download von Musik in einem rechtlichen Graubereich bzw. wollte niemand die rechtlichen Konsequenzen wahr haben. Erst mit dem Ende des Gratis-Download-Anbieters Nappster kam das „große Wachruetteln“, da es sich bei typischen Gratisdownloads um illegale Handlungen handelt(e) und deshalb auch mit rechtlichen Konsequenzen gerechnet werden muss. Das PC-Magazin betitelt einen Beitrag zu DRM mit “Musik in Ketten“, mit vielen Einschraenkungen fuer KonsumentInnen.

Die Medienwelt suchte nach Loesungen, welche von DRM geboten werden sollen. DRM soll gewaehrleisten, dass ein legaler Download von „geistigen Eigentum“ (z.B. Musik, Filme, Buecher etc.) moeglich ist, mit einem geringen Aufwand und in bester Qualitaet. Dazu wurden Digital Rights Management Systeme geschaffen, welche meist einer beschraenkten BenutzerInnengruppe (in der Regel jene BenutzerInnen, welche das erforderliche Entgelt fuer den Download bezahlen) zugaenglich ist. Dies wird auch im Beitrag von Kollegin Weidinger behandelt.

DRM stellt mehr oder weniger ein Vertriebssystem dar, welches digitale Medien als Ware hat. IBM, Macrovision, Microsoft sind nur einige Anbieter von DRM-Loesungen. DRM baut auf den urheberrechtlichen Bestimmungen auf. Die Techniken, wie DRM durchgeführt wird, sind jedoch sehr unterschiedlich, speziell ob bei Software oder Hardware angesetzt wird, mit Wasserzeichen oder Flags vorgegangen wird etc. Dirk Gunnewig sieht NUR in einer hardwarebasierten Loesung eine effektive Moeglichkeit DRM einzusetzen. Jedoch wird dies von den HardwareproduzentInnen noch nicht angeboten.

Auch wenn es als schluessig betrachtet werden kann, dass DRM in der heutigen digitalen Welt notwendig ist, um Medienproduzenten ausgiebig Schutz bieten zu koennen, kommt auch Kritik bei DRM auf. Dirk Gunnewig sieht vorallem einen Interessenskonflikt zwischen KundInnenwunsch und ProduzentInnenwunsch. Damit meint er, dass die Nutzung der digitalen Medien nur mit Einschraenkung moeglich ist, auch wenn diese rechtens erworben wurde. Weiters kann auch der Download mit diversen Huerden fuer die NutzerInnen gepflastert sein. Gunnewig geht sogar noch einen Schritt weiter indem er sagt, dass es soweit kommen koennte, dass nicht mehr von „Digital Right Management“ sondern „Digital Restriction Management“ gesprochen werden koennte. Kollege Ellinger wift dabei die Frage auf auf, ob der Kopierschutz auf DVD’s illegal sei?

Oft reichen auch die DRM-Systeme nicht aus und bieten nur begrenzten Schutz gegenueber Gelegenheits-Downloader, den grossen „Angriffen“ sind die meisten Systeme (noch) nicht gewachsen und bieten somit keinen ausreichenden Schutz.

Durchforstet man die Online-Quellen zum Thema DRM wird schnell ersichtlich, dass es sich dabei letztendlich wieder um die Grundfrage „Kryptographie: ja oder nein“ handelt. Auch wenn dies zunaechst weit hergeholt erscheint, denke ich, dass es genau um das geht: wieweit muss der multimediale Markt geregelt werden, in wieweit wird dies von KonsumentInnen und ProduzentInnen gewuenscht und sind diese Loesungen letztendlich auch benutzerfreundlich (fuer beide Seiten). Diese Punkte wurden zum Teil bereits in meinem Beitrag zur Kryptographie: Privatsphaere vs. glaeserner Mensch diskutiert und duerfen meiner Meinung nach auch bei DRM nicht ausgeschlossen werden.

Die Medienwelt suchte nach Loesungen, welche von DRM geboten werden sollen. DRM soll gewaehrleisten, dass ein legaler Download von „geistigen Eigentum“ (z.B. Musik, Filme, Buecher etc.) moeglich ist, mit einem geringen Aufwand und in bester Qualitaet. Dazu wurden Digital Rights Management Systeme geschaffen, welche meist einer beschraenkten BenutzerInnengruppe (in der Regel jene BenutzerInnen, welche das erforderliche Entgelt fuer den Download bezahlen) zugaenglich ist. Dies wird auch im Beitrag von Kollegin Weidinger behandelt.

DRM stellt mehr oder weniger ein Vertriebssystem dar, welches digitale Medien als Ware hat. IBM, Macrovision, Microsoft sind nur einige Anbieter von DRM-Loesungen. DRM baut auf den urheberrechtlichen Bestimmungen auf. Die Techniken, wie DRM durchgeführt wird, sind jedoch sehr unterschiedlich, speziell ob bei Software oder Hardware angesetzt wird, mit Wasserzeichen oder Flags vorgegangen wird etc. Dirk Gunnewig sieht NUR in einer hardwarebasierten Loesung eine effektive Moeglichkeit DRM einzusetzen. Jedoch wird dies von den HardwareproduzentInnen noch nicht angeboten.

Auch wenn es als schluessig betrachtet werden kann, dass DRM in der heutigen digitalen Welt notwendig ist, um Medienproduzenten ausgiebig Schutz bieten zu koennen, kommt auch Kritik bei DRM auf. Dirk Gunnewig sieht vorallem einen Interessenskonflikt zwischen KundInnenwunsch und ProduzentInnenwunsch. Damit meint er, dass die Nutzung der digitalen Medien nur mit Einschraenkung moeglich ist, auch wenn diese rechtens erworben wurde. Weiters kann auch der Download mit diversen Huerden fuer die NutzerInnen gepflastert sein. Gunnewig geht sogar noch einen Schritt weiter indem er sagt, dass es soweit kommen koennte, dass nicht mehr von „Digital Right Management“ sondern „Digital Restriction Management“ gesprochen werden koennte. Kollege Ellinger wift dabei die Frage auf auf, ob der Kopierschutz auf DVD’s illegal sei?

Oft reichen auch die DRM-Systeme nicht aus und bieten nur begrenzten Schutz gegenueber Gelegenheits-Downloader, den grossen „Angriffen“ sind die meisten Systeme (noch) nicht gewachsen und bieten somit keinen ausreichenden Schutz.

Durchforstet man die Online-Quellen zum Thema DRM wird schnell ersichtlich, dass es sich dabei letztendlich wieder um die Grundfrage „Kryptographie: ja oder nein“ handelt. Auch wenn dies zunaechst weit hergeholt erscheint, denke ich, dass es genau um das geht: wieweit muss der multimediale Markt geregelt werden, in wieweit wird dies von KonsumentInnen und ProduzentInnen gewuenscht und sind diese Loesungen letztendlich auch benutzerfreundlich (fuer beide Seiten). Diese Punkte wurden zum Teil bereits in meinem Beitrag zur Kryptographie: Privatsphaere vs. glaeserner Mensch diskutiert und duerfen meiner Meinung nach auch bei DRM nicht ausgeschlossen werden.

... link (0 comments) ... comment

Dienstag, 10. Mai 2005

Kryptographie: Privatsphaere ja oder nein

nikolaus.huber.uni-linz, 22:27h

In diesem Beitrag werden einige Ansaetze aufgezeigt, welche beim Thema Kryptographie meines Erachtens interessante Diskussionspunkte aufwerfen.

Wie in der Vorlesung von NIM erlaeutert wurde, wurde schon sehr frueh nach Instrumenten und Moeglichkeiten gesucht, Daten sicher (ohne, dass Unbefugte Zugriff auf diese Informationen haben) weiterzuleiten. Half man sich im Mittelalter noch mit verschiedenen Techniken (z.B. Skytale), welche Informationen fuer Dritte unlesbar machten, so sind im heutigen Zeitalter komplexe Verschluesselungstechniken notwendig um in der Welt des Internets Daten sicher zu transportieren. Jedoch kommt schnell die Frage auf, wie viel Privatsphaere ueberhaupt gesellschaftlich wuenschenswert ist bzw. wie viel Verschluesselung zugelassen werden soll um effizient von staatlicher Seite gegen Internet-Kriminalitaet vorgehen zu koennen.

Der Artikel 1 (2) der Richtlinie 95/46EG des EU-Parlamentes hebt hervor, dass besonders Datenverarbeitungssysteme, welche zur internationalen Kommunikation verwendet werden auf die Privatsphaere zu achten haben. Dieser Artikel entspricht somit der allgemeinen Definition

von Datenschutz.

Artikel 1 (7) streicht weiters heraus, dass auf Grund der unterschiedlichen Bestimmungen in den landeseigenen Gesetzen unterschiedliche Schutzniveaus in der EU vorhanden sind. Diese unterschiedlichen Schutzniveaus koennen auch aus Sicht verschiedener gesellschaftlicher Anschauungen gesehen werden. Ein Beispiel waeren unterschiedliche gesellschaftliche Anschauungen von Datenschutz/Privatsphaere in Oesterreich verglichen mit den USA.

Ing. Josef Riedinger bezieht sich bei seinen Ausfuehrungen ueber Internetkriminalitaet auf John B. McCullan, der das Internet weder als „Ding“ noch „Zustand“, sondern als „[…] einheitliche Methode zur globalen Verbindung unterschiedlicher Computer […] sieht. Daraus ergeben sich fuer Riedinger drei Problembereiche, welche sich bei der Bekaempfung von Internetkriminalitaet zeigen, naemlich die fehlende Kontrolle, die fehlende Steuerung und der fehlende Besitzstatus.

Einen weiteren Beitrag ueber Internetkriminalitaet und Moeglichkeiten zum Schutz vor Cyber-Kriminalitaet hat Dr. Thilo Weichert geschrieben. Weichert bezieht sich in seinen Ausfuehrungen auf die besonderen Rahmenbedingungen von Cyber-Kriminaliteat, rechtliche Moeglichkeiten, sowie Moeglichkeiten der Ueberwachung (weltweit, Telefon- bzw. Internetueberwachung). In seinen Ausfuehrungen hebt er das „Recht auf Anonymitaet“ hervor, jedoch sieht er gleichzeitig auch eine „groesstmoelgiche Transparenz der Datenverarbeitungsstrukturen“.

Aus den oben aufgezeigten Punkten wird sichtbar, dass Kryptographie aus verschiedenen Sichtweisen betrachtet werden muss und Privatsphaere vs. glaeserner Mensch wichtige Bereiche dabei einnehmen. Es ist jedoch schwer einzustufen wie viel Privatsphaere (gesellschaftlich gesehen) jedem zugestanden werden soll. Dies wird auch bei einer Diskussion 1997 beim Forum Datenschutz in Wiesbaden sichtbar, wo sowohl Meinungen fuer als auch gegen mehr Datenschutz bzw. Kryptographie diskutiert wurden.

Wie viel Privatsphaere soll nun jedem im Internet zugestanden werden?

Stellungnahmen zu anderen Beitraegen:

Kryptographie: Gesellschaftliche Einstellung?

Begrenzungsbestrebungen/Privatsphaere

Wie in der Vorlesung von NIM erlaeutert wurde, wurde schon sehr frueh nach Instrumenten und Moeglichkeiten gesucht, Daten sicher (ohne, dass Unbefugte Zugriff auf diese Informationen haben) weiterzuleiten. Half man sich im Mittelalter noch mit verschiedenen Techniken (z.B. Skytale), welche Informationen fuer Dritte unlesbar machten, so sind im heutigen Zeitalter komplexe Verschluesselungstechniken notwendig um in der Welt des Internets Daten sicher zu transportieren. Jedoch kommt schnell die Frage auf, wie viel Privatsphaere ueberhaupt gesellschaftlich wuenschenswert ist bzw. wie viel Verschluesselung zugelassen werden soll um effizient von staatlicher Seite gegen Internet-Kriminalitaet vorgehen zu koennen.

Der Artikel 1 (2) der Richtlinie 95/46EG des EU-Parlamentes hebt hervor, dass besonders Datenverarbeitungssysteme, welche zur internationalen Kommunikation verwendet werden auf die Privatsphaere zu achten haben. Dieser Artikel entspricht somit der allgemeinen Definition

von Datenschutz.

Artikel 1 (7) streicht weiters heraus, dass auf Grund der unterschiedlichen Bestimmungen in den landeseigenen Gesetzen unterschiedliche Schutzniveaus in der EU vorhanden sind. Diese unterschiedlichen Schutzniveaus koennen auch aus Sicht verschiedener gesellschaftlicher Anschauungen gesehen werden. Ein Beispiel waeren unterschiedliche gesellschaftliche Anschauungen von Datenschutz/Privatsphaere in Oesterreich verglichen mit den USA.

Ing. Josef Riedinger bezieht sich bei seinen Ausfuehrungen ueber Internetkriminalitaet auf John B. McCullan, der das Internet weder als „Ding“ noch „Zustand“, sondern als „[…] einheitliche Methode zur globalen Verbindung unterschiedlicher Computer […] sieht. Daraus ergeben sich fuer Riedinger drei Problembereiche, welche sich bei der Bekaempfung von Internetkriminalitaet zeigen, naemlich die fehlende Kontrolle, die fehlende Steuerung und der fehlende Besitzstatus.

Einen weiteren Beitrag ueber Internetkriminalitaet und Moeglichkeiten zum Schutz vor Cyber-Kriminalitaet hat Dr. Thilo Weichert geschrieben. Weichert bezieht sich in seinen Ausfuehrungen auf die besonderen Rahmenbedingungen von Cyber-Kriminaliteat, rechtliche Moeglichkeiten, sowie Moeglichkeiten der Ueberwachung (weltweit, Telefon- bzw. Internetueberwachung). In seinen Ausfuehrungen hebt er das „Recht auf Anonymitaet“ hervor, jedoch sieht er gleichzeitig auch eine „groesstmoelgiche Transparenz der Datenverarbeitungsstrukturen“.

Aus den oben aufgezeigten Punkten wird sichtbar, dass Kryptographie aus verschiedenen Sichtweisen betrachtet werden muss und Privatsphaere vs. glaeserner Mensch wichtige Bereiche dabei einnehmen. Es ist jedoch schwer einzustufen wie viel Privatsphaere (gesellschaftlich gesehen) jedem zugestanden werden soll. Dies wird auch bei einer Diskussion 1997 beim Forum Datenschutz in Wiesbaden sichtbar, wo sowohl Meinungen fuer als auch gegen mehr Datenschutz bzw. Kryptographie diskutiert wurden.

Wie viel Privatsphaere soll nun jedem im Internet zugestanden werden?

Stellungnahmen zu anderen Beitraegen:

Kryptographie: Gesellschaftliche Einstellung?

Begrenzungsbestrebungen/Privatsphaere

... link (0 comments) ... comment

... older stories

Online for 7711 days

Last update: 2005.06.25, 18:21

Last update: 2005.06.25, 18:21

status

You're not logged in ... login

menu

search

calendar

Juni 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

||||||

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

||||||

recent updates

Einsetzen von Netzwerktools

Mit “Tracert/Traceroute“ und “Ping“...

Mit “Tracert/Traceroute“ und “Ping“...

by nikolaus.huber.uni-linz (2005.06.25, 18:21)

Digital Rights Management...

Wer kannte es nicht, schnell in das World-Wide-Web...

Wer kannte es nicht, schnell in das World-Wide-Web...

by nikolaus.huber.uni-linz (2005.06.06, 13:56)

Kryptographie: Privatsphaere...

In diesem Beitrag werden einige Ansaetze aufgezeigt,...

In diesem Beitrag werden einige Ansaetze aufgezeigt,...

by nikolaus.huber.uni-linz (2005.05.10, 23:21)

ich freue mich zwar...

.. Ihre wiederholte Teilnahme am Kurs Nutzung Interaktiver...

.. Ihre wiederholte Teilnahme am Kurs Nutzung Interaktiver...

by Hans.Mittendorfer.Uni-Linz (2005.04.15, 19:59)

NIM-BLOGx2: Neues Semester,...

Wie schon auf meiner Webpage erwaehnt, mache ich den...

Wie schon auf meiner Webpage erwaehnt, mache ich den...

by nikolaus.huber.uni-linz (2005.04.15, 10:22)