Montag, 27. Juni 2005

Netzwerktools einsetzen

oliver.wolf.uni-linz, 16:10h

1 Ping

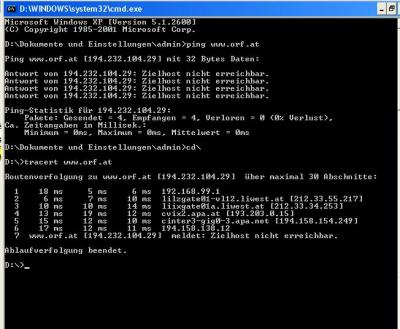

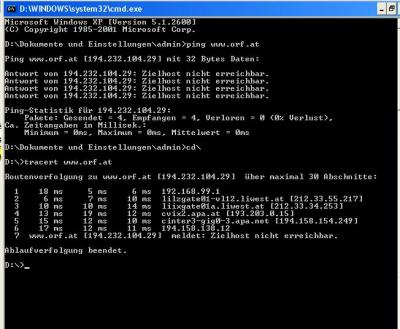

Mit dem Befehl "ping www.orf.at" im Dos Fenster testete ich die Reaktionszeit einer Paketübertragung. Man versuch hier herauszufinden wie lange es dauert ein Paket an einen Rechner zu senden und der dies zurücksendet. (Reaktionszeit in Milisekunden)

Umso niedriger der Wert umso besser die Verbindung

Bsp: www.orf.at

(image1)

Dass Ergebnis war Wochenends und Wochentags das gleiche, deshalb nur dieser eine Screenshot

4 Datenpakete wurde an ORF gesendet doch jedes Mal ohne Anwort. Grund dafür wird eine gute Firewall sein

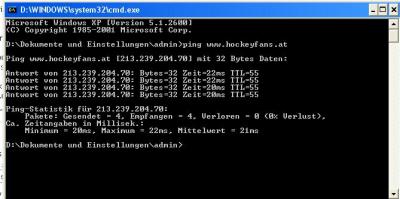

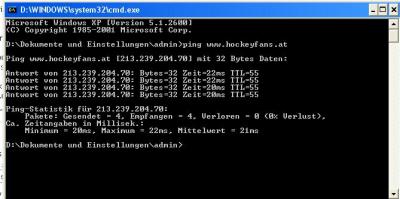

Bsp. www.hockeyfans.at

(image2)

Mittelwert 21 ms was sehr schnell ist

TTL (Time To Live) 55, gibt die Haltbarkeit an

(von 0 bis 255)

2 Tracert

Hier können wir uns die einzelnen Stationen unseres Datenpaketes genauer anschauen. Man sieht genau wo das Paket welche Zeit braucht

Screenshot siehe Image 1

Auch hier war das Ergebnis Wochentags und Wochenends annähernd das gleiche

Jedoch weicht das Ergebnis mit Webtools ab da hier der Weg vom 24speed Server und nicht von meinem Rechner gemessen wird.

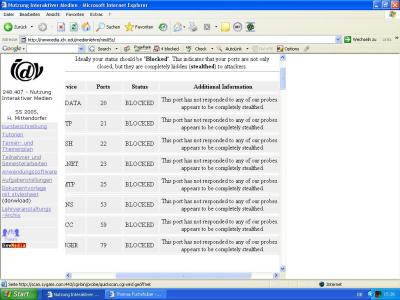

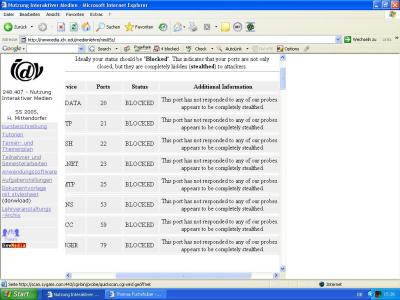

3 Portscan

Im Portscan sieht man ob der eigene PC gut abgesichert gegen Angriffe von aussen ist, umso mehr Ports geschlossen umso besser, der Port 80 jedoch muß offen bleiben sonst ist keine Verbindung mit dem Internet möglich

Aufgrund meiner Firewall zeigt sich folgendes Ergebnis

Mit dem Befehl "ping www.orf.at" im Dos Fenster testete ich die Reaktionszeit einer Paketübertragung. Man versuch hier herauszufinden wie lange es dauert ein Paket an einen Rechner zu senden und der dies zurücksendet. (Reaktionszeit in Milisekunden)

Umso niedriger der Wert umso besser die Verbindung

Bsp: www.orf.at

(image1)

Dass Ergebnis war Wochenends und Wochentags das gleiche, deshalb nur dieser eine Screenshot

4 Datenpakete wurde an ORF gesendet doch jedes Mal ohne Anwort. Grund dafür wird eine gute Firewall sein

Bsp. www.hockeyfans.at

(image2)

Mittelwert 21 ms was sehr schnell ist

TTL (Time To Live) 55, gibt die Haltbarkeit an

(von 0 bis 255)

2 Tracert

Hier können wir uns die einzelnen Stationen unseres Datenpaketes genauer anschauen. Man sieht genau wo das Paket welche Zeit braucht

Screenshot siehe Image 1

Auch hier war das Ergebnis Wochentags und Wochenends annähernd das gleiche

Jedoch weicht das Ergebnis mit Webtools ab da hier der Weg vom 24speed Server und nicht von meinem Rechner gemessen wird.

3 Portscan

Im Portscan sieht man ob der eigene PC gut abgesichert gegen Angriffe von aussen ist, umso mehr Ports geschlossen umso besser, der Port 80 jedoch muß offen bleiben sonst ist keine Verbindung mit dem Internet möglich

Aufgrund meiner Firewall zeigt sich folgendes Ergebnis

... link (0 comments) ... comment

Dienstag, 14. Juni 2005

DRM

oliver.wolf.uni-linz, 12:06h

Definition Digital Rights Managment

Digital Rights Management (digitale Rechteverwaltung), abgekürzt DRM. Von Kritikern wird die Abkürzung auch als Digital Restriction Management (digitale Einschränkungsverwaltung), umgedeutet. DRM ist ein Verfahren, mit dem Urheber- und Vermarktungsrechte an geistigem Eigentum, vor allem an Film- und Tonaufnahmen, aber auch an Software oder elektronischen Büchern im Computerzeitalter gewahrt, sowie Abrechnungsmöglichkeiten für Lizenzen und Rechte geschaffen werden sollen. Kernproblem ist die beliebige Kopierbarkeit von digitalen Inhalten, ohne jeden Qualitätsverlust und ohne nennenswerten Aufwand ("Mausklick genügt"). Die Befürworter argumentieren, dass mit DRM die bisherigen Zwangsabgaben z.B. auf Leerkassetten und Fotokopierer an GEMA und VG Wort überflüssig werden, und so ein gerechteres System entstehen könne. Kritiker warnen vor allem vor Datenschutzproblemen, außerdem bringen die DRM-Systeme erhebliche Einschränkungen bei der Benutzerfreundlichkeit von Computer-Dateien.

Quelle :http://de.wikipedia.org/wiki/Digital_Rights_Management

Zur Erklärung von DRM hier einige Beispiele:

Beispiele für Frontend-DRMS

Die beiden wohl bekanntesten Digital Rights Management Systeme sind:

- Microsoft Windows Media Player

Der Media Player ermöglicht die Benutzung des integrierten DRM-Moduls um bestimmte Rechte festzulegen.

- Adobe Reader (bzw. der Vorgänger Acrobat Reader)

Der Adobe Reader besitzt ebenfalls ein integriertes DRM-Modul. Dies kann z.B. festlegen, dass eine Datei nicht gedruckt und graifsch/textlich gespeichert werden kann usw. Über eien Schnittstelle können auch Funktionen von Drittanbietern inplementiert werden.

Beispiele für Backend-DRMS

Es gibt derzeit 4 sehr bedeutende Backend-DRMS:

- Microsoft Windows Media Server

Das Produkt vom Platzhirschen der Softwarekonzerne ist natürlich kompatibel zum Windows Media Player.

Für den Windows Media Server gibt es derzeit das breiteste Angebot an Software von Drittanbietern, einem wichtigen Kriterium für die Marktdurchsetzung.

- IBM EMMS

EMMS ist wohl eines der ältesten DRMS. Es handelt sich damit um eine Software-Suite aus bis zu 7 Modulen, die je nach Anwendungserfordernissen kombiniert werden können. IBM unterstützt standardmäßig nur wenige Audio-Abspielanwendungen, über das SDK kann der Kunde dies aber selbst entwickeln.

- Digital World Services ADORA

Die ehemalige Bertelsmann-Tochter ist einer der Pioniere im DRM. Bei ADORA handelt es sich um eine Plattform für DRM, die verschiedene Komponenten in eine Backoffice-Applikation integriert. Es wird bereits in der Praxis für einige größere Projekte angwandt.

- (Realnetworks) Helix

Eines der ersten Systeme, das von einem Unternehmen aus dem Musikservice-Bereich stammt, ist Helix. Das Besondere an Helix ist, dass es sich grundsätzlich um ein Open Source Projekt handelt und so besonders hohe Vertrauenswürdigkeit genießen kann

Quelle:http://www.digital-rights-management.info/einfuehrung-in-drm/beispiele.html

Funktionen des DRM

Funktionen eines Digital Rights Management Systems

Wir sehen derzeit 4 Funktionen für ein Digital Rights Management System sowie einige weitere Anforderungen funktionaler Art.

Zugangskontrolle

Zugangskontrolle stellt sicher, dass nur berechtigte Personen zu bestimmten Zeitpunkten und/oder an bestimmten Orten auf Inhalte zugreifen können und diese nutzen können.

Nutzungskontrolle

Unter Nutzungskontrolle versteht man die Frage nach dem "Wie" der Nutzung von Content, z.B. ob man drucken darf und wie oft. Nutzungskontrolle kann man sehr fein steuern, z.B. auch terminlich/zeitlich, räumlich, hinsichtlich Nutzungsqualität usw.

Nutzungskontrolle ist eine sehr bedeutende Funktion für DRM(S).

Management Rechtsverletzungen

Unter diesem Punkt werden die Wahrung von Integrität (Unveränderheit) und Authentizität (Zurechenbarkeit zum Absender) von Content, subsummiert. Wichtig ist auch, dass im Falle einer Rechtsverletzung auch eine Strafverfolgung möglich ist.

Abrechnung

Ganz wichtig im Zusammenhang mit Digital Rights Management ist, dass die Contentnutzung auch abgerechnet werden kann. Diese Aufgabe fällt der Funktion Abrechnung zu.

Weitere funktionale Anforderungen

Weitere Anforderungen funktionaler Art sind z.B. die Betrachtung der gesamten Wertkette, eine hohe Sicherheitsstufe und Standardisierung.

Weitere Informationen

...finden Sie im Buch von Gerald Fränkl und Philipp Karpf:

Digital Rights Management Systeme - Einführung, Technologien, Recht, Ökonomie und Marktanalyse.

Quelle: http://www.digital-rights-management.info/einfuehrung-in-drm/funktionen.html

Digital Rights Management (digitale Rechteverwaltung), abgekürzt DRM. Von Kritikern wird die Abkürzung auch als Digital Restriction Management (digitale Einschränkungsverwaltung), umgedeutet. DRM ist ein Verfahren, mit dem Urheber- und Vermarktungsrechte an geistigem Eigentum, vor allem an Film- und Tonaufnahmen, aber auch an Software oder elektronischen Büchern im Computerzeitalter gewahrt, sowie Abrechnungsmöglichkeiten für Lizenzen und Rechte geschaffen werden sollen. Kernproblem ist die beliebige Kopierbarkeit von digitalen Inhalten, ohne jeden Qualitätsverlust und ohne nennenswerten Aufwand ("Mausklick genügt"). Die Befürworter argumentieren, dass mit DRM die bisherigen Zwangsabgaben z.B. auf Leerkassetten und Fotokopierer an GEMA und VG Wort überflüssig werden, und so ein gerechteres System entstehen könne. Kritiker warnen vor allem vor Datenschutzproblemen, außerdem bringen die DRM-Systeme erhebliche Einschränkungen bei der Benutzerfreundlichkeit von Computer-Dateien.

Quelle :http://de.wikipedia.org/wiki/Digital_Rights_Management

Zur Erklärung von DRM hier einige Beispiele:

Beispiele für Frontend-DRMS

Die beiden wohl bekanntesten Digital Rights Management Systeme sind:

- Microsoft Windows Media Player

Der Media Player ermöglicht die Benutzung des integrierten DRM-Moduls um bestimmte Rechte festzulegen.

- Adobe Reader (bzw. der Vorgänger Acrobat Reader)

Der Adobe Reader besitzt ebenfalls ein integriertes DRM-Modul. Dies kann z.B. festlegen, dass eine Datei nicht gedruckt und graifsch/textlich gespeichert werden kann usw. Über eien Schnittstelle können auch Funktionen von Drittanbietern inplementiert werden.

Beispiele für Backend-DRMS

Es gibt derzeit 4 sehr bedeutende Backend-DRMS:

- Microsoft Windows Media Server

Das Produkt vom Platzhirschen der Softwarekonzerne ist natürlich kompatibel zum Windows Media Player.

Für den Windows Media Server gibt es derzeit das breiteste Angebot an Software von Drittanbietern, einem wichtigen Kriterium für die Marktdurchsetzung.

- IBM EMMS

EMMS ist wohl eines der ältesten DRMS. Es handelt sich damit um eine Software-Suite aus bis zu 7 Modulen, die je nach Anwendungserfordernissen kombiniert werden können. IBM unterstützt standardmäßig nur wenige Audio-Abspielanwendungen, über das SDK kann der Kunde dies aber selbst entwickeln.

- Digital World Services ADORA

Die ehemalige Bertelsmann-Tochter ist einer der Pioniere im DRM. Bei ADORA handelt es sich um eine Plattform für DRM, die verschiedene Komponenten in eine Backoffice-Applikation integriert. Es wird bereits in der Praxis für einige größere Projekte angwandt.

- (Realnetworks) Helix

Eines der ersten Systeme, das von einem Unternehmen aus dem Musikservice-Bereich stammt, ist Helix. Das Besondere an Helix ist, dass es sich grundsätzlich um ein Open Source Projekt handelt und so besonders hohe Vertrauenswürdigkeit genießen kann

Quelle:http://www.digital-rights-management.info/einfuehrung-in-drm/beispiele.html

Funktionen des DRM

Funktionen eines Digital Rights Management Systems

Wir sehen derzeit 4 Funktionen für ein Digital Rights Management System sowie einige weitere Anforderungen funktionaler Art.

Zugangskontrolle

Zugangskontrolle stellt sicher, dass nur berechtigte Personen zu bestimmten Zeitpunkten und/oder an bestimmten Orten auf Inhalte zugreifen können und diese nutzen können.

Nutzungskontrolle

Unter Nutzungskontrolle versteht man die Frage nach dem "Wie" der Nutzung von Content, z.B. ob man drucken darf und wie oft. Nutzungskontrolle kann man sehr fein steuern, z.B. auch terminlich/zeitlich, räumlich, hinsichtlich Nutzungsqualität usw.

Nutzungskontrolle ist eine sehr bedeutende Funktion für DRM(S).

Management Rechtsverletzungen

Unter diesem Punkt werden die Wahrung von Integrität (Unveränderheit) und Authentizität (Zurechenbarkeit zum Absender) von Content, subsummiert. Wichtig ist auch, dass im Falle einer Rechtsverletzung auch eine Strafverfolgung möglich ist.

Abrechnung

Ganz wichtig im Zusammenhang mit Digital Rights Management ist, dass die Contentnutzung auch abgerechnet werden kann. Diese Aufgabe fällt der Funktion Abrechnung zu.

Weitere funktionale Anforderungen

Weitere Anforderungen funktionaler Art sind z.B. die Betrachtung der gesamten Wertkette, eine hohe Sicherheitsstufe und Standardisierung.

Weitere Informationen

...finden Sie im Buch von Gerald Fränkl und Philipp Karpf:

Digital Rights Management Systeme - Einführung, Technologien, Recht, Ökonomie und Marktanalyse.

Quelle: http://www.digital-rights-management.info/einfuehrung-in-drm/funktionen.html

... link (1 comment) ... comment

Mittwoch, 11. Mai 2005

Kryptografie

oliver.wolf.uni-linz, 11:30h

Was ist Kryptografie?

Kryptografie bzw. -graphie (aus dem griechischen kryptós, "verborgen", und gráphein, "schreiben") ist die Wissenschaft der Verschlüsselung von Informationen ("Geheimschriften") und damit ein Teilgebiet der Kryptologie. Im Gegensatz zu Steganographie befasst sie sich nicht damit, die Kommunikation an sich zu verschleiern, sondern vor allem damit, den Inhalt von Nachrichten für Dritte unzugänglich zu machen. Kryptographische Verfahren können aber unter Umständen für die Steganographie eingesetzt werden, zum Beispiel indem die Adressen von Sender und Empfänger verschlüsselt werden.

(Quelle: Wikpedia)

Was sind die Hauptziele der Kryptografie?

Die moderne Kryptografie hat vier Hauptziele:

1. Vertraulichkeit der Nachricht: Nur der gewünschte Empfänger sollte in der Lage sein, den Inhalt einer verschlüsselten Nachricht zu lesen. Weiterhin sollte es nicht möglich sein Information über den Nachrichteninhalt zu erlangen (beispielsweise eine statistische Verteilung bestimmter Zeichen).

2. Datenintegrität der Nachricht: Der Empfänger sollte in der Lage sein festzustellen, ob die Nachricht seit ihrer Übertragung verändert wurde.

3. Authentifizierung: Der Empfänger sollte den Absender eindeutig identifizieren können. Weiterhin sollte es überprüfbar sein, ob die Nachricht tatsächlich von diesem Absender stammt.

4. Verbindlichkeit: Der Absender sollte nicht in der Lage sein zu bestreiten, dass er die Nachricht gesendet hat.

Nicht alle kryptographischen Systeme und Algorithmen erreichen alle oben genannten Ziele. Manche Ziele sind nicht praktikabel (oder notwendig) in gewissen Umgebungen und benötigen hoch entwickelte und rechenintensive Algorithmen.

Obwohl Kryptografie eine lange und komplexe Geschichte hat, begann sie erst im 20. Jahrhundert sich in die rigorose und von Mathematikern unterstützte Wissenschaftsdisziplin zu entwickeln. Selbst dann noch benötigte sie die Kommunikationsmöglichkeiten des Internets um in den allgemeinen, jedermann zugänglichen Gebrauch zu kommen.

(Quelle: Wikpedia)

Weitere Informationen finden sind unter anderem auf unserer Institutshomepage http://newmedia.idv.edu/thema/kryptographie/

Meine comments

/0155835/stories/9685/#comments

/0355549/stories/9749/#9799

Kryptografie bzw. -graphie (aus dem griechischen kryptós, "verborgen", und gráphein, "schreiben") ist die Wissenschaft der Verschlüsselung von Informationen ("Geheimschriften") und damit ein Teilgebiet der Kryptologie. Im Gegensatz zu Steganographie befasst sie sich nicht damit, die Kommunikation an sich zu verschleiern, sondern vor allem damit, den Inhalt von Nachrichten für Dritte unzugänglich zu machen. Kryptographische Verfahren können aber unter Umständen für die Steganographie eingesetzt werden, zum Beispiel indem die Adressen von Sender und Empfänger verschlüsselt werden.

(Quelle: Wikpedia)

Was sind die Hauptziele der Kryptografie?

Die moderne Kryptografie hat vier Hauptziele:

1. Vertraulichkeit der Nachricht: Nur der gewünschte Empfänger sollte in der Lage sein, den Inhalt einer verschlüsselten Nachricht zu lesen. Weiterhin sollte es nicht möglich sein Information über den Nachrichteninhalt zu erlangen (beispielsweise eine statistische Verteilung bestimmter Zeichen).

2. Datenintegrität der Nachricht: Der Empfänger sollte in der Lage sein festzustellen, ob die Nachricht seit ihrer Übertragung verändert wurde.

3. Authentifizierung: Der Empfänger sollte den Absender eindeutig identifizieren können. Weiterhin sollte es überprüfbar sein, ob die Nachricht tatsächlich von diesem Absender stammt.

4. Verbindlichkeit: Der Absender sollte nicht in der Lage sein zu bestreiten, dass er die Nachricht gesendet hat.

Nicht alle kryptographischen Systeme und Algorithmen erreichen alle oben genannten Ziele. Manche Ziele sind nicht praktikabel (oder notwendig) in gewissen Umgebungen und benötigen hoch entwickelte und rechenintensive Algorithmen.

Obwohl Kryptografie eine lange und komplexe Geschichte hat, begann sie erst im 20. Jahrhundert sich in die rigorose und von Mathematikern unterstützte Wissenschaftsdisziplin zu entwickeln. Selbst dann noch benötigte sie die Kommunikationsmöglichkeiten des Internets um in den allgemeinen, jedermann zugänglichen Gebrauch zu kommen.

(Quelle: Wikpedia)

Weitere Informationen finden sind unter anderem auf unserer Institutshomepage http://newmedia.idv.edu/thema/kryptographie/

Meine comments

/0155835/stories/9685/#comments

/0355549/stories/9749/#9799

... link (0 comments) ... comment

... older stories

Online for 7371 days

Last update: 2005.06.27, 16:10

Last update: 2005.06.27, 16:10

status

You're not logged in ... login

menu

search

calendar

Juli 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

|||

recent updates

Netzwerktools einsetzen

1 Ping Mit dem Befehl "ping www.orf.at" im Dos Fenster...

1 Ping Mit dem Befehl "ping www.orf.at" im Dos Fenster...

by oliver.wolf.uni-linz (2005.06.27, 16:10)

Verlinkt

Hallo Oliver. Ich habe in meinem Weblog auf deinen...

Hallo Oliver. Ich habe in meinem Weblog auf deinen...

by Philip.Klausberger.Uni-linz (2005.06.14, 18:50)

DRM

Definition Digital Rights Managment Digital Rights...

Definition Digital Rights Managment Digital Rights...

by oliver.wolf.uni-linz (2005.06.14, 12:06)

Kryptografie

Was ist Kryptografie? Kryptografie bzw. -graphie (aus...

Was ist Kryptografie? Kryptografie bzw. -graphie (aus...

by oliver.wolf.uni-linz (2005.05.11, 11:40)

Weblogs - Nutzen für...

Weblogs dienen mir und meinen Mitstudenten Beiträge...

Weblogs dienen mir und meinen Mitstudenten Beiträge...

by oliver.wolf.uni-linz (2005.04.27, 07:58)