Montag, 27. Juni 2005

Einsatz von Netzwerktools

christine.girlinger.uni-linz, 09:26h

PING

"Ein Ping ist wie eine Arte Echolot in Netzwerken. Er wird benutzt, um die Zuverlässigkeit einer Netzverbindung und die Reaktionszeit eines Servers zu messen. Dabei wird über einen Client (Software auf Ihrem Rechner) ein Server (z.B. Rechner im Internet) auf dessen Ping-Port kontaktiert. Sobald dieser antwortet, errechnet der Client die verstrichene Zeit in Millisekunden. Ebenfalls wird festgestellt, ob Pings - das sind kleine Datenpakete - verloren gegangen sind." so die Definition laut ish GmbH & Co. KG..

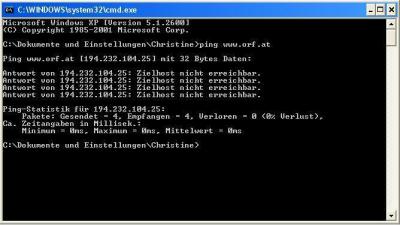

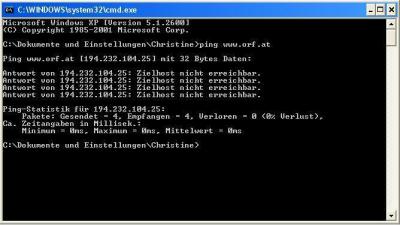

ping Mittwoch

Ich habe die Seite www.orf.at einmal am Mittwoch (vom Studentenheim) und einmal am Samstag (von Zuhause aus) angepingt. Beide Male konnte die Seite allerdings nicht erreicht werden. Der Grund liegt vermutlich darin, dass die Firewall des ORFs sehr konservativ konfiguriert ist, den Ping Befehl ausfiltertet und nicht zum Webserver vorlässt.

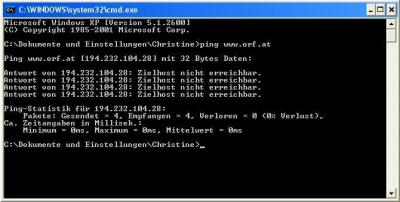

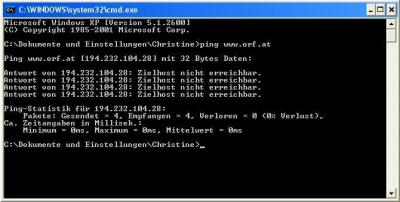

ping Samstag

TRACERT

"Tracert ist ein Hilfsprogrammm, das die Möglichkeit bietet, zu sehen über welchen Weg ein Rechner geroutet, d.h. erreicht wird." so die Definition laut Bernd Zimmermann.

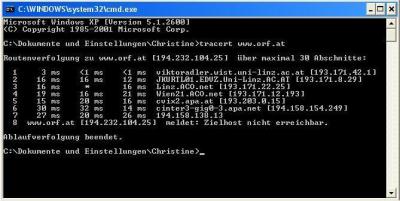

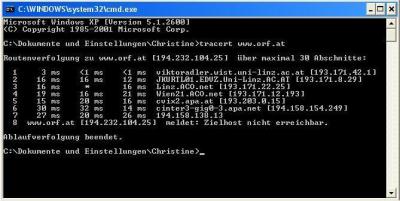

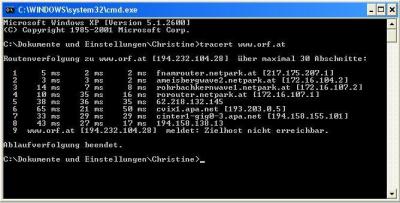

tracert Mittwoch

Der Unterschied bei tracert fiel aufgrund der unterschiedlichen Provider deutlich größer aus. Von Zuhause aus war ein Hop mehr notwendig als vom Heim und die Zugriffszeiten auf die einzelnen Router waren tendenziell etwas höher. Dies kann auf eine schlechte Internetverbindung oder auf erhöhten Internetverkehr hindeuten. Erst ab dem 5. bzw. 6. Hop trafen sich die beiden Wege im Netz (cvix.apa.net), vermutlich also dem Netz der Austria Presse Agentur.

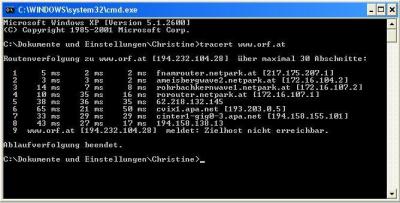

tracert Samstag

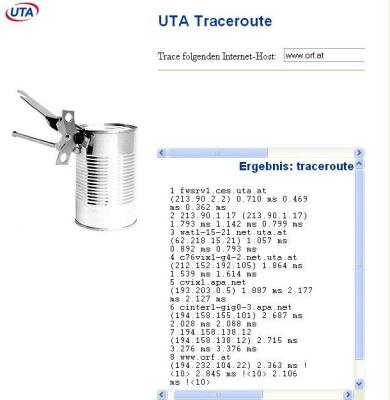

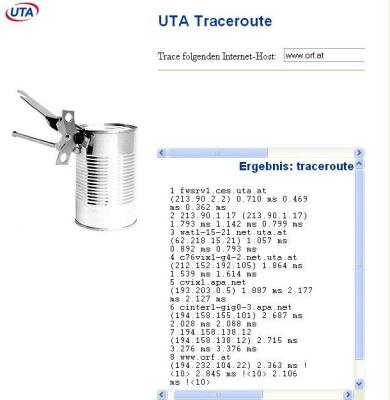

Der Unterschied zwischen dem Webtool und dem Windowsbefehl tracert oder traceroute besteht im Wesentlichen darin, dass das Webtool den Befehl auf dem Webserver ausführt, und daher die Hops ausgehend vom UTA WebServer angezeigt werden. Interessanterweise kann die Seite www.orf.at über das Webtool erreicht werden.

Webtool UTA traceroute

Portscan

"Ein Portscan testet bei einer Maschine, welche Ports offen sind, welche Dienste also angeboten werden. Dieses Wissen kann dazu genutzt werden, um in einem nächsten Schritt gezielt Angriffe gegen einzelne Dienste zu fahren, z.B. weil diese als verwundbar bekannt sind." so lautet die Beschreibung die ich bei InformatiXTM gefunden habe.

Hier das Ergebnis vom Portscan auf meinem PC:

Das Ergebnis zeigt, dass alle Ports durch Firewalls, Virenprogramme usw. geblockt und somit vor unerlaubten Zugriffen geschützt sind.

"Ein Ping ist wie eine Arte Echolot in Netzwerken. Er wird benutzt, um die Zuverlässigkeit einer Netzverbindung und die Reaktionszeit eines Servers zu messen. Dabei wird über einen Client (Software auf Ihrem Rechner) ein Server (z.B. Rechner im Internet) auf dessen Ping-Port kontaktiert. Sobald dieser antwortet, errechnet der Client die verstrichene Zeit in Millisekunden. Ebenfalls wird festgestellt, ob Pings - das sind kleine Datenpakete - verloren gegangen sind." so die Definition laut ish GmbH & Co. KG..

ping Mittwoch

Ich habe die Seite www.orf.at einmal am Mittwoch (vom Studentenheim) und einmal am Samstag (von Zuhause aus) angepingt. Beide Male konnte die Seite allerdings nicht erreicht werden. Der Grund liegt vermutlich darin, dass die Firewall des ORFs sehr konservativ konfiguriert ist, den Ping Befehl ausfiltertet und nicht zum Webserver vorlässt.

ping Samstag

TRACERT

"Tracert ist ein Hilfsprogrammm, das die Möglichkeit bietet, zu sehen über welchen Weg ein Rechner geroutet, d.h. erreicht wird." so die Definition laut Bernd Zimmermann.

tracert Mittwoch

Der Unterschied bei tracert fiel aufgrund der unterschiedlichen Provider deutlich größer aus. Von Zuhause aus war ein Hop mehr notwendig als vom Heim und die Zugriffszeiten auf die einzelnen Router waren tendenziell etwas höher. Dies kann auf eine schlechte Internetverbindung oder auf erhöhten Internetverkehr hindeuten. Erst ab dem 5. bzw. 6. Hop trafen sich die beiden Wege im Netz (cvix.apa.net), vermutlich also dem Netz der Austria Presse Agentur.

tracert Samstag

Der Unterschied zwischen dem Webtool und dem Windowsbefehl tracert oder traceroute besteht im Wesentlichen darin, dass das Webtool den Befehl auf dem Webserver ausführt, und daher die Hops ausgehend vom UTA WebServer angezeigt werden. Interessanterweise kann die Seite www.orf.at über das Webtool erreicht werden.

Webtool UTA traceroute

Portscan

"Ein Portscan testet bei einer Maschine, welche Ports offen sind, welche Dienste also angeboten werden. Dieses Wissen kann dazu genutzt werden, um in einem nächsten Schritt gezielt Angriffe gegen einzelne Dienste zu fahren, z.B. weil diese als verwundbar bekannt sind." so lautet die Beschreibung die ich bei InformatiXTM gefunden habe.

Hier das Ergebnis vom Portscan auf meinem PC:

Das Ergebnis zeigt, dass alle Ports durch Firewalls, Virenprogramme usw. geblockt und somit vor unerlaubten Zugriffen geschützt sind.

|

|

Service

|

Ports

|

Status

|

Additional Information

|

|

FTP DATA

|

20

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

FTP

|

21

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

SSH

|

22

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

TELNET

|

23

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

SMTP

|

25

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

DNS

|

53

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

DCC

|

59

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

FINGER

|

79

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

WEB

|

80

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

POP3

|

110

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

IDENT

|

113

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

Location Service

|

135

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

NetBIOS

|

139

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

HTTPS

|

443

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

Server Message Block

|

445

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

SOCKS PROXY

|

1080

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

UPnP

|

5000

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

WEB PROXY

|

8080

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

Results from scan of commonly used trojans at TCP/IP address: 193.171.42.204 |

|

Service

|

Ports

|

Status

|

Possible Trojans

|

|

Trojan

|

1243

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

Trojan

|

1999

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

Trojan

|

6776

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

Trojan

|

7789

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

Trojan

|

12345

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

Trojan

|

31337

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

Trojan

|

54320

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

|

Trojan

|

54321

|

BLOCKED

|

This port has not responded to any of our probes. It appears to be completely stealthed.

|

Results from scan of ICMP at TCP/IP address: |

|

Protocol

|

Type

|

Status

|

Additional Information

|

|

ICMP

|

8

|

BLOCKED

|

An ICMP ping request is usually used to test Internet access. However, an attacker can use it to determine if your computer is available and what OS you are running. This gives him valuable information when he is determining what type of attack to use against you.

|

You have blocked all of our probes! We still recommend running this test both with and without Sygate Personal Firewall enabled... so turn it off and try the test again. |

... link (0 comments) ... comment

... older stories

Online for 7372 days

Last update: 2005.06.27, 22:23

Last update: 2005.06.27, 22:23

status

You're not logged in ... login

menu

search

calendar

Juni 2005 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

||

6 |

7 |

8 |

10 |

11 |

12 |

|

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

28 |

29 |

30 |

||||

recent updates

Einsatz von Netzwerktools

PING "Ein Ping ist wie eine Arte Echolot in Netzwerken....

PING "Ein Ping ist wie eine Arte Echolot in Netzwerken....

by christine.girlinger.uni-linz (2005.06.27, 22:23)

DRM - Digital Rights...

Durch neue Medien wie das Internet, CD/DVD-Brenner...

Durch neue Medien wie das Internet, CD/DVD-Brenner...

by christine.girlinger.uni-linz (2005.06.14, 20:30)

Das Verkaufsmodell der...

Ich habe mich schon oft gefragt, warum die gleichen...

Ich habe mich schon oft gefragt, warum die gleichen...

by Helga.Wallner.uni-linz (2005.06.14, 16:46)

Hallo Dani!

Danke für...

Hallo Dani! Danke für die Erklärung! Ist...

Hallo Dani! Danke für die Erklärung! Ist...

by christine.girlinger.uni-linz (2005.05.30, 10:36)

Geheimtext Vigenère-Quadrat

Hallo Christine! Vielen Dank für deinen Kommentar...

Hallo Christine! Vielen Dank für deinen Kommentar...

by Daniela.Hons.Uni-Linz (2005.05.12, 20:21)