Montag, 13. Dezember 2004

Sonderaufgabe - systematischer Überblick

christian2.pichler.uni-sbg, 11:04h

Inhalt

2. Referenzmodelle1. Das Inter Protocol

Das Inter Protocol (IP) ist ein weit verbreitetes Netzwerkprotokoll (in Computernetzen).

Es ist eine Implementation der Internet-Schicht des TCP/IP-Modells bzw. der Netzwerk-Schicht des OSI-Modells.

Aus den zahlreichen Netzwerkprotokollen (SPX/IPX, AppleTalk, XNS) wurde das IP zum Standard erhoben und stellt die Grundlage des Internets dar. Heutzutage wird es von nahezu allen Betriebssystemen unterstützt

Das IP übermittelt Daten zwischen verschiedenen Netzen (LANs, WANs) die durch Vermittlungsknoten (Router) verbunden sind.

Hauptaufgaben von IP sind:

- Datenpaketierung (-> Leitungsvermittlung, -> Paketvermittlung)

- Adressierung der Pakete

- Weiterlieten der Pakete in den Routern

- Übergabe und Spezifikation „höherer Protokolle“

So wird beispielsweise auch im Telekommunikationswesen die Verwendung von IP basierten Protokollen im UMTS Funknetz diskutiert.

2. Referenzmodelle

2.1 Das ISO/OSI Modell

Das OSI-Modell (Open Systems Interconnection Reference Model) ist ein 1979 entwickeltes offenes Schichtenmodell (mittlerweile standardisiert).

Es ist die Grundlage für eine Reihe von herstellerunabhängigen Netzwerkprotokollen, die in der Kommunikationstechnik im Transportnetz fast ausschließlich eingesetzt werden.

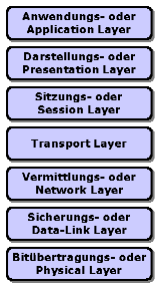

Es gliedert die unterschiedlichen Anwendungsbereiche der Netzwerkkommunikation in sieben Schichten. Jede einzelne dieser Schichten ist so konzipiert, dass sie die ihr vorgegebenen Aufgaben unabhängig von den anderen Schichten ausführen kann.

Um die bei der Übertragung von Daten entstehenden Probleme besser beobachten, beschreiben, vergleichen und lösen zu können, unterteilte man „das Netz“ in

.

Die Kommunikation innerhalb des Modells erfolgt in vertikaler Richtung. Geht man von der Senderseite aus, so läuft die Kommunikation von oben nach unten;

Geht man von der Empfängerseite aus, läuft sie von unten nach oben;

Schicht 7: Anwendungsschicht

Sie stellt den Anwendungen eine Vielzahl an Funktionen zur Verfügung (Bsp. E-mail)

Schicht 6: Darstellungsschicht

Sie setzt die systemabhängige Darstellung der Daten in eine unabhängige Form um und ermöglicht somit den (semantisch) korrekten Datenaustausch zwischen unterschiedlichen Systemen. (Bsp. Datenkompression und Verschlüsselung)

Schicht 5: Sitzungsschicht

Um Zusammenbrüche der Sitzung und ähnliche Probleme zu beheben, stellt die Sitzungsschicht Dienste für einen organisierten und synchronisierten Datenaustausch zur Verfügung. Zu diesem Zweck werden Token (Wiederaufsetzpunkte) eingeführt, an denen die Sitzung nach einem Ausfall einer Transportverbindung wieder synchronisiert werden kann, ohne dass die Übertragung wieder von vorne beginnen muss.

Schicht 4: Transportschicht

Sie ist die unterste Schicht, die eine vollständige Ende-zu-Ende Kommunikation zwischen Sender und Empfänger zur Verfügung stellt. Sie bietet den anwendungsorientierten Schichten 5-7 einen einheitlichen Zugriff, sodass diese die Eigenschaften des Kommunikationsnetzes nicht zu berücksichtigen brauchen.

Schicht 3: Netzwerkschicht

Sie sorgt für das Schalten von Verbindung und für die Weitervermittlung von Datenpaketen. Die Datenübertragung geht in beiden Fällen jeweils über das gesamte Kommunikationsnetz hinweg. Da nicht immer eine direkte Kommunikation zwischen Absender und Ziel möglich ist, müssen Pakete vom Absender an Knoten und von Knoten ans Ziel bzw. weitere Knoten gesandt werden.

Schicht 2: Sicherungsschicht

Die Aufgabe der Sicherungsschicht ist es, eine weitgehend fehlerfreie Übertragung zu gewährleisten. Weiterführende Ausführungen sind HIER zu finden (nur für Technikkenner)

Schicht 1: Physikalische Schicht

Sie umfasst vor allem die Eigenschaften des Übertragungsmediums (Kabel, Glasfaser, Funk,...)

2.2 TCP/IP-Referenzmodell

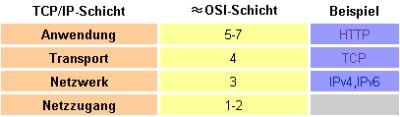

Das TCP/IP-Modell ist zeitlich vor dem OSI-Referenzmodell entstanden.

Es besteht im Gegensatz zum OSI-Modell aus nur vier Schichten.

Als Ziele der Architektur wurden damals definiert:

- Unabhängigkeit von der verwendeten Netzwerk-Technologie.

- Unabhängigkeit von der Architektur der Hostrechner.

- Universelle Verbindungsmöglichkeiten im gesamten Netzwerk.

- Ende-zu-Ende-Quittungen.

- Standardisierte Anwendungsprotokolle

OSI Schichten vs. TCP Schichten

3. TCP

Das TCP (Transmission Control Protocol) ist ein zuverlässiges Transportprotokoll in Computernetzwerken und setzt (meist) auf dem Inter Protocol auf. Es stellt eine Verbindung zwischen 2 Rechnern (genauer: 2 Anwendungen) her und ermöglicht eine Datenübertragung in beide Richtungen.

Es ist in Schicht 4 des OSI-Referenzmodells angesiedelt.

Bei Datenübertragungen besteht die Möglichkeit, dass Daten verloren gehen, verkehrt oder doppelt ankommen. TCP prüft die Integrität der Daten und stellt die Reihenfolge sicher. Falls keine Bestätigung eines Datenempfangs beim Sender eingeht wiederholt er den Sendevorgang. Die zerlegten Daten werden beim Empfänger in einem Puffer zusammengefügt

Über ein Dringlichkeitsbit (Urgent) können Daten als vorrangig gekennzeichnet werden. Dadurch ist beispielsweise die bevorzugte Behandlung von CTRL-C (Abbruch) bei einer Terminalverbindung () möglich.

TCP läßt auch zu, daß mehrere Verbindungen parallel aufgebaut werden können (Verbindungsmultiplex).

TCP wird für die viele Internetanwendungen eingesetzt, daher spricht man häufig von TCP/IP.

Eine Anwendungsmöglichkeit bestünde beispielsweise im Upload bzw. im Download von Datenpaketen mittels FileTransferProtocoll.

Ziel ist es, mittels End-zu-End Kontrolle und Zeitüberwachung einen zuverlässigen, stabilen Datenstrom zu ermöglichen. Dies ist allerdings nur insofern korrekt, als dass der Sender zuverlässig erfährt, ob der Empfang der Daten vom Empfänger korrekt quittiert wurde oder nicht. Ein hervorragendes Beispiel ist das für den E-Mail Versand zuständige Protokoll , in dem auch das Verschlüsselungsprotokoll Anwendung findet.

Das Gegenstück zu SMTP bildet das bekannte E-Mail Verwaltungsprotokoll . Seine Funktion beschränkt sich ausschließlich auf das Abholen und Löschen von E-Mails.

Hauptaufgaben:

- Auf- und Abbau von Verbindungen

- Reihenfolgetreue Auslieferung von unverfälschten Daten: exactly once

- Flusskontrolle

- Überlastüberwachung (um Netz nicht zu überlasten)

4. UDP

Das UDP (User Datagram Protocol) setzt ebenfalls auf dem Inter Protocol auf - ist somit Konkurrent zu TCP - und dem transaktionsorientierten Versand von Datenpaketen.

UDP verwendet minimale Protokollmechanismen, hat keine Ende-zu-Ende Kontrolle oder Garantie zur reihenfolgegetreuen Auslieferung – ist also im Gegensatz zu TCP nicht auf Zuverlässigkeit ausgelegt.

Unter Verwendung dieses Protokolls werden Daten blind zu der Gegenstelle geschickt. Es wird nicht garantiert, dass sie in der gleichen Reihenfolge ankommen, in der sie gesendet wurden, geschweige denn, dass das Paket überhaupt ankommt.

Es wird deshalb dort eingesetzt, wo die schnelle Übermittlung wichtiger ist als die Zuverlässigkeit(z.B.: Online Games, Audio- und Videoströme,... ).

Aus diesem Grund greift das Prinzip der Firewalls dort ein und sperrt Ports „risikobehafteter Anwendungen“ (z.B.: TELNET)

-> Umfangreiche Beschreibung der IP Ports: Webpage von

-> Beschreibung "gefährlicher IP Ports": Webpage von

5. IP Adressen

Die seit der Einführung der Version 4 des Internet Protocols überwiegend verwendeten IPv4-Adressen bestehen aus 32 Bits, also 4 Bytes. Damit sind höchstens 232, also etwa 4,3 Milliarden Adressen möglich. Da einige Bereiche des gesamten IP Adressraums für besondere Anwendungen reserviert sind (z.B.: private Netze), stehen weniger Adressen zur Verfügung, als theoretisch möglich sind. Weiters ist ein großer Bereich aller IP-Adressen für Nordamerika reserviert.

Verwaltet werden die IP Adressen bzw. der Namensraum des Internets vom . Es wird

zur Umsetzung von Namen in Adressen , und umgekehrt von Adressen in Namen benutzt.

Will ein Gerät ein IP-Paket versenden, werden die Netzwerkteile der Quell-IP-Adresse und Ziel-IP-Adresse verglichen. Stimmen sie überein, wird das Paket direkt an den Empfänger gesendet.

IP-Adressen sind zur Zeit vier Byte lange Ganzzahlen (mit der neuen Version des IP-Protokolls ändert sich dies – die Adressen sind dann sechzehn Byte lang - in Version IPv6 also 16Bit:16Bit:16Bit:16Bit:16Bit:16Bit:16Bit:16Bit)

Es existieren Adressräume, deren Pakete über die Router des Internets nicht weitergelietet werden. Solche Adressen sind für lokale Netze gedacht, welche nicht an das Internet angeschlossen sind, außer mit Hilfe besonderer Techniken (NAT).

NAT (Network Address Translation) = ist in Computernetzwerken ein Verfahren, bei dem private IP-Adressen auf öffentliche IP-Adressen abgebildet werden. NAT ist notwendig, weil öffentliche IP-Adressen immer knapper werden und man deshalb private IP-Adressen einsetzen muss. Ein Router stellt nach „außen“ ein ganzes Netz von „freien Adressen“ als einziger Netzwerkknoten dar. Er verteilt die Datenpakete an die einzelnen Stationen im „freien Netz“ über Portnummern.

Die Stationen eines NAT-Netzes werden von einem Server als ein und derselbe Client interpretiert. (<->Firewalls)

6. IP-Werkzeuge

arp

arp wird dazu verwendet, anhand einer IP-Adresse die entsprechende MAC-Adresse zu ermitteln. Als Parameter wird die IP-Adresse des gewünschten Systems angegeben. Die MAC-Adresse wird vom Schicht-2-Protokoll zur Adressierung des Zielsystems benötigt.

finger

Mit finger lassen sich Informationen wie Login-Name, richtiger Name, Terminal-Name, Bereitschaftszeit, Loginzeit und Standort der aktiven Benutzer eines Systems anzeigen. Mit verschiedenen Optionen kann ein bestimmtes Ausgabeformat der Informationen erzeugt werden.

Wie kommen Spammer an Email-Adressen?

ifconfig

ifconfig wird für die Konfiguration der Netzwerkschnittstelle eingesetzt. Dazu gehört das Festlegen der Netmask, der Broadcast-Adresse, der IP-Adresse und eine Angabe, ob die Schnittstelle aktiv ist oder nicht. Normalerweise wird ifconfig beim Systemstart ausgeführt. Man kann aber auch während dem Betrieb Änderungen an den aktuellen Einstellungen vornehmen.

Ein Beispiel

netstat

netstat zeigt verschiedene netzwerkbezogene Informationen in verschiedenen Formaten, abhängig von den Optionen an. Man kann damit Routingtabellen, die Speicherauslastung innerhalb des Netzwerks, eine Protokollstatistik, usw. anzeigen lassen.

ping

Der Name ping stammt von einem Sonarsystem, bei welchem ein Ping als Tonimpuls ausgesendet wird. ping ist ein Computerprogramm um zu überprüfen, ob ein bestimmter Host in einem TCP/IP-Netzwerk erreichbar ist. Es arbeitet mit dem gleichen Prinzip, verwendet aber anstelle Tonsignals das ICMP-Element ECHO REQUEST. Die „angepingte“ Maschine antwortet auf jedes empfangene Paket mit einem ECHO REPLY. Die anpingende Maschine erhält dann die Meldung \host is alive\. Sollte die Maschine nicht erreichbar sein, wird nach einem \Timeout no answer from host\ eine Fehlermeldung ausgegeben. Die Standardeinstellung des Timeouts ist 20 Sekunden. Wenn ping standardmäßig aufgerufen wird, d.h. ohne eine Option anzugeben, dann muss es mit CTRL-C beendigt werden. ping verfügt über zahlreiche Optionen.

WHOIS

Genau genommen ist „Whois“ ein Adressverzeichnis, über das Sie Ansprechpartner und weiterführende Informationen zu einer Domain herausfinden. Der übliche Weg zu Domain-Daten führt über die Web-Seite des zuständigen Registrators. Die Registratoren sind meist als gemeinnützige Gesellschaften organisiert und auf bestimmte Domains spezialisiert.

Wenn Sie den Inhaber einer

Die Abfrage von Domain-Daten bezeichnet man als Whois-Query. Ein Whois-Query über die Web-Seiten aller Registratoren hinweg ist jedoch umständlich. Komfortabler geht das mit einem Script, das automatisch auf die Whois-Datenbanken zugreift und die gefundenen Daten benutzerfreundlich präsentiert.

Unter Windows sind Whois-Clients auf Scriptbasis bislang Mangelware. „PC Welt“ hat deshalb eine Whois-Abfrage mit VB-Script realisiert.

Klicken Sie

DNS Resolve

Dieser Befehl ermöglicht Ihnen, die Umsetzung einer IP-Adresse zum DNS-Hauptrechnernamen oder umgekehrt. Im Beispiel wird die IP zum DNS Rechner umgesetzt:

| 14:41:05 [DNS] Resolve Name: www.microsoft.com 14:41:05 [DNS] Full name: www.microsoft.akadns.net 14:41:05 [DNS] IP address 1: 207.46.131.199 14:41:05 [DNS] IP address 2: 207.46.230.241 14:41:05 [DNS] IP address 3: 207.46.230.229 14:41:05 [DNS] IP address 4: 207.46.130.45 14:41:05 [DNS] IP address 5: 207.46.230.219 14:41:05 [DNS] IP address 6: 207.46.230.218 14:41:05 [DNS] Alias 1: www.microsoft.com 14:41:05 [DNS] Alias 2: www.microsoft.com 14:41:05 [DNS] Alias 3: www.microsoft.com 14:41:05 [DNS] Resolve time: 0.1875 seconds |

traceroute

traceroute steht für \verfolge Route\ und liefert alle Teilstrecken zwischen Quellsystem und Zielsystem, die ein Paket auf seinem Weg durchwandert. traceroute sendet so lange Pakete aus, bis entweder die maximale Anzahl an Paketen erreicht ist oder der entfernte Rechner mit der Meldung ICMP PORT UNREACHABLE antwortet. Somit versucht es, den Weg ausfindig zu machen, den ein IP-Paket voraussichtlich einschlagen wird, um zum entsprechenden Host zu gelangen.

Trace

Dieser Befehl ist sehr wichtig für die Ermittlung eines Angreifers, denn er verfolgt nach Eingabe einer URL den Weg zurück den er nahm, um zu Ihrem PC zu gelangen. Sie geben die ermittelte IP Adresse/ URL ein und der Weg dieser IP wird Ihnen inklusive aller Zwischenstationen angezeigt.

Ein Grafisches Tracerout Tool – klicken Sie und verfolgen Sie jede Adresse

Klicken Sie - Sie werden gerade ausspioniert ;-)

... link (0 comments) ... comment

Freitag, 3. Dezember 2004

Let's get transparent

christian2.pichler.uni-sbg, 18:09h

Inhalt

1. Biometrie2. Biometrische Merkmale

3. Anwendungen

4. Onlinequellen

5. Umfrage

1. Biometrie

Fingerabdrücke, Hand- und Gesichtsgeometrie, Iriserkennung, Stimme – einige wenige Schlagworte, die unweigerlich mit der Privatsphäre des Menschen verbunden sind. Jeder besitzt, oder hinterlässt sie – aber nur wenigen ist bewusst, wie, wo, wie oft sie ihre persönlichen Merkmale hinterlassen. Als menschliches Individuum identifiziert und authentifiziert man sich permanent gegenseitig –wie erkennt man beispielsweise seine(n) FreundIn am Telefon? (Ja, gut – am speziellen Klingelton ;-) An der Stimme!

Rund um die Erde arbeiten Staaten und Staatenverbände an den notwendigen politischen und rechtlichen Voraussetzungen – allen voran – die USA.

Der „weltweite Durchbruch der Biometrie als Sicherheitstechnologie steht unmittelbar bevor“. (OQ1)

Ausweisdokumente werden entsprechend aus-, respektive nachgerüstet, um bestehende Sicherheitsdefizite zu verringern und biometriegestützte Kontrollen an Grenzübergängen, Flughäfen, usw...werden eingeführt.

Allerdings führt das fortschreiten diese Prozesses und die Vereinheitlichung der unterschiedlichen Methoden (<-> Kompatibilität) zu einer immer stärker werdenden Einschränkung nationaler Spielräume. Nur einheitliche Systeme „funktionieren“.

Laut einem Bericht des Büros für Technikfolgen-Abschätzung, einer organisatorischen Einheit des Instituts für Technikfolgenabschätzung und Systemanalyse des Forschungszentrums Karlsruhe, sind die „technischen Voraussetzungen der biometrischen Erkennungssysteme weitgehend ausgereift“. (OQ1)

Als „biometrische Standards“ scheinen sich Gesichtsgeometrie und Fingerabdrücke durchzusetzen.

Angesichts dieser teilweise verblüffenden Erkenntnisse stellt sich für mich die Frage, in wie weit Wissenschafter die weitaus höhere Raffinesse etwaiger Betrüger bedenken? Denn wer weiß nicht, wie man Fingerabdrücke „nachmachen“ kann?!

„Ach? Sie wissen es nicht? Bitteschön:“

Borgen Sie Ihrem Uni-Banknachbarn einfach einen Kuli – schwupp – am Ende der Vorlesung können Sie ihm schon die Wohnung ausgeräumt haben oder „Er“ sein – vorausgesetzt er „versperrt“ seine Wohnungstüre mittels Fingerabdruck und Sie gehen folgendermaßen vor:

Sie wünschen eine neue Identität? – Kein Problem – Klicken Sie

HIER

Nun gehen Sie noch einen Schritt weiter und bieten den anderen Fingerabdruck im Internet als Download an (=Kompromittierung).

Welches Strafmaß in diesem Fall auf Sie zukommen würde? KEINES – Es gibt bisher kein Gesetz, das es verbietet, Fingerabdrücke zu verbreiten!

2. Biometrische Merkmale

| Merkmal | Beschreibung |

| Unterschrift (dynamisch) | Schriftzug mit Druck & Geschwindigkeit |

| Gesichtsgeometrie | Abstände von Augen/Nase/Mund |

| Iris | Irismuster |

| Retina | Augenhintergrund (Muster der Adernstruktur) |

| Handgeometrie | Maße der Finger & des Handballens |

| Fingergeometrie | Fingermaße |

| Venenstruktur der Handrückseite | Venenstruktur der Handrückfläche |

| Ohrform | Abmessung der sichtbaren Ohrbestandteile |

| Stimme | Klangfarbe |

| DNA | Codierung der DNA als Träger der menschlichen Erbanlagen |

| Geruch | Chemische Zusammensetzung des Geruchs |

| Tastenanschlag | Rhythmus des Tastenanschlags |

(Vgl. OQ2)

3. Anwendungen

Eine aktuelle Studie der Universität Erlangen zum Stand der Dinge im Hinblick auf biometrische Verfahren

Klicken Sie

HIER

Ein kurzes biometrisches Einmaleins

Klicken Sie

HIER

Ein äußerst kompetentes FAQ (exzellent)

Klicken Sie

HIER

4. Onlinequellen

[1]OQ 1: interconnections medien & reise e.K. Gläserner Ausweis mit Diskussionsbedarf. Aufgerufen am 03.12.2004

[2]OQ 2: Manfred U. A. Bromba. Biometrie. Aufgerufen am 03.12.2004

5. Umfrage

Biometrische Verfahren machen die Welt sicherer?!

Wie viele Attentäter des 11.09.2001 waren mit gefälschten biometrischen Daten (Fingerabdrücke) in die USA eingereist? Bitte schätzen! Lösung: wird erst später verraten

... link (0 comments) ... comment

Samstag, 6. November 2004

Steganographie

christian2.pichler.uni-sbg, 13:32h

Inhalt

1. Steganographie2. Methoden

3. Aussicht

4. Softwarehersteller

5. Onlinequellen

1. Steganographie

Unter Steganographie ist die „verborgene Vermittlung von Informationen“ zu verstehen. (Wikipedia, OQ1)

Erfolgreiche , sprich, ob die Übermittlung verborgen und unentdeckt gelingt, hängt einzig und allein davon ab, ob sie demjenigen, der versucht die Botschaft abzufangen oder zu entdecken, auffällt oder nicht. In der Unauffälligkeit liegt folglich das Erfolgsgeheimnis.

Es ist nicht korrekt Steganographie mit Kryptografie gleich zu setzen. Beide Wissenschaften haben zwar das gleiche Ziel – dem Empfänger eine Nachricht sicher zukommen lassen zu können, haben jedoch andere Methoden, um dieses zu erreichen:

Steganographie baut auf die „Unsichtbarkeit“ ihrer Botschaften

Kryptografie verschlüsselt ihre übermittelten Daten

Bei der Steganographie werden Informationen in digitalen Text-, Bild- und auch Tondaten versteckt. Um ein Auffallen der Daten zu verhindern werden die Trägerdaten nur sehr geringfügig verändert. „Die notwendige Unauffälligkeit steganographischer Veränderungen ist auch der Schwachpunkt der Steganographie.“ (IT-Administrator, OQ2)

Mittlerweile hat man nur mehr wenige Probleme bei der Erkennung steganographisch übermittelter Informationen, da bekannt ist, in WELCHEN Dateiformaten, WO, AM MEISTEN PLATZ ist um Informationen zu verstecken.

Steganographie bildet in sicherheitstechnischer Hinsicht keine Alternative zur Kryptographie.

Sie findet eine wichtige Verwendung bei der Sicherung von Urheberrechten, quasi als digitale Wasserzeichen. Wobei diese Methoden ebenfalls stark verbesserungswürdig sind

Aber auch auf diesem Gebiet sind die heutigen Steganographie-Methoden stark verbesserungswürdig.

2. Methoden

2.1. Die linguistische Steganographie

a) open code

Beim open code wird versucht, die Nachricht als unverfängliche, offen verständliche Nachricht erscheinen zu lassen.

b) Semagramm

Semagramme drücken die Nachricht in sichtbaren Details aus.

c) Maskierung

Eine Maskierung ist eine Art Geheimschrift, die eine vorherige Absprache über deren wahre Bedeutung erfordert. Sie gehört zu den ältesten Geheimhaltungstechniken.

d) Verschleierung

Um versteckte Informationen wiederzufinden, ist es notwendig den Ort, an der sie verankert ist, bekannt zu geben.

2.2. Die technische Steganographie

Die Technische Steganographie gehört sicherlich zu den absolut ältesten Geheimhaltungsversuchen. Dies beweist etwa Herodots Bericht (490-425 v.Chr., griechischer Geschichtsschreiber) „über einen Adeligen, der eine Geheimbotschaft auf den rasierten Kopf eines Sklaven tätowieren ließ und ihn - nachdem das Haar nachgewachsen war - zu seinem Ziel schickte. Nach der erneuten Kopfrasur war die Botschaft "zugänglich".“ (Breetzmann 2000, OQ3 )

Bei der technischen Steganographie versucht man einen verrauschten Informationsträger zu verwenden. Das Rauschen in einer Audiodatei kann beispielsweise als ein äußerst nützliches Übertragungsmediums verwendet werden. Es ist allerdings die eventuelle Kompression der Daten und deren (eventuell) daraus resultierende Veränderung zu beachten!

2.3. Die rechnergestützte Steganographie

Um Informationen in digitalen Bildern zu verbergen, gilt es mittels Rechnern diese für das menschliche Auge so wenig wie möglich aber doch zu verändern.

3. Aussicht

Es besteht keine Möglichkeit „gute“ steganographische Verfahren nachzuweisen.

Folglich wären Bestrebungen der Regierungen, die Verwendung kryptographischer Verfahren staatlich zu kontrollieren sinnlos, da man von Kryptographie in Steganographieprogramme ausweichen könnte.

Durch diese Debatte wurden immer sicherere Steganographieprogramme entwickelt, die das unentdeckbare Verstecken von Informationen nahezu perfekt beherrschen. Allerdings ist es nötig, dass Sender und Empfänger sich mindestens einmal auf den „Steganographieschlüssel“ verständigen. Dieses Problem kann einer dritten Person, die dieses Gespräch abfängt, die komplette ehemals verschlüsselte Information zugänglich machen. Aus diesem Grund empfehlen Experten eine Kombination mit kryptographischen Methoden

4. Softwarehersteller

eine exzellente Liste gängiger Steganographie Programme bietet die Homepage von Fabien A.P. Petitcolas (Microsoft Research)

klicken Sie

hier

5. Onlinequellen

[1]OQ 1: Wikimedia Foundation Inc. Steganographie. Aufgerufen am 06.11.2004

[2]OQ 2:IT-Administrator. Steganographie. Aufgerufen am 06.11.2004

[3]OQ 3:Robert Breetzmann. (2000) Die Methoden der Steganographie. Universität Magdeburg. Aufgerufen am 06.11.2004

... link (0 comments) ... comment

... older stories

Online for 7563 days

Last update: 2005.02.28, 17:30

Last update: 2005.02.28, 17:30

status

You're not logged in ... login

menu

search

calendar

Juli 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

|||

recent updates

...

es hätte mich ja auch gewundert, wenn die letztliche...

es hätte mich ja auch gewundert, wenn die letztliche...

by christian2.pichler.uni-sbg (2005.02.28, 17:30)

Sonderaufgabe - systematischer...

Inhalt 1. Das Inter Protocol">1. Das Inter Protocol 2....

Inhalt 1. Das Inter Protocol">1. Das Inter Protocol 2....

by christian2.pichler.uni-sbg (2005.01.24, 19:17)

Let's get transparent

Inhalt 1. Biometrie">1. Biometrie 2. Biometrische Merkmale">2....

Inhalt 1. Biometrie">1. Biometrie 2. Biometrische Merkmale">2....

by christian2.pichler.uni-sbg (2004.12.12, 10:00)

Lerntagebücher

Sie haben vermutlich recht, dass die Last der Arbeit...

Sie haben vermutlich recht, dass die Last der Arbeit...

by Hans.Mittendorfer.Uni-Linz (2004.11.16, 21:06)

Wenn Autoren und ihre...

Dr. Reiner Kuhlen setzt sich in diesem Beitrag mit...

Dr. Reiner Kuhlen setzt sich in diesem Beitrag mit...

by christian2.pichler.uni-sbg (2004.11.06, 13:46)