Mittwoch, 27. Oktober 2004

Enigma und ihre Entwicklung

sandor.doery.salzburg, 21:13h

In der Vorlesung besprochen möchte ich gerne etwas genauer auf die Entwicklung der Enigma eingehen und auch einiges an Hintergrundinformation recherchieren. Mein Ziel ist es auf jedenfall eine chronologische Ordnung, also einen roten Faden, zu spannen, der dem Leser in einer übersichtlichen Form die Enigma näher bringen soll.

1. Definition

2. Einleitung

3. Geschichte bis 1934

4. Anwendung

5. Die Bezwingung der Enigma

6. Quellen

7. Andere Weblogs mit dem selben Thema

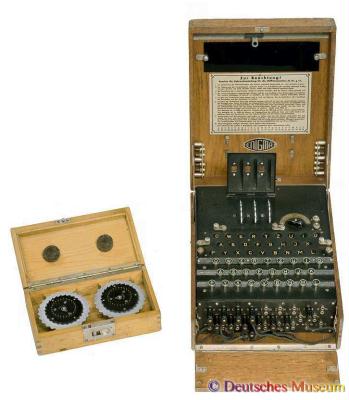

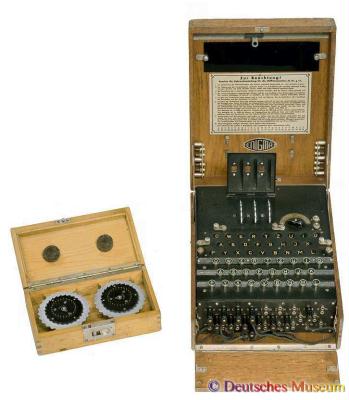

Die Rotor-Chiffriermaschine Enigma

1. Definition

Enigma, das Wort stammt aus dem Griechischen und bedeutet soviel wie "Rätsel"

2. Einleitung

Eine der bekanntesten Maschinen zur Erleichterung der Chiffrierung und Dechiffrierung erfunden und über Jahrzehnte weiterentwickelt wurden, ist die "Enigma". Mit ihr wurde während des Zweiten Weltkriegs der größte Teil der Funksprüche der deutschen Wehrmacht und Marine vor dem Absenden verschlüsselt und nach dem Empfang wieder entschlüsselt.

Die Geschichte der Computertechnik wird von der Zeit der Enigma bis heute von der Chiffrierung und den Bemühungen um die Brechung unbekannter Codes mitbestimmt. Heute in der Zeit des Zusammenwachsens von Computern und digitalisierter Telekommunikation, nimmt die Chiffrierung eine wesentliche Rolle ein. Einer der wesentlichen Aspekte warum wir uns heute mit der Welt der Verschlüsselung auseinandersetzen ist unser Wissen über die historischen Zusammenhänge während des Zweiten Weltkriegs, wodurch die Einschätzungen der Rolle von Chiffrierung und Code-Brechen fundierter und differenzierter wurden. Die Heldenrolle der Enigma ist eine negative, was ihre technische Überlegenheit und ihre Bedeutung für den deutschen Endsieg betrifft. Sie wurde, um im Bild zu bleiben, zum Podest, auf dem die Helden des Code-Knackens heute stehen.

Die mit der Enigma chiffrierten Funksprüche wurden während des Kriegs in der Britischen Chiffrierstelle in Bletchley Park trotz immer neuer technischer Raffinessen dechiffriert, so daß die Alliierten diesen Teil des militärischen Funkverkehrs mit einigen Ausnahmen mithören konnten.

3. Geschichte bis 1934

Die Entwicklung der Chiffriermaschine begann seinen Lauf Im Jahre 1918 als ein gewisser Artur Scherbius ein Patent auf seine Chiffriermaschine angab. Sie ähnelte einer Schreibmaschine. Das Prinzip der Maschine war das Rotorprinzip. Mit diesem Prinzip war es möglich jedem Buchsatben einen anderen zuzuweisen.

Einer der größten Fehler, der den Alliierten in der

damaligen Zeit einen Aufschluss über die Funktionsweise der Verschlüsselung verhalf, war der Versuch, der Italiener die Alliierten mittels eines Funkspruchs zu verwirren. Derselbige verhalf den Alliierten jedoch an der Entschlüsselung weiter zu arbeiten. Bis sie schließlich in der Lage waren

alle Funksprüche mitzuhören;das bedeutete schließlich den Untergang der italienischen Marine.

Scherbius, der nicht müde geworden war seine Chiffriemaschine weiter zu entwicklen nannte diese schließlich Enigma. In der Hoffnung mit dieser Erfindung reich zu werden gründete Artur Scherbius 1923 eine Firma; jedoch ohne Erfolg. Der Einzige potentielle Interessent war die deutsche Reichswehr. Die Produktion wurde daraufhin für die Öffentlichkeit eingestellt. 1934 wurde die Firma wieder aufgelöst, nachdem Scherbius tödlich verunglückte.

4. Anwendung

Die Anwendung einer Enigma funktioniert, indem man

von einer bestimmten Einstellung ausgeht und diese sozusagen schrittweise ändert. Man könnte das eventuell so erklären: Wenn man jedem Buchstaben den Buchstaben gegenüberstellt der in der alphabetischen Reihenfolge 2 Buchstaben über ihm steht wie z.B.: a = c. So kann derjenige der den Code kennt ohne Probleme den ursprünglichen Zustand wieder herstellen. Allerdings spielt bei der Enigma noch eine sogenannte Zufallsauswahl eine Rolle, bei der die gesamte Verschlüsselung auch noch asymetrisch wird. Z.B.: a = c aber b = t usw. Ist der Anfangszustand bekannt, kennt man auch die Folgezustände; also kann die Nachricht wieder dechiffriert werden. Das große Problem für den Chiffreur ist bei einem solchen System, die Information über den Anfangszustand sicher zu demjenigen zu übertragen, für den die Nachricht bestimmt ist. Man muß ja damit rechnen, daß ein unbefugter die Maschine erbeutet; trotzdem soll er nichts damit anfangen können. Eine Möglichkeit ist es, im Voraus, z.B. für 3 Monate, die Tageseinstellungen festzulegen. Das hat den Nachteil, daß ein Gegner, der eine Nachricht irgendwie dechiffriert, alle Nachrichten dieses Zeitraums lesen kann. Natürlich gabe es auch noch andere Varianten die Informationen über den Anfangszustand zu vermitteln dazu möchte ich gerne auf die Seite meiner unten genannten Quelle verweisen.

Der Chiffreur mußte jetzt noch die Anfangsstellung der Rotoren für seine Nachricht frei wählen. Dabei durfte immer nur eine Nachricht mit einer (anfänglichen) Rotorstellung verschlüsselt werden. Es blieb das Problem, diese Rotorstellung zu übermitteln.

5. Die Bezwingung der Enigma

Die Polen waren die ersten, die die Bedeutung der Enigma für die deutsche Seite erkannten. Schon 1928, fing man an eine eigene Abteilung zur Cryptoanalyse der Enigma aufzubauen. Erst dem Mathematiker Marian Rejewski gelang es mit seinen Mitarbeitern 1932 erstmals, in das Enigma-System einzubrechen. Durch die Ambitionen der Deutschen ihr System zu verbessern, wurde der Aufwand der Dechiffrierung aber zu hoch für die Polen. Deshalb kam es schließlich zu einer Zusammenarbeit zwischen Franzosen, Polen und Engländern. Anfänglich war dieses Zusammenarbeit nicht sehr fortschrittlich. Erst Juli 1939 bekamen die Engländer das polnische Material und nahmen die militärische Enigma in Angriff.

1940 kam Alan Turing nach Bletchley Park, der zunächst die Theorien zum Einbruch in die Enigma entscheidend erweiterte. Zusammen mit seinem Kollegen Gordon Welchman entwickelte er dann eine neue Möglichkeit, in das Enigma-System einzubrechen (=Bombe), die vom Konzept her der polnischen weit überlegen war. Damit waren die Alliierten auf dem besten Weg die Enigma als Verschlüsselungsmaschine zu neutralisieren. Um die Dechiffrierung weiter zu verbessern, benötigte man Material von deutscher Seite; 1941 fand die erste Aufbringung eines deutschen Schiffes statt, bei der Enigma und Instruktionen erbeutet wurden, mit denen zumindest der Funkverkehrs des Monats Februar im Nachhinein dechiffriert werden konnte.

Am 1. Februar 1942 kam dann der Rückschlag, in deutschen U-Booten wurde eine neue Enigma-Maschine mit 4 Rotoren verwendet. Dieser 4 Rotor führte dazu, dass sich sowie die Polen 1938 nun auch die Engländer nicht mehr in der Lage sahen ohne auswertige Hilfe die nötigen Mittel zur Verfügung zu stellen um die Kods zu entschlüsseln.

In der Folge mußte die Zusammenarbeit mit den Amerikanern verstärkt werden. Diese konnten im September 1942 schließlich mitteilen, daß sie eine neue bessere Bombe entwickelt hatten; sie verfügten über die nötigen Ressourcen.

Ab 1943 beherrschten die Engländer zusammen mit den Amerikanern endlich die Enigma.

6. Quellen

1. Definition

(http://i10www.ira.uka.de/lehre/rvg-sommer1998/ebp/ebp-1.html,31.10.2004)

2. Einleitung

(http://www.deutsches-museum.de/ausstell/meister/enigma.htm, 27.10.2004)

3. Geschichte

(http://sites.inka.de/hhg/crypto/dhecht/Enigma.html,31.10.2004)

4. Anwendung

(http://i10www.ira.uka.de/lehre/rvg-sommer1998/ebp/ebp-2.html#Heading5,31.10.2004)

5. Die Bezwingung der Enigma

(http://i10www.ira.uka.de/lehre/rvg-sommer1998/ebp/ebp-3.html,31.10.2004)

7. Andere Weblogs mit dem selben Thema

Eine Seite habe ich bis jetzt gefunden unter Florian Richter. Sollte ich noch weitere Weblogs finden werdet ihr sie hier finden.

1. Definition

2. Einleitung

3. Geschichte bis 1934

4. Anwendung

5. Die Bezwingung der Enigma

6. Quellen

7. Andere Weblogs mit dem selben Thema

Die Rotor-Chiffriermaschine Enigma

1. Definition

Enigma, das Wort stammt aus dem Griechischen und bedeutet soviel wie "Rätsel"

2. Einleitung

Eine der bekanntesten Maschinen zur Erleichterung der Chiffrierung und Dechiffrierung erfunden und über Jahrzehnte weiterentwickelt wurden, ist die "Enigma". Mit ihr wurde während des Zweiten Weltkriegs der größte Teil der Funksprüche der deutschen Wehrmacht und Marine vor dem Absenden verschlüsselt und nach dem Empfang wieder entschlüsselt.

Die Geschichte der Computertechnik wird von der Zeit der Enigma bis heute von der Chiffrierung und den Bemühungen um die Brechung unbekannter Codes mitbestimmt. Heute in der Zeit des Zusammenwachsens von Computern und digitalisierter Telekommunikation, nimmt die Chiffrierung eine wesentliche Rolle ein. Einer der wesentlichen Aspekte warum wir uns heute mit der Welt der Verschlüsselung auseinandersetzen ist unser Wissen über die historischen Zusammenhänge während des Zweiten Weltkriegs, wodurch die Einschätzungen der Rolle von Chiffrierung und Code-Brechen fundierter und differenzierter wurden. Die Heldenrolle der Enigma ist eine negative, was ihre technische Überlegenheit und ihre Bedeutung für den deutschen Endsieg betrifft. Sie wurde, um im Bild zu bleiben, zum Podest, auf dem die Helden des Code-Knackens heute stehen.

Die mit der Enigma chiffrierten Funksprüche wurden während des Kriegs in der Britischen Chiffrierstelle in Bletchley Park trotz immer neuer technischer Raffinessen dechiffriert, so daß die Alliierten diesen Teil des militärischen Funkverkehrs mit einigen Ausnahmen mithören konnten.

3. Geschichte bis 1934

Die Entwicklung der Chiffriermaschine begann seinen Lauf Im Jahre 1918 als ein gewisser Artur Scherbius ein Patent auf seine Chiffriermaschine angab. Sie ähnelte einer Schreibmaschine. Das Prinzip der Maschine war das Rotorprinzip. Mit diesem Prinzip war es möglich jedem Buchsatben einen anderen zuzuweisen.

Einer der größten Fehler, der den Alliierten in der

damaligen Zeit einen Aufschluss über die Funktionsweise der Verschlüsselung verhalf, war der Versuch, der Italiener die Alliierten mittels eines Funkspruchs zu verwirren. Derselbige verhalf den Alliierten jedoch an der Entschlüsselung weiter zu arbeiten. Bis sie schließlich in der Lage waren

alle Funksprüche mitzuhören;das bedeutete schließlich den Untergang der italienischen Marine.

Scherbius, der nicht müde geworden war seine Chiffriemaschine weiter zu entwicklen nannte diese schließlich Enigma. In der Hoffnung mit dieser Erfindung reich zu werden gründete Artur Scherbius 1923 eine Firma; jedoch ohne Erfolg. Der Einzige potentielle Interessent war die deutsche Reichswehr. Die Produktion wurde daraufhin für die Öffentlichkeit eingestellt. 1934 wurde die Firma wieder aufgelöst, nachdem Scherbius tödlich verunglückte.

4. Anwendung

Die Anwendung einer Enigma funktioniert, indem man

von einer bestimmten Einstellung ausgeht und diese sozusagen schrittweise ändert. Man könnte das eventuell so erklären: Wenn man jedem Buchstaben den Buchstaben gegenüberstellt der in der alphabetischen Reihenfolge 2 Buchstaben über ihm steht wie z.B.: a = c. So kann derjenige der den Code kennt ohne Probleme den ursprünglichen Zustand wieder herstellen. Allerdings spielt bei der Enigma noch eine sogenannte Zufallsauswahl eine Rolle, bei der die gesamte Verschlüsselung auch noch asymetrisch wird. Z.B.: a = c aber b = t usw. Ist der Anfangszustand bekannt, kennt man auch die Folgezustände; also kann die Nachricht wieder dechiffriert werden. Das große Problem für den Chiffreur ist bei einem solchen System, die Information über den Anfangszustand sicher zu demjenigen zu übertragen, für den die Nachricht bestimmt ist. Man muß ja damit rechnen, daß ein unbefugter die Maschine erbeutet; trotzdem soll er nichts damit anfangen können. Eine Möglichkeit ist es, im Voraus, z.B. für 3 Monate, die Tageseinstellungen festzulegen. Das hat den Nachteil, daß ein Gegner, der eine Nachricht irgendwie dechiffriert, alle Nachrichten dieses Zeitraums lesen kann. Natürlich gabe es auch noch andere Varianten die Informationen über den Anfangszustand zu vermitteln dazu möchte ich gerne auf die Seite meiner unten genannten Quelle verweisen.

Der Chiffreur mußte jetzt noch die Anfangsstellung der Rotoren für seine Nachricht frei wählen. Dabei durfte immer nur eine Nachricht mit einer (anfänglichen) Rotorstellung verschlüsselt werden. Es blieb das Problem, diese Rotorstellung zu übermitteln.

5. Die Bezwingung der Enigma

Die Polen waren die ersten, die die Bedeutung der Enigma für die deutsche Seite erkannten. Schon 1928, fing man an eine eigene Abteilung zur Cryptoanalyse der Enigma aufzubauen. Erst dem Mathematiker Marian Rejewski gelang es mit seinen Mitarbeitern 1932 erstmals, in das Enigma-System einzubrechen. Durch die Ambitionen der Deutschen ihr System zu verbessern, wurde der Aufwand der Dechiffrierung aber zu hoch für die Polen. Deshalb kam es schließlich zu einer Zusammenarbeit zwischen Franzosen, Polen und Engländern. Anfänglich war dieses Zusammenarbeit nicht sehr fortschrittlich. Erst Juli 1939 bekamen die Engländer das polnische Material und nahmen die militärische Enigma in Angriff.

1940 kam Alan Turing nach Bletchley Park, der zunächst die Theorien zum Einbruch in die Enigma entscheidend erweiterte. Zusammen mit seinem Kollegen Gordon Welchman entwickelte er dann eine neue Möglichkeit, in das Enigma-System einzubrechen (=Bombe), die vom Konzept her der polnischen weit überlegen war. Damit waren die Alliierten auf dem besten Weg die Enigma als Verschlüsselungsmaschine zu neutralisieren. Um die Dechiffrierung weiter zu verbessern, benötigte man Material von deutscher Seite; 1941 fand die erste Aufbringung eines deutschen Schiffes statt, bei der Enigma und Instruktionen erbeutet wurden, mit denen zumindest der Funkverkehrs des Monats Februar im Nachhinein dechiffriert werden konnte.

Am 1. Februar 1942 kam dann der Rückschlag, in deutschen U-Booten wurde eine neue Enigma-Maschine mit 4 Rotoren verwendet. Dieser 4 Rotor führte dazu, dass sich sowie die Polen 1938 nun auch die Engländer nicht mehr in der Lage sahen ohne auswertige Hilfe die nötigen Mittel zur Verfügung zu stellen um die Kods zu entschlüsseln.

In der Folge mußte die Zusammenarbeit mit den Amerikanern verstärkt werden. Diese konnten im September 1942 schließlich mitteilen, daß sie eine neue bessere Bombe entwickelt hatten; sie verfügten über die nötigen Ressourcen.

Ab 1943 beherrschten die Engländer zusammen mit den Amerikanern endlich die Enigma.

6. Quellen

1. Definition

(http://i10www.ira.uka.de/lehre/rvg-sommer1998/ebp/ebp-1.html,31.10.2004)

2. Einleitung

(http://www.deutsches-museum.de/ausstell/meister/enigma.htm, 27.10.2004)

3. Geschichte

(http://sites.inka.de/hhg/crypto/dhecht/Enigma.html,31.10.2004)

4. Anwendung

(http://i10www.ira.uka.de/lehre/rvg-sommer1998/ebp/ebp-2.html#Heading5,31.10.2004)

5. Die Bezwingung der Enigma

(http://i10www.ira.uka.de/lehre/rvg-sommer1998/ebp/ebp-3.html,31.10.2004)

7. Andere Weblogs mit dem selben Thema

Eine Seite habe ich bis jetzt gefunden unter Florian Richter. Sollte ich noch weitere Weblogs finden werdet ihr sie hier finden.

... comment

florian.richter.uni-sbg,

Sonntag, 31. Oktober 2004, 16:54

eigene worte?

Ich habe mir diese Story einmal durchgelesen, da auch ich das Thema Engima in meinem Weblog behandelt habe. Vom Inhalt her wird ja schon alles stimmen - es steht 1:1 so auf den als Quellen angegebenen Seiten. Ich habe diese Hypertextgeschichte und verlinken etc. so aufgefasst, dass dennoch eigene Worte verwendet werden sollen. Dadurch hätte sich auch der Fehler:

[...]Enigma-Maschine mit 4 Rotoren verwendet (siehe 1.2).[...]

verhindert werden können. Diese Seite bzw. diesen Punkt gibt es hier nicht.

Vielleicht habe ich es ja auch falsch verstanden und man sollte nur 1:1 kopieren aber strg+c und strg+v ist wohl nicht wirklich das wahre

[...]Enigma-Maschine mit 4 Rotoren verwendet (siehe 1.2).[...]

verhindert werden können. Diese Seite bzw. diesen Punkt gibt es hier nicht.

Vielleicht habe ich es ja auch falsch verstanden und man sollte nur 1:1 kopieren aber strg+c und strg+v ist wohl nicht wirklich das wahre

... link

Hans.Mittendorfer.Uni-Linz,

Sonntag, 31. Oktober 2004, 20:22

ja, bzw. nein ..

.. kopieren (und anderswo einsetzen) ist nicht wirklich im Sinne des Hypertextes. Denn das ist nicht dur die Wiege des Plagiats, sondern auch eine Bemüllung des Internets mit Redundanz.

Eigene Worte, eigene Idee, hinterlegt mit Zitaten bzw. Verweisen (Links) sind vielmehr im Sinne der Sache.

H. Mittendorfer

Eigene Worte, eigene Idee, hinterlegt mit Zitaten bzw. Verweisen (Links) sind vielmehr im Sinne der Sache.

H. Mittendorfer

... link

sandor.doery.salzburg,

Mittwoch, 17. November 2004, 12:38

Plagiat ist nicht in meinem Sinn

Da ich die Anschuldigung des Plagiats natürlich nicht auf mir sitzen lassen will, bin ich dabei den gesamten Text zu überarbeiten und mit meinen eigenen Worten wieder zu geben.

Ich habe meine Überarbeitung abgeschlossen !!!

Ich habe meine Überarbeitung abgeschlossen !!!

... link

... comment

Online for 7564 days

Last update: 2005.01.25, 10:22

Last update: 2005.01.25, 10:22

status

You're not logged in ... login

menu

search

calendar

Oktober 2004 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

||||

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

14 |

15 |

16 |

17 |

|

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

28 |

29 |

31 |

||

recent updates

Schlüsseltechnologie

In einer Gruppenarbeit habe wir versucht auf einem...

In einer Gruppenarbeit habe wir versucht auf einem...

by sandor.doery.salzburg (2005.01.25, 10:22)

Biometrie

Mich hat dieses Thema sofort angesprochen. Warum...

Mich hat dieses Thema sofort angesprochen. Warum...

by sandor.doery.salzburg (2004.12.03, 18:14)

Steganographie

Content: -Der Begriff der Steganographie v.s Kryptographie -Methoden...

Content: -Der Begriff der Steganographie v.s Kryptographie -Methoden...

by sandor.doery.salzburg (2004.12.03, 17:58)

Enigma und ihre Entwicklung

In der Vorlesung besprochen möchte ich gerne etwas...

In der Vorlesung besprochen möchte ich gerne etwas...

by sandor.doery.salzburg (2004.11.24, 11:40)

Wenn Autoren Kollaborateure...

In dem Text von Dr. Kuhlen geht es fordergründig...

In dem Text von Dr. Kuhlen geht es fordergründig...

by sandor.doery.salzburg (2004.11.22, 08:07)