Mittwoch, 15. Juni 2011

Überholtes Recht !?

günther.röthlin.uni-linz, 00:49h

Um besser klären zu können, ob eine grundlegende Änderung des geltenden Datenschutz- und Urheberrechts notwendig und sinnvoll ist, vorab eine Übersicht über die entsprechenden Begriffe.

Definitionen

>> Datnschutz

Datenschutz bezeichnet den Schutz des Einzelnen vor dem Missbrauch personenbezogener Daten. Der Begriff wurde auch verwendet für Schutz wissenschaftlicher und technischer Daten gegen Verlust oder Veränderung ? und Schutz gegen Diebstahl dieser Daten.

Heute bezieht sich der Begriff meist auf den Schutz personenbezogener Daten. Bei personenbezogenen Daten wurde er auch für Schutz vor ?Verdatung? verwendet. Im englischen Sprachraum spricht man von ?privacy? (Schutz der Privatsphäre) und von ?data privacy? oder ?information privacy? (Datenschutz im engeren Sinne). Im europäischen Rechtsraum wird in der Gesetzgebung auch der Begriff ?data protection? verwendet.

Heute wird der Zweck des Datenschutzes darin gesehen, den Einzelnen davor zu schützen, dass er durch den Umgang mit seinen personenbezogenen Daten in seinem Recht auf informationelle Selbstbestimmung beeinträchtigt wird. Datenschutz steht für die Idee, dass jeder Mensch grundsätzlich selbst entscheiden kann, wem wann welche seiner persönlichen Daten zugänglich sein sollen. Der Datenschutz will den so genannten gläsernen Menschen verhindern.

>> Grundrecht auf Datenschutzrecht

Alle Pflichten, die sich aus dem Datenschutzrecht ergeben, sind letztlich Ausfluss des Grundrechts auf Datenschutzrecht. Dieses steht in § 1 DSG 2000 im Verfassungsrang und lautet:

Jedermann hat, insbesondere auch im Hinblick auf die Achtung seines Privat- und Familienlebens, Anspruch auf Geheimhaltung der ihn betreffenden personenbezogenen Daten, soweit ein schutzwürdiges Interesse daran besteht. Das Bestehen eines solchen Interesses ist ausgeschlossen, wenn Daten infolge ihrer allgemeinen Verfügbarkeit oder wegen ihrer mangelnden Rückführbarkeit auf den Betroffenen einem Geheimhaltungsanspruch nicht zugänglich sind.

Der sachliche Schutzbereich dieses Grundrechts umfasst die Geheimhaltung personenbezogener Daten. Konsequenterweise wird dieses Grundrecht aus Ergänzung zu Artikel 8 EMRK angesehen. Der persönliche Schutzbereich umfasst natürliche Personen und juristische Personen.

Indirekt ergibt sich daraus der Ansatz des Datenschutzrechts, dass personenbezogene Daten an sich nicht verwendet werden sollen, außer es liegt eine Ausnahme vor, die dies zulässt.

Die Lösung datenschutzrechtlicher Probleme ist somit immer eine Suche nach Ausnahmen, um herauszufinden, ob die Verwendung von Daten zulässig ist oder nicht. Insoweit spricht auch das Österreichische Datenschutzrecht von dem datenschutzrechtlichen Verbot mit Erlaubnisvorbehalt.

>> Urheberrecht

Das Urheberrecht bezeichnet zunächst das subjektive und absolute Recht auf Schutz geistigen Eigentums in ideeller und materieller Hinsicht. Als objektives Recht umfasst es die Summe der Rechtsnormen eines Rechtssystems, die das Verhältnis des Urhebers und seiner Rechtsnachfolger zu seinem Werk regeln; es bestimmt Inhalt, Umfang, Übertragbarkeit und Folgen der Verletzung des subjektiven Rechts.

Als Urheberrecht wird in Österreich ein Rechtsgebiet bezeichnet, das dem Schutz geistigen Eigentums dient.

Der im Bundesgesetz über das Urheberrecht an Werken der Literatur und der Kunst und über verwandte Schutzrechte (Urheberrechtsgesetz)? (inoffiziell abgekürzt UrhG) ? enthaltene Kurztitel ?Urheberrechtsgesetz? bezieht sich auf das Urheberrecht im weiteren Sinn. Er umfasst sowohl die im ersten Hauptstück behandelten Bestimmungen über das Urheberrecht im engeren Sinn als auch die im zweiten Hauptstück für die verwandten Schutzrechte geltenden Regelungen.

Wie schon ihr Namen sagt, sind die verwandten Schutzrechte keine Urheberrechte. Sie stehen jedoch mit diesen in einem engen ?verwandtschaftlichen? Verhältnis, das auch den Aufbau des zweiten Hauptstückes beeinflusst. Er beschränkt sich auf die Sonderheiten und verlinkt im Übrigen seine Bestimmungen mit denen des ersten Hauptstücks. Seine Kenntnis ist dadurch die unabdingbare Voraussetzung zum Verständnis des Gesetzes und zur richtigen Auslegung seiner einzelnen Regelungen.

Diskussion

Hier werden verschiedene Internet-Anwendungen diskutiert, die die Sinnhaftigkeit der aktuellen Regelungen hinterfragen, bzw. die Notwendigkeit einer Revision aufzeigen.

>> Spezielle Problemfälle im Internet

Die speziellen Techniken des Internet ermöglichen es in einer noch nie dagewesenen Weise Daten über die Benutzer zu sammeln, zu verknüpfen und in verschiedensten Richtungen auszuwerten, ohne dass dies den Benutzern bewusst wird. Im Folgenden werden einige dieser Besonderheiten dargestellt

>> Cookies

Ein Cookie (englische Aussprache: ˈkʊki; zu Deutsch: ?Keks? oder ?Plätzchen?; auch Magic Cookie, englisch für ?magisches Plätzchen?) ist ein kurzer Eintrag in einer meist kleinen Datenbank oder in einem speziellen Dateiverzeichnis auf einem Computer und dient dem Austausch von Informationen zwischen Computerprogrammen oder der zeitlich beschränkten Archivierung von Informationen. Ein Cookie besteht aus mindestens zwei Bestandteilen, seinem Namen und dem Inhalt oder Wert des Cookie. Außerdem können Angaben über den zweckmäßigen Gebrauch vorhanden sein. Die Einträge in der Datenbank können vom Benutzer des Computers ohne besondere Hilfsmittel oft nicht eingesehen oder verändert werden.

So unterschiedlich wie der Verwendungszweck ist auch die datenschutzrechtliche Beurteilung der Cookies. Da sie ein erhebliches Missbrauchspotential aufweisen (bis hin zum Ausspionieren des Surfers), gibt es auch immer wieder Überlegungen in Richtung einer gesetzlichen Regelung; siehe c't-Artikel vom 2.11.2001; sie spielen auch eine Rolle in der Richtlinie über die Verarbeitung personenbezogener Daten und den Schutz der Privatsphäre in der elektronischen Kommunikation, die am 30.5.2002 vom EU-Parlament beschlossen wurde und bis Ende 2003 umgesetzt werden soll.

>>Artikel: Umsetzung der "EU-Cookie-Richtlinie" hakt"

>>Artikel: Weiter Verwirrung über Folgen der "EU-Cookie-Richtlinie"

>>Artikel: Internet Explorer: Cookie-Klau leicht gemacht

>>Artikel: Weichkeks: Britische Cookie-Eulenspiegeleien

>> Logfiles

Eine Logdatei (engl. log file, auch Ereignisprotokolldatei genannt) enthält das automatisch geführte Protokoll aller oder bestimmter Aktionen von Prozessen auf einem Computersystem. Die korrekte Bezeichnung dafür ist deshalb Protokoll-Datei.

Wichtige Anwendungen finden sich vor allem bei der Prozess-Kontrolle und Automatisierung. Prinzipiell werden alle Aktionen mitgeschrieben, die für eine spätere Untersuchung (Audit) erforderlich sind oder sein könnten. Der Flugschreiber in Flugzeugen ist ein gutes Beispiel für kontinuierliche Protokollierung, die jedoch selten ausgewertet werden, zum Beispiel nach einem Unfall.

Logfiles können auch dazu verwendet werden, die Benutzer des Systems auszuspionieren. Sie können auch aus datenschutzrechtlichen Gründen bedenklich sein (siehe gleich bei den Web-Bugs). Problematisch können Logfiles vor allem dann werden, wenn sie über einen längeren (als den technisch notwendigen) Zeitraum aufbewahrt und ausgewertet werden.

>> Web-Bugs

Als Zählpixel (engl. Tracking Bug oder Web Bug; auch deutsch Web-Wanze, Tracking-Pixel, IVW-Pixel, ivwbox, Pixel-Tag, Pixelmethode, Ein-Pixel-Bild, 1×1 gif, Clear gif oder Web Beacon) bezeichnet man kleine Grafiken in HTML-E-Mails oder auf Webseiten, die eine Logdatei-Aufzeichnung und eine Logdateianalyse ermöglichen, die oft für statistische Auswertungen verwendet werden.

Web-Bugs sind aus Sicht des Datenschutzes bedenklich, soweit dabei personenbezogene Daten gesammelt werden. Dies ist über die Benutzeradresse meist nicht möglich, weil es sich bei der IP-Adresse um eine maschinenbezogene Adresse handelt und der einzelne Internetuser über seinen Provider keine fixe IP-Adresse zugeteilt bekommt, sondern bei jedem Einloggen eine andere, nach dem Zufallsprinzip ausgewählte, sodass nur der Provider jeweils weiß, welcher Kunde gerade welche IP-Adresse hat. Wenn die Seite aber auch Cookies verwendet, was bei mehr als der Hälfte aller Websites der Fall ist, und der Besucher schon einmal Namen oder E-Mail-Anschrift angegeben hat (etwa in einem Webshop), ist der Besucher damit eindeutig identifizierbar. In diesem Fall werden die Daten, die durch Web-Bugs gesammelt werden, zu personenbezogene Daten. Das Sammeln personenbezogener Daten ist aber nur nach den Bestimmungen des Datenschutzgesetzes zulässig. Auf jeden Fall muss der Besucher darüber aufgeklärt werden, was mit diesen Daten geschieht. Ein Verstoß gegen das Datenschutzgesetz kann aber auch von einem Konkurrenten als Wettbewerbsverstoß (§ 1 UWG - Wettbewerbsvorsprung durch Rechtsbruch) geltend gemacht werden.

>>Artikel: Studie: Google führend bei Web-Bug-Nutzung

>> Data Mining

Unter Data Mining (der englischen Begriff bedeutet in etwa "Datenschätze heben") versteht man die systematische Anwendung von Methoden, die meist statistisch-mathematisch begründet sind, auf einen Datenbestand mit dem Ziel, neue Muster zu erkennen. Hierbei geht es vor allem um die Verarbeitung sehr großer Datenbestände (die nicht mehr manuell verarbeitet werden könnten), wofür effiziente Methoden benötigt werden, deren Zeitkomplexität sie auch für große Datenmengen geeignet macht.

Unter dem Begriff "Data Mining" versteht man auch die von vielen Unternehmen - bereits außerhalb des Internets - geübte Praxis, persönliche Daten von Kunden zu sammeln, zu kombinieren und auszuwerten. Dazu wird häufig ein System von Kundenkarten eingeführt, das auf den ersten Blick eine stärkere Kundenbindung durch Rabattgewährung sichern soll. Darüber hinaus können mit solchen Kundenkarten aber auch die Konsumgewohnheiten der Kunden erfasst und ausgewertet werden. Durch Verknüpfung verschiedener Profile lassen sich daraus vielfältigste Informationen gewinnen, die der Kunde gar nicht erahnt. Neben einer gezielten Werbung ermöglicht die Verknüpfung u.U. auch Aussagen zur Kreditwürdigkeit.

Im Internet sind die Möglichkeiten des Ausspionierens noch vielfältiger. Bedenkt man, dass jeder Mausklick im Webserver protokolliert wird, lassen sich durch Auswertung der Logfiles aus Art der angeklickten Informationen, Verweildauer und getätigte Einkäufe die Interessen des Besuchers genau erforschen. Wird dann noch, wie bei kommerziellen Seiten üblich, die Angabe von persönlichen Daten gefordert, lässt sich das schönste Kundenprofil erstellen. Durch Zusammenarbeit mit befreundeten Unternehmen (Datenaustausch) lässt sich dieses noch verfeinern.

>> Spuren im Web

Jeder, der aktiv am Web teilnimmt, sei es als Websitebetreiber, Blogger oder Teilnehmer eines Chat- oder Diskussionsforums oder einer Online_Community, hinterlässt dort digitale Spuren. Dies führt dazu, dass es mittlerweile Standard geworden ist, nach einem Namen zu "googeln", wenn man etwas über eine Person erfahren will. Besondere Brisanz kann das im Falle von Stellenbewerbungen haben. Dabei können viele Trefferergebnisse ein positives oder negatives Bild liefern. Das Problem ist, dass sich das zum Zeitpunkt der Auswertung nicht mehr beeinflussen lässt. Es ist daher wichtig, dass man bei Publikationen im Internet immer bedenkt, dass diese öffentlich erfolgen und auch ein Pseudonym und eine anonyme E-Mailadresse keinen Schutz davor bieten, dass im Zuge von diversen Verknüpfungen die Identität offengelegt werden kann.

>>Artikel: Auf der Suche nach dem Online-Ich

>>Artikel: Registrierung? Nein Danke!

>> Website als Datenanwendung

Wenn auf einer Website Personendaten angegeben werden, stellt dies eine Datenverarbeitung dar, die dem DSG 2000 unterliegt. Allerdings ist eine Veröffentlichung von Daten im Internet keine Übermittlung von Daten in ein Drittland (EuGH, Fall Lindqvist, siehe unten). Die Veröffentlichung von Daten ist nicht generell verboten, es ist vielmehr ein angemessenes Gleichgewicht zwischen den betroffenen Rechten und Interessen sicherzustellen, wobei die Abwägung nach dem Grundsatz der Verhältnismäßigkeit zu erfolgen hat. Äußerste Zurückhaltung ist bei der Veröffentlichung sensibler Personendaten angebracht; eine solche sollte jedenfalls nur mit ausdrücklicher Zustimmung der betroffenen Personen erfolgen.

>> Gesichtserkennung

bezeichnet die Analyse der Ausprägung sichtbarer Merkmale im Bereich des frontalen Kopfes, gegeben durch geometrische Anordnung und Textureigenschaften der Oberfläche. Es ist zu unterscheiden zwischen der Lokalisation eines Gesichts im Bild und der Zuordnung des Gesichts zu einer bestimmten Person. Im ersten Fall wird geprüft, ob und wo ein Gesicht zu sehen ist, im zweiten, um wen es sich handelt.

Wenn es um die Gesichtserkennung im Sinne des Erkennens, um welches Gesicht es sich handelt, geht, kann man zwei Fälle unterscheiden: Im Fall, dass dies durch Menschen geschieht, wird im englischen Sprachraum von face perception gesprochen und für den Fall, dass dies durch Maschinen geschieht, von face recognition.

>>Artikel: Facebooks beunruhigende Gesichtserkennung

Conclusio

Datenschutz

Österreich besitzt zwar mit dem DSG 2000 ein relativ aktuelles Gesetz, in Bezug auf die rasche technische Entwicklung im EDV Bereich und dessen gesellschaftliche, politische und wirtschaftliche Bedeutung, zeigt sich allerdings die Notwendigkeit einer ständigen Anpassung an veränderte Rahmenbedinungen.

Datenschutz gelangt bei vielen der oben genannten Anwendungen an seine Grenzen. Vor allem aber auch durch den mitunter sorglosen Umgang mit (sensiblen) Daten. Kombiniert man diesen sorglosen Umgang mit den technischen Möglichkeiten Daten international zu sammeln und weiterzuverarbeiten, zeigt sich, dass nur aktuellste und internationale Regelungen sinnvoll und notwendig sind.

>>Artikel: USA wollen Urheberrechtsverstöße weltweit verfolgen

>>Artikel: Microsoft: US-Behörden haben Zugriff auf europäische Cloud-Daten

Ein Thema für sich ist die Löschung von Daten - aus Datenschutz-rechtlichen Gründen oftmals sinnvoll oder gar verpflichtend, stellt sich die Löschung von Daten mitunter als große Hürde heraus. Vergleiche hierzu den Wiki : Die Gnade des vergessens im Web.

>>Wiki: Gnade des Vergessens im Web

Urheberrecht

Das Internet ermöglicht einen einfachen und beinahe grenzenlosen Zugang zu Information jeglicher Art. Ein Großteil dieser Informationen ist jedoch urheberrechtlich geschützt. Ebenso einfach lassen sich geschützte Daten auch kopieren und weiterverarbeiten bzw. weiterverbreiten. Die umfassende und weltweite Verfolgung von Verstößen gegen das Urheberrecht ist daher nahezu unmöglich. Die Frage stellt sich nun, wie mit diesen Rahmenbedinungen weiter verfahren wird.

Die aktuell stattfindende Internet-Enquete im deutschen Bundestag legte am 4.7.2011 ihren Zwischenbericht mit ersten Empfehlungen vor. Die Mehrheit sprach sich gegen Kampagnen wie "Raubkopierer sind Verbrecher" und gegen 3-Strikes-Regelungen aus. Des weitern sprachen sie sich dafür aus, Creative Commons Modelle weiterzuentwickeln und zu fördern.

Ein Antrag der inhaltlich eine Kulturflatrate bedeuten könnte wurde angenommen

Abschließend zeigt sich, dass auch das Urheberrecht an neue/veränderte technische Gegebenheiten angepasst werden muss, um die Möglichkeiten des Internets sinnvoll zu Nutzen und sowohl Urheber, als auch Konsument gleichermaßen gerecht zu behandeln.

>> Artikel: Musik verkauft sich dank Downloads erstmals seit 2004 wieder besser

>> Artikel: Enquete-Kommission erklärt Creative Commons

>> Artikel: Harvard-Studie: Die Französische Revolution 2.0 ? Urheberrecht und Three-Strikes-Gesetze

>> Artikel: Neues vom Digitale Gesellschaft e.V.

>> Artikel: Bundestags-Enquete verabschiedet Empfehlungen zum Urheberrecht

Definitionen

>> Datnschutz

Datenschutz bezeichnet den Schutz des Einzelnen vor dem Missbrauch personenbezogener Daten. Der Begriff wurde auch verwendet für Schutz wissenschaftlicher und technischer Daten gegen Verlust oder Veränderung ? und Schutz gegen Diebstahl dieser Daten.

Heute bezieht sich der Begriff meist auf den Schutz personenbezogener Daten. Bei personenbezogenen Daten wurde er auch für Schutz vor ?Verdatung? verwendet. Im englischen Sprachraum spricht man von ?privacy? (Schutz der Privatsphäre) und von ?data privacy? oder ?information privacy? (Datenschutz im engeren Sinne). Im europäischen Rechtsraum wird in der Gesetzgebung auch der Begriff ?data protection? verwendet.

Heute wird der Zweck des Datenschutzes darin gesehen, den Einzelnen davor zu schützen, dass er durch den Umgang mit seinen personenbezogenen Daten in seinem Recht auf informationelle Selbstbestimmung beeinträchtigt wird. Datenschutz steht für die Idee, dass jeder Mensch grundsätzlich selbst entscheiden kann, wem wann welche seiner persönlichen Daten zugänglich sein sollen. Der Datenschutz will den so genannten gläsernen Menschen verhindern.

>> Grundrecht auf Datenschutzrecht

Alle Pflichten, die sich aus dem Datenschutzrecht ergeben, sind letztlich Ausfluss des Grundrechts auf Datenschutzrecht. Dieses steht in § 1 DSG 2000 im Verfassungsrang und lautet:

Jedermann hat, insbesondere auch im Hinblick auf die Achtung seines Privat- und Familienlebens, Anspruch auf Geheimhaltung der ihn betreffenden personenbezogenen Daten, soweit ein schutzwürdiges Interesse daran besteht. Das Bestehen eines solchen Interesses ist ausgeschlossen, wenn Daten infolge ihrer allgemeinen Verfügbarkeit oder wegen ihrer mangelnden Rückführbarkeit auf den Betroffenen einem Geheimhaltungsanspruch nicht zugänglich sind.

Der sachliche Schutzbereich dieses Grundrechts umfasst die Geheimhaltung personenbezogener Daten. Konsequenterweise wird dieses Grundrecht aus Ergänzung zu Artikel 8 EMRK angesehen. Der persönliche Schutzbereich umfasst natürliche Personen und juristische Personen.

Indirekt ergibt sich daraus der Ansatz des Datenschutzrechts, dass personenbezogene Daten an sich nicht verwendet werden sollen, außer es liegt eine Ausnahme vor, die dies zulässt.

Die Lösung datenschutzrechtlicher Probleme ist somit immer eine Suche nach Ausnahmen, um herauszufinden, ob die Verwendung von Daten zulässig ist oder nicht. Insoweit spricht auch das Österreichische Datenschutzrecht von dem datenschutzrechtlichen Verbot mit Erlaubnisvorbehalt.

>> Urheberrecht

Das Urheberrecht bezeichnet zunächst das subjektive und absolute Recht auf Schutz geistigen Eigentums in ideeller und materieller Hinsicht. Als objektives Recht umfasst es die Summe der Rechtsnormen eines Rechtssystems, die das Verhältnis des Urhebers und seiner Rechtsnachfolger zu seinem Werk regeln; es bestimmt Inhalt, Umfang, Übertragbarkeit und Folgen der Verletzung des subjektiven Rechts.

Als Urheberrecht wird in Österreich ein Rechtsgebiet bezeichnet, das dem Schutz geistigen Eigentums dient.

Der im Bundesgesetz über das Urheberrecht an Werken der Literatur und der Kunst und über verwandte Schutzrechte (Urheberrechtsgesetz)? (inoffiziell abgekürzt UrhG) ? enthaltene Kurztitel ?Urheberrechtsgesetz? bezieht sich auf das Urheberrecht im weiteren Sinn. Er umfasst sowohl die im ersten Hauptstück behandelten Bestimmungen über das Urheberrecht im engeren Sinn als auch die im zweiten Hauptstück für die verwandten Schutzrechte geltenden Regelungen.

Wie schon ihr Namen sagt, sind die verwandten Schutzrechte keine Urheberrechte. Sie stehen jedoch mit diesen in einem engen ?verwandtschaftlichen? Verhältnis, das auch den Aufbau des zweiten Hauptstückes beeinflusst. Er beschränkt sich auf die Sonderheiten und verlinkt im Übrigen seine Bestimmungen mit denen des ersten Hauptstücks. Seine Kenntnis ist dadurch die unabdingbare Voraussetzung zum Verständnis des Gesetzes und zur richtigen Auslegung seiner einzelnen Regelungen.

Diskussion

Hier werden verschiedene Internet-Anwendungen diskutiert, die die Sinnhaftigkeit der aktuellen Regelungen hinterfragen, bzw. die Notwendigkeit einer Revision aufzeigen.

>> Spezielle Problemfälle im Internet

Die speziellen Techniken des Internet ermöglichen es in einer noch nie dagewesenen Weise Daten über die Benutzer zu sammeln, zu verknüpfen und in verschiedensten Richtungen auszuwerten, ohne dass dies den Benutzern bewusst wird. Im Folgenden werden einige dieser Besonderheiten dargestellt

>> Cookies

Ein Cookie (englische Aussprache: ˈkʊki; zu Deutsch: ?Keks? oder ?Plätzchen?; auch Magic Cookie, englisch für ?magisches Plätzchen?) ist ein kurzer Eintrag in einer meist kleinen Datenbank oder in einem speziellen Dateiverzeichnis auf einem Computer und dient dem Austausch von Informationen zwischen Computerprogrammen oder der zeitlich beschränkten Archivierung von Informationen. Ein Cookie besteht aus mindestens zwei Bestandteilen, seinem Namen und dem Inhalt oder Wert des Cookie. Außerdem können Angaben über den zweckmäßigen Gebrauch vorhanden sein. Die Einträge in der Datenbank können vom Benutzer des Computers ohne besondere Hilfsmittel oft nicht eingesehen oder verändert werden.

So unterschiedlich wie der Verwendungszweck ist auch die datenschutzrechtliche Beurteilung der Cookies. Da sie ein erhebliches Missbrauchspotential aufweisen (bis hin zum Ausspionieren des Surfers), gibt es auch immer wieder Überlegungen in Richtung einer gesetzlichen Regelung; siehe c't-Artikel vom 2.11.2001; sie spielen auch eine Rolle in der Richtlinie über die Verarbeitung personenbezogener Daten und den Schutz der Privatsphäre in der elektronischen Kommunikation, die am 30.5.2002 vom EU-Parlament beschlossen wurde und bis Ende 2003 umgesetzt werden soll.

>>Artikel: Umsetzung der "EU-Cookie-Richtlinie" hakt"

>>Artikel: Weiter Verwirrung über Folgen der "EU-Cookie-Richtlinie"

>>Artikel: Internet Explorer: Cookie-Klau leicht gemacht

>>Artikel: Weichkeks: Britische Cookie-Eulenspiegeleien

>> Logfiles

Eine Logdatei (engl. log file, auch Ereignisprotokolldatei genannt) enthält das automatisch geführte Protokoll aller oder bestimmter Aktionen von Prozessen auf einem Computersystem. Die korrekte Bezeichnung dafür ist deshalb Protokoll-Datei.

Wichtige Anwendungen finden sich vor allem bei der Prozess-Kontrolle und Automatisierung. Prinzipiell werden alle Aktionen mitgeschrieben, die für eine spätere Untersuchung (Audit) erforderlich sind oder sein könnten. Der Flugschreiber in Flugzeugen ist ein gutes Beispiel für kontinuierliche Protokollierung, die jedoch selten ausgewertet werden, zum Beispiel nach einem Unfall.

Logfiles können auch dazu verwendet werden, die Benutzer des Systems auszuspionieren. Sie können auch aus datenschutzrechtlichen Gründen bedenklich sein (siehe gleich bei den Web-Bugs). Problematisch können Logfiles vor allem dann werden, wenn sie über einen längeren (als den technisch notwendigen) Zeitraum aufbewahrt und ausgewertet werden.

>> Web-Bugs

Als Zählpixel (engl. Tracking Bug oder Web Bug; auch deutsch Web-Wanze, Tracking-Pixel, IVW-Pixel, ivwbox, Pixel-Tag, Pixelmethode, Ein-Pixel-Bild, 1×1 gif, Clear gif oder Web Beacon) bezeichnet man kleine Grafiken in HTML-E-Mails oder auf Webseiten, die eine Logdatei-Aufzeichnung und eine Logdateianalyse ermöglichen, die oft für statistische Auswertungen verwendet werden.

Web-Bugs sind aus Sicht des Datenschutzes bedenklich, soweit dabei personenbezogene Daten gesammelt werden. Dies ist über die Benutzeradresse meist nicht möglich, weil es sich bei der IP-Adresse um eine maschinenbezogene Adresse handelt und der einzelne Internetuser über seinen Provider keine fixe IP-Adresse zugeteilt bekommt, sondern bei jedem Einloggen eine andere, nach dem Zufallsprinzip ausgewählte, sodass nur der Provider jeweils weiß, welcher Kunde gerade welche IP-Adresse hat. Wenn die Seite aber auch Cookies verwendet, was bei mehr als der Hälfte aller Websites der Fall ist, und der Besucher schon einmal Namen oder E-Mail-Anschrift angegeben hat (etwa in einem Webshop), ist der Besucher damit eindeutig identifizierbar. In diesem Fall werden die Daten, die durch Web-Bugs gesammelt werden, zu personenbezogene Daten. Das Sammeln personenbezogener Daten ist aber nur nach den Bestimmungen des Datenschutzgesetzes zulässig. Auf jeden Fall muss der Besucher darüber aufgeklärt werden, was mit diesen Daten geschieht. Ein Verstoß gegen das Datenschutzgesetz kann aber auch von einem Konkurrenten als Wettbewerbsverstoß (§ 1 UWG - Wettbewerbsvorsprung durch Rechtsbruch) geltend gemacht werden.

>>Artikel: Studie: Google führend bei Web-Bug-Nutzung

>> Data Mining

Unter Data Mining (der englischen Begriff bedeutet in etwa "Datenschätze heben") versteht man die systematische Anwendung von Methoden, die meist statistisch-mathematisch begründet sind, auf einen Datenbestand mit dem Ziel, neue Muster zu erkennen. Hierbei geht es vor allem um die Verarbeitung sehr großer Datenbestände (die nicht mehr manuell verarbeitet werden könnten), wofür effiziente Methoden benötigt werden, deren Zeitkomplexität sie auch für große Datenmengen geeignet macht.

Unter dem Begriff "Data Mining" versteht man auch die von vielen Unternehmen - bereits außerhalb des Internets - geübte Praxis, persönliche Daten von Kunden zu sammeln, zu kombinieren und auszuwerten. Dazu wird häufig ein System von Kundenkarten eingeführt, das auf den ersten Blick eine stärkere Kundenbindung durch Rabattgewährung sichern soll. Darüber hinaus können mit solchen Kundenkarten aber auch die Konsumgewohnheiten der Kunden erfasst und ausgewertet werden. Durch Verknüpfung verschiedener Profile lassen sich daraus vielfältigste Informationen gewinnen, die der Kunde gar nicht erahnt. Neben einer gezielten Werbung ermöglicht die Verknüpfung u.U. auch Aussagen zur Kreditwürdigkeit.

Im Internet sind die Möglichkeiten des Ausspionierens noch vielfältiger. Bedenkt man, dass jeder Mausklick im Webserver protokolliert wird, lassen sich durch Auswertung der Logfiles aus Art der angeklickten Informationen, Verweildauer und getätigte Einkäufe die Interessen des Besuchers genau erforschen. Wird dann noch, wie bei kommerziellen Seiten üblich, die Angabe von persönlichen Daten gefordert, lässt sich das schönste Kundenprofil erstellen. Durch Zusammenarbeit mit befreundeten Unternehmen (Datenaustausch) lässt sich dieses noch verfeinern.

>> Spuren im Web

Jeder, der aktiv am Web teilnimmt, sei es als Websitebetreiber, Blogger oder Teilnehmer eines Chat- oder Diskussionsforums oder einer Online_Community, hinterlässt dort digitale Spuren. Dies führt dazu, dass es mittlerweile Standard geworden ist, nach einem Namen zu "googeln", wenn man etwas über eine Person erfahren will. Besondere Brisanz kann das im Falle von Stellenbewerbungen haben. Dabei können viele Trefferergebnisse ein positives oder negatives Bild liefern. Das Problem ist, dass sich das zum Zeitpunkt der Auswertung nicht mehr beeinflussen lässt. Es ist daher wichtig, dass man bei Publikationen im Internet immer bedenkt, dass diese öffentlich erfolgen und auch ein Pseudonym und eine anonyme E-Mailadresse keinen Schutz davor bieten, dass im Zuge von diversen Verknüpfungen die Identität offengelegt werden kann.

>>Artikel: Auf der Suche nach dem Online-Ich

>>Artikel: Registrierung? Nein Danke!

>> Website als Datenanwendung

Wenn auf einer Website Personendaten angegeben werden, stellt dies eine Datenverarbeitung dar, die dem DSG 2000 unterliegt. Allerdings ist eine Veröffentlichung von Daten im Internet keine Übermittlung von Daten in ein Drittland (EuGH, Fall Lindqvist, siehe unten). Die Veröffentlichung von Daten ist nicht generell verboten, es ist vielmehr ein angemessenes Gleichgewicht zwischen den betroffenen Rechten und Interessen sicherzustellen, wobei die Abwägung nach dem Grundsatz der Verhältnismäßigkeit zu erfolgen hat. Äußerste Zurückhaltung ist bei der Veröffentlichung sensibler Personendaten angebracht; eine solche sollte jedenfalls nur mit ausdrücklicher Zustimmung der betroffenen Personen erfolgen.

>> Gesichtserkennung

bezeichnet die Analyse der Ausprägung sichtbarer Merkmale im Bereich des frontalen Kopfes, gegeben durch geometrische Anordnung und Textureigenschaften der Oberfläche. Es ist zu unterscheiden zwischen der Lokalisation eines Gesichts im Bild und der Zuordnung des Gesichts zu einer bestimmten Person. Im ersten Fall wird geprüft, ob und wo ein Gesicht zu sehen ist, im zweiten, um wen es sich handelt.

Wenn es um die Gesichtserkennung im Sinne des Erkennens, um welches Gesicht es sich handelt, geht, kann man zwei Fälle unterscheiden: Im Fall, dass dies durch Menschen geschieht, wird im englischen Sprachraum von face perception gesprochen und für den Fall, dass dies durch Maschinen geschieht, von face recognition.

>>Artikel: Facebooks beunruhigende Gesichtserkennung

Conclusio

Datenschutz

Österreich besitzt zwar mit dem DSG 2000 ein relativ aktuelles Gesetz, in Bezug auf die rasche technische Entwicklung im EDV Bereich und dessen gesellschaftliche, politische und wirtschaftliche Bedeutung, zeigt sich allerdings die Notwendigkeit einer ständigen Anpassung an veränderte Rahmenbedinungen.

Datenschutz gelangt bei vielen der oben genannten Anwendungen an seine Grenzen. Vor allem aber auch durch den mitunter sorglosen Umgang mit (sensiblen) Daten. Kombiniert man diesen sorglosen Umgang mit den technischen Möglichkeiten Daten international zu sammeln und weiterzuverarbeiten, zeigt sich, dass nur aktuellste und internationale Regelungen sinnvoll und notwendig sind.

>>Artikel: USA wollen Urheberrechtsverstöße weltweit verfolgen

>>Artikel: Microsoft: US-Behörden haben Zugriff auf europäische Cloud-Daten

Ein Thema für sich ist die Löschung von Daten - aus Datenschutz-rechtlichen Gründen oftmals sinnvoll oder gar verpflichtend, stellt sich die Löschung von Daten mitunter als große Hürde heraus. Vergleiche hierzu den Wiki : Die Gnade des vergessens im Web.

>>Wiki: Gnade des Vergessens im Web

Urheberrecht

Das Internet ermöglicht einen einfachen und beinahe grenzenlosen Zugang zu Information jeglicher Art. Ein Großteil dieser Informationen ist jedoch urheberrechtlich geschützt. Ebenso einfach lassen sich geschützte Daten auch kopieren und weiterverarbeiten bzw. weiterverbreiten. Die umfassende und weltweite Verfolgung von Verstößen gegen das Urheberrecht ist daher nahezu unmöglich. Die Frage stellt sich nun, wie mit diesen Rahmenbedinungen weiter verfahren wird.

Die aktuell stattfindende Internet-Enquete im deutschen Bundestag legte am 4.7.2011 ihren Zwischenbericht mit ersten Empfehlungen vor. Die Mehrheit sprach sich gegen Kampagnen wie "Raubkopierer sind Verbrecher" und gegen 3-Strikes-Regelungen aus. Des weitern sprachen sie sich dafür aus, Creative Commons Modelle weiterzuentwickeln und zu fördern.

Ein Antrag der inhaltlich eine Kulturflatrate bedeuten könnte wurde angenommen

Abschließend zeigt sich, dass auch das Urheberrecht an neue/veränderte technische Gegebenheiten angepasst werden muss, um die Möglichkeiten des Internets sinnvoll zu Nutzen und sowohl Urheber, als auch Konsument gleichermaßen gerecht zu behandeln.

>> Artikel: Musik verkauft sich dank Downloads erstmals seit 2004 wieder besser

>> Artikel: Enquete-Kommission erklärt Creative Commons

>> Artikel: Harvard-Studie: Die Französische Revolution 2.0 ? Urheberrecht und Three-Strikes-Gesetze

>> Artikel: Neues vom Digitale Gesellschaft e.V.

>> Artikel: Bundestags-Enquete verabschiedet Empfehlungen zum Urheberrecht

... link (0 comments) ... comment

Mittwoch, 13. April 2011

E-Business Technologien

günther.röthlin.uni-linz, 23:28h

Aussage 9:

"Die Internet Assigned Numbers Authority (IANA) verwaltet die DNS-Root-Zone, sowie die IP-Adressräume"

Besucht man die Hompage der IANA so ist an oberster Stelle die Erläuterung:

"The Internet Assigned Numbers Authority (IANA) is responsible for the global coordination of the DNS Root, IP addressing, and other Internet protocol resources" zu finden.

Die IANA ist somit eine Organisation, die die Vergabe und Koordination von Domain Namen, Nummern (IP, AS) und Protokoll Zuweisungen regelt.

Die weltweite und zentrale Koordination dieser Schlüsselelemente ist für das reibungslose Funktionieren des Internets aus Sicht der IANA notwendig.

Domain Namen

Die IANA verwaltet die DNS root, .int und .arpa domains und die IDN (Internationalized Domain Name)

IANA manages the DNS root, the .int and .arpa domains, and an IDN practices resource

Nummern (IP, AS)

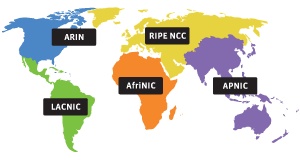

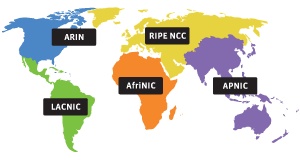

Die IANA koordiniert den globalen Pool an IP und AS Nummern. Die lokale Regristration von IP Adressen wird wiederum an Regional Internet Registries (RIRs), die für eine bestimmte Region verantortlich sind, vergeben.

diese sind:

RIPE - Europa

APNIC - Asien und die Pazifik-Region

LACNIC - Lateinamerika und die Karibik

AfriNIC - Afrika

Das (aktuelle) Internet Protokoll IPv4 wird künftig vom IPv6 abgelöst bzw. erweitert, da die Anzahl der IPv4 Adressen begrenzt sind.

IPv4 - 32 bit - 2 hoch 32 mögliche Adressen

IPv6 - 128 bit - 2 hoch 128 mögliche Adressen

siehe auch: Die letzten IPv4-Adressen sind verteilt Golem.de

Protokoll Zuweisungen

Die IANA verwaltet eine Vielzahl an Codes und Zahlen die in verschiedenen Protokollen zur Anwendung kommen.

Dieser wurde die Verwaltung von allgemeinen Top level Domains (gTLDs, generic) von der IANA übertragen.

Obwohl die ICANN grundsätzlich eine unabhängige Organisation, das Board of Directors besteht aus 21 Mitgliedern aus aller Welt. Der Sitz befindet sich in Kalifornien - USA und somit unterliegt sie auch US-Amerikanischer Rechtssprechung. Seit September 2009 ist sie nicht mehr dem US Handelsministerium unterstellt - großer us-amerikanischer Einfluss auf die Organisation dürfte aber weiterhin bestehen.

links

"Die Internet Assigned Numbers Authority (IANA) verwaltet die DNS-Root-Zone, sowie die IP-Adressräume"

Besucht man die Hompage der IANA so ist an oberster Stelle die Erläuterung:

"The Internet Assigned Numbers Authority (IANA) is responsible for the global coordination of the DNS Root, IP addressing, and other Internet protocol resources" zu finden.

Die IANA ist somit eine Organisation, die die Vergabe und Koordination von Domain Namen, Nummern (IP, AS) und Protokoll Zuweisungen regelt.

Die weltweite und zentrale Koordination dieser Schlüsselelemente ist für das reibungslose Funktionieren des Internets aus Sicht der IANA notwendig.

Domain Namen

Die IANA verwaltet die DNS root, .int und .arpa domains und die IDN (Internationalized Domain Name)

IANA manages the DNS root, the .int and .arpa domains, and an IDN practices resource

Nummern (IP, AS)

Die IANA koordiniert den globalen Pool an IP und AS Nummern. Die lokale Regristration von IP Adressen wird wiederum an Regional Internet Registries (RIRs), die für eine bestimmte Region verantortlich sind, vergeben.

diese sind:

RIPE - Europa

APNIC - Asien und die Pazifik-Region

LACNIC - Lateinamerika und die Karibik

AfriNIC - Afrika

Das (aktuelle) Internet Protokoll IPv4 wird künftig vom IPv6 abgelöst bzw. erweitert, da die Anzahl der IPv4 Adressen begrenzt sind.

IPv4 - 32 bit - 2 hoch 32 mögliche Adressen

IPv6 - 128 bit - 2 hoch 128 mögliche Adressen

siehe auch: Die letzten IPv4-Adressen sind verteilt Golem.de

Protokoll Zuweisungen

Die IANA verwaltet eine Vielzahl an Codes und Zahlen die in verschiedenen Protokollen zur Anwendung kommen.

Dieser wurde die Verwaltung von allgemeinen Top level Domains (gTLDs, generic) von der IANA übertragen.

Obwohl die ICANN grundsätzlich eine unabhängige Organisation, das Board of Directors besteht aus 21 Mitgliedern aus aller Welt. Der Sitz befindet sich in Kalifornien - USA und somit unterliegt sie auch US-Amerikanischer Rechtssprechung. Seit September 2009 ist sie nicht mehr dem US Handelsministerium unterstellt - großer us-amerikanischer Einfluss auf die Organisation dürfte aber weiterhin bestehen.

links

IANA.org

IANA - Glossary

ICANN.org

IANA - Wikipedia

ICANN - Wikipedia

IP Adresse - Wikipedia

Golem.de

... link (0 comments) ... comment

Dienstag, 29. März 2011

GMX - FreeMail

günther.röthlin.uni-linz, 13:39h

Ich vermute, dass verschiedene GMX Anwendungen sehr vielen bekannt sind, vor allem der e-Mail Bereich dürfte vielen vertraut sein. Auf diese kostenlos nutzbaren Mail Service möchte ich mich konzentrieren, da bei GMX eine durchaus breite Produktpalette angeboten wird (teils auch kostenpflichtig)

Einen kurzen Überblick über die übergeordneten Produktbereiche möchte ich dennoch geben:

- Mail

- MailDomain & Hosting

- Internet Telefonie

- MMS, SMS

Freemail ist der kostenlose E-Mail Service, der durchaus umfangreiche Funktionen bietet, die ich seit Jahren für Studium und Arbeit nutze.

Inkludiert sind:

1 GB Speicherplatz für E-Mails

10 FreiSMS/Monat1

Sicherheitsschutz

Bis zu 2 GMX E-Mail-Adressen

20 MB Dateianhänge

Viren- und Spamschutz

POP3-Zugriff

Hauptfunktion ist natürlich e-Mails zu senden, zu empfangen und zu verwalten. Sehr praktisch ist dabei das entsprechende online Adressbuch, das Platz für sämtliche Kontaktdaten bietet und von überall online aufrufbar ist.

Das Media Center bietet 1GB Platz für verschiedenste Dateien auf die man online Zugriff hat. Es besteht auch die Möglichkeit Ordner für andere Personen zur gemeinsamen Nutzung freizugeben ? auch hier stehen die vollen 1GB zur Verfügung.

Eine weitere sehr nützliche Funktion ist die online Verwaltung von Bookmarks. URL?s können hier sehr einfach angelegt, auf Richtigkeit überprüft und verwaltet werden ? das Ganze funktioniert auch sehr einfach via Drag & Drop. Des Weiteren können die Bookmarks sowohl importiert wie exportiert werden. Auf die hier eingestellten URL?s hat man wiederum weltweit online Zugriff, was den manchmal lästigen Griff zur Suchmaschine erspart.

Der Organizer liefert umfangreiche Kalender-Funktionen und ist ein weiteres sehr nützliches Tool. Einmalige wie Serientermine bzw. Aufgaben einzustellen gestaltet sich einfach. Des Weiteren gibt es eine Erinnerungsfunktion und auch die Möglichkeit Gäste einzuladen und die entsprechenden Termine mit ihnen zu besprechen. Termine können grundsätzlich importiert und exportiert werden, kann aber (noch) nicht sagen wie gut es funktioniert.

Die integrierte Pinnwand bietet die Möglichkeit, wie der Name schon sagt Notizen online anzupinnen. Hier lassen sich sehr einfach Ideen, Erinnerungen, Geburtstage, Gesprächsnotizen oder auch Einkaufszettel anbringen. Es lässt sich auch eine Alarmfunktion einstellen die einen dann per Mail erinnert bzw. auch optisch dargestellt wird.

Die Loginzentrale ist eine weitere Funktion des Freemail Accounts. Hier kann man Logindaten für verschiedene Seiten anlegen und mit einem General-Schlüssel versehen. Dieser öffnet den Zugang zu allen hinterlegten Seiten und erspart separates einloggen. Ich persönlich hab diese Funktion noch nicht genutzt, kann auch nicht sagen ob ich sie nutzen werde. Hier stellt sich die Frage ob man heikle Daten online stellen soll, vor allem da diese nur durch das Mail Passwort geschützt sind ? dieses sollte dann so weit möglichst sicher sein. Facebook, Studi VZ oder ähnliche Login Daten sind stellen wohl weniger ein Risiko dar wie die von Finanzonline.

Das rss-feed Center liefert individuell ausgewählte Nachrichten in den GMX Account und zeigt sich als weiteres durchaus interessantes Feature. Das Einstellen und Verwalten der feeds funktioniert recht einfach und übersichtlich und erspart die Nachrichtensuche im Netz.

Eine weitere Funktion bietet DE-Mail sie macht laut Angaben digitale Kommunikation rechtssicher

und ist eine Initiative der Bundesregierung mit GMX, WEB.DE, der Deutschen Telekom AG und Partnern, um Nachrichten und Dokumente sicher über das Internet zu versenden.

Quellen

www.gmx.at

Hier der Link

Abbildungen

erzeugt per print screen, aus dem GMX Freemail Account

Einen kurzen Überblick über die übergeordneten Produktbereiche möchte ich dennoch geben:

- MailDomain & Hosting

- Internet Telefonie

- MMS, SMS

Freemail ist der kostenlose E-Mail Service, der durchaus umfangreiche Funktionen bietet, die ich seit Jahren für Studium und Arbeit nutze.

Inkludiert sind:

1 GB Speicherplatz für E-Mails

10 FreiSMS/Monat1

Sicherheitsschutz

Bis zu 2 GMX E-Mail-Adressen

20 MB Dateianhänge

Viren- und Spamschutz

POP3-Zugriff

Hauptfunktion ist natürlich e-Mails zu senden, zu empfangen und zu verwalten. Sehr praktisch ist dabei das entsprechende online Adressbuch, das Platz für sämtliche Kontaktdaten bietet und von überall online aufrufbar ist.

Das Media Center bietet 1GB Platz für verschiedenste Dateien auf die man online Zugriff hat. Es besteht auch die Möglichkeit Ordner für andere Personen zur gemeinsamen Nutzung freizugeben ? auch hier stehen die vollen 1GB zur Verfügung.

Eine weitere sehr nützliche Funktion ist die online Verwaltung von Bookmarks. URL?s können hier sehr einfach angelegt, auf Richtigkeit überprüft und verwaltet werden ? das Ganze funktioniert auch sehr einfach via Drag & Drop. Des Weiteren können die Bookmarks sowohl importiert wie exportiert werden. Auf die hier eingestellten URL?s hat man wiederum weltweit online Zugriff, was den manchmal lästigen Griff zur Suchmaschine erspart.

Der Organizer liefert umfangreiche Kalender-Funktionen und ist ein weiteres sehr nützliches Tool. Einmalige wie Serientermine bzw. Aufgaben einzustellen gestaltet sich einfach. Des Weiteren gibt es eine Erinnerungsfunktion und auch die Möglichkeit Gäste einzuladen und die entsprechenden Termine mit ihnen zu besprechen. Termine können grundsätzlich importiert und exportiert werden, kann aber (noch) nicht sagen wie gut es funktioniert.

Die integrierte Pinnwand bietet die Möglichkeit, wie der Name schon sagt Notizen online anzupinnen. Hier lassen sich sehr einfach Ideen, Erinnerungen, Geburtstage, Gesprächsnotizen oder auch Einkaufszettel anbringen. Es lässt sich auch eine Alarmfunktion einstellen die einen dann per Mail erinnert bzw. auch optisch dargestellt wird.

Die Loginzentrale ist eine weitere Funktion des Freemail Accounts. Hier kann man Logindaten für verschiedene Seiten anlegen und mit einem General-Schlüssel versehen. Dieser öffnet den Zugang zu allen hinterlegten Seiten und erspart separates einloggen. Ich persönlich hab diese Funktion noch nicht genutzt, kann auch nicht sagen ob ich sie nutzen werde. Hier stellt sich die Frage ob man heikle Daten online stellen soll, vor allem da diese nur durch das Mail Passwort geschützt sind ? dieses sollte dann so weit möglichst sicher sein. Facebook, Studi VZ oder ähnliche Login Daten sind stellen wohl weniger ein Risiko dar wie die von Finanzonline.

Das rss-feed Center liefert individuell ausgewählte Nachrichten in den GMX Account und zeigt sich als weiteres durchaus interessantes Feature. Das Einstellen und Verwalten der feeds funktioniert recht einfach und übersichtlich und erspart die Nachrichtensuche im Netz.

Eine weitere Funktion bietet DE-Mail sie macht laut Angaben digitale Kommunikation rechtssicher

und ist eine Initiative der Bundesregierung mit GMX, WEB.DE, der Deutschen Telekom AG und Partnern, um Nachrichten und Dokumente sicher über das Internet zu versenden.

Quellen

www.gmx.at

Hier der Link

Abbildungen

erzeugt per print screen, aus dem GMX Freemail Account

... link (0 comments) ... comment

Online for 6484 days

Last update: 2011.07.07, 18:31

Last update: 2011.07.07, 18:31

status

You're not logged in ... login

menu

search

calendar

Juli 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

|||

recent updates

Überholtes Recht...

Um besser klären zu können, ob eine grundlegende...

Um besser klären zu können, ob eine grundlegende...

by günther.röthlin.uni-linz (2011.07.07, 18:31)

E-Business Technologien

Aussage 9: "Die Internet Assigned Numbers Authority...

Aussage 9: "Die Internet Assigned Numbers Authority...

by günther.röthlin.uni-linz (2011.05.08, 23:56)

GMX - FreeMail

Ich vermute, dass verschiedene GMX Anwendungen sehr...

Ich vermute, dass verschiedene GMX Anwendungen sehr...

by günther.röthlin.uni-linz (2011.04.12, 20:03)