Samstag, 25. Juni 2005

Netzwerktools einsetzen

Thomas.Fuchs.uni-linz, 13:37h

In den folgenden Zeilen möchte ich auf folgende Tools bzw. Anfragen näher eingehen:

1.) Ping

Ping ist ein einfaches Programm zum Test einer Internet-Verbindung. Es kann überprüft werden, ob ein bestimmter Host in einem IP-Netzwerk erreichbar ist. Dafür schickt das Programm ein Datenpaket in einstellbarer Größe an einen Rechner im Netz und stellt fest, ob es zurückkommt und wie lange es dafür braucht.

Mit Ping können man aber noch viel mehr machen: So lässt sich zum Beispiel die maximale Größe der Datenpakete entlang der Route bestimmen - die so bezeichnete Path MTU (Maximum Transmission Unit). Ein kluges System schickt nur Pakete von dieser Größe auf die Reise. Somit müssen die Datenpakete nicht zerkleinert (fragmentiert) werden und man spart Zeit (vgl. PC Welt).

Entwickelt wurde Ping ursprünglich Ende 1983 von Mike Muus. Details siehe Wikipedia - die freie Enzyklopädie .

Durchführung einer Ping-Anfrage

In der folgenden Tabelle befindet sich eine Auflistung der Fehlermeldungen, die ein Ping verursachen kann.

entnommen aus: PC Welt

2.) Traceroute

Traceroute ist ein Diagnose-Werkzeug, mit dem ermittelt werden kann, welche Router (Zwischensysteme) ein Datenpaket über ein IP-Netz passiert, bis es bei einem bestimmten Host ankommt. Traceroute arbeitet üblicherweise mit dem ICMP-Teil der IP-Spezifikation, über das Rückmeldungen gegeben werden. Dabei werden TCP-, UDP- oder ICMP-Pakete mit einem veränderten und jeweils um 1 erhöhten Time-to-live (TTL) Wert, beginnend mit 1, gesendet. Ein Router im Netz, der ein Paket mit TTL=1 empfängt, dekrementiert die TTL, verwirft dieses und sendet die ICMP-Antwort Typ 11: "Time-to-live exceeded" und Code 0: "Time to life exceeded in transit" an den Absender mit seiner Adresse zurück. Die Summe der so gesammelten Adressen kennzeichnet dann den Weg durch das Netz.

Die Anzeige von traceroute zeigt nicht immer den tatsächlichen Weg, den die Datenpakete nehmen. Es wird beeinflusst von Firewalls, fehlerhaften Implementierungen des IP-Stacks, Network Address Translation, Routing und anderen Faktoren.

Wikipedia - die freie Enzyklopädie .

Durchführung einer Traceroute-Anfrage

Die Vorgehensweise entspricht der bei einer Ping-Anfrage, es ist lediglich der Befehl "tracert" anstelle von "ping" zu verwenden.

Syntax: tracert <Optionen> Host

Host - die Hostadresse entweder als numerische IP-Adresse oder als Domain Name

Optionen:

3.) Portscanner

Ein Portscanner ist eine Software mit der überprüft werden kann, welche Dienste ein mit TCP/IP oder UDP arbeitendes System anbietet.

Bei einem Portscan wird auf den gewünschten Ports versucht, eine Verbindung zu dem Rechner aufzubauen und das Antwort-Verhalten des Zielsystems je nach verwendetem Protokoll interpretiert. Im Falle von TCP z.B. werden i.d.R. SYN-Pakete von dem Portscanner verschickt, ein Port, der mit einem SYN/ACK-Paket antwortet, wird als offen bezeichnet, ein Port der mit einem RST/ACK-Paket antwortet, als geschlossen und ein Port, der nicht antwortet, als gefiltert.

Um auszuschliessen, dass Antwort-Pakete übersehen werden, überprüfen Portscanner im letzteren Fall einen Port i.d.R. mehrfach, und passen ihren Timeout dynamisch an. Das Verfahren wird für alle zu untersuchenden Ports wiederholt, wobei um Zeit zu sparen mehrere Ports parallel geprüft werden können.

siehe: Wikipedia - die freie Enzyklopädie

Der Ferrari unter den Portscannern ist nmap .

Beispiele

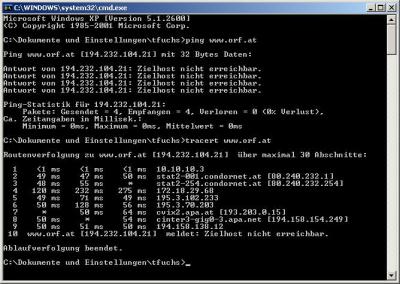

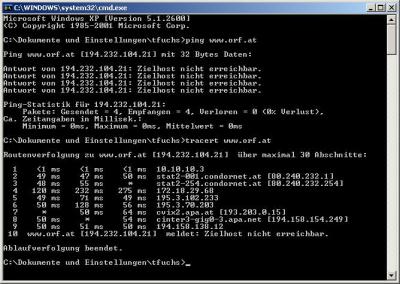

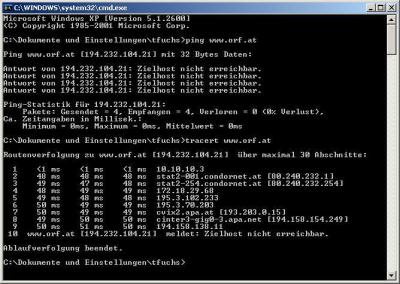

die beiden eingefügten "DOS-Fenster" zeigen meine Anfrageergebnisse zu den Befehlen ping und tracert.

Den ersten Versuch habe ich am Donnerstag gestartet ....

beim 2.Versuch am Samstag ergaben sich keine wesentlichen Unterschiede im Ergebnis.

Die Ping-Anfrage ergab in beiden Fällen die Antwort "Zielhost nicht erreichbar".

Aus einer fehlenden Antwort kann man allerdings nicht eindeutig darauf schließen, dass die Gegenstelle nicht erreichbar ist. Manche Hosts sind nämlich so konfiguriert, dass sie ICMP-Pakete ignorieren und verwerfen. (siehe Ausführungen unter 1. Ping)

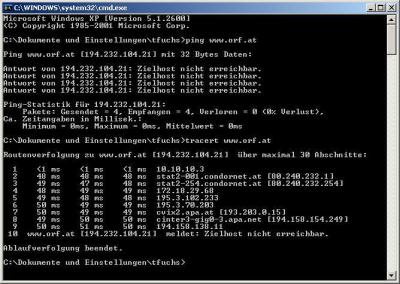

Auch bei der tracert-Anfrage ergab sich der gleiche Durchlauf an Hosts, lediglich die Response-Zeit eines Routers (172.18.29.68) weist einen nennenswerten Unterschied auf.

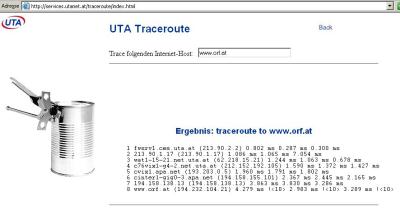

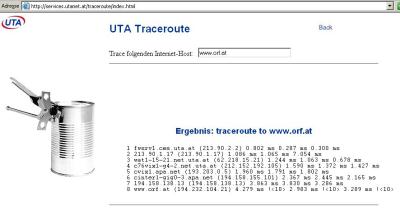

Bei der Verwendung des Webtools von UTA ergab sich ein anderer Weg als über die DOS-Anwendung. Die geringere Anzahl an durchlaufenen Hosts (8 anstelle von 10) ist weiter nicht verwunderlich, da ich die Abfrage von meinem Arbeitsplatz aus gemacht habe und hier erst der Exchange-Server, sowie unser Provider "überwunden" werden musste (Position 1-3 der DOS-Anfrage).

Bei der Verwendung des Webtools von UTA ergab sich ein anderer Weg als über die DOS-Anwendung. Die geringere Anzahl an durchlaufenen Hosts (8 anstelle von 10) ist weiter nicht verwunderlich, da ich die Abfrage von meinem Arbeitsplatz aus gemacht habe und hier erst der Exchange-Server, sowie unser Provider "überwunden" werden musste (Position 1-3 der DOS-Anfrage).

Das Ergebnis zeigt aber wesentlich kürzere Antwortzeiten. Bei der DOS-Abfrage lagen die Zeiten im Schnitt über 50ms, dagegen bei der Verwendung des Webtools unter 4ms.

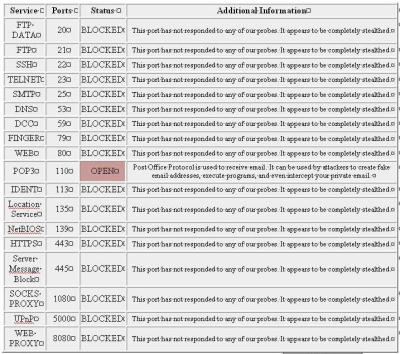

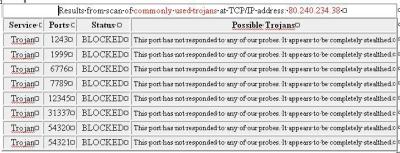

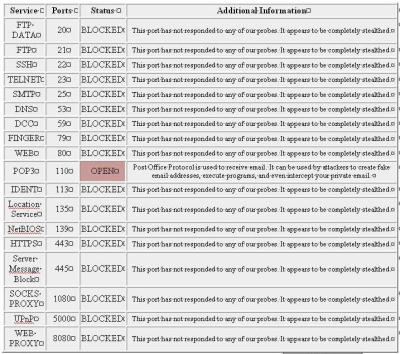

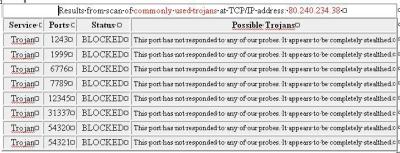

Im Anschluss folgt das Ergebnis des Portscans:

Das Ergebnis war wieder nicht sonderlich überraschend. Der einzige Port, welcher nicht geblockt wurde, war der 110 für POP 3. Dieses Service wird für den e-mail-Verkehr genutzt.

Das Ergebnis, dass unser System nicht vollständig geschützt ist, wirft keine großen Sorgen auf. Aufgrund des Wunsches unserer Geschäftsleitung, wurde das Netzwerk in ein internes (Daten) und ein externes (Kommunikation) getrennt. Da es vom Daten-Netzwerk keine physische Verbindung nach außen gibt, ist auch von außen kein Zugriff bzw. Angriff möglich. Somit ist man von keinem Firewall abhängig und es kann 100%ige Datensicherheit gewährleistet werden.

Das Ergebnis, dass unser System nicht vollständig geschützt ist, wirft keine großen Sorgen auf. Aufgrund des Wunsches unserer Geschäftsleitung, wurde das Netzwerk in ein internes (Daten) und ein externes (Kommunikation) getrennt. Da es vom Daten-Netzwerk keine physische Verbindung nach außen gibt, ist auch von außen kein Zugriff bzw. Angriff möglich. Somit ist man von keinem Firewall abhängig und es kann 100%ige Datensicherheit gewährleistet werden.

- Ping

- Traceroute

- Portscanner

1.) Ping

Ping ist ein einfaches Programm zum Test einer Internet-Verbindung. Es kann überprüft werden, ob ein bestimmter Host in einem IP-Netzwerk erreichbar ist. Dafür schickt das Programm ein Datenpaket in einstellbarer Größe an einen Rechner im Netz und stellt fest, ob es zurückkommt und wie lange es dafür braucht.

Mit Ping können man aber noch viel mehr machen: So lässt sich zum Beispiel die maximale Größe der Datenpakete entlang der Route bestimmen - die so bezeichnete Path MTU (Maximum Transmission Unit). Ein kluges System schickt nur Pakete von dieser Größe auf die Reise. Somit müssen die Datenpakete nicht zerkleinert (fragmentiert) werden und man spart Zeit (vgl. PC Welt).

Entwickelt wurde Ping ursprünglich Ende 1983 von Mike Muus. Details siehe Wikipedia - die freie Enzyklopädie .

Durchführung einer Ping-Anfrage

- DOS Fenster zur Befehlseingabe öffnen:

- Start und Ausführen anklicken

- Unter WIN NT/2K/XP, gibt man cmd ein und klickt auf OK

- Unter WIN 98 gibt man command ein und klickt auf OK

- Im DOS Fenster zur Befehlseingabe, gibt man ping <Optionen(en)> Ziel und Eingabe ein.

Ziel - Der Zielrechner. Die Angabe erfolgt entweder als IP-Adresse oder als Domainname

Optionen:- c Anzahl (Hiermit lässt sich die Anzahl der ping-Packete begrenzen. Normalerweise sendet ping Pakete bis der Befehl mit Strg+c abgebrochen wird.)

- i Intervall (Die ping-Packete werden mit dem angebenen Zeitintervall an den Zielhost gesendet. Die Default-Einstellung für das Zeitintervall ist 1 Sekunde.)

- n (Die Ausgabe ist numerisch, es wird keine Namensauflösung gemacht.)

- t ttl (Hiermit wird die Time to Live und damit die max. Anzahl von Routersprüngen (Hop's) des ICMP-Packetes gesetzt.)

- Der Empfänger muss, insofern er das Protokoll unterstützt, laut Protokollspezifikation eine Antwort zurücksenden: ICMP Echo-Reply.

- Ist der Zielrechner nicht erreichbar, antwortet der Router: Network unreachable (Netzwerk nicht erreichbar) oder Host unreachable (Gegenstelle nicht erreichbar).

In der folgenden Tabelle befindet sich eine Auflistung der Fehlermeldungen, die ein Ping verursachen kann.

| 0 | Echo Reply | auf ein Ping wird geantwortet |

| 3 | Destination | Der Zielrechner ist nicht erreichbar |

| 4 | Source Quench | Die Datagrammgröße ist zu hoch. Der sendende Host bittet um kleinere Pakete |

| 5 | Redirect | Der Router meldet an den sendenden Horst, dass er einen besseren Router kennt, den der Horst verwenden sollte |

| 8 | Echo Request | ein Ping wird gesendet |

| 11 | Time Exceeded | Die TTL (Time to Live) ist abgelaufen |

| 12 | Parameter Problem | falsche Parameter im Header |

| 13 | Timestamp | Austausch von Zeitstempeln zwischen zwei Hosts |

| 14 | Timestamp Reply | Austausch von Zeitstempeln zwischen zwei Hosts |

| 15 | Information Request | Erfragt die Netzwerknummer |

| 16 | Information Reply | Übermittlung der Netzwerknummer |

2.) Traceroute

Traceroute ist ein Diagnose-Werkzeug, mit dem ermittelt werden kann, welche Router (Zwischensysteme) ein Datenpaket über ein IP-Netz passiert, bis es bei einem bestimmten Host ankommt. Traceroute arbeitet üblicherweise mit dem ICMP-Teil der IP-Spezifikation, über das Rückmeldungen gegeben werden. Dabei werden TCP-, UDP- oder ICMP-Pakete mit einem veränderten und jeweils um 1 erhöhten Time-to-live (TTL) Wert, beginnend mit 1, gesendet. Ein Router im Netz, der ein Paket mit TTL=1 empfängt, dekrementiert die TTL, verwirft dieses und sendet die ICMP-Antwort Typ 11: "Time-to-live exceeded" und Code 0: "Time to life exceeded in transit" an den Absender mit seiner Adresse zurück. Die Summe der so gesammelten Adressen kennzeichnet dann den Weg durch das Netz.

Die Anzeige von traceroute zeigt nicht immer den tatsächlichen Weg, den die Datenpakete nehmen. Es wird beeinflusst von Firewalls, fehlerhaften Implementierungen des IP-Stacks, Network Address Translation, Routing und anderen Faktoren.

Wikipedia - die freie Enzyklopädie .

Durchführung einer Traceroute-Anfrage

Die Vorgehensweise entspricht der bei einer Ping-Anfrage, es ist lediglich der Befehl "tracert" anstelle von "ping" zu verwenden.

Syntax: tracert <Optionen> Host

Host - die Hostadresse entweder als numerische IP-Adresse oder als Domain Name

Optionen:

- m max-ttl (hiermit setzt man die time-to-live, also die Anzahl der Routersprünge = Hops, die für den Test verwendet werden sollen. Der Defaultwert ist 30.)

- p port (hiermit setzt man den Basis-UDP-Port, der bei den Tests verwendet werden soll. Der Standardwert ist Port 33434.)

- q nqueries (Hiermit setzt man die Anzahl der Tests pro Routersprung. Der Standardwert ist 3).

3.) Portscanner

Ein Portscanner ist eine Software mit der überprüft werden kann, welche Dienste ein mit TCP/IP oder UDP arbeitendes System anbietet.

Bei einem Portscan wird auf den gewünschten Ports versucht, eine Verbindung zu dem Rechner aufzubauen und das Antwort-Verhalten des Zielsystems je nach verwendetem Protokoll interpretiert. Im Falle von TCP z.B. werden i.d.R. SYN-Pakete von dem Portscanner verschickt, ein Port, der mit einem SYN/ACK-Paket antwortet, wird als offen bezeichnet, ein Port der mit einem RST/ACK-Paket antwortet, als geschlossen und ein Port, der nicht antwortet, als gefiltert.

Um auszuschliessen, dass Antwort-Pakete übersehen werden, überprüfen Portscanner im letzteren Fall einen Port i.d.R. mehrfach, und passen ihren Timeout dynamisch an. Das Verfahren wird für alle zu untersuchenden Ports wiederholt, wobei um Zeit zu sparen mehrere Ports parallel geprüft werden können.

siehe: Wikipedia - die freie Enzyklopädie

Der Ferrari unter den Portscannern ist nmap .

Beispiele

die beiden eingefügten "DOS-Fenster" zeigen meine Anfrageergebnisse zu den Befehlen ping und tracert.

Den ersten Versuch habe ich am Donnerstag gestartet ....

beim 2.Versuch am Samstag ergaben sich keine wesentlichen Unterschiede im Ergebnis.

Die Ping-Anfrage ergab in beiden Fällen die Antwort "Zielhost nicht erreichbar".

Aus einer fehlenden Antwort kann man allerdings nicht eindeutig darauf schließen, dass die Gegenstelle nicht erreichbar ist. Manche Hosts sind nämlich so konfiguriert, dass sie ICMP-Pakete ignorieren und verwerfen. (siehe Ausführungen unter 1. Ping)

Auch bei der tracert-Anfrage ergab sich der gleiche Durchlauf an Hosts, lediglich die Response-Zeit eines Routers (172.18.29.68) weist einen nennenswerten Unterschied auf.

Bei der Verwendung des Webtools von UTA ergab sich ein anderer Weg als über die DOS-Anwendung. Die geringere Anzahl an durchlaufenen Hosts (8 anstelle von 10) ist weiter nicht verwunderlich, da ich die Abfrage von meinem Arbeitsplatz aus gemacht habe und hier erst der Exchange-Server, sowie unser Provider "überwunden" werden musste (Position 1-3 der DOS-Anfrage).

Bei der Verwendung des Webtools von UTA ergab sich ein anderer Weg als über die DOS-Anwendung. Die geringere Anzahl an durchlaufenen Hosts (8 anstelle von 10) ist weiter nicht verwunderlich, da ich die Abfrage von meinem Arbeitsplatz aus gemacht habe und hier erst der Exchange-Server, sowie unser Provider "überwunden" werden musste (Position 1-3 der DOS-Anfrage).Das Ergebnis zeigt aber wesentlich kürzere Antwortzeiten. Bei der DOS-Abfrage lagen die Zeiten im Schnitt über 50ms, dagegen bei der Verwendung des Webtools unter 4ms.

Im Anschluss folgt das Ergebnis des Portscans:

Das Ergebnis war wieder nicht sonderlich überraschend. Der einzige Port, welcher nicht geblockt wurde, war der 110 für POP 3. Dieses Service wird für den e-mail-Verkehr genutzt.

... link (0 comments) ... comment

... older stories

Online for 7390 days

Last update: 2005.06.25, 17:29

Last update: 2005.06.25, 17:29

status

You're not logged in ... login

menu

search

calendar

Juni 2005 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

||

6 |

7 |

8 |

9 |

11 |

12 |

|

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

26 |

|

27 |

28 |

29 |

30 |

|||

recent updates

Netzwerktools einsetzen

In den folgenden Zeilen möchte ich auf folgende...

In den folgenden Zeilen möchte ich auf folgende...

by Thomas.Fuchs.uni-linz (2005.06.25, 17:29)

Digital Rights Management

DRM steht für Digital Rights Management und...

DRM steht für Digital Rights Management und...

by Thomas.Fuchs.uni-linz (2005.06.25, 13:50)

Hallo Tom,

haben bei...

Hallo Tom, haben bei unserer Aufgabe eine Überschneidung,...

Hallo Tom, haben bei unserer Aufgabe eine Überschneidung,...

by anna.vo.uni-linz (2005.06.14, 22:53)

DRM oder riesige Verluste...

Mich ärgert in diversen Berichten immer, wenn...

Mich ärgert in diversen Berichten immer, wenn...

by Helga.Wallner.uni-linz (2005.06.14, 16:39)

Kryptografie

Definition Kryptografie bzw. -graphie (aus dem griechischen...

Definition Kryptografie bzw. -graphie (aus dem griechischen...

by Thomas.Fuchs.uni-linz (2005.05.11, 23:34)