Sonntag, 26. Juni 2005

Netzwerktools-Ping und Tracert

Julia.Zarbock.uni-linz, 21:25h

Definition PING:

Ping ist ein Hilfsprogrammm, das die Möglichkeit bietet, zu sehen, ob ein Rechner arbeitet und mit dem Netzwerk verbunden ist. Ein Datenpaket wird ausgesendet und vom "angepingten" Rechner reflektiert. Die Zeitspanne, die die Datenpakete für die Reise vom eigenen Rechner zum Zielserver und wieder zurück benötigen, nennt man Round Trip Time (RTT). Der TTL-Wert (Time To Live-Wert) wird vom Absender voreingestellt und von jeder durchlaufenden Vermittlungsstelle (Router) um eins verringert. Das Daten-Paket wird weggeworfen, wenn der Wert 0 erreicht ist. Die Angabe dieser "Lebensdauer" soll vermeiden, dass fehlgeleitete Daten-Pakete (Routingfehler, Schleifenbildung) endlos im Netz umherirren.

Definition TRACERT:

engl. "tracerroute" = Verfolgung eines Wegs.

Tracert ist eine Hilfsprogramm, das den Weg anzeigt, den ein Datenpaket im Internet nimmt, um von einem Client zu einem Host-Computer zu gelangen. Dazu versendet Tracert ein Datenpaket mit Testdaten und listet die einzelnen Strecken, die das Datenpaket passiert, detailliert mit Angaben über die Antwortzeiten und den genauen IP-Adressen der Routern (Hop) auf.

Beide Hilfsprogramme, Ping und Tracert, habe ich durchgeführt und auf die Ergebnisse und deren Interpretationen wird im folgenden genauer eingegangen.

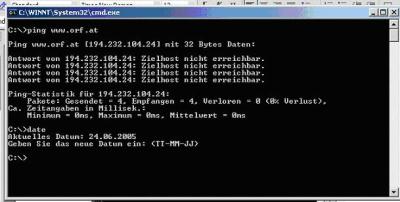

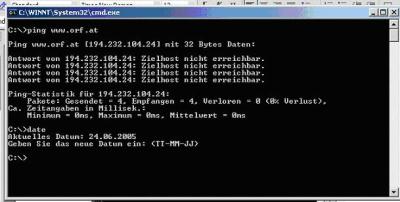

PING der ORF Homepage am Freitag:

http://www.orf.at ist nie erreichbar.

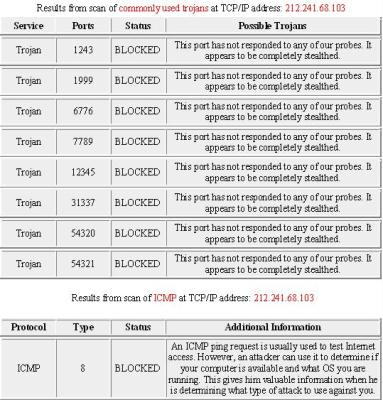

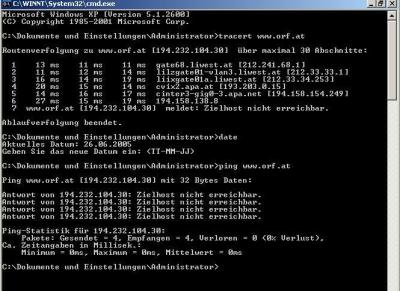

TRACERT der ORF Homepage am Freitag:

http://www.orf.at antwortet nicht auf pings, vermutlich aus Sicherheitsüberlegungen heraus. Der Knoten unmittelbar vor http://www.orf.at (194.158.138.13) antwortet jedoch und das sehr schnell. Da dieser Knoten vermutlich sehr nahe an http://www.orf.at liegt, vielleicht sogar im selben Rechenzentrum, kann angenommen werden, dass die Verbindung zu http://www.orf.at auch sehr schnell ist. LIWEST (eigener Provider) ist direkt beim Vienna Internet Exchange www.vix.at angeschlossen, Provider ORF ebenso.

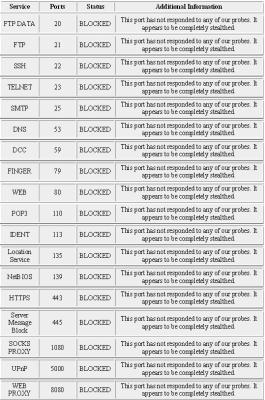

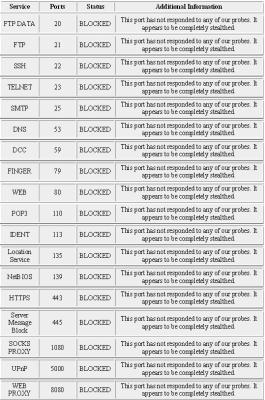

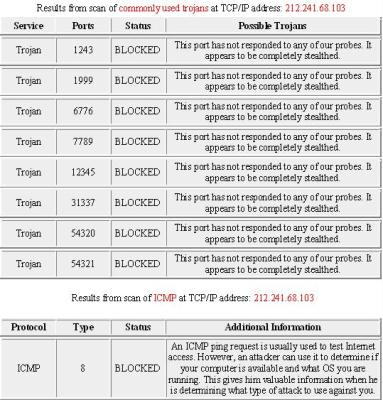

Personal Firewall (ZoneAlarm) blockt alle Zugriffe von außen.

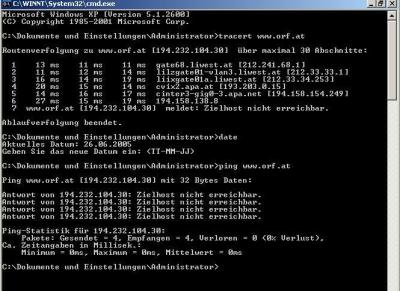

PING und TRACERT der ORF Homepage am Sonntag

http://www.orf.at antwortet auch am Wochenende nicht auf pings. Der Router liixgate01.a-liwest.at [212.33.34.253] antwortet am Wochenende mit 16 ms deutlich schneller als während der Woche. Dies kann einerseits auf den während der Woche verstärkten Mailverkehr zurückzuführen sein, andererseits ist zu erwähnen, dass dies auch Schwankungen sein können und eine einmalige Überprüfung nur bedingt aussagekräftig ist.

Ping ist ein Hilfsprogrammm, das die Möglichkeit bietet, zu sehen, ob ein Rechner arbeitet und mit dem Netzwerk verbunden ist. Ein Datenpaket wird ausgesendet und vom "angepingten" Rechner reflektiert. Die Zeitspanne, die die Datenpakete für die Reise vom eigenen Rechner zum Zielserver und wieder zurück benötigen, nennt man Round Trip Time (RTT). Der TTL-Wert (Time To Live-Wert) wird vom Absender voreingestellt und von jeder durchlaufenden Vermittlungsstelle (Router) um eins verringert. Das Daten-Paket wird weggeworfen, wenn der Wert 0 erreicht ist. Die Angabe dieser "Lebensdauer" soll vermeiden, dass fehlgeleitete Daten-Pakete (Routingfehler, Schleifenbildung) endlos im Netz umherirren.

Definition TRACERT:

engl. "tracerroute" = Verfolgung eines Wegs.

Tracert ist eine Hilfsprogramm, das den Weg anzeigt, den ein Datenpaket im Internet nimmt, um von einem Client zu einem Host-Computer zu gelangen. Dazu versendet Tracert ein Datenpaket mit Testdaten und listet die einzelnen Strecken, die das Datenpaket passiert, detailliert mit Angaben über die Antwortzeiten und den genauen IP-Adressen der Routern (Hop) auf.

Beide Hilfsprogramme, Ping und Tracert, habe ich durchgeführt und auf die Ergebnisse und deren Interpretationen wird im folgenden genauer eingegangen.

PING der ORF Homepage am Freitag:

http://www.orf.at ist nie erreichbar.

TRACERT der ORF Homepage am Freitag:

http://www.orf.at antwortet nicht auf pings, vermutlich aus Sicherheitsüberlegungen heraus. Der Knoten unmittelbar vor http://www.orf.at (194.158.138.13) antwortet jedoch und das sehr schnell. Da dieser Knoten vermutlich sehr nahe an http://www.orf.at liegt, vielleicht sogar im selben Rechenzentrum, kann angenommen werden, dass die Verbindung zu http://www.orf.at auch sehr schnell ist. LIWEST (eigener Provider) ist direkt beim Vienna Internet Exchange www.vix.at angeschlossen, Provider ORF ebenso.

Personal Firewall (ZoneAlarm) blockt alle Zugriffe von außen.

PING und TRACERT der ORF Homepage am Sonntag

http://www.orf.at antwortet auch am Wochenende nicht auf pings. Der Router liixgate01.a-liwest.at [212.33.34.253] antwortet am Wochenende mit 16 ms deutlich schneller als während der Woche. Dies kann einerseits auf den während der Woche verstärkten Mailverkehr zurückzuführen sein, andererseits ist zu erwähnen, dass dies auch Schwankungen sein können und eine einmalige Überprüfung nur bedingt aussagekräftig ist.

... link (0 comments) ... comment

Dienstag, 14. Juni 2005

Digital Rights Management

Julia.Zarbock.uni-linz, 16:10h

DEFINITION:

"Digital Rights Management (digitale Rechteverwaltung) meist abgekürzt als DRM bezeichnet, ist ein Verfahren mit dem die Urheberrechte an geistigem Eigentum, vor allem an Film- und Tonaufnahmen, aber auch an Software, auf elektronischen Datenverarbeitungsanlagen gewahrt und Raubkopien verhindert, sowie Abrechnungsmöglichkeiten für Lizenzen und Rechte geschaffen werden sollen."(Quelle: digitalvd / Glossar)

Digitale Inhalte sind meist ohne großen Aufwand kopierbar. DRM stellt deshalb einen Schutzmechanismus dar, welcher das downloaden, von beispielsweise Musikdateien aus dem Internet, mit Hilfe von bestimmten Programmen und dazugehörigen Codes einschränkt, überwacht und eventuelle Gebühren den Benutzern in Rechnung stellt.

Die einfachste Form des Digital Rights Management wäre zum Beispiel ein Kopierschutz bei DVDs, der von den Firmen auferlegt wird.

Kritiker sehen dem ganzen ein wenig skeptischer entgegen. Sie bezeichnen DRM als "Digital Restrictions Management", da die Rechte der benutzer stark eingeschränkt werden und der Nutzen von dem ganzen sehr gering bleibt. Die groben Kritikpunkte sind die immer mehr "kundenfeindlich" werdenden Geräte, der Datenschutz, die Firmen, die das Gesetz in eigene Hand nehmen, die Benutzbarkeit, die verloren gehen kann, Kopiersperren, die teilweise gesetzeswidrig sind und die Wissenschaftliche Ffreiheit die gefährdet wird.

Mehr über die Digital Rights Management Systeme, ihren Hintergrund, die Kritik, ihre Anwengun, rechtliche und technische Umsetzung und den rechtlichen Rahmen findet man unter compuerbase

weitere Links zum Thema sind beispielsweise:

www.faventia.de

www.netzwelt.de

(Hier wird beispielsweise erwähnt, dass vielen Menschen der Umgang mit DRM-Lizenzen zu umständlich sei und wofür sie genau gut sind)

www.hr-online.de

(Ein kleiner Bericht darüber, wie gut es doch sein kann, wenn man legal Lieder herunterläd und dafür ordnungsgemäß bezahlt)

Ähnliche Sichtweisen und interessantes zum Thema Digital Rights Management findet ihr außerdem bei meinen Kollegen:

Thomas Fuchshuber und Oliver Wolf

"Digital Rights Management (digitale Rechteverwaltung) meist abgekürzt als DRM bezeichnet, ist ein Verfahren mit dem die Urheberrechte an geistigem Eigentum, vor allem an Film- und Tonaufnahmen, aber auch an Software, auf elektronischen Datenverarbeitungsanlagen gewahrt und Raubkopien verhindert, sowie Abrechnungsmöglichkeiten für Lizenzen und Rechte geschaffen werden sollen."(Quelle: digitalvd / Glossar)

Digitale Inhalte sind meist ohne großen Aufwand kopierbar. DRM stellt deshalb einen Schutzmechanismus dar, welcher das downloaden, von beispielsweise Musikdateien aus dem Internet, mit Hilfe von bestimmten Programmen und dazugehörigen Codes einschränkt, überwacht und eventuelle Gebühren den Benutzern in Rechnung stellt.

Die einfachste Form des Digital Rights Management wäre zum Beispiel ein Kopierschutz bei DVDs, der von den Firmen auferlegt wird.

Kritiker sehen dem ganzen ein wenig skeptischer entgegen. Sie bezeichnen DRM als "Digital Restrictions Management", da die Rechte der benutzer stark eingeschränkt werden und der Nutzen von dem ganzen sehr gering bleibt. Die groben Kritikpunkte sind die immer mehr "kundenfeindlich" werdenden Geräte, der Datenschutz, die Firmen, die das Gesetz in eigene Hand nehmen, die Benutzbarkeit, die verloren gehen kann, Kopiersperren, die teilweise gesetzeswidrig sind und die Wissenschaftliche Ffreiheit die gefährdet wird.

Mehr über die Digital Rights Management Systeme, ihren Hintergrund, die Kritik, ihre Anwengun, rechtliche und technische Umsetzung und den rechtlichen Rahmen findet man unter compuerbase

weitere Links zum Thema sind beispielsweise:

www.faventia.de

www.netzwelt.de

(Hier wird beispielsweise erwähnt, dass vielen Menschen der Umgang mit DRM-Lizenzen zu umständlich sei und wofür sie genau gut sind)

www.hr-online.de

(Ein kleiner Bericht darüber, wie gut es doch sein kann, wenn man legal Lieder herunterläd und dafür ordnungsgemäß bezahlt)

Ähnliche Sichtweisen und interessantes zum Thema Digital Rights Management findet ihr außerdem bei meinen Kollegen:

Thomas Fuchshuber und Oliver Wolf

... link (0 comments) ... comment

Mittwoch, 11. Mai 2005

Notwenigkeit der Anwendung der Kryptographie

Julia.Zarbock.uni-linz, 21:09h

"Im Bereich Kryptograhie werden die Grundlagen aller Sicherheitsstrategien in Rechnernetzen beschrieben. Kryptographie beschäftigt sich mit dem Verschlüsseln von Daten. Vom Verschlüsseln spricht man, wenn Daten unverständlich gemacht werden, um ihren Inhalt vor einem Angreifer zu verbergen. Viele Verfahren insbesondere solche der Internet-Security benötigen Zertifizierungsinstanzen und -verfahren."(Quelle)

Die Wissenschaft der Kryptographie entstand allerdings bereits einige tausend Jahre vor unserer Zeit. Damals band man beispielsweise ein Band in einem gewissen Abstand oder mit einem gewissen Durchmesser um einen Stab mit ebenso einem bestimmten Durchmesser und beschrieb dann das Band von oben nach unten. Das wurde dann abgewickelt und an Empfänger weitergeleitet und nur er hatte den "Schlüssel", also nur er wußte wie dick der Stab und wie das Band gewickelt gehörte. Andere Beispiele von Kryptographie in der Vergangenheit sind die Porta-Scheibe oder die Enigma aus dem zweiten Weltkrieg.

Das Internet ist in den letzten Jahren immer wichtiger für unseren Alltag geworden. Deshalb ist es auch sehr wichitg darauf zu achten, dass Authentizität und Sicherheit in diesem Bereich sichergestellt wird. Das Problem der Kryptographie ist beispielsweise das der Authentizität des Senders oder des Empfängers. Der Sender allein besitzt den Verschlüsselungscode, den Entschlüsselungscode macht er öffentlich zugänglich. Beim Empfänger ist es genau umgekehrt. Probleme treten dann auf, wenn andere Personen diese "geheimen" Verschlüsselungscodes knacken oder irgendwie anders sie erfassen und damit im Namen des Senders beispielsweise etwas verschicken, was dem Sender schaden könnte.

Beim lesen der Beiträge meiner Kollegen bin ich auf den Thomas Fuchshuber gestossen, der seinen Beitrag sehr interessant und umfangreich gestaltet hat.Ich stimme mit seinen Beschreibungen und auch seiner Meinung überein, dass es nicht sinnvoll ist die Kryptograghie zu verbieten, da, wie er schon erwähnte, nur die Leute, die die Kryptographie missbrauchen auch andere Wege finden würden ihre Machenschaften weiterzuführen.

Der zweite Beitrag auf den ich noch eingehen möchte, ist der von Karina Schaumberger. Sie hat die Kryptographie auch sehr umfangreich beschrieben und geht genauer ein auf DES, Triple DES und AES und Public Key Kryptografie.

Die Wissenschaft der Kryptographie entstand allerdings bereits einige tausend Jahre vor unserer Zeit. Damals band man beispielsweise ein Band in einem gewissen Abstand oder mit einem gewissen Durchmesser um einen Stab mit ebenso einem bestimmten Durchmesser und beschrieb dann das Band von oben nach unten. Das wurde dann abgewickelt und an Empfänger weitergeleitet und nur er hatte den "Schlüssel", also nur er wußte wie dick der Stab und wie das Band gewickelt gehörte. Andere Beispiele von Kryptographie in der Vergangenheit sind die Porta-Scheibe oder die Enigma aus dem zweiten Weltkrieg.

Das Internet ist in den letzten Jahren immer wichtiger für unseren Alltag geworden. Deshalb ist es auch sehr wichitg darauf zu achten, dass Authentizität und Sicherheit in diesem Bereich sichergestellt wird. Das Problem der Kryptographie ist beispielsweise das der Authentizität des Senders oder des Empfängers. Der Sender allein besitzt den Verschlüsselungscode, den Entschlüsselungscode macht er öffentlich zugänglich. Beim Empfänger ist es genau umgekehrt. Probleme treten dann auf, wenn andere Personen diese "geheimen" Verschlüsselungscodes knacken oder irgendwie anders sie erfassen und damit im Namen des Senders beispielsweise etwas verschicken, was dem Sender schaden könnte.

Beim lesen der Beiträge meiner Kollegen bin ich auf den Thomas Fuchshuber gestossen, der seinen Beitrag sehr interessant und umfangreich gestaltet hat.Ich stimme mit seinen Beschreibungen und auch seiner Meinung überein, dass es nicht sinnvoll ist die Kryptograghie zu verbieten, da, wie er schon erwähnte, nur die Leute, die die Kryptographie missbrauchen auch andere Wege finden würden ihre Machenschaften weiterzuführen.

Der zweite Beitrag auf den ich noch eingehen möchte, ist der von Karina Schaumberger. Sie hat die Kryptographie auch sehr umfangreich beschrieben und geht genauer ein auf DES, Triple DES und AES und Public Key Kryptografie.

... link (0 comments) ... comment

... older stories

Online for 7293 days

Last update: 2005.06.27, 16:19

Last update: 2005.06.27, 16:19

status

You're not logged in ... login

menu

search

calendar

April 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

||||

recent updates

Netzwerktools-Ping und...

Definition PING: Ping ist ein Hilfsprogrammm, das...

Definition PING: Ping ist ein Hilfsprogrammm, das...

by Julia.Zarbock.uni-linz (2005.06.27, 16:19)

Digital Rights Management

DEFINITION: "Digital Rights Management (digitale Rechteverwaltung)...

DEFINITION: "Digital Rights Management (digitale Rechteverwaltung)...

by Julia.Zarbock.uni-linz (2005.06.15, 22:53)

Notwenigkeit der Anwendung...

"Im Bereich Kryptograhie werden die Grundlagen aller...

"Im Bereich Kryptograhie werden die Grundlagen aller...

by Julia.Zarbock.uni-linz (2005.05.11, 21:09)

Wozu dienen Weblogs?

Auf solch einem Weblog ist es möglich verschiedene...

Auf solch einem Weblog ist es möglich verschiedene...

by Julia.Zarbock.uni-linz (2005.04.26, 23:44)