Ping:

Um zu überprüfen ob ein bestimmter Host in einem Ip-Netzwerk erreichbar ist wird das Computerprogramm Ping verwendet.(Wikipedia)

Tracert:

Ähnlich dem Ping funktioniert edr Befehl Tracert , jedoch wird hier auch der weg zum Host dargestellt.

Es wird angezeigt welche Router ein Datenpaket über ein IP-Netz bishin zum Zielhost passiert. Die Anzeige von traceroute zeigt immer edn tatsächlichen Weg, wobei dieser von Firewalls fehlerhaften Implementierungen ... beinflusst werden kann.(Wikipedia)

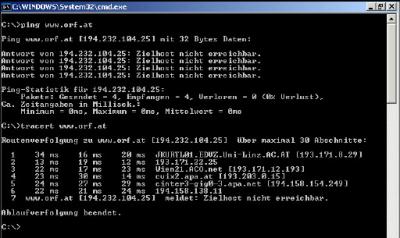

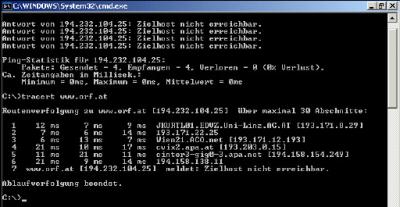

Ich führte nun also beide Befehle an zwei aufeinanderfolgenden Tagen ( Freitag , Samstag) ,anhand der Seite www.orf.at , durch .

Der Befehl Ping brachte mir das Ergebnis das der Zielhost nicht erreichbar sei, was mich doch wunderte da die Seite funktioniert und nach einigen Nachforschungen kam ich zu dem Schluss das hier wohl eine vorhandene Firewall schuld war.

Bei dem Befehl Tracert erhielt ich die selbe Meldung zum Schluss- wohl aus dem selben Grund.

War nun bei Ping kein Unterschied festzustellen an den beiden Tagen , war bei Tracert ein nicht unerhebliche Unterschied in den Reaktionszeiten festzustellen , wobei der Samstag jener mit den Kürzeren war .

Freitag

Samstag

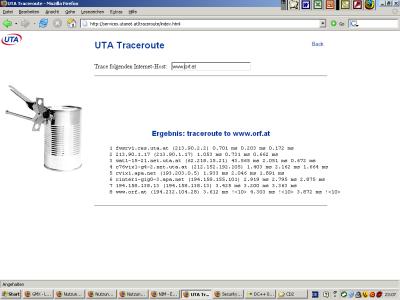

Interessant fand ich auch als ich am Freitag Tracert mit dem UTA Tool probierte - es wurden andere Router verwendent und die Zeiten waren auch meist kürzer.

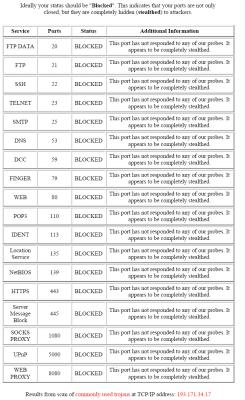

Nun kam die Sicherheit meines Pc´s im Internet dran.

Mit dem Webtool von Sygate wurde überprüft ob irgendwelche Ports von aussen her zugänglich sind (meine Firewall war aktiviert) - ich freute mich es waren alle blockiert.

Danach testete ich das ganze ohne Firewall - welch ein Wunder noch immer waren waren blockiert -die Firewall des Heimes nützt doch etwas :-).

Heute mal gleich zu Beginn des Alphabets, denn bei Jürgen Achleitner oder Martina Augl wurde das Thema auch sehr ausführlich behandelt .

Grüsse Wolfgang

... link (0 comments) ... comment

DRM dient zum Schutz von Urheber und Vermarktungsrechten an geistigem Eigentum, besonders bezogen auf Film und Tonaufnahmen.

In Zukunft soll es dazu dienen das die diversen Abgaben auf Leerdatenträger wegfallen , jedoch wird bei Verwendung des Systems die Benutzerfreundlichkeit reduziert.

DRM Systeme beschränken den Zugang zu digitalen Angeboten auf jene User die z.B. registriert sind -so können etwa Musikdateien nur mehr mit speziellen Programmen (diese überprüfen ob und in wie Weit der User Rechte dazu hat) downgeloadet werden , gegen Bezahlung.

Aufgrund dieser Beschneidung wird es auch Digital Restriction Management genannt.

Des Weiteren werden eine Vielzahl von Systemen und Anwendungen mit ganz unterschiedlichen Funktionen unter diesen Begriff subsumiert, wie etwa: Digitale Wasserzeichen zur Identifikation eines geschützten In-halts oder des Inhabers von Urheber- oder Leistungsschutzrechten (ein Beispiel hierfür ist der International Standard Recording Code ISRC), Kopierschutzsysteme, Zugangskontrollsysteme.

In untenstehenden link ist eine Präsentation zu dem Thema DRM vorhanden in der Vor-Nachteile aufgezeigt werden und ein Beispiel für DRM für Musik,email und Word gezeigt wird.(http://www.ie.iwi.unibe.ch)

Eine kurze Erklärung zu deen Kopierschutzvarianten findet man hier auch ganz interessant.

Grenzen von DRM sind jene, daß die kompletten Computersysteme noch nicht mitmachen, so ist etwa der Datenstrom zur Soundkarte unverschlüsselt und kann herausgefiltert werden. Tools wie z.b. www.highcriteria.com/ machen das . Eine Lücke wie diese im System wird sich nach dm Willen der Medienindustrie jedoch bald schließen- so sollen Peripheriegeräte eine Kryptoprozessor erhalten um auch diese Datenströme zu verschlüsseln und somit entfällt auch dieses Schlupfloch in Zukunft. (siehe pc-magazin)

So nun einige sachen die ich zu DRM gefunden habe:

Das Unternehmen Macrovision, welches Kopierschütze entwickelt gibt eine Neuentwicklung bekannt, den CDS-300. Im Vergleich zu früheren Versionen erlaubt das CDS-300 das begrenzte herstellen von Kopien einschliesslich dem Brennen auf CD´s, wodurch die Kundenbedürfnisse besser befiriedigt werden sollten.

Das Verfahrten ist jedoch noch in der Erprobung und wird wohl frühstens nächstes Qartal auf Audio CD´s zu finden sein.

Eine vergleichbare Methode verwendet BMG, es wird auf die MediaMax-CD-3-Technologie von SunnComm gesetzt (siehe futurezone).

Die CD wird ebenfalls in zwei hälften geteilt , wird das Album z.B. auf den Pc geladen erlaubt der SChutz ein dreimaliges brennen, auch das hochladen auf die diversen Tauschbörsen soll somit unmöglich gemacht werden (Das erste Album mit diesem Kopierschutz soll jedoch schon auf den Tauschbörsen gesichtet worden sein *gg*) .

Microsoft gibt ebenfalls eine neue Entwicklung eines Kopierschutzes auf der Musikmesse Midem in Cannes bekannt. Dieser arbeitet nach dem herkömmlichen Muster ,daß das auslesen deer CD am Pc unterbunden wird .

Der Kopierschutz trägt den Namen "Windows Media Data Session Toolkit", es wird dabei eine CD in zwei Hälften geteilt . In Eine wo sich die normalen Audio Files befinden und in eine mit speziellen Audiofiles für den PC (diese können von den Musiklabels eingeschränkt werden ).

Kopierschutz selber machen :-)

Hab da eine Seite gefunden wo beschrieben ist wie man sich einen Kopierschutz selber machen kann , um den bösen Raubkopierern ein Bein zu stellen.

Also wem mal jemanden ganz langweilig ist , hier der Link.

Einige interessante Beiträge im Blog sind :

Hannes Guttmann gibt einen Auszug zu Kopierschutzverfahren bekannt.

Simone Peterseil gibt noch allgemeine Infos (z.B. Rechtliche Aspekte)

Dann noch viel spass

Wahnsinn

was es alles gibt

was es alles gibt... link (0 comments) ... comment

Definition Kryptographie

Kryptographie (aus dem griechischen kryptós, "verborgen", und gráphein, "schreiben") ist die Wissenschaft der Verschlüsselung von Informationen ("Geheimschriften")

(vgl. http://de.wikipedia.org/wiki/Kryptographie)

Die nächste Anwendung die mir noch eher geläufig ist , ist jene beim aufrufen einer Internetseite wo man dem "http"das Kürzel "s" anhängt um eine sichere Verbindung zu garantieren.

PGP (Pretty Good Privacy)

bei diesem System wird ein öffentlicher Schlüssel und ein privater Schlüssel verwendet. Der öffentliche Schlüssel wird entweder direkt an die Kontaktperson gesendet oder liegt auf einem Schlüssel-Server. Der private Schlüssel ist dann auch noch mit einem Paswort geschützt.

Mittels PGP können Daten verschlüsselt werden, wobei ab einer Verschlüsselungsrate von 1000 bit diese sehr sicher ist und schwer zu knacken ist.

Echelon

siehe dazu: http://gib.squat.net/echelon/ , http://www.heise.de/ct/98/05/082/

Echelon ist ein Spionagenetzwerk, das von den Staaten USA, Großbritannien, Kanada, Australien und Neuseeland genutzt wird , es wurde im Zuge des kalten Krieges installiert. Heutzutage ist der grösste Nutzer die NSA (National Security Agency)welche das System auch entworfen haben. Die NSA arbeitet mehr oder weniger unabhängig in den USA, da es keine eindeutige zugehörigkeit zu einer übergeordneten Behörde gibt.

Echelon dient zum einen als sichere Verbindung der Staaten untereinander aber haupsächlih für Abhörzwecke. Es können alle über Sattelit abgewickelten Kommunikationsformen überwacht werden. Diese Nachrichten werden gespeichert und könne dann nach Kategorien oder Schlüsselwörten abgerufen werden.

Heutzutage werden verschiedene Aktionen gestartet um Echelon zu überwachen

( vgl. http://www.heise.de/tp/r4/artikel/5/5492/1.html ), wobei es sogar Echelonwatch-Websites gibt.

Resümee

Auch für mich ist es eine neue Erfahrung das es solche weitreichenden Instrumente der Überwachung gibt in kleinerem Rahmen war es schon immer vorstellbar oder in Kriegszeiten und so kommen wir der Welt von George Orwell in 19 84 doch immer näher .

Villeicht sollte man um es den Grossen nicht zu einfach zu machen doch die diversen Verschlüsselungen verwenden um sie wenigstens ein wenig zu ärgern.

... link (2 comments) ... comment

Last update: 2005.06.27, 23:13

April 2024 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

|||||

Ping: Um zu überprüfen ob ein bestimmter...

DRM dient zum Schutz von Urheber und Vermarktungsrechten...

man muss ja das rad nicht neu erfinden oder ? Hab grad...

... ja du bist kein Rifer, du bist ja ein Taxacher....

Finde deinen Beitrag echt interessant - das Thema Echelon...