Montag, 30. Januar 2006

nothing 'bout submarines!

kim.schaller.Uni-Linz, 16:51h

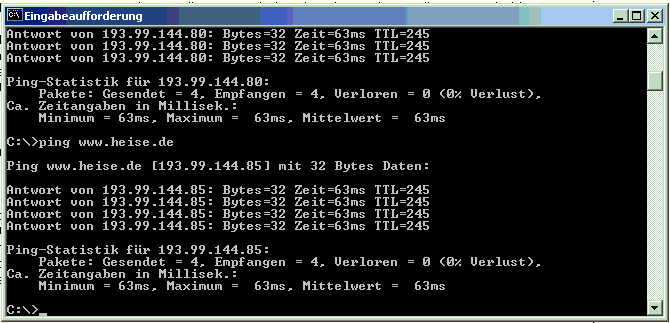

ping!

ich konnte leider nicht an 2 verschiedenen tagen die in der LVA besprochenen Netzwerktools an heise.de anwenden.Ich vermute aber dass an wochenenden, bzw. an zeiten mit höherem datenverkehr mit längeren antwortzeiten beim "pingen" zu rechnen ist. antwortzeiten aus heutigem test sollten hier zu sehen sein

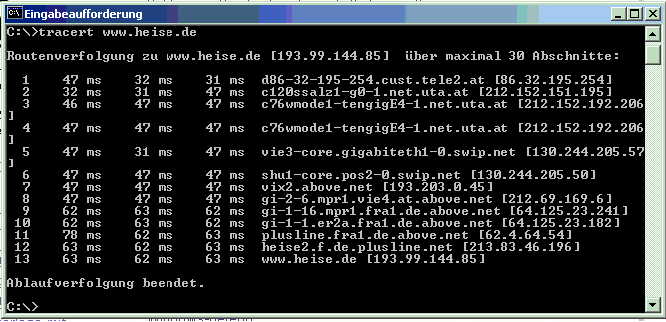

traceroute/tracert würde unter umständen auch eine "weitere strecke" als die 12 zwischenstationen beim heutigen test anzeigen.

auch mittels webtool wurde getestet. unterschiede konnte ich im "layout" der zurückgegebenen daten und natürlich auch bei den antwortzeiten erkenne.

portscan mit webtool:

alle gescannten ports waren geschlossen (liegt wohl an der installierten firewall)troianer wurden (zur zeit!!) auch nicht gefunden, ich weiß aber aus erfahrung, dass ich trotz firewall-virenscanner-kombination nicht wirklich sicher vor durch das netz geisternde würmer usw. bin

... link (0 comments) ... comment

Sonntag, 18. Dezember 2005

Video on Demand - noch nicht reif für die Massen

kim.schaller.Uni-Linz, 22:57h

Betrachtet man den derzeitigen technischen Stand der Dinge im Bereich Video on Demand sowie die

derzeitige Verbreitung dieses Angebots, lässt sich folgendes feststellen: Technisch sind eigentlich bereits

alle Vorraussetzungen erfüllt, um interessierten Filme über das Internet (legal!) anzubieten.

Ausreichen schnelle Breitband-Verbindungen sind bereits weit verbreitet und auch die notwendigen

Protokolle/File-Formate sind anscheinend schon vorhanden. (eine kurze Einführung in das Tehme

VOD wir von PC-Welt angeboten http://www.pcwelt.de/know-how/backgrounder/videoondemand/102749/ )

Dennoch scheint sich das Interesse der Kunden noch

in Grenzen zu halten. Ich denke ein wesentlicher Grund hierführ ist, dass es noch immer zu

kompliziert und unbequem für den "Normalverbraucher" ist Filme im Internet zu bestellen und sie am

PC anzusehen. Zwar spart man sich den Weg zur Videothek oder zum Geschäft, doch erreichen die

vorlhandenen Angebote schlichtweg nicht den Komford von DVDs/Videos. Eine DVD wird in den

Player gelegt, dann wird durch das mehr oder weniger übersichtliche Menü navigiert und der Spass

kann beginnen. Der Film muss außerdem nicht auf kleinen Computer-Bildschirmen "genossen"

werden. Natürlich gibt es Möglichkeiten, Computer ins Heimkino-Setup zu integrieren, doch sind

diese meiner Meinung nach derzeit einfach noch zu kompliziert und unasgereift (Personalcomputer

sind laut, fehleranfällig und (zu) kompliziert zu bedienen). Um also VOD zum Durchbruch zu

verhelfen ist es daher notwendig, erstens die Bedienung von Computern weiter zu vereinfachen und

normaler Unterhaltungselektronik anzugleichen (Erste Schritte in diese Richtung werden derzeit z.B.

von Microsoft mit der X-Box oder WindowsXP-MediaCenter unternommen), zweitens

ihre Zuverlässigkeit zu erhöhen (Derzeit sieht es aber eher danach aus als ob sich so mancher DVD-

Player/Recorder in seiner Fehleranfälligkeit einem schlecht konfiguriertem PC annähert :( ), drittens

sollten allgemeine Standards etabliert werden, auf die Herstellerunabhängig zurückgegriffen werden

kann. Gerade die dritte Forderung schein noch ein Stückchen von ihrer Erfüllung entfernt sein, da

derzeitige VOD-Lösungen noch kaum Plattform und Herstellerunabhängig zur Verfügung stehen (so

bieten zb T-Online, oder AOL jeweils Filme an, die nur von Nutzern ihres Dienstes konsumiert

werden können und betrachtet man das bisherige Verhalten von MS ist wohl damit zu rechnen, dass

auch dieser Anbieter wert darauf legen wird, die Nutzer an ihn zu binden).

Zusammenfassend kann man wohl sagen, dass VOD derzeit noch eher ein Geek-Spielzeug für Technik

Verliebte ist, da die für eine breite Akzeptanz in der Bevölkerung notwendigen Voraussetzungen

noch nicht erfüllt sind.

derzeitige Verbreitung dieses Angebots, lässt sich folgendes feststellen: Technisch sind eigentlich bereits

alle Vorraussetzungen erfüllt, um interessierten Filme über das Internet (legal!) anzubieten.

Ausreichen schnelle Breitband-Verbindungen sind bereits weit verbreitet und auch die notwendigen

Protokolle/File-Formate sind anscheinend schon vorhanden. (eine kurze Einführung in das Tehme

VOD wir von PC-Welt angeboten http://www.pcwelt.de/know-how/backgrounder/videoondemand/102749/ )

Dennoch scheint sich das Interesse der Kunden noch

in Grenzen zu halten. Ich denke ein wesentlicher Grund hierführ ist, dass es noch immer zu

kompliziert und unbequem für den "Normalverbraucher" ist Filme im Internet zu bestellen und sie am

PC anzusehen. Zwar spart man sich den Weg zur Videothek oder zum Geschäft, doch erreichen die

vorlhandenen Angebote schlichtweg nicht den Komford von DVDs/Videos. Eine DVD wird in den

Player gelegt, dann wird durch das mehr oder weniger übersichtliche Menü navigiert und der Spass

kann beginnen. Der Film muss außerdem nicht auf kleinen Computer-Bildschirmen "genossen"

werden. Natürlich gibt es Möglichkeiten, Computer ins Heimkino-Setup zu integrieren, doch sind

diese meiner Meinung nach derzeit einfach noch zu kompliziert und unasgereift (Personalcomputer

sind laut, fehleranfällig und (zu) kompliziert zu bedienen). Um also VOD zum Durchbruch zu

verhelfen ist es daher notwendig, erstens die Bedienung von Computern weiter zu vereinfachen und

normaler Unterhaltungselektronik anzugleichen (Erste Schritte in diese Richtung werden derzeit z.B.

von Microsoft mit der X-Box oder WindowsXP-MediaCenter unternommen), zweitens

ihre Zuverlässigkeit zu erhöhen (Derzeit sieht es aber eher danach aus als ob sich so mancher DVD-

Player/Recorder in seiner Fehleranfälligkeit einem schlecht konfiguriertem PC annähert :( ), drittens

sollten allgemeine Standards etabliert werden, auf die Herstellerunabhängig zurückgegriffen werden

kann. Gerade die dritte Forderung schein noch ein Stückchen von ihrer Erfüllung entfernt sein, da

derzeitige VOD-Lösungen noch kaum Plattform und Herstellerunabhängig zur Verfügung stehen (so

bieten zb T-Online, oder AOL jeweils Filme an, die nur von Nutzern ihres Dienstes konsumiert

werden können und betrachtet man das bisherige Verhalten von MS ist wohl damit zu rechnen, dass

auch dieser Anbieter wert darauf legen wird, die Nutzer an ihn zu binden).

Zusammenfassend kann man wohl sagen, dass VOD derzeit noch eher ein Geek-Spielzeug für Technik

Verliebte ist, da die für eine breite Akzeptanz in der Bevölkerung notwendigen Voraussetzungen

noch nicht erfüllt sind.

... link (2 comments) ... comment

Mittwoch, 30. November 2005

fba zum thema steganographie

kim.schaller.Uni-Linz, 23:29h

wir sollen also ein thema aus dem bereich privacy im netz näher behandeln. hmmm. ich hoff die lösung ist nicht zu billig, aber ich hab schonmal eine ziemlich ausführliche (wie ich meine) Fachbereichsarbeit zum thema steganographie verfasst, wesshalb ich einen teil daraus mal vorstellen will:

zum teil behandelt meine arbeit die selben themen wie zum beispiel Gabor Müller (link: /0356300/

) geht aber auch darüber hinaus (so wurde beispielsweise versucht, ein auf java basierendes steganographie tool zu entwickeln und dessen funktionsweise zu erläutern (nicht im geposteten text aber im verlinkten pdf-file))

1.1 Steganographie - Versuch einer Definition

Seit jeher werden in der zivilisierten Welt Versuche unternommen, Nachrichten so zu übertragen,

dass ihr Inhalt nur für ihre tatsächlichen Empfänger lesbar ist und den unwillkommenen Augen

dritter verborgen bleibt, was besonders im militärischen und geheimdienstlichen Bereich eine große

Rolle spielt.

Eine vielversprechende Möglichkeit bietet die Kryptographie. Sie ist die Wissenschaft, die sich mit

der Erforschung und Entwicklung von Möglichkeiten auseinandersetzt, Nachrichten zu

verschlüsseln (chiffrieren). Dabei wird die eigentliche Botschaft so verändert, dass sie im Idealfall

nur jene wieder entschlüsseln können, die den oder die dazu nötigen Schlüssel (key) besitzen. Von

den alten Griechen über Caesar bis hin zur berühmt-berüchtigten ENIGMA der Deutschen im

Zweiten Weltkrieg und darüber hinaus wurden die kryptographischen Methoden immer weiter

verbessert und sicherer gemacht, doch ein grundsätzliches Problem blieb bestehen: Die

übertragenen Nachrichten können abgefangen und mittels der Kryptoanlyse zu entschlüsseln

versucht werden, was, ausreichend Geduld, Wissen (und oftmals Rechenkraft) vorausgesetzt, in

vielen Fällen auch gelingt.

Darüber hinaus soll in vielen Fällen nicht nur das Lesen geheimer Nachrichten durch Unbefugte

verhindert werden, sondern überhaupt geheim gehalten werden, dass diese übertragen werden. Die

Kryptographie bietet hier nicht die geeigneten Mittel. Im allgemeinen wird durch den erkennbaren

Einsatz von Verschlüsselungstechniken das Misstrauen eines zufälligen Betrachters sogar zusätzlich

geschürt.

Eine Möglichkeit, diesen offensichtlichen Schwachpunkten entgegenzuwirken, bietet die

Steganographie.

Das aus dem Griechischem stammende Wort bedeutet wörtlich übersetzt „versteckte Schrift“, und

bezeichnet „die Lehre vom Verstecken von Information“. Während die Kryptographie Daten

„durcheinander bringt“, und sie somit unverständlich macht, versteckt die Steganographie Daten,

und lässt sie dadurch unsichtbar werden. Sie beschäftigt sich also mit verschiedenen Methoden,

Informationen so in einem scheinbar harmlosen Cover-Medium (oft auch als Carrier bezeichnet)

einzubetten, dass sie unbemerkt vom Sender zum Empfänger gelangen können.

Unterschiedlichste Vorgehensweisen, dieses Ziel zu erreichen, werden in den nächsten Abschnitten

5

vorgestellt.

Trotz ihrer Vorteile sollte die Aufgabe der Steganographie aber nicht darin gesehen werden, die

Kryptographie zu ersetzen, sondern sie vielmehr zu unterstützen, indem durch sie eine zusätzliche

„Schutzschicht“ für die chiffrierten Nachrichten geboten wird. Der beste Entschlüsselungsalgorithmus

verliert schließlich seinen Nutzen, wenn eine verschlüsselte Botschaft unbemerkt

bleibt, und er somit gar nicht zum Einsatz kommt.

1.2 Steganographie im Lauf der Geschichte

Ähnlich wie es bei der Kryptographie der Fall ist, existierten steganographische Methoden schon

lange vor dem Computerzeitalter. Schon der griechische Geschichtsschreiber Herodot (490-425 v.

Chr.), berichtet in seinen „Historien“ von einem Adeligen, der seine Geheimbotschaft auf den

geschorenen Kopfei nes Sklaven tätowieren ließ. Nachdem das Haar nachgewachsen war, machte

sich der Sklave unbehelligt zu seinem Ziel auf, wo er zum Lesen der Nachricht wiederum

kahlrasiert wurde. Auch von Wachstafeln ist in Herodots Berichten zu lesen, bei denen geheime

Botschaften auf das Holz unter dem Wachs geschrieben wurden. Den kontrollierenden Wachen

erschienen die Tafeln als leer, doch der eingeweihte Empfänger musste nur die Wachsschicht von

ihnen entfernen, um zu lesen, was jenen verborgen geblieben war.

Der Gebrauch von Geheimtinte war ebenfalls bereits in der Antike bekannt. Der römische

Schriftsteller Plinius der Ältere (23-79 n. Chr.) etwa erwähnte mit Urin, Milch, Essig oder

Fruchtsäften auf Papier oder Pergament geschriebene Nachrichten, die nach dem Trocknen solange

unsichtbar blieben, bis man das beschriebene Blatt kurz über einer Kerzenflamme erhitzte. Auch

deutsche Spione machten sich noch Jahrhunderte später ähnliche Techniken zu nutze um während

des zweiten Weltkrieges Geheimnisse untereinander auszutauschen. Zwar bedienten sie sich

modernerer Substanzen, doch das grundlegende Prinzip blieb im Wesentlichen bestehen: Mit einer

Kupfersulfatlösung auf einem Handschuh aufgebrachte Nachrichten blieben verborgen, bis dieser

mit Ammoniakdämpfen in Berührung kam.

Ebenfalls eine Erfindung der Nationalsozialisten, die sich zu den steganographischen Methoden

zählen lässt, war der sogenannte „Microdot“. Dieser bestand aus einem winziges Stück Mikrofilm,

das unauffällig über Satzzeichen oder i-Punkte geklebt wurde und ungefähr soviel geheime

Informationen enthalten konnte, wie auf einer eng beschriebenen A4-Seite Platz finden.

Eine weitere Methode, Informationen unauffällig zu versenden, wurde besonders zu Beginn des

6

Krieges häufig eingesetzt: Scheinbar harmlose Briefe, die wegen ihrer Unauffälligkeit problemlos

durch die britischen Postfilter gelangen konnten, verbargen hinter unverschlüsselten Texten

(null ciphers) ihren eigentlichen geheimen Inhalt. Die folgende, von einem deutschen Agenten

verschickte Botschaft barg ebenfalls solch ein Geheimnis:

Um den Inhalt dieser Zeilen zu decodieren, wurde der jeweils zweite Buchstabe aus jedem Wort

extrahiert:

P-E-R-S-H-I-N-G-S-A-I-L-E-S-F-R-O-M-N-Y-J-U-N-E-I

Nun mussten noch an den richtigen Stellen Leerzeichen gesetzt werden, und man wusste, wann ein

gewisser Pershing aus dem Hafen von New York auslief. („I“ = „1“ ).

Die hier vorgestellte Vorgangsweise war natürlich nur eine von vielen Möglichkeiten von Null

Ciphern. Allein schon das Layout von Schriftstücken oder die Position bestimmter Wörter und

Satzzeichen konnte eine besondere Bedeutung haben, was es den Prüfern sehr schwer machte, zu

erkennen, ob es sich bei einem Briefz . B. nur um eine Einladung zu einer Hochzeit oder gar um

eine Beschreibung von Truppenbewegungen handelte. Trotzdem war es möglich, auch den

Deutschen ihre Sache etwas zu erschweren. Dazu wurden Briefe von den Briten einfach

abgewandelt. Sätze etwa wurden umformuliert, Worte durch Synonyme ersetzt oder Satzzeichen

versetzt und somit viele geheime Botschaften zerstört.

Auch heute noch spielt in der Steganographie die Widerstandsfähigkeit gegenüber Veränderungen

des Cover-Mediums (Robustheit) eine große Rolle. Im nächsten Kapitel wird u. a. auch daraufnäher

eingegangen.

Außerhalb von Militär und Geheimdiensten konnte die Steganographie mittlerweile auch in

weiteren Bereichen (legal wie auch illegal) Bedeutung erlangen. Unternehmen benutzen sie, um ihre

Geschäftsbeziehungen geheim zu halten und Bürger bestimmter Staaten wie Russland, Pakistan und

China, in welchen es Zivilisten untersagt ist, Daten zu verschlüsseln, können mit ihrer Hilfe die

ihnen auferlegten Einschränkungen umgehen. Neben ihrem ursprünglichen Hauptzweck, der

Verschleierung vertraulicher Kommunikation (Information Hiding), entstand durch die enorme

Zunahme elektronischer Datenübertragung in den letzten Jahrzehnten ein zweites großes

7

Einsatzgebiet: Der Schutz von Urheberrechten in digitalen Informationen, das Watermarking. Bei

diesen, besonders von Film- und Musikindustrie mit großem Aufwand entwickelten Verfahren,

werden z.B. Bild- oder Sound-Dateien mittels steganographischer Techniken verändert, um die

Rechte des Erzeugers zu wahren. Als Fingerprinting bezeichnet man einen ähnlichen Vorgang, bei

dem Informationen über den Käufer in Dateien eingebettet werden, um das unerlaubte Erstellen von

Kopien zu unterbinden.

In beiden Fällen spielt die Unsichtbarkeit der eingefügten Daten nur noch eine untergeordnete Rolle.

Viel wichtiger ist hier die Beständigkeit gegenüber Modifikationen. Ein digitales Wasserzeichen

muss nicht nur wiederholte Übertragungen der markierten Objekte schadlos überstehen, sondern

auch nach absichtlichen Transformationen noch nachweisbar sein. Ein markiertes Bild etwa sollte

sein Wasserzeichen auch dann nicht verlieren, wenn Teile davon entfernt werden, oder das gesamte

Bild, mittels Programmen wie Photoshop, bearbeitet wird.

1.3 Rechnergestützte Steganographie

Die rechnergestützte Steganographie funktioniert immer noch nach dem bereits seit Jahrtausenden

bekannten Prinzip, nur werden keine Wachstafeln, Briefe oder ähnliches als Versteck

„missbraucht“, sondern digitale Daten.

Dabei werden im allgemeineinen die Schwächen der menschlichen Wahrnehmung ausgenützt. Wird

beispielsweise eine Sounddatei abgespielt, ist es einem Zuhörer meist nicht möglich, ein bei der

Aufnahme durch eventuelle Störfaktoren, wie beschädigten oder schlecht abgeschirmte Kabel

entstandenes Hintergrundrauschen (Noise) von durch versteckte Informationen bedingten Störungen

zu unterscheiden.

Ganz ähnlich verhält es sich auch bei Bilddateien. Insbesondere wenn kein Vergleich mit einem

unverändertem Referenzmedium möglich ist, ist die Wahrscheinlichkeit groß, dass durch das

Einbetten von Daten verursachte leichte Helligkeits- bzw. Farbabweichungen unentdeckt bleiben,

oder vom Betrachter zumindest nicht als Anzeichen geheimer Nachrichten gedeutet werden.

Bei der rechnergestützten Steganographie dürfen sowohl die Nachricht als auch das Cover-Medium

Audio-Dateien, Videos, Bilder, oder jede andere Art von Daten sein, die als eine Folge von Bits

betrachtet werden können. Es ist zwar möglich, aber keinesfalls notwendig, dass die Nachricht

(Message) und das Cover-Medium dieselbe Struktur besitzen, beispielsweise kann theoretisch in

einem als Audio-Datei gespeicherten Lied, eine ausreichende Dateigröße vorausgesetzt, das Bild

8

des Interpreten oder der gesamte Text eingebettet werden.

Was genau beim Einbetten vertraulicher Botschaften beachtet werden muss und wie das im Fall von

Bild-Dateien als Cover konkret funktioniert, ist Thema des nächsten Kapitels.

die gesamte fba (mit quellenangaben und literaturverweisen) kann man unter:

http://www.borg-perg.eduhi.at/informatik/schaller/web/fba.pdf

finden.

wer interresse hat, kann sichs ja mal ansehen.

zum teil behandelt meine arbeit die selben themen wie zum beispiel Gabor Müller (link: /0356300/

) geht aber auch darüber hinaus (so wurde beispielsweise versucht, ein auf java basierendes steganographie tool zu entwickeln und dessen funktionsweise zu erläutern (nicht im geposteten text aber im verlinkten pdf-file))

1.1 Steganographie - Versuch einer Definition

Seit jeher werden in der zivilisierten Welt Versuche unternommen, Nachrichten so zu übertragen,

dass ihr Inhalt nur für ihre tatsächlichen Empfänger lesbar ist und den unwillkommenen Augen

dritter verborgen bleibt, was besonders im militärischen und geheimdienstlichen Bereich eine große

Rolle spielt.

Eine vielversprechende Möglichkeit bietet die Kryptographie. Sie ist die Wissenschaft, die sich mit

der Erforschung und Entwicklung von Möglichkeiten auseinandersetzt, Nachrichten zu

verschlüsseln (chiffrieren). Dabei wird die eigentliche Botschaft so verändert, dass sie im Idealfall

nur jene wieder entschlüsseln können, die den oder die dazu nötigen Schlüssel (key) besitzen. Von

den alten Griechen über Caesar bis hin zur berühmt-berüchtigten ENIGMA der Deutschen im

Zweiten Weltkrieg und darüber hinaus wurden die kryptographischen Methoden immer weiter

verbessert und sicherer gemacht, doch ein grundsätzliches Problem blieb bestehen: Die

übertragenen Nachrichten können abgefangen und mittels der Kryptoanlyse zu entschlüsseln

versucht werden, was, ausreichend Geduld, Wissen (und oftmals Rechenkraft) vorausgesetzt, in

vielen Fällen auch gelingt.

Darüber hinaus soll in vielen Fällen nicht nur das Lesen geheimer Nachrichten durch Unbefugte

verhindert werden, sondern überhaupt geheim gehalten werden, dass diese übertragen werden. Die

Kryptographie bietet hier nicht die geeigneten Mittel. Im allgemeinen wird durch den erkennbaren

Einsatz von Verschlüsselungstechniken das Misstrauen eines zufälligen Betrachters sogar zusätzlich

geschürt.

Eine Möglichkeit, diesen offensichtlichen Schwachpunkten entgegenzuwirken, bietet die

Steganographie.

Das aus dem Griechischem stammende Wort bedeutet wörtlich übersetzt „versteckte Schrift“, und

bezeichnet „die Lehre vom Verstecken von Information“. Während die Kryptographie Daten

„durcheinander bringt“, und sie somit unverständlich macht, versteckt die Steganographie Daten,

und lässt sie dadurch unsichtbar werden. Sie beschäftigt sich also mit verschiedenen Methoden,

Informationen so in einem scheinbar harmlosen Cover-Medium (oft auch als Carrier bezeichnet)

einzubetten, dass sie unbemerkt vom Sender zum Empfänger gelangen können.

Unterschiedlichste Vorgehensweisen, dieses Ziel zu erreichen, werden in den nächsten Abschnitten

5

vorgestellt.

Trotz ihrer Vorteile sollte die Aufgabe der Steganographie aber nicht darin gesehen werden, die

Kryptographie zu ersetzen, sondern sie vielmehr zu unterstützen, indem durch sie eine zusätzliche

„Schutzschicht“ für die chiffrierten Nachrichten geboten wird. Der beste Entschlüsselungsalgorithmus

verliert schließlich seinen Nutzen, wenn eine verschlüsselte Botschaft unbemerkt

bleibt, und er somit gar nicht zum Einsatz kommt.

1.2 Steganographie im Lauf der Geschichte

Ähnlich wie es bei der Kryptographie der Fall ist, existierten steganographische Methoden schon

lange vor dem Computerzeitalter. Schon der griechische Geschichtsschreiber Herodot (490-425 v.

Chr.), berichtet in seinen „Historien“ von einem Adeligen, der seine Geheimbotschaft auf den

geschorenen Kopfei nes Sklaven tätowieren ließ. Nachdem das Haar nachgewachsen war, machte

sich der Sklave unbehelligt zu seinem Ziel auf, wo er zum Lesen der Nachricht wiederum

kahlrasiert wurde. Auch von Wachstafeln ist in Herodots Berichten zu lesen, bei denen geheime

Botschaften auf das Holz unter dem Wachs geschrieben wurden. Den kontrollierenden Wachen

erschienen die Tafeln als leer, doch der eingeweihte Empfänger musste nur die Wachsschicht von

ihnen entfernen, um zu lesen, was jenen verborgen geblieben war.

Der Gebrauch von Geheimtinte war ebenfalls bereits in der Antike bekannt. Der römische

Schriftsteller Plinius der Ältere (23-79 n. Chr.) etwa erwähnte mit Urin, Milch, Essig oder

Fruchtsäften auf Papier oder Pergament geschriebene Nachrichten, die nach dem Trocknen solange

unsichtbar blieben, bis man das beschriebene Blatt kurz über einer Kerzenflamme erhitzte. Auch

deutsche Spione machten sich noch Jahrhunderte später ähnliche Techniken zu nutze um während

des zweiten Weltkrieges Geheimnisse untereinander auszutauschen. Zwar bedienten sie sich

modernerer Substanzen, doch das grundlegende Prinzip blieb im Wesentlichen bestehen: Mit einer

Kupfersulfatlösung auf einem Handschuh aufgebrachte Nachrichten blieben verborgen, bis dieser

mit Ammoniakdämpfen in Berührung kam.

Ebenfalls eine Erfindung der Nationalsozialisten, die sich zu den steganographischen Methoden

zählen lässt, war der sogenannte „Microdot“. Dieser bestand aus einem winziges Stück Mikrofilm,

das unauffällig über Satzzeichen oder i-Punkte geklebt wurde und ungefähr soviel geheime

Informationen enthalten konnte, wie auf einer eng beschriebenen A4-Seite Platz finden.

Eine weitere Methode, Informationen unauffällig zu versenden, wurde besonders zu Beginn des

6

Krieges häufig eingesetzt: Scheinbar harmlose Briefe, die wegen ihrer Unauffälligkeit problemlos

durch die britischen Postfilter gelangen konnten, verbargen hinter unverschlüsselten Texten

(null ciphers) ihren eigentlichen geheimen Inhalt. Die folgende, von einem deutschen Agenten

verschickte Botschaft barg ebenfalls solch ein Geheimnis:

Um den Inhalt dieser Zeilen zu decodieren, wurde der jeweils zweite Buchstabe aus jedem Wort

extrahiert:

P-E-R-S-H-I-N-G-S-A-I-L-E-S-F-R-O-M-N-Y-J-U-N-E-I

Nun mussten noch an den richtigen Stellen Leerzeichen gesetzt werden, und man wusste, wann ein

gewisser Pershing aus dem Hafen von New York auslief. („I“ = „1“ ).

Die hier vorgestellte Vorgangsweise war natürlich nur eine von vielen Möglichkeiten von Null

Ciphern. Allein schon das Layout von Schriftstücken oder die Position bestimmter Wörter und

Satzzeichen konnte eine besondere Bedeutung haben, was es den Prüfern sehr schwer machte, zu

erkennen, ob es sich bei einem Briefz . B. nur um eine Einladung zu einer Hochzeit oder gar um

eine Beschreibung von Truppenbewegungen handelte. Trotzdem war es möglich, auch den

Deutschen ihre Sache etwas zu erschweren. Dazu wurden Briefe von den Briten einfach

abgewandelt. Sätze etwa wurden umformuliert, Worte durch Synonyme ersetzt oder Satzzeichen

versetzt und somit viele geheime Botschaften zerstört.

Auch heute noch spielt in der Steganographie die Widerstandsfähigkeit gegenüber Veränderungen

des Cover-Mediums (Robustheit) eine große Rolle. Im nächsten Kapitel wird u. a. auch daraufnäher

eingegangen.

Außerhalb von Militär und Geheimdiensten konnte die Steganographie mittlerweile auch in

weiteren Bereichen (legal wie auch illegal) Bedeutung erlangen. Unternehmen benutzen sie, um ihre

Geschäftsbeziehungen geheim zu halten und Bürger bestimmter Staaten wie Russland, Pakistan und

China, in welchen es Zivilisten untersagt ist, Daten zu verschlüsseln, können mit ihrer Hilfe die

ihnen auferlegten Einschränkungen umgehen. Neben ihrem ursprünglichen Hauptzweck, der

Verschleierung vertraulicher Kommunikation (Information Hiding), entstand durch die enorme

Zunahme elektronischer Datenübertragung in den letzten Jahrzehnten ein zweites großes

7

Einsatzgebiet: Der Schutz von Urheberrechten in digitalen Informationen, das Watermarking. Bei

diesen, besonders von Film- und Musikindustrie mit großem Aufwand entwickelten Verfahren,

werden z.B. Bild- oder Sound-Dateien mittels steganographischer Techniken verändert, um die

Rechte des Erzeugers zu wahren. Als Fingerprinting bezeichnet man einen ähnlichen Vorgang, bei

dem Informationen über den Käufer in Dateien eingebettet werden, um das unerlaubte Erstellen von

Kopien zu unterbinden.

In beiden Fällen spielt die Unsichtbarkeit der eingefügten Daten nur noch eine untergeordnete Rolle.

Viel wichtiger ist hier die Beständigkeit gegenüber Modifikationen. Ein digitales Wasserzeichen

muss nicht nur wiederholte Übertragungen der markierten Objekte schadlos überstehen, sondern

auch nach absichtlichen Transformationen noch nachweisbar sein. Ein markiertes Bild etwa sollte

sein Wasserzeichen auch dann nicht verlieren, wenn Teile davon entfernt werden, oder das gesamte

Bild, mittels Programmen wie Photoshop, bearbeitet wird.

1.3 Rechnergestützte Steganographie

Die rechnergestützte Steganographie funktioniert immer noch nach dem bereits seit Jahrtausenden

bekannten Prinzip, nur werden keine Wachstafeln, Briefe oder ähnliches als Versteck

„missbraucht“, sondern digitale Daten.

Dabei werden im allgemeineinen die Schwächen der menschlichen Wahrnehmung ausgenützt. Wird

beispielsweise eine Sounddatei abgespielt, ist es einem Zuhörer meist nicht möglich, ein bei der

Aufnahme durch eventuelle Störfaktoren, wie beschädigten oder schlecht abgeschirmte Kabel

entstandenes Hintergrundrauschen (Noise) von durch versteckte Informationen bedingten Störungen

zu unterscheiden.

Ganz ähnlich verhält es sich auch bei Bilddateien. Insbesondere wenn kein Vergleich mit einem

unverändertem Referenzmedium möglich ist, ist die Wahrscheinlichkeit groß, dass durch das

Einbetten von Daten verursachte leichte Helligkeits- bzw. Farbabweichungen unentdeckt bleiben,

oder vom Betrachter zumindest nicht als Anzeichen geheimer Nachrichten gedeutet werden.

Bei der rechnergestützten Steganographie dürfen sowohl die Nachricht als auch das Cover-Medium

Audio-Dateien, Videos, Bilder, oder jede andere Art von Daten sein, die als eine Folge von Bits

betrachtet werden können. Es ist zwar möglich, aber keinesfalls notwendig, dass die Nachricht

(Message) und das Cover-Medium dieselbe Struktur besitzen, beispielsweise kann theoretisch in

einem als Audio-Datei gespeicherten Lied, eine ausreichende Dateigröße vorausgesetzt, das Bild

8

des Interpreten oder der gesamte Text eingebettet werden.

Was genau beim Einbetten vertraulicher Botschaften beachtet werden muss und wie das im Fall von

Bild-Dateien als Cover konkret funktioniert, ist Thema des nächsten Kapitels.

die gesamte fba (mit quellenangaben und literaturverweisen) kann man unter:

http://www.borg-perg.eduhi.at/informatik/schaller/web/fba.pdf

finden.

wer interresse hat, kann sichs ja mal ansehen.

... link (4 comments) ... comment

... older stories

Online for 7158 days

Last update: 2006.01.30, 16:51

Last update: 2006.01.30, 16:51

status

You're not logged in ... login

menu

search

calendar

Juni 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

||||||

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

||||||

recent updates

nothing 'bout submarines!

ping! ich konnte leider nicht an 2 verschiedenen tagen...

ping! ich konnte leider nicht an 2 verschiedenen tagen...

by kim.schaller.Uni-Linz (2006.01.30, 16:51)

danke für den tip...

danke für den tip - hast echt recht!

danke für den tip - hast echt recht!

by kim.schaller.Uni-Linz (2006.01.24, 00:39)

Form

Habe weiter unten gelesen, dass du Probleme mit deinem...

Habe weiter unten gelesen, dass du Probleme mit deinem...

by Martina.Augl.uni-linz (2006.01.11, 14:48)

Video on Demand - noch...

Betrachtet man den derzeitigen technischen Stand der...

Betrachtet man den derzeitigen technischen Stand der...

by kim.schaller.Uni-Linz (2005.12.18, 23:00)