Montag, 27. Juni 2005

Netzwerktools einsetzen

thomas.fuchshuber.uni-linz, 13:10h

Netzwerktools einsetzen

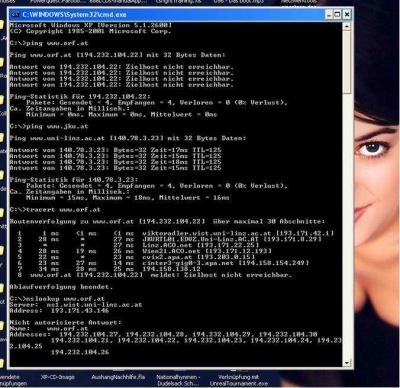

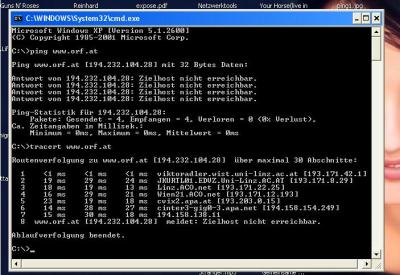

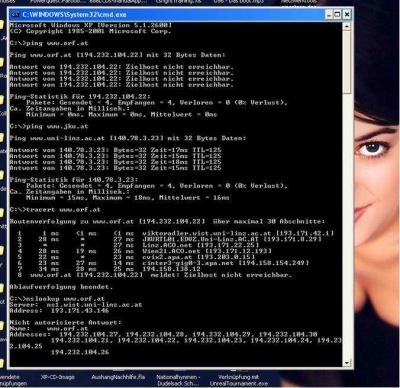

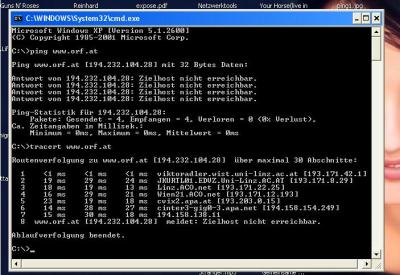

Wie in der Aufgabenstellung gefordert habe ich erst zuerst www.orf.at gepingt. Nachdem der Ping nicht erfolgreich war prüfte ich meine Netzwerkverbindung mit einem Ping auf www.jku.at. Nach positivem Test führte ich tracert auf www.orf.at aus. Tracert liefert alle Hosts die zwischen meinem PC und dem Zielhost – in meinem Fall www.orf.at – liegen. In der ersten Zeile gibt uns tracert den Zielhost wieder und macht gleich einen nslookup auf www.orf.at. In den weiteren Zeilen ist die erste Zahl die Sprungnummer, gefolgt von drei Pingzeiten auf die jeweilige Zwischenstation und endet mit Hostname und IP-Adresse.

UTAnet-Services Traceroute:

Ergebnis: traceroute to www.orf.at

1 fwsrv1.ces.uta.at (213.90.2.2) 0.998 ms 0.312 ms 0.384 ms

2 213.90.1.17 (213.90.1.17) 1.360 ms 1.719 ms 1.075 ms

3 wat1-15-21.net.uta.at (62.218.15.21) 0.905 ms 0.922 ms 0.817 ms

4 c76vix1-g4-2.net.uta.at (212.152.192.105) 1.910 ms 1.907 ms 1.648 ms

5 cvix1.apa.net (193.203.0.5) 1.492 ms 1.553 ms 1.687 ms

6 cinter1-gig0-3.apa.net (194.158.155.101) 2.767 ms 2.246 ms 2.103 ms

7 194.158.138.12 (194.158.138.12) 3.236 ms 2.669 ms 2.974 ms

8 www.orf.at (194.232.104.22) 2.355 ms !<10> 2.631 ms !<10> 2.096 ms !<10>

Das Ergebnis des UTA Tracerouts unterscheidet sich von dem meines Computers. Augenfällig, und nahe liegend, ist, dass der UTA tracert einen anderen Weg bis www.orf.at hat als mein PC. Bei wiederholtem Ausführen von der beiden Traceroute-Funktionen fällt auf, dass die IP-Adresse für www.orf.at sich ändert. Nslookup www.orf.at gibt auch (siehe Screenshot) mehrere IP-Adressen für die eine Adresse an. Warum mein tracert beim letzten Hop – also auf www.orf.at direkt scheitert ist noch unklar – möglicherweise Antwortet der Server nicht schnell genug und führt so zu einem Timeout in meinem Programm.

Auch am Wochenende lässt sich www.orf.at nicht pingen!

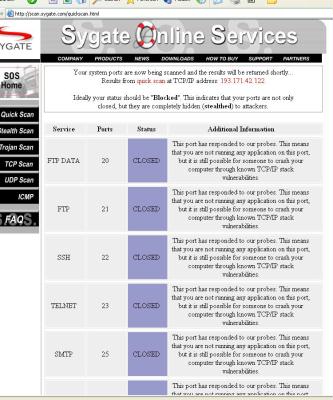

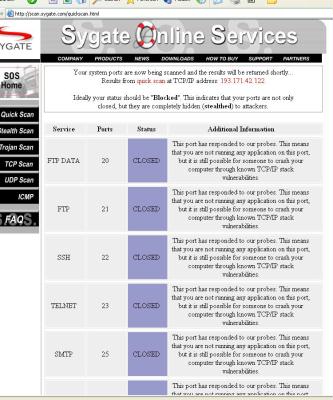

Eine besonders Interessante Aufgabe im Rahmen der Networktools ist der Portscan. Ich habe ihn durchgeführt und kam zu untenstehendem Ergebnis. Der Screenshot spiegelt wohl nicht das gesamte Ergebnis wieder, gibt aber einen Einblick ins Ergebnis.

Was passiert bei einem Portscan? Sygate versucht sich zuerst auf den Port TCP 139 auf meinem Rechner zu verbinden. Gemeinsam mit den Informationen die der Browser hinliefert, in dem die Portscan-Webseite geöffnet ist kann mein Betriebssystem eruiert werden. Im weiteren versucht sich Sygate zu zahlreichen Ports auf meinem Computer zu verbinden. Gelingt der Versuch ist der Port offen, sendet mein Computer eine ablehnende Antwort an den Scanner ist der Port geschlossen und kommt keine Antwort ist der Port geblockt. Ein geschlossener (Closed) Port bedeutet, dass von außen niemand hereinkommt, wohl aber dass ein lokaler Prozess den Port nutzen und öffnen kann – und genau hier liegt eine wichtige Sicherheitslücke der mit einer Firewall entgegengewirkt werden kann. Ein Trojaner den ich zB mit einem Attachment eingeschleppt habe könnte den Port öffnen und den PC damit Angriffen aussetzen. Eine Firewall würde Programme, denen der User nicht explizit erlaubt Ports zu öffnen, daran hindern.

Wie in der Aufgabenstellung gefordert habe ich erst zuerst www.orf.at gepingt. Nachdem der Ping nicht erfolgreich war prüfte ich meine Netzwerkverbindung mit einem Ping auf www.jku.at. Nach positivem Test führte ich tracert auf www.orf.at aus. Tracert liefert alle Hosts die zwischen meinem PC und dem Zielhost – in meinem Fall www.orf.at – liegen. In der ersten Zeile gibt uns tracert den Zielhost wieder und macht gleich einen nslookup auf www.orf.at. In den weiteren Zeilen ist die erste Zahl die Sprungnummer, gefolgt von drei Pingzeiten auf die jeweilige Zwischenstation und endet mit Hostname und IP-Adresse.

UTAnet-Services Traceroute:

Ergebnis: traceroute to www.orf.at

1 fwsrv1.ces.uta.at (213.90.2.2) 0.998 ms 0.312 ms 0.384 ms

2 213.90.1.17 (213.90.1.17) 1.360 ms 1.719 ms 1.075 ms

3 wat1-15-21.net.uta.at (62.218.15.21) 0.905 ms 0.922 ms 0.817 ms

4 c76vix1-g4-2.net.uta.at (212.152.192.105) 1.910 ms 1.907 ms 1.648 ms

5 cvix1.apa.net (193.203.0.5) 1.492 ms 1.553 ms 1.687 ms

6 cinter1-gig0-3.apa.net (194.158.155.101) 2.767 ms 2.246 ms 2.103 ms

7 194.158.138.12 (194.158.138.12) 3.236 ms 2.669 ms 2.974 ms

8 www.orf.at (194.232.104.22) 2.355 ms !<10> 2.631 ms !<10> 2.096 ms !<10>

Das Ergebnis des UTA Tracerouts unterscheidet sich von dem meines Computers. Augenfällig, und nahe liegend, ist, dass der UTA tracert einen anderen Weg bis www.orf.at hat als mein PC. Bei wiederholtem Ausführen von der beiden Traceroute-Funktionen fällt auf, dass die IP-Adresse für www.orf.at sich ändert. Nslookup www.orf.at gibt auch (siehe Screenshot) mehrere IP-Adressen für die eine Adresse an. Warum mein tracert beim letzten Hop – also auf www.orf.at direkt scheitert ist noch unklar – möglicherweise Antwortet der Server nicht schnell genug und führt so zu einem Timeout in meinem Programm.

Auch am Wochenende lässt sich www.orf.at nicht pingen!

Eine besonders Interessante Aufgabe im Rahmen der Networktools ist der Portscan. Ich habe ihn durchgeführt und kam zu untenstehendem Ergebnis. Der Screenshot spiegelt wohl nicht das gesamte Ergebnis wieder, gibt aber einen Einblick ins Ergebnis.

Was passiert bei einem Portscan? Sygate versucht sich zuerst auf den Port TCP 139 auf meinem Rechner zu verbinden. Gemeinsam mit den Informationen die der Browser hinliefert, in dem die Portscan-Webseite geöffnet ist kann mein Betriebssystem eruiert werden. Im weiteren versucht sich Sygate zu zahlreichen Ports auf meinem Computer zu verbinden. Gelingt der Versuch ist der Port offen, sendet mein Computer eine ablehnende Antwort an den Scanner ist der Port geschlossen und kommt keine Antwort ist der Port geblockt. Ein geschlossener (Closed) Port bedeutet, dass von außen niemand hereinkommt, wohl aber dass ein lokaler Prozess den Port nutzen und öffnen kann – und genau hier liegt eine wichtige Sicherheitslücke der mit einer Firewall entgegengewirkt werden kann. Ein Trojaner den ich zB mit einem Attachment eingeschleppt habe könnte den Port öffnen und den PC damit Angriffen aussetzen. Eine Firewall würde Programme, denen der User nicht explizit erlaubt Ports zu öffnen, daran hindern.

... link (0 comments) ... comment

Dienstag, 14. Juni 2005

DRM - Digital Rights Management

thomas.fuchshuber.uni-linz, 17:49h

Digital Rights Management (DRM) – digitale Rechteverwaltung

Oder Digital Restriction Management – digitale Einschränkungsverwaltung.

Die zweite Bezeichnung der DRM Abkürzung kommt von Kritikern dieses Systems. Im eigentlichen Sinne soll das DRM System Softwareanbieter dabei helfen die jeweiligen Urheber- und Vermarktungsrechte zu wahren und Abrechnungsmöglichkeiten für Lizenzen und Rechte zu schaffen.

Leider hat dieses System aber einen entscheidenden Nachteil. Von privaten Usern erstellte Medien werden genauso mit einem Schlüssel gesperrt, sodaß diese auch nicht mehr weiter kopiert werden können. Die einzige Möglichkeit eines privaten Users seine privaten Medien zu vervielfältigen ist, dass er eine gültige Lizenz vom Softwareanbieter hat, welche mit Hilfe des DRM Systems kontrolliert wird.

Weitere Nachteile und offene Fragen zum DRM System findet man unter wikipedia

Anwendung soll dieses System in den Betriebsprogrammen von Microsoft finden. Microsoft hat sich mit einem Bündnis von Hard- und Softwarefirmen (TCPA- Trusted Computing Platform Alliance) zusammengeschlossen um die DRM- Kontrollfunktion namens Palladium / NGSCB zu verwirklichen.

„DRM-Systeme bestehen aus einer Verknüpfung von technischen Komponenten (TPM) und einer speziellen Anwendungsebene (z. B. NGSCB). DRM-Systeme verwirklichen die Idee der zentralen Kontrolle digitaler Inhalte durch kryptografische Verfahren. Realisiert wird dies, indem ein beliebiger digitaler Inhalt eindeutig an ein beliebiges Gerät und/oder Datenträger auf einzigartige Weise kryptografisch gebunden wird. Ohne den entsprechenden Schlüssel für den digitalen Inhalt vom Rechteinhaber ausgehändigt zu bekommen, kann der Benutzer zwar das Gerät oder den Datenträger erwerben - jedoch nicht auf den Inhalt zugreifen. DRM-Systeme werden zur Wahrung und Durchsetzung von Wünschen eines Rechteinhabers technisch so konzipiert, dass ein Schlüsselaustausch ohne Einflussnahme des Benutzers für jedes einzelne Gerät vorgenommen werden kann. Dies ermöglicht den Rechteinhabern neue Vertriebsformen wie z.B. eine zeitweise Vermietung des Inhalts“ Quelle: wikipedia (dl 14.06.2005)

Auf der Homepage von digital-rights-management.info findet man eine grundlegende Einführung zum Thema DRM. Auf dieser HP sind die 4 wesentlichen Aufgaben von DRM aufgezählt:

Zugangskontrolle, Nutzungskontrolle, Management Rechtsverletzungen, Abrechnungen. Weitere Einzelheiten zu dem Thema DRM finden sie im obigen Link oder bei meinem Kollegen Oliver Wolf

Im folgenden Link findet man interessante Hinweise zu DRM über:

Technische Mechanismen, Anwendungsszenarien, Problemfelder und weiterführender Literatur.

Unabhängiges Landeszentrum für Datenschutz Schleswig-Holstein (dl 14.06.2005)

Weitere Links:

Digital Rights Management.de (dl 14.06.2005)

Institut Wirtschaftsinformatik - Uni Bern (dl 14.06.2005)

Plattform gegen TCPA:

Against TCPA

Diese HP ist, so finde ich, sehr interessant, da sie dieses System kritisch hinterfragt, aber doch auch objektiv bleibt.

Oder Digital Restriction Management – digitale Einschränkungsverwaltung.

Die zweite Bezeichnung der DRM Abkürzung kommt von Kritikern dieses Systems. Im eigentlichen Sinne soll das DRM System Softwareanbieter dabei helfen die jeweiligen Urheber- und Vermarktungsrechte zu wahren und Abrechnungsmöglichkeiten für Lizenzen und Rechte zu schaffen.

Leider hat dieses System aber einen entscheidenden Nachteil. Von privaten Usern erstellte Medien werden genauso mit einem Schlüssel gesperrt, sodaß diese auch nicht mehr weiter kopiert werden können. Die einzige Möglichkeit eines privaten Users seine privaten Medien zu vervielfältigen ist, dass er eine gültige Lizenz vom Softwareanbieter hat, welche mit Hilfe des DRM Systems kontrolliert wird.

Weitere Nachteile und offene Fragen zum DRM System findet man unter wikipedia

Anwendung soll dieses System in den Betriebsprogrammen von Microsoft finden. Microsoft hat sich mit einem Bündnis von Hard- und Softwarefirmen (TCPA- Trusted Computing Platform Alliance) zusammengeschlossen um die DRM- Kontrollfunktion namens Palladium / NGSCB zu verwirklichen.

„DRM-Systeme bestehen aus einer Verknüpfung von technischen Komponenten (TPM) und einer speziellen Anwendungsebene (z. B. NGSCB). DRM-Systeme verwirklichen die Idee der zentralen Kontrolle digitaler Inhalte durch kryptografische Verfahren. Realisiert wird dies, indem ein beliebiger digitaler Inhalt eindeutig an ein beliebiges Gerät und/oder Datenträger auf einzigartige Weise kryptografisch gebunden wird. Ohne den entsprechenden Schlüssel für den digitalen Inhalt vom Rechteinhaber ausgehändigt zu bekommen, kann der Benutzer zwar das Gerät oder den Datenträger erwerben - jedoch nicht auf den Inhalt zugreifen. DRM-Systeme werden zur Wahrung und Durchsetzung von Wünschen eines Rechteinhabers technisch so konzipiert, dass ein Schlüsselaustausch ohne Einflussnahme des Benutzers für jedes einzelne Gerät vorgenommen werden kann. Dies ermöglicht den Rechteinhabern neue Vertriebsformen wie z.B. eine zeitweise Vermietung des Inhalts“ Quelle: wikipedia (dl 14.06.2005)

Auf der Homepage von digital-rights-management.info findet man eine grundlegende Einführung zum Thema DRM. Auf dieser HP sind die 4 wesentlichen Aufgaben von DRM aufgezählt:

Zugangskontrolle, Nutzungskontrolle, Management Rechtsverletzungen, Abrechnungen. Weitere Einzelheiten zu dem Thema DRM finden sie im obigen Link oder bei meinem Kollegen Oliver Wolf

Im folgenden Link findet man interessante Hinweise zu DRM über:

Technische Mechanismen, Anwendungsszenarien, Problemfelder und weiterführender Literatur.

Unabhängiges Landeszentrum für Datenschutz Schleswig-Holstein (dl 14.06.2005)

Weitere Links:

Digital Rights Management.de (dl 14.06.2005)

Institut Wirtschaftsinformatik - Uni Bern (dl 14.06.2005)

Plattform gegen TCPA:

Against TCPA

Diese HP ist, so finde ich, sehr interessant, da sie dieses System kritisch hinterfragt, aber doch auch objektiv bleibt.

... link (0 comments) ... comment

Dienstag, 10. Mai 2005

Kryptographie

thomas.fuchshuber.uni-linz, 11:05h

Zuerst einmal möchte ich über die geschichtliche Entstehung des Begriffs eine Quelle zitieren. Darin sind auch die wesentlichen Ziele der Krytographie enthalten.

Quelle: wikipedia

Kryptografie bzw. -graphie (aus dem griechischen kryptós, "verborgen", und gráphein, "schreiben") ist die Wissenschaft der Verschlüsselung von Informationen ("Geheimschriften") und damit ein Teilgebiet der Kryptologie. Im Gegensatz zu Steganographie befasst sie sich nicht damit, die Kommunikation an sich zu verschleiern, sondern vor allem damit, den Inhalt von Nachrichten für Dritte unzugänglich zu machen. Kryptographische Verfahren können aber unter Umständen für die Steganographie eingesetzt werden, zum Beispiel indem die Adressen von Sender und Empfänger verschlüsselt werden.

Die moderne Kryptografie hat vier Hauptziele:

1. Vertraulichkeit der Nachricht: Nur der gewünschte Empfänger sollte in der Lage sein, den Inhalt einer verschlüsselten Nachricht zu lesen. Weiterhin sollte es nicht möglich sein Information über den Nachrichteninhalt zu erlangen (beispielsweise eine statistische Verteilung bestimmter Zeichen).

2. Datenintegrität der Nachricht: Der Empfänger sollte in der Lage sein festzustellen, ob die Nachricht seit ihrer Übertragung verändert wurde.

3. Authentifizierung: Der Empfänger sollte den Absender eindeutig identifizieren können. Weiterhin sollte es überprüfbar sein, ob die Nachricht tatsächlich von diesem Absender stammt.

4. Verbindlichkeit: Der Absender sollte nicht in der Lage sein zu bestreiten, dass er die Nachricht gesendet hat.

Nicht alle kryptographischen Systeme und Algorithmen erreichen alle oben genannten Ziele. Manche Ziele sind nicht praktikabel (oder notwendig) in gewissen Umgebungen und benötigen hoch entwickelte und rechenintensive Algorithmen.

Obwohl Kryptografie eine lange und komplexe Geschichte hat, begann sie erst im 20. Jahrhundert sich in die rigorose und von Mathematikern unterstützte Wissenschaftsdisziplin zu entwickeln. Selbst dann noch benötigte sie die Kommunikationsmöglichkeiten des Internets um in den allgemeinen, jedermann zugänglichen Gebrauch zu kommen.

(aus wikipedia, dl 10.05.2005)

Nun aber zur wesentlichen Frage welche Notwendigkeit es gibt die Kryptographie Anzuwenden oder diese auch einzuschränken.

Prinzipiell sollte die Kryptographie dazu dienen private Nachrichten so zu verschlüsseln, dass die Message nur vom Empfänger zu lesen ist. Auf diese Weise konnte man die übermittelten Daten vor unbekannten Dritten schützen.

Leider hat die Kryptographie aber auch eine Schattenseite. Immer mehr Kriminelle profitieren von dem Schutz der Anonymisierung. Es ist aber schwierig die Kryptographie zu verbieten, da es noch immer andere Möglichkeiten gibt verschlüsselte Nachrichten zu verstecken (Steganographie). Aus diesem Grund macht es meiner Ansicht nach keinen Sinn die Kryptographie zu Verbieten oder Einzuschränken, da ein überwiegender Teil der Anwender diese nur aus legalen Gründen verwendet.

Kriminelle Anwender werden auch nach Verboten immer wieder eine Möglichkeit finden diese Einschränkung zu umgehen.

Abschließend möchte ich noch auf einen interessanten Artikel hinweisen, in dem zuerst allgemein über die Kryptographie geschrieben ist, und in dem auch auf die Reglementierung und Grundrechte hingewiesen wird.

it-law.at,

Quelle: wikipedia

Kryptografie bzw. -graphie (aus dem griechischen kryptós, "verborgen", und gráphein, "schreiben") ist die Wissenschaft der Verschlüsselung von Informationen ("Geheimschriften") und damit ein Teilgebiet der Kryptologie. Im Gegensatz zu Steganographie befasst sie sich nicht damit, die Kommunikation an sich zu verschleiern, sondern vor allem damit, den Inhalt von Nachrichten für Dritte unzugänglich zu machen. Kryptographische Verfahren können aber unter Umständen für die Steganographie eingesetzt werden, zum Beispiel indem die Adressen von Sender und Empfänger verschlüsselt werden.

Die moderne Kryptografie hat vier Hauptziele:

1. Vertraulichkeit der Nachricht: Nur der gewünschte Empfänger sollte in der Lage sein, den Inhalt einer verschlüsselten Nachricht zu lesen. Weiterhin sollte es nicht möglich sein Information über den Nachrichteninhalt zu erlangen (beispielsweise eine statistische Verteilung bestimmter Zeichen).

2. Datenintegrität der Nachricht: Der Empfänger sollte in der Lage sein festzustellen, ob die Nachricht seit ihrer Übertragung verändert wurde.

3. Authentifizierung: Der Empfänger sollte den Absender eindeutig identifizieren können. Weiterhin sollte es überprüfbar sein, ob die Nachricht tatsächlich von diesem Absender stammt.

4. Verbindlichkeit: Der Absender sollte nicht in der Lage sein zu bestreiten, dass er die Nachricht gesendet hat.

Nicht alle kryptographischen Systeme und Algorithmen erreichen alle oben genannten Ziele. Manche Ziele sind nicht praktikabel (oder notwendig) in gewissen Umgebungen und benötigen hoch entwickelte und rechenintensive Algorithmen.

Obwohl Kryptografie eine lange und komplexe Geschichte hat, begann sie erst im 20. Jahrhundert sich in die rigorose und von Mathematikern unterstützte Wissenschaftsdisziplin zu entwickeln. Selbst dann noch benötigte sie die Kommunikationsmöglichkeiten des Internets um in den allgemeinen, jedermann zugänglichen Gebrauch zu kommen.

(aus wikipedia, dl 10.05.2005)

Nun aber zur wesentlichen Frage welche Notwendigkeit es gibt die Kryptographie Anzuwenden oder diese auch einzuschränken.

Prinzipiell sollte die Kryptographie dazu dienen private Nachrichten so zu verschlüsseln, dass die Message nur vom Empfänger zu lesen ist. Auf diese Weise konnte man die übermittelten Daten vor unbekannten Dritten schützen.

Leider hat die Kryptographie aber auch eine Schattenseite. Immer mehr Kriminelle profitieren von dem Schutz der Anonymisierung. Es ist aber schwierig die Kryptographie zu verbieten, da es noch immer andere Möglichkeiten gibt verschlüsselte Nachrichten zu verstecken (Steganographie). Aus diesem Grund macht es meiner Ansicht nach keinen Sinn die Kryptographie zu Verbieten oder Einzuschränken, da ein überwiegender Teil der Anwender diese nur aus legalen Gründen verwendet.

Kriminelle Anwender werden auch nach Verboten immer wieder eine Möglichkeit finden diese Einschränkung zu umgehen.

Abschließend möchte ich noch auf einen interessanten Artikel hinweisen, in dem zuerst allgemein über die Kryptographie geschrieben ist, und in dem auch auf die Reglementierung und Grundrechte hingewiesen wird.

it-law.at,

... link (3 comments) ... comment

... older stories

Online for 7369 days

Last update: 2005.06.27, 13:59

Last update: 2005.06.27, 13:59

status

You're not logged in ... login

menu

search

calendar

Juni 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

||||||

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

||||||

recent updates

Netzwerktools einsetzen

Netzwerktools einsetzen Wie in der Aufgabenstellung...

Netzwerktools einsetzen Wie in der Aufgabenstellung...

by thomas.fuchshuber.uni-linz (2005.06.27, 13:59)

DRM - Digital Rights...

Digital Rights Management (DRM) – digitale Rechteverwaltung Oder...

Digital Rights Management (DRM) – digitale Rechteverwaltung Oder...

by thomas.fuchshuber.uni-linz (2005.06.14, 18:15)

rechtliche Vorgaben zur...

Meiner Meinung nach sollte es schon rechtlich vorgegebene...

Meiner Meinung nach sollte es schon rechtlich vorgegebene...

by katharina.riedler.uni-linz (2005.05.12, 01:42)

Meine weiteren Beiträge...

Beitrag bei Christine Girlinger Beitrag bei Joachim...

Beitrag bei Christine Girlinger Beitrag bei Joachim...

by thomas.fuchshuber.uni-linz (2005.05.11, 17:45)

Anwendungsaspekte der...

Ich stimme diesem Artikel in voller Weise zu. Jeder...

Ich stimme diesem Artikel in voller Weise zu. Jeder...

by Michael.Wüscht.uni-Linz (2005.05.10, 19:34)