Die Privatsphäre einer Person bezeichnet den Bereich, der nicht öffentlich ist, in dem nicht im Auftrag eines Unternehmens, Behörde oder ähnliches gehandelt wird, sondern der nur die eigene Person angeht.

Der Terminus Privacy wurde 1890 von dem späteren Richter Louis Brandeis und dem Schriftsteller und Rechtsanwalt Samuel Warren im Artikel The Right to Privacy im Harvard Law Review (Jahrgang 4, Nr. 5) als Individual’s right to be let alone definiert, also als das Recht, in Ruhe gelassen zu werden.

In österreiches Allgemeines bürgerliches Gesetzbuch hat auch genaue über diese Privatsphäre erkläret,wie mann diese sache beurteilen können.

§ 1328a. (1) Wer rechtswidrig und schuldhaft in die Privatsphäre eines Menschen eingreift oder Umstände aus der Privatsphäre eines Menschen offenbart oder verwertet, hat ihm den dadurch entstandenen Schaden zu ersetzen. Bei erheblichen Verletzungen der Privatsphäre, etwa wenn Umstände daraus in einer Weise verwertet werden, die geeignet ist, den Menschen in der Öffentlichkeit bloßzustellen, umfasst der Ersatzanspruch auch eine Entschädigung für die erlittene persönliche Beeinträchtigung.

(2) Abs. 1 ist nicht anzuwenden, sofern eine Verletzung der Privatsphäre nach besonderen Bestimmungen zu beurteilen ist. Die Verantwortung für Verletzungen der Privatsphäre durch Medien richtet sich allein nach den Bestimmungen des Mediengesetzes, BGBl. Nr. 314/1981, i n der jeweils geltenden Fassung.

Privatsphäre gefährdende Technologien

in Ausweisdokumenten (zum Beispiel Reisepass, Gesundheitskarte, JobCard)

in Waren aller Art (zum Beispiel in Jeans eingearbeitet)

in Fahrkarten

im menschlichen Körper als Ausweisdokument

Gen-Datenbanken (zum Beispiel Genetischer Fingerabdruck, Gesichtserkennung)

biometrische Datenbanken (zentral oder in RFID-Chips) mit:

Gesichtsmerkmale

Iriserkennung

biometr. Fingerabdruck

siehe auch Lifescan

Bewegungsprofile

durch RFID-Chips (zum Beispiel in Geld, Ausweisen, Implantaten, Fahrkarten, Kleidung, Aufklebern, usw.)

durch satellitenbasierte PKW-Maut

durch automatische Kfz-Kennzeichenregistrierung (Zeichenerkennungssoftware)

durch städtische Gesichtserkennungssysteme (Beispiel: London, geplant: Peking)

durch Handyortung

TCG-Chips auf PC-Hauptplatinen (ehemals TCPA)

Internetüberwachung

soziale Netzwerk Analyse

Vorratsdatenspeicherung der Verbindungsdaten bei Providern

Cookies

Zählpixel

durch Überwachungskameras oder Webcams

Neue Technologien haben dazu geführt, dass heute ein Verlust an Privatsphäre nur durch weitgehende Vermeidung vieler moderner „Errungenschaften″ wie z. B. Handys, Bankomatkarten und Kreditkarten zu vermeiden ist. Aber selbst dann ist es kaum möglich, vielen der nahezu omnipräsenten Überwachungstechnologien zu entgehen.

Wer kann mich visuell überwachen?

Die Kameras sind so klein, dass jeder Voyeur heute leicht solche Kameras verstecken kann. Siehe dazu in Ö „Lehrer montierte an der Handelsakademie in Oberwart Kameras im Damen-WC“. Siehe dazu auch die Kommentare der ARGE Daten zum Privatsphäregesetz in Ö). Aber auch Polizisten werden beim Ausnutzen der Überwachungskameras erwischt. Hier ein Fall aus Deutschland: Kanzlerin Merkel wird von Sicherheitsleuten in der Wohnung beobachtet. D.h. jede Überwachungstechnologie die installiert wird, wird auch irgendwann missbraucht

Web-Kameras werden immer kleiner und in vielen Sonnenstudios können die Kunden heimlich über das Internet beobachtet werden

Viele Überwachungskameras werden von den Administratoren falsch aufgesetzt und sind sann zum Teil sogar für alle Welt im Internet einsehbar, so z.B. die offiziell aufgestellten Überwachungskameras im Mädchen-Umkleideraum einer Schule in Tennessee

Früher oder später werden die Technologien so weit sein, dass eine Kamera mit Stromversorgung und drahtlosem Anschluss einfach irgendwo im Zimmer hingeklebt werden kann und dann Bilder sendet, d.h. jedes Zimmer ist dann potentiell visuell überwacht. Schon heute gibt es Kameras, die hinter den LEDs von Elektronikgeräten eingebaut sind und das LED als Linse benutzen. Überwachungstechnologie ist leicht über das Internet zu beziehen.

Die Handykameras stellen sicher, dass man/frau überall damit rechnen muss, dass sein/ihr Bild ins Internet übertragen wird. Andererseits ist es gar nicht nötig, dass mich jemand nackt fotografiert, um mich im Adamskostüm im Internet zu zeigen, Photoshop erlaubt es sehr leicht, Köpfe auszutauschen und solche Fälschungen herzustellen

Es werden bereits (2006) kleine Drohnen (Mini-Spiel-Flugzeuge) für Privatleute angeboten, das sind Modellflugzeuge mit Kamera und GPS, mit deren Hilfe auch ausgedehnte Nachbargrundstücke leicht zu überwachen sind. Hier ein Beispiel eines winzigen Hubschraubers von Seiko Epson

Juni 2007: Google Street View fährt mit einem "Google Van" die Straßen amerikanischer Großstädte ab um mit den so fotografierten Ansichten ihre Straßenkarten zu ergänzen. Dabei werden aber nicht nur Gebäude, sondern auch Menschen fotografiert, und zum Teil in leicht peinlichen Situation. Natürlich ist, kann ich im öffentlichen Raum keine absolute Privatsphäre betrachten, aber ob mich 3 oder 4 Menschen beim Nasenbohren erwischen oder das gesamte Internet über mich lacht, das macht schon einen Unterschied. - Stand 2008: derzeit bereits auch außerhalb der USA im Einsatz

April 2008: Versteckte Kameras und systematische Überwachung durch Privatdetektive zur Mitarbeiterüberwachung bei Lidl, Rewe, Edeka, Tegut, Aldi, Hagebau und Famila. Aktualisierung Oktober 2008: Die deutschen Datenschutzbehörden haben bei Lidl wegen der Videoüberwachung ordentlich zugelangt: insgesamt 1,4 Mill. Euro Bußgelder (pdf), verteilt auf 35 selbstständige Niederlassungen. Das einzelne Bußgeld reicht je nach Schwere von 10 T. bis 310 T. Euro.

Nov. 2008: die ARGE DATEN problematisiert einen Trend: überall finden sich jetzt Luftbilder. Der österreichische Telefonbuch-Anbieter herold.at verknüpft die Adresse einer Person jetzt in vielen Gegenden automatisch mit einem Luftbild der Adresse mit sehr guter Auflösung, zumeist deutlich besser als google-earth. ARGE DATEN fragt sich, ob mit der Zustimmung zur Veröffentlichung der Adresse im Telefonbuch eigentlich automatisch eine Erlaubnis gegeben wird, auch einen Blick von oben in den Garten des Anwesens zu werfen. Außerdem fällt ihnen auf, dass das Bundesland Oberösterreich über DORIS, dem "Digitalen Oberösterreichischen Raum-Informations- System", aktiv an dieser Spionage der Bürger von der Luft aus beteiligt.

Videoüberwachungen können durchaus eine sinnvolle Technik sein, z.B. wenn sie in Firmen zur Überwachung von Zutritten genutzt werden. Wichtig ist dann aber, dass der Missbrauch der Technologie verhindert wird. Zu diesem Zweck hat der Betriebsrat z.B. in Österreich (und bestimmt in D. auch) eine Zustimmungspflicht zu solchen Überwachungsmaßnahmen. Seine Zustimmung kann sehr sinnvoll sein, wenn damit z.B. geregelt ist, wer und in welchen Fällen überhaupt Zugriff auf die gespeicherten Aufnahmen hat. In einem Unternehmen konnte auf diese Weise nach einem Diebstahl im Unternehmen sehr leicht gezeigt werden, dass es keiner der Angestellten war. Zum Regelung von Videoüberwachung durch Private gibt es im "Datenschutzbericht 2005-2007" der österreichischen Datenschutzkomission (DSK) (PDF, ab Seite 64) ein empfehlenswertes ausführliches Kapitel. Hier der Link zu den Anmeldeunterlagen für eine private Videoüberwachung in Ö.

Weiterführende Quellen:

http://zh.wikipedia.org/wiki/%E9%9A%90%E7%A7%81%E6%9D%83

http://www.dsk.gv.at/Datenschutzbericht2007.pdf

http://de.wikipedia.org/wiki/Privatsph%C3%A4re

http://sicherheitskultur.at/privacy_loss.htm

http://www.oenb.at/de/rund_ums_geld/euro/faqs/sicherheit/euro-bargeld_und_sicherheit.jsp

http://www.tu-ilmenau.de/fakei/Aktuelle-Themenliste.8364.0.html

um 17 Uhr habe ich noch mal getestet. Die Ergebnis ist ganz deutlich langsam erzielte:

2. 2. Zur Ursachenforschung im Falle einer fehlerhaften Internetverbindung kann es interessant sein zu wissen, ob der Fehler beim eigenen Computer/Netzwerk liegt. Hierzu verwendet man das Ping.Whois [RIPE] | Whois [RADB] | Traceroute | Looking Glass

Traceroute, Tracert, Trace oder Tracepath meint immer das selbe: nämlich die Anzeige des "Wegs" von Datenpaketen durch das Internet. Dabei "hangelt" sich das Traceroute-Programm von Router zu Router, bis es schliesslich das Ziel (Target) erreicht. Als Traceroute- Programm benutzt Init Seven AG den Abkömmling LFT, "Layer Four Traceroute", mit dem Vorteil, dass der benutzte Port 80 weniger häufig in Firewalls geblockt wird.

Layer Four Traceroute (LFT) and WhoB

The alternative traceroute and whois tools for network (reverse) engineers

5/08 LFT v3.1 released! Many improvements to build process, better support for *BSD and Darwin / Mac OS X.

Traceroute sendet dazu mehrfach Pakete mit einer veränderten und jeweils um 1 erhöhten Time-to-live (TTL), beginnend mit 1, an das Zielsystem. Jeder Host, der das Datenpaket in Folge empfängt, zählt den Wert der TTL um eins herunter. Empfängt ein Router ein Paket mit TTL=1 und müsste es vermitteln, verwirft er es und sendet die ICMP-Antwort Typ 11: Time-to-live exceeded und Code 0: Time to live exceeded in transit an den Absender mit seiner Adresse zurück. Der Zielhost verschickt dagegen die ICMP Antwort Typ 3 Destination Unreachable, Code 3 Port Unreachable (bei UDP-basiertem Traceroute) bzw. ICMP Echo Replies (bei ICMP-basiertem Traceroute). Die Sequenz der so gesammelten Adressen kennzeichnet den Weg zum Ziel durch das Netz. Der Rückweg ist in der Regel identisch, kann aber bei asymmetrischem Routing anders verlaufen.

Das Ergebnis von Traceroute zeigt nicht immer den tatsächlichen Weg. Es wird beeinflusst von Firewalls, fehlerhaften Implementierungen des IP-Stacks, Network Address Translation, IP-Tunneln oder der Wahl eines anderen Pfades bei Netzwerküberlastung und anderen Faktoren.

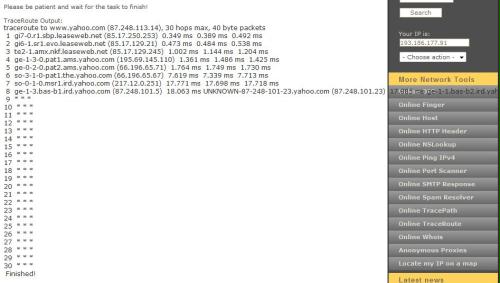

Ich habe zuerst auf Webseite www.yahoo.com per TraceRoute getestet.

Fehlerhaftes Trace Route

Nach Eingabe der gewünschten Homepage www.yahoo.com liefert dieser Dienst auf meinem Computerfolgendes Ergebnis:

Nach Eingabe der gewünschten Homepage www.yahoo.com liefert dieser Dienst auf meinem Computerfolgendes Ergebnis:

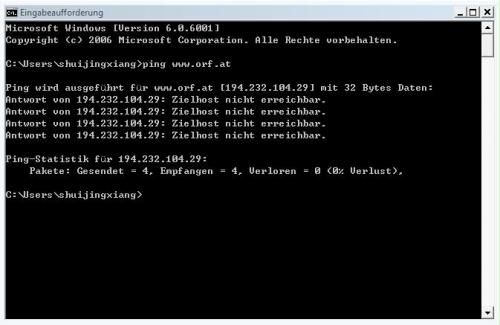

Das Programm Ping, überprüft die Erreichbarkeit eines Rechners in einem Netzwerk. Das Programm gehört zum Lieferumfang jedes üblichen Betriebssystems. Wenn jedoch eine Firewall auf dem Weg von Ihrem Rechner zum Host Ping-Pakete unterdrückt, kann er fälschlich als nicht erreichbar erscheinen.

Mein Ergebnis - mit "www.orf.at" als Zieladresse - sah folgendermaßen aus

Das Internet Protocol (IP) ist ein in Computernetzen weit verbreitetes Netzwerkprotokoll. Es ist die Implementierung der Vermittlungsschicht des TCP/IP-Modells bzw. der Vermittlungsschicht (engl. Network Layer) des OSI-Modells.

IP bildet die erste vom Übertragungsmedium unabhängige Schicht der Internetprotokoll-Familie. Das bedeutet, dass mittels IP-Adresse und Subnetzmaske (subnet mask) Computer innerhalb eines Netzwerkes in logische Einheiten, so genannte Subnetze, gruppiert werden können. Auf dieser Basis ist es möglich, Computer in größeren Netzwerken zu adressieren und Verbindungen zu ihnen aufzubauen, da logische Adressierung die Grundlage für Routing (Wegewahl und Weiterleitung von Netzwerkpaketen) ist. Das Internet Protocol stellt die Grundlage des Internets dar.

http://de.wikipedia.org/wiki/Internet_Protocol

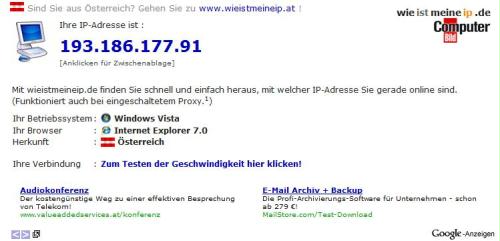

Mit Hilfe der Seite Mit Hilfe der Seite www.wieistmeineip.de/ habe ich die Leistungsfähigkeit meines Internetproviders beurteilt. Diese Webseite bietet zusätzlich den Dienst, dass die derzeitige öffentliche IP-Adresse des verwendeten Internetanschlusses gezeigt wird:

QUELLE

http://www.enet.com.cn/article/2005/0803/A20050803441224.shtml

Beispiel 1

<script type="text/javascript"> <!--

{

heute = new Date();

msPerDay = 24 * 60 * 60 * 1000;

ende = new Date("December 21, 2012");

tagebis = (ende.getTime() - heute.getTime()) / msPerDay;

tagebis = Math.round(tagebis);

document.write("In " + tagebis + " Tagen werde ich 27 Jahre alt");

}

//-->

</script>

In 230 Tagen werde ich 27 Jahre alt

Beispiel 2

<script type="text/javascript"> <!--

{

heute = new Date()

msPerDay = 24 * 60 * 60 * 1000

ende = new Date("December 15, 2008")

tagebis = (ende.getTime() - heute.getTime()) / msPerDay;

tagebis = Math.round(tagebis)

stunden = tagebis * 24

stunden = Math.round(stunden)

document.write("In " + tagebis + " Tagen, das sind " + stunden + " Stunden werde ich wahrscheinlich diese kurs eine positive schein bekommen. ");

}

//-->

</script>

Daraus ergibt sich folgendes Ergebnis:

In 89 Tagen, das sind 2136 Stunden werde ich wahrscheinlich diese kurs eine positive schein bekommen.

Beispiel 3

<script type="text/javascript"> <!--

heute = new Date()

msPerDay = 24 * 60 * 60 * 1000

ende = new Date("January 1, 2009")

tagebis = (ende.getTime() - heute.getTime()) / msPerDay;

tagebis = Math.round(tagebis)

stunden = heute.getHours()

document.write("In " + tagebis + " Tagen und " + stunden + " Stunden werden wir im neue Jahr");

}

//-->

</script>

Folgendes Ergebnis entsteht:

In 50 Tagen und 20 Stunden werden wir im neue Jahr

Tipps und Hilfen habe ich bei

http://de.selfhtml.org/javascript/intro.htm

http://www.cn-java.com/www1/

gefunden