Freitag, 24. Juni 2005

Network

Claudia.Bauer.uni-linz, 12:42h

Ping

Mit dem Befehl ping <hostname / IP-Adresse> können Testpakete an Rechner gesendet werden. Als Antwort erhält man die Antwortzeit des “angepingten” Rechners.

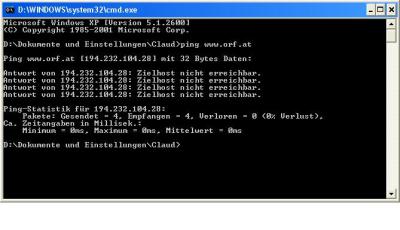

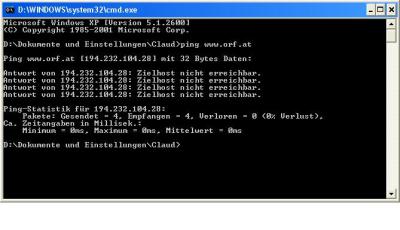

Das Ergebnis des ping auf ORF an einem Wochentag:

In diesem Beispiel wird 194.232.104.28 angepingt. Leider kann ich keine genaueren Aussagen treffen, da der Host entweder nicht existiert, oder so konfiguriert ist, dass er das Paket ignoriert bzw. verwirft.

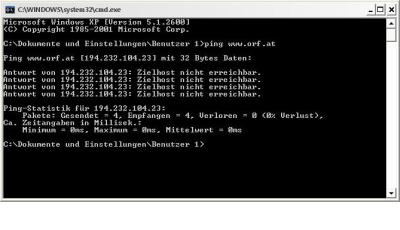

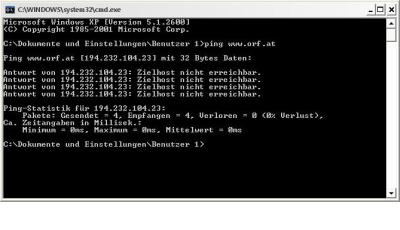

Das Ergebnis des ping auf ORF am Wochenende:

Auch am Wochenende ist der Zielhost nicht erreichbar.

Deshalb habe ich in meine Testreihe noch den ping auf www.yahoo.de einbezogen.

Das Ergebnis des ping auf YAHOO:

In diesem Beispiel wird 217.12.3.11 angepingt. Der Mittelwert in diesem Beispiel beträgt 72ms (Minimum 65ms & Maximum 81ms). Es wurde von mir ein Paket mit 32 Bytes Größe verschickt.

TTL bedeutet soviel wie Time To Live.

- Ein Wert, der die Lebensdauer des Paketes angibt. Hat dieses Feld den Wert 0 so muss das Paket verworfen werden. Jede Station auf dem Weg des Paketes verringert diesen Wert um 1.

Die maximale Lebensdauer beträgt 255.

Tracert

Mit diesem Befehl kann man sich den Weg zu einem Ziel aufzeigen lassen (z.B.: von www.orf.at). Dabei werden alle Router („Hops“) der einzelnen Adressen aufgezeigt.

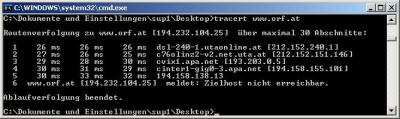

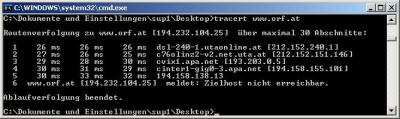

Das Ergebnis des tracert auf ORF an einem Wochentag:

Hier wurde eine Ablaufverfolgung zu www.orf.at angezeigt. Der Weg zum Ziel führte über 6 Hops. Leider gab mir der Zielhost keine Antwort.

Da der tracert aber nur eine Momentaufnahme darstellt, muss man den Befehl mehrmals wiederholen.

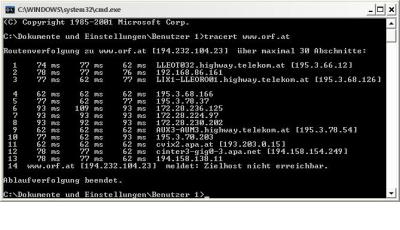

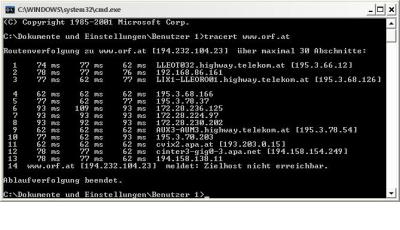

Das Ergebnis des tracert auf ORF am Wochenende:

Bei diesem Versuch war der Weg zu meinem Zielhost länger. Es waren 14 Hops, wobei ich leider wieder keine Antwort vom Zielhost erhielt.

Die Anzahl der verschiedenen Hops ist darauf zurückzuführen, dass ich die beiden Versuche von zwei verschiedenen PC`s (mit zwei verschiedenen Providern) aus gemacht habe.

Ich mache auch noch einen tracert auf www.yahoo.de damit man ein vollständige Zielverfolgung sieht:

Hier wurde eine Ablaufverfolgung zu www.yahoo.de angezeigt, mit 3 Hops wurde das Ziel in diesem Beispiel erreicht.

Die Anzeige von traceroute zeigt aber nicht immer den tatsächlichen Weg, den die Datenpakete nehmen. Es wird beeinflusst von Firewalls, fehlerhaften Implementierungen des IP-Stacks, Network Address Translation, Routing und anderen Faktoren. (gefunden auf www.wikipedia.at)

Portscan

Den Portscan finden Sie: hier

Ich kam zu folgendem Ergebnis:

Your system ports are now being scanned and the results will be returned shortly...

Results from quick scan at TCP/IP address: 212.152.242.2

Folgende Ports waren bei mir geöffnet: 135 RPC, 139 NetBios, 445 SMB und ICMP (Ping).

Alle anderen Ports waren auf Grund von meiner Firewall blockiert.

Mit dem Befehl ping <hostname / IP-Adresse> können Testpakete an Rechner gesendet werden. Als Antwort erhält man die Antwortzeit des “angepingten” Rechners.

Das Ergebnis des ping auf ORF an einem Wochentag:

In diesem Beispiel wird 194.232.104.28 angepingt. Leider kann ich keine genaueren Aussagen treffen, da der Host entweder nicht existiert, oder so konfiguriert ist, dass er das Paket ignoriert bzw. verwirft.

Das Ergebnis des ping auf ORF am Wochenende:

Auch am Wochenende ist der Zielhost nicht erreichbar.

Deshalb habe ich in meine Testreihe noch den ping auf www.yahoo.de einbezogen.

Das Ergebnis des ping auf YAHOO:

In diesem Beispiel wird 217.12.3.11 angepingt. Der Mittelwert in diesem Beispiel beträgt 72ms (Minimum 65ms & Maximum 81ms). Es wurde von mir ein Paket mit 32 Bytes Größe verschickt.

TTL bedeutet soviel wie Time To Live.

- Ein Wert, der die Lebensdauer des Paketes angibt. Hat dieses Feld den Wert 0 so muss das Paket verworfen werden. Jede Station auf dem Weg des Paketes verringert diesen Wert um 1.

Die maximale Lebensdauer beträgt 255.

Tracert

Mit diesem Befehl kann man sich den Weg zu einem Ziel aufzeigen lassen (z.B.: von www.orf.at). Dabei werden alle Router („Hops“) der einzelnen Adressen aufgezeigt.

Das Ergebnis des tracert auf ORF an einem Wochentag:

Hier wurde eine Ablaufverfolgung zu www.orf.at angezeigt. Der Weg zum Ziel führte über 6 Hops. Leider gab mir der Zielhost keine Antwort.

Da der tracert aber nur eine Momentaufnahme darstellt, muss man den Befehl mehrmals wiederholen.

Das Ergebnis des tracert auf ORF am Wochenende:

Bei diesem Versuch war der Weg zu meinem Zielhost länger. Es waren 14 Hops, wobei ich leider wieder keine Antwort vom Zielhost erhielt.

Die Anzahl der verschiedenen Hops ist darauf zurückzuführen, dass ich die beiden Versuche von zwei verschiedenen PC`s (mit zwei verschiedenen Providern) aus gemacht habe.

Ich mache auch noch einen tracert auf www.yahoo.de damit man ein vollständige Zielverfolgung sieht:

Hier wurde eine Ablaufverfolgung zu www.yahoo.de angezeigt, mit 3 Hops wurde das Ziel in diesem Beispiel erreicht.

Die Anzeige von traceroute zeigt aber nicht immer den tatsächlichen Weg, den die Datenpakete nehmen. Es wird beeinflusst von Firewalls, fehlerhaften Implementierungen des IP-Stacks, Network Address Translation, Routing und anderen Faktoren. (gefunden auf www.wikipedia.at)

Portscan

Den Portscan finden Sie: hier

Ich kam zu folgendem Ergebnis:

Your system ports are now being scanned and the results will be returned shortly...

Results from quick scan at TCP/IP address: 212.152.242.2

Folgende Ports waren bei mir geöffnet: 135 RPC, 139 NetBios, 445 SMB und ICMP (Ping).

Alle anderen Ports waren auf Grund von meiner Firewall blockiert.

... link (0 comments) ... comment

Dienstag, 14. Juni 2005

Digital Rights Management (DRM)

Claudia.Bauer.uni-linz, 20:10h

Im Internet wird natürlich viel gehandelt zum Beispiel Filme und Musik. Ein Hauptproblem ist dabei die beliebige Kopierbarkeit von den digitalen Inhalten. Dabei bleibt die Qualität gleich und man hat keinen Aufwand, es genügt ein kleiner Mausklick. Gegen dieses Problem hilft das DRM.

Was heißt nun Digital Rights Management (DRM)?

„DRM ist ein Verfahren, mit dem Urheber- und Vermarktungsrechte an geistigem Eigentum, vor allem an Film- und Tonaufnahmen, aber auch an Software oder elektronischen Büchern im Computerzeitalter gewahrt, sowie Abrechnungsmöglichkeiten für Lizenzen und Rechte geschaffen werden sollen.“ (www.wikipedia.at, herunter geladen am 13.06.2005)

Microsoft versucht bereits dieses Ziel mit Hilfe eines Bündnisses verschiedener Hardware- und Software-Firmen, sowie einer in seine kommenden Betriebssysteme eingebauten DRM-Kontrollfunktion zu erreichen. (www.wikipedia.at, herunter geladen am 13.06.05)

Weiters gibt es Spezialhersteller, die sich auf die Herstellung von DRM-Lösungen für den Einsatz im wirtschaftlichen Alltag konzentriert haben. (www.wikipedia.at, herunter geladen am 13.06.05)

Anwendungsbereiche des DRM, welche nicht nur Vorteile für die Benutzer bringen:

1) Es kann zum Beispiel bei der Aufnahme eines

Urlaubsvideos ein Kopierschutz aktiviert werden,

welcher das weiter kopieren verhindert. Der

private Hersteller hat also keine Kontrolle über das

Urheberrecht des seines Filmes.

2) Das DRM dient auch als Datenschutz. Zum Beispiel

gibt es DRM-Systeme, die bei je-der Benutzung

des Mediums bei einer zentralen Stelle anfragen,

ob der betreffende Benutzer dies überhaupt darf.

Was heißt nun Digital Rights Management (DRM)?

„DRM ist ein Verfahren, mit dem Urheber- und Vermarktungsrechte an geistigem Eigentum, vor allem an Film- und Tonaufnahmen, aber auch an Software oder elektronischen Büchern im Computerzeitalter gewahrt, sowie Abrechnungsmöglichkeiten für Lizenzen und Rechte geschaffen werden sollen.“ (www.wikipedia.at, herunter geladen am 13.06.2005)

Microsoft versucht bereits dieses Ziel mit Hilfe eines Bündnisses verschiedener Hardware- und Software-Firmen, sowie einer in seine kommenden Betriebssysteme eingebauten DRM-Kontrollfunktion zu erreichen. (www.wikipedia.at, herunter geladen am 13.06.05)

Weiters gibt es Spezialhersteller, die sich auf die Herstellung von DRM-Lösungen für den Einsatz im wirtschaftlichen Alltag konzentriert haben. (www.wikipedia.at, herunter geladen am 13.06.05)

Anwendungsbereiche des DRM, welche nicht nur Vorteile für die Benutzer bringen:

1) Es kann zum Beispiel bei der Aufnahme eines

Urlaubsvideos ein Kopierschutz aktiviert werden,

welcher das weiter kopieren verhindert. Der

private Hersteller hat also keine Kontrolle über das

Urheberrecht des seines Filmes.

2) Das DRM dient auch als Datenschutz. Zum Beispiel

gibt es DRM-Systeme, die bei je-der Benutzung

des Mediums bei einer zentralen Stelle anfragen,

ob der betreffende Benutzer dies überhaupt darf.

... link (1 comment) ... comment

Mittwoch, 11. Mai 2005

Kryptographie

Claudia.Bauer.uni-linz, 21:24h

Martin Hellman stellte mit dem Artikel "New Directions in Cryptography" eine neue, die heute versendete Schlüsselverteilung vor.

Wolfgang Kopp von der Ludwig-Maximilans-Universität München beschreibt in seiner Seminararbeit einige Einsatzgebiete der Kryptographie. Ich möchte 3 wichtige Punkte darstellen.

1. Einsatzgebiete

Versendung von Daten im Internet:

Kryptographische Verfahren können dazu genutzt werden, sicher zu stellen, dass die übermittelte Nachricht nicht verändert wurde. Außerdem ermöglichen kryptographische Verfahren die eindeutige Feststellung des Absenders, also die Authentizität.

Netbanking:

Auch Banken machen sich die Kryptographie zu Nutze. Wenn man zum Beispiel eine Überweisung tätigt, werden die Daten des Versenders verschlüsselt, damit keine anderen Personen die Kontodaten ablesen können.

Digitale Unterschrift:

Damit man verbindliche Geschäfte auch übers Internet abschließen kann, bedient man sich der digitalen Unterschrift.

2. Begrenzungsbestrebungen

Es ist besonders hervorzuheben, wie bereits mein Kollege Thomas Kellermair es getan hat, dass Emails nicht verschlüsselt werden. Ich bin mir sicher, dass viele Personen, die Emails versenden nicht wissen, dass deren Versendung dem Versenden von Postkarten gleichkommt und somit von jedermann gelesen werden können.

Ich möchte bei der Kriminalität, welche bei der Verwendung der Kryptographie vorkommt, auf die Arbeit meiner Kollegin Martina Augl verweisen, welche mir sehr gut gefallen hat.

Wolfgang Kopp von der Ludwig-Maximilans-Universität München beschreibt in seiner Seminararbeit einige Einsatzgebiete der Kryptographie. Ich möchte 3 wichtige Punkte darstellen.

1. Einsatzgebiete

Versendung von Daten im Internet:

Kryptographische Verfahren können dazu genutzt werden, sicher zu stellen, dass die übermittelte Nachricht nicht verändert wurde. Außerdem ermöglichen kryptographische Verfahren die eindeutige Feststellung des Absenders, also die Authentizität.

Netbanking:

Auch Banken machen sich die Kryptographie zu Nutze. Wenn man zum Beispiel eine Überweisung tätigt, werden die Daten des Versenders verschlüsselt, damit keine anderen Personen die Kontodaten ablesen können.

Digitale Unterschrift:

Damit man verbindliche Geschäfte auch übers Internet abschließen kann, bedient man sich der digitalen Unterschrift.

2. Begrenzungsbestrebungen

Es ist besonders hervorzuheben, wie bereits mein Kollege Thomas Kellermair es getan hat, dass Emails nicht verschlüsselt werden. Ich bin mir sicher, dass viele Personen, die Emails versenden nicht wissen, dass deren Versendung dem Versenden von Postkarten gleichkommt und somit von jedermann gelesen werden können.

Ich möchte bei der Kriminalität, welche bei der Verwendung der Kryptographie vorkommt, auf die Arbeit meiner Kollegin Martina Augl verweisen, welche mir sehr gut gefallen hat.

... link (0 comments) ... comment

... older stories

Online for 7374 days

Last update: 2005.06.27, 10:09

Last update: 2005.06.27, 10:09

status

You're not logged in ... login

menu

search

calendar

Juni 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

||||||

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

||||||

recent updates

Network

Ping Mit dem Befehl ping <hostname / IP-Adresse>...

Ping Mit dem Befehl ping <hostname / IP-Adresse>...

by Claudia.Bauer.uni-linz (2005.06.27, 10:09)

Kopierschutz schon von...

Beschränkungen schön und gut, aber soweit...

Beschränkungen schön und gut, aber soweit...

by rene.bolz.uni-linz (2005.06.14, 22:14)

Digital Rights Management...

Im Internet wird natürlich viel gehandelt zum...

Im Internet wird natürlich viel gehandelt zum...

by Claudia.Bauer.uni-linz (2005.06.14, 20:10)

Kryptographie

Martin Hellman stellte mit dem Artikel "New Directions...

Martin Hellman stellte mit dem Artikel "New Directions...

by Claudia.Bauer.uni-linz (2005.05.11, 22:39)

Einsatzaspekte des Weblogs

Unbenanntes Dokument Die vermehrte Einsetzung...

Unbenanntes Dokument Die vermehrte Einsetzung...

by Claudia.Bauer.uni-linz (2005.04.26, 09:13)