... newer stories

Mittwoch, 30. Januar 2008

Einsatz von Netzwerktools

goran.pejic.Uni-Linz, 16:38h

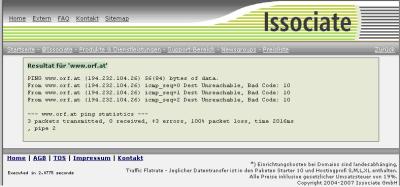

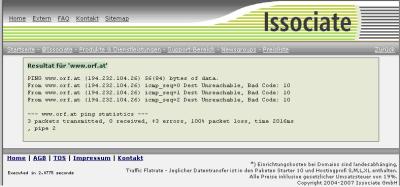

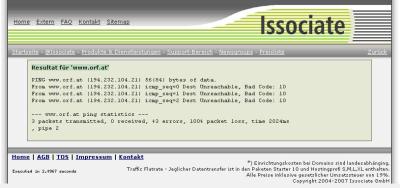

Ping www.orf.at

Abb.1.:Sonntag 27.01.2008 23:35 Uhr (http://www.issociate.de/ping.php )

Ich habe am Sonntag die Seite www.orf.at mittels einem Webtool "gepingt" und bekam das oben ersichtliche Resultat. Meine Schlußfolgerung daher ist dass die Seite www.orf.at geblockt wird bzw. eine Firerwall hat.

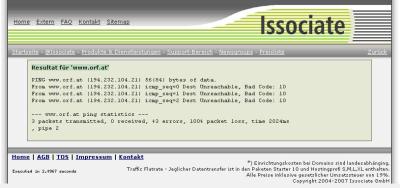

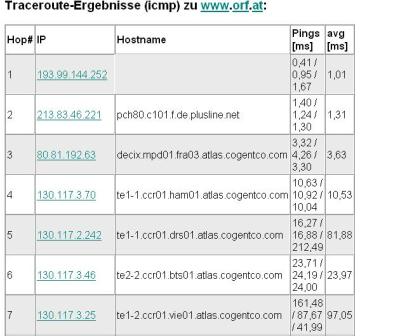

Tracert www.orf.at

Abb.2.: Sonntag 27.01.2008 23:40 Uhr (http://www.heise.de/netze/tools )

Bei der Tracert Abfrage wird eine Trace Root festgelet, d.h.: man bekommt eine Sationsaufzeichnung über welche Router man die Seite erreicht am Sonntag waren das insgesamt 9 Hosts.

Ping www.orf.at

Abb.3.: Montag 28.01.2008 18:32 (http://www.issociate.de/ping.php )

Bei der Abfrage am Montag war kein Unterschied festzustellen, der einzige unterschied war dass die Abfrage 8ms länger gedauert hat.

Der wesentliche Unterschied bei der ping Abfrage mittels eines Webtools und des DOS-Eingabebefehls ist dass bei einem Webtool nicht vom eigenen Server aus pingt sondern von dem wo die Seite gehostet ist.

Tracert www.orf.at

Abb.4.: Montag 28.01.2008 18:35 Uhr (http://www.heise.de/netze/tools )

Tracert www.orf.at

Abb.5.: Montag 28.01.2008 18:35 Uhr (http://www.heise.de/netze/tools )

Montag hat die tracert Abfrage ergeben dass ein Host mehr angesprochen wurde also insgesamt 10 Stationen

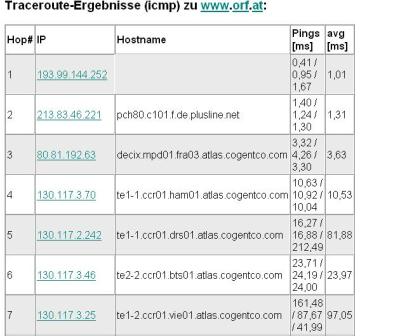

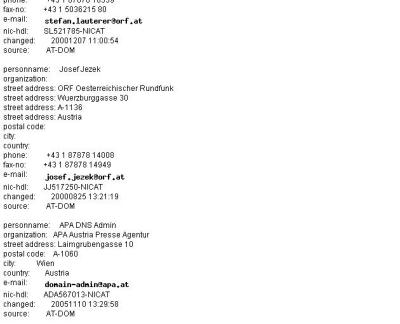

Whois www.orf.at

Abb.6: Montag 28.01.2008 18:40 Uhr

(http://www.who.is/)

Abb.7: Montag 28.01.2008 18:40 Uhr

(http://www.who.is/)

Mit dieser Abfrage kann man feststellen auf wen die Homepage registriert ist. In unserem Fall ist das die Seite www.orf.at auf Stefan Lauterer und Josef Jezek registriert ist.

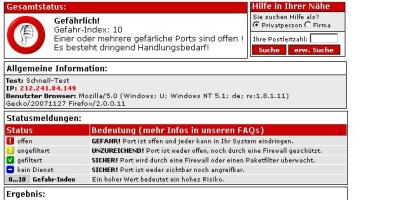

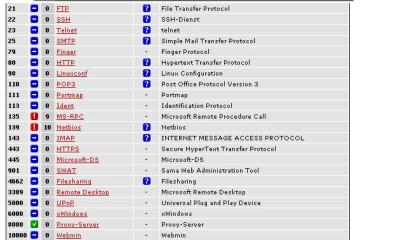

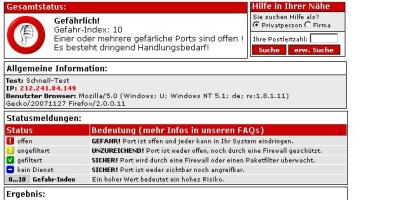

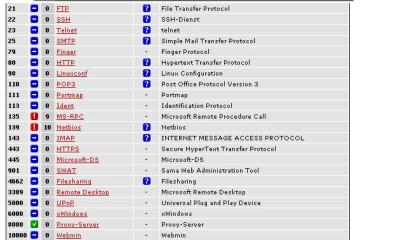

Portscan

Abb.8: Montag 28.01.2008 18:45 Uhr

(http://www.port-scan.de/index2.php)

Abb.8: Montag 28.01.2008 18:45 Uhr

(http://www.port-scan.de/index2.php)

Bei einem Portscan prüft man nach welche Ports offen sind und ob Sicherheitsrisiken bestehen, kann auch hilfreich bei Trojaner sein, bei mir wurden 2 offene Ports festgestellt wodurch ein Sicherheitsrisiko besteht.

Quellen:

http://www.port-scan.de

http://www.who.is

http://www.heise.de

http://www.issociate.de

Abb.1.:Sonntag 27.01.2008 23:35 Uhr (http://www.issociate.de/ping.php )

Ich habe am Sonntag die Seite www.orf.at mittels einem Webtool "gepingt" und bekam das oben ersichtliche Resultat. Meine Schlußfolgerung daher ist dass die Seite www.orf.at geblockt wird bzw. eine Firerwall hat.

Tracert www.orf.at

Abb.2.: Sonntag 27.01.2008 23:40 Uhr (http://www.heise.de/netze/tools )

Bei der Tracert Abfrage wird eine Trace Root festgelet, d.h.: man bekommt eine Sationsaufzeichnung über welche Router man die Seite erreicht am Sonntag waren das insgesamt 9 Hosts.

Ping www.orf.at

Abb.3.: Montag 28.01.2008 18:32 (http://www.issociate.de/ping.php )

Bei der Abfrage am Montag war kein Unterschied festzustellen, der einzige unterschied war dass die Abfrage 8ms länger gedauert hat.

Der wesentliche Unterschied bei der ping Abfrage mittels eines Webtools und des DOS-Eingabebefehls ist dass bei einem Webtool nicht vom eigenen Server aus pingt sondern von dem wo die Seite gehostet ist.

Tracert www.orf.at

Abb.4.: Montag 28.01.2008 18:35 Uhr (http://www.heise.de/netze/tools )

Tracert www.orf.at

Abb.5.: Montag 28.01.2008 18:35 Uhr (http://www.heise.de/netze/tools )

Montag hat die tracert Abfrage ergeben dass ein Host mehr angesprochen wurde also insgesamt 10 Stationen

Whois www.orf.at

Abb.6: Montag 28.01.2008 18:40 Uhr

(http://www.who.is/)

Abb.7: Montag 28.01.2008 18:40 Uhr

(http://www.who.is/)

Mit dieser Abfrage kann man feststellen auf wen die Homepage registriert ist. In unserem Fall ist das die Seite www.orf.at auf Stefan Lauterer und Josef Jezek registriert ist.

Portscan

Abb.8: Montag 28.01.2008 18:45 Uhr

(http://www.port-scan.de/index2.php)

Abb.8: Montag 28.01.2008 18:45 Uhr

(http://www.port-scan.de/index2.php)

Bei einem Portscan prüft man nach welche Ports offen sind und ob Sicherheitsrisiken bestehen, kann auch hilfreich bei Trojaner sein, bei mir wurden 2 offene Ports festgestellt wodurch ein Sicherheitsrisiko besteht.

Quellen:

http://www.port-scan.de

http://www.who.is

http://www.heise.de

http://www.issociate.de

... link (0 comments) ... comment

Donnerstag, 13. Dezember 2007

Wie sicher ist das von Handybetreibern verwendete GSM – Netz?

goran.pejic.Uni-Linz, 00:19h

Zur Einführung möchte ich kurz erläutern wofür dieser Standard steht und wie dieser aufgebaut ist.

Wofür steht GSM?

GSM ist die Abkürzung von Global System for Mobile Communications, und ist der Standard für ein volldigitales Mobilfunknetz, und somit der Nachfolger der analogen Telefonleitung.

(Quelle: http://www.environmental-studies.de/GSM_Netz/gsm_netz.html )

Wie funktioniert GSM?

Generell sollte man erwähnen das jedes GSM-Netz in vier Basisbestandteile aufgeteilt ist. Bestandteil 1 ist die Mobile Station (Handy), Bestandteil 2 ist die BSS (Base Station Subsystem) umgangsprachig Mobilfunksendesystem dieses besteht aus einer zentralen steuerungseinheit „Base Station Controller“ und mehreren Funkzellen (Base Transceiver Station). (Quelle: http://de.wikipedia.org/wiki/GSM#Technik )

Bestandteil 3 ist ein Vermittlungsteilsystem (NetworkSubsystem) welches ein Mobile Switsching Center und ein Visitor Location Register beinhaltet, das MSC ist die Schnittstelle zwischen Funknetz und Telefonnetz und das VLR speichert Informationen der mobilen Teilnehmer welche sich im Mobilfunknetz aufhalten. Weiters beinhaltet das NSS auch ein Home Location Register, welches Informationen über die Kunden des Handybetreibers speichert. Das Authentication Center prüft den Benutzer und in Österreich wird auch die Seriennummer (IMEI) des jeweiligen Handy durch das Equipment Identity Register gespeichert. (Quelle: http://de.wikipedia.org/wiki/GSM#Technik )

Den 4. Basisbestandteil stellt das Operation and Maintenance Center dar, welches das Mobilfunknetz kontrolliert und überwacht! (Quelle: http://de.wikipedia.org/wiki/GSM#Technik )

Wie es aus dieser kurzen Erläuterung ersichtlich ist, speichern die jeweiligen Netzbetreiber viel Informationen über die Kunden, doch es stellt sich wie sicher ist die Verwendung eines Mobiltelefons, also ist es technisch schwer jemanden abzuhören bzw. wie werden die jeweiligen Netzwerke codiert. Diese 2 Fragen möchte ich im nächsten Teil beantworten.

Wie sicher ist mein Handy?

Es ist grundsätzlich zu erwähnen dass die SIM-Karte jedes Kunden eine Authentifizierung des jeweiligen Kunden darstellt. SIM steht für Subscriber Identity Module auf welchem ein Authentication Key gespeichert ist, mit diesem Key registriert sich der Benutzer im Betreibernetz. Der elementare bestandteil der Sicherheit ist hier der A3 Algorithmus welcher sich aus dem Authentication Key (128bit – Verschlüsselung) und einer Zufallszahl (128bit) einen Algorithmus errechnet. (Quelle: http://umtslink.at/ und http://de.wikipedia.org/wiki/GSM#Technik )

Um die Nutzerdaten zu verschlüsseln wird nun aus der Zufallszahl mit dem A8 Algorithmus ein Code bestimmt, dieser Code verfügt über eine 64bit Verschlüsselung. Da dies eine sehr geringe Länge darstellt muss man hier anmerken dass somit keine wirkliche Sicherheit geboten wird. Als Beispiel kann man hier unsere verschlüsselten Emails anmerken welche mindestens einen Code von 1024bit angeboten haben. (Quelle: http://umtslink.at/ und http://de.wikipedia.org/wiki/GSM#Technik )

Man kann Mobiltelefone durch Verwendung eines IMSI-Catchers leicht, diese Methode verwenden die Bundesbehörden( Polizei, Justiz etc.). Der IMSI-Catcher täuscht der Mobilen Station eine Betreiberstation vor, und das Gerät bucht sich in diese Station ein, dadurch hat man Zugang zu den Nutzerdaten (Telefonnummer, IMEI, uä) und auch die Möglichkeiten die Gespräche dieses Mobilfunknutzers abzuhören. Gesetzlich ist es in Österreich so geregelt, dass dies nur durch die Justiz bzw. deren Anordnung geschehen sollte. Es sollte angemerkt werden dass solche IMSI-Catcher relativ kostspielig in der Anschaffung sind! (Quelle: http://sicherheitskultur.at/abhoeren.htm )

Die zweite Methode des „abhörens“ ist nicht zu 100% ausgereift, soll aber über eine Software funktionieren. Hierbei benötigt man einen PC welcher über 2 Terrabyte Speicher verfügt einen FPGA Chip (ein programmierbarer integrierter Schaltkreis der Digitaltechnik) und ein spezielles Radioteil. Die Berechnung des A8 codes bzw. A5 Codes dauert rund 60 Tage und danach kann man diesen errechneten Algorithmus auf jedes Mobiltelefon anwenden und dessen Gespräche „sniffen“ und abhören. Hierbei sollte angemerkt werden, dass ein hohes Maß an technischem Verständnis und natürlich auch hohe Anschaffungskosten notwendig sind. (Quelle: http://futurezone.orf.at/hardcore/stories/238569/)

Abschließend sollte angemerkt werden, dass Mobiltelefonieren nicht die sicherste Lösung ist und man Daten/Gespräche durch einen geringen technischen Aufwand leicht abrufen kann, allerdings sind die Anschaffungskosten der benötigten Geräte relativ hoch. Deswegen sollte der Kunde nicht denken, er bewegt sich anonym im Netz!

Jeder Benutzer hat eine Mobile Station, hierzulande „Handy“ genannt, zur Verfügung und mit dieser mobilen Station kommuniziert der Benutzer. Da der Benutzer mobil ist wechselt er sozusagen von einer Funkzelle in die andere um diese Wechsel zu ermöglichen werden mehrere Basisstationen benötigt. Basisstationen stellen die Handymasten dar.

UMTS ist die Abkürzung für Universal Mobile Telecommunications System und ist eine Weiterentwicklung von GSM, mit dieser Weiterentwicklung wurde eine höhere Datenübertragungsrate gegenüber dem GSM – Netz erreicht.

Quellen:

http://de.wikipedia.org/wiki/GSM#Technik

http://de.wikipedia.org/wiki/Field_Programmable_Gate_Array

http://www.environmental-studies.de/GSM_Netz/gsm_netz.html

http://futurezone.orf.at/hardcore/stories/238569/

http://sicherheitskultur.at/abhoeren.htm

http://umtslink.at/

Wofür steht GSM?

GSM ist die Abkürzung von Global System for Mobile Communications, und ist der Standard für ein volldigitales Mobilfunknetz, und somit der Nachfolger der analogen Telefonleitung.

(Quelle: http://www.environmental-studies.de/GSM_Netz/gsm_netz.html )

Wie funktioniert GSM?

Generell sollte man erwähnen das jedes GSM-Netz in vier Basisbestandteile aufgeteilt ist. Bestandteil 1 ist die Mobile Station (Handy), Bestandteil 2 ist die BSS (Base Station Subsystem) umgangsprachig Mobilfunksendesystem dieses besteht aus einer zentralen steuerungseinheit „Base Station Controller“ und mehreren Funkzellen (Base Transceiver Station). (Quelle: http://de.wikipedia.org/wiki/GSM#Technik )

Bestandteil 3 ist ein Vermittlungsteilsystem (NetworkSubsystem) welches ein Mobile Switsching Center und ein Visitor Location Register beinhaltet, das MSC ist die Schnittstelle zwischen Funknetz und Telefonnetz und das VLR speichert Informationen der mobilen Teilnehmer welche sich im Mobilfunknetz aufhalten. Weiters beinhaltet das NSS auch ein Home Location Register, welches Informationen über die Kunden des Handybetreibers speichert. Das Authentication Center prüft den Benutzer und in Österreich wird auch die Seriennummer (IMEI) des jeweiligen Handy durch das Equipment Identity Register gespeichert. (Quelle: http://de.wikipedia.org/wiki/GSM#Technik )

Den 4. Basisbestandteil stellt das Operation and Maintenance Center dar, welches das Mobilfunknetz kontrolliert und überwacht! (Quelle: http://de.wikipedia.org/wiki/GSM#Technik )

Wie es aus dieser kurzen Erläuterung ersichtlich ist, speichern die jeweiligen Netzbetreiber viel Informationen über die Kunden, doch es stellt sich wie sicher ist die Verwendung eines Mobiltelefons, also ist es technisch schwer jemanden abzuhören bzw. wie werden die jeweiligen Netzwerke codiert. Diese 2 Fragen möchte ich im nächsten Teil beantworten.

Wie sicher ist mein Handy?

Es ist grundsätzlich zu erwähnen dass die SIM-Karte jedes Kunden eine Authentifizierung des jeweiligen Kunden darstellt. SIM steht für Subscriber Identity Module auf welchem ein Authentication Key gespeichert ist, mit diesem Key registriert sich der Benutzer im Betreibernetz. Der elementare bestandteil der Sicherheit ist hier der A3 Algorithmus welcher sich aus dem Authentication Key (128bit – Verschlüsselung) und einer Zufallszahl (128bit) einen Algorithmus errechnet. (Quelle: http://umtslink.at/ und http://de.wikipedia.org/wiki/GSM#Technik )

Um die Nutzerdaten zu verschlüsseln wird nun aus der Zufallszahl mit dem A8 Algorithmus ein Code bestimmt, dieser Code verfügt über eine 64bit Verschlüsselung. Da dies eine sehr geringe Länge darstellt muss man hier anmerken dass somit keine wirkliche Sicherheit geboten wird. Als Beispiel kann man hier unsere verschlüsselten Emails anmerken welche mindestens einen Code von 1024bit angeboten haben. (Quelle: http://umtslink.at/ und http://de.wikipedia.org/wiki/GSM#Technik )

Man kann Mobiltelefone durch Verwendung eines IMSI-Catchers leicht, diese Methode verwenden die Bundesbehörden( Polizei, Justiz etc.). Der IMSI-Catcher täuscht der Mobilen Station eine Betreiberstation vor, und das Gerät bucht sich in diese Station ein, dadurch hat man Zugang zu den Nutzerdaten (Telefonnummer, IMEI, uä) und auch die Möglichkeiten die Gespräche dieses Mobilfunknutzers abzuhören. Gesetzlich ist es in Österreich so geregelt, dass dies nur durch die Justiz bzw. deren Anordnung geschehen sollte. Es sollte angemerkt werden dass solche IMSI-Catcher relativ kostspielig in der Anschaffung sind! (Quelle: http://sicherheitskultur.at/abhoeren.htm )

Die zweite Methode des „abhörens“ ist nicht zu 100% ausgereift, soll aber über eine Software funktionieren. Hierbei benötigt man einen PC welcher über 2 Terrabyte Speicher verfügt einen FPGA Chip (ein programmierbarer integrierter Schaltkreis der Digitaltechnik) und ein spezielles Radioteil. Die Berechnung des A8 codes bzw. A5 Codes dauert rund 60 Tage und danach kann man diesen errechneten Algorithmus auf jedes Mobiltelefon anwenden und dessen Gespräche „sniffen“ und abhören. Hierbei sollte angemerkt werden, dass ein hohes Maß an technischem Verständnis und natürlich auch hohe Anschaffungskosten notwendig sind. (Quelle: http://futurezone.orf.at/hardcore/stories/238569/)

Abschließend sollte angemerkt werden, dass Mobiltelefonieren nicht die sicherste Lösung ist und man Daten/Gespräche durch einen geringen technischen Aufwand leicht abrufen kann, allerdings sind die Anschaffungskosten der benötigten Geräte relativ hoch. Deswegen sollte der Kunde nicht denken, er bewegt sich anonym im Netz!

Jeder Benutzer hat eine Mobile Station, hierzulande „Handy“ genannt, zur Verfügung und mit dieser mobilen Station kommuniziert der Benutzer. Da der Benutzer mobil ist wechselt er sozusagen von einer Funkzelle in die andere um diese Wechsel zu ermöglichen werden mehrere Basisstationen benötigt. Basisstationen stellen die Handymasten dar.

UMTS ist die Abkürzung für Universal Mobile Telecommunications System und ist eine Weiterentwicklung von GSM, mit dieser Weiterentwicklung wurde eine höhere Datenübertragungsrate gegenüber dem GSM – Netz erreicht.

Quellen:

http://de.wikipedia.org/wiki/GSM#Technik

http://de.wikipedia.org/wiki/Field_Programmable_Gate_Array

http://www.environmental-studies.de/GSM_Netz/gsm_netz.html

http://futurezone.orf.at/hardcore/stories/238569/

http://sicherheitskultur.at/abhoeren.htm

http://umtslink.at/

... link (1 comment) ... comment

Montag, 5. November 2007

XHTML als Publikationstechnik des Internets

goran.pejic.Uni-Linz, 21:48h

Ich behandle im Zuge der Aufgabenstellung das Thema XHTML!

Was ist XHTML

XHTML ist eine Neufassung des HTML-Standards 4.01, welches XML verwendet. Es ist also genau so wie HTML eine Auszeichnungssprache welche zur Darstellung von Inhalten wie Texten, Bildern usw. in Dokumenten dient. Der Unterschied von XHTML zu HTML ist dass es XML verwendet, welches eine strengere Sprachgrundlage ist als das von HTML verwendete SGML. Des Weiteren wird mittlerweile nur mehr dieser Standard von W3C unterstützt und entwickelt.

Vorteile von XHTML:

• Erweiterbarkeit der Sprache

• Verwendung von XML

• XHTML funktioniert auf jedem Browser

• HTML Software ist kompatibel mit XHTML

XHTML-Seiten sind somit klar strukturiert, wobei ein Teil das Layout bezeichnet, meistens in Form eines CSS-Style Sheets, und der andere Teil den Rest der Seite

Die Nachteile von XHTML sind somit die Grundkenntnisse welche man besitzen muss um diesen Standard zu verwenden. Einerseits muss man die strengen Regeln von XML kennen und andererseits muss der Anwender CSS verwenden und editieren können.

Die Mobilfunkanbieter, haben den Standard WAP entwickelt, wobei man hier anmerken muss das Handy`s Webseiten besser in Form von XML als von HTML darstellen. Weiters bietet XML bzw. CSS im Zuge von XHTML eine printable version der jeweiligen Seite!

http://www.uni-bielefeld.de/lili/organisationen/intbuero/hilfen/quellcode/hintergrund/xhtml.html

http://www.boku.ac.at/htmleinf/hein7.html

Was ist XHTML

XHTML ist eine Neufassung des HTML-Standards 4.01, welches XML verwendet. Es ist also genau so wie HTML eine Auszeichnungssprache welche zur Darstellung von Inhalten wie Texten, Bildern usw. in Dokumenten dient. Der Unterschied von XHTML zu HTML ist dass es XML verwendet, welches eine strengere Sprachgrundlage ist als das von HTML verwendete SGML. Des Weiteren wird mittlerweile nur mehr dieser Standard von W3C unterstützt und entwickelt.

Vorteile von XHTML:

• Erweiterbarkeit der Sprache

• Verwendung von XML

• XHTML funktioniert auf jedem Browser

• HTML Software ist kompatibel mit XHTML

XHTML-Seiten sind somit klar strukturiert, wobei ein Teil das Layout bezeichnet, meistens in Form eines CSS-Style Sheets, und der andere Teil den Rest der Seite

Die Nachteile von XHTML sind somit die Grundkenntnisse welche man besitzen muss um diesen Standard zu verwenden. Einerseits muss man die strengen Regeln von XML kennen und andererseits muss der Anwender CSS verwenden und editieren können.

Die Mobilfunkanbieter, haben den Standard WAP entwickelt, wobei man hier anmerken muss das Handy`s Webseiten besser in Form von XML als von HTML darstellen. Weiters bietet XML bzw. CSS im Zuge von XHTML eine printable version der jeweiligen Seite!

http://www.uni-bielefeld.de/lili/organisationen/intbuero/hilfen/quellcode/hintergrund/xhtml.html

http://www.boku.ac.at/htmleinf/hein7.html

... link (0 comments) ... comment

Willkommen

goran.pejic.Uni-Linz, 20:47h

Mein Name ist Goran Pejic und ich studiere im 9.Semester Wirtschaftswissenschaften an der Johannes Kepler Universität in Linz! Diesen Blog habe ich im Rahmen der LVA "Nutzung interaktiver Medien" im WS 2007/08 angelegt! Es steht jedem frei sich in meinem Blog zu verewigen bzw. meine Recherchen zu kommentieren!

Weiter Informationen über mich findet man auf:

http://students.idv.edu/~0355326

lg Goran

Weiter Informationen über mich findet man auf:

http://students.idv.edu/~0355326

lg Goran

... link (0 comments) ... comment

Online for 6453 days

Last update: 2008.11.27, 21:18

Last update: 2008.11.27, 21:18

status

You're not logged in ... login

menu

search

calendar

Juli 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

|||

recent updates

Erstellung des Fragepools

Also bei der Erstellung des Fragepools, ist es relativ...

Also bei der Erstellung des Fragepools, ist es relativ...

by goran.pejic.Uni-Linz (2008.11.27, 21:18)

Themengebiet Kryptografie

Kryptografie ist die Wissenschaft der Verschlüsselung...

Kryptografie ist die Wissenschaft der Verschlüsselung...

by goran.pejic.Uni-Linz (2008.11.27, 20:40)

Projektthema Nr 5 online...

Da unsere Gruppe das Projektthema Nr.5 „Online...

Da unsere Gruppe das Projektthema Nr.5 „Online...

by goran.pejic.Uni-Linz (2008.11.10, 23:18)

Definieren Sie Ihre Zielsetzung..

.. und Durchführung Ihres Beitrages zum Projekt.

.. und Durchführung Ihres Beitrages zum Projekt.

by Hans.Mittendorfer.Uni-Linz (2008.11.07, 10:12)

Ausstieg aus dem Kurs!

Hallo Goran! Wie bereits in der ersten und zweiten...

Hallo Goran! Wie bereits in der ersten und zweiten...

by David.Höller.Uni-Linz (2008.10.26, 12:19)