In diesem Weblog-Beitrag dokumentiere ich die Ergebnisse zu der Aufgabe 6 "Netzwerktools einsetzen"..

Netzwerktool "ping" an einem Wochentag

Mit der "ping"-Abfrage wird herausgefunden, ob ein bestimmter Host im IP-Netzwerk erreicht werden kann und wie lange es dauert bis eine Antwort von diesem zurück kommt (vgl. Wikipedia).

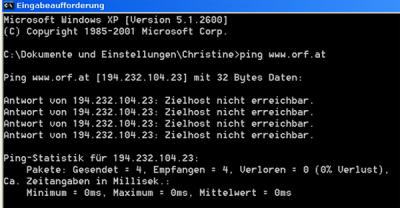

Im nachfolgenden Screenshot ist das Ergebnis der "ping"-Abfrage der Domain www.orf.at mittels Windows-Befehl zu sehen. Die Abfrage wurde am 17. Jänner 2008 um ca. 17 Uhr durchgeführt.

Abbildung: Ping - Windows-Befehl 17.1.2008

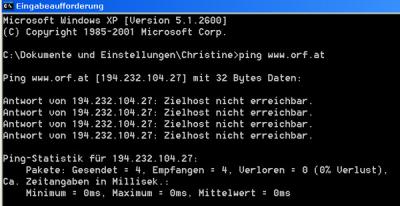

Mittels Webtool über die Website www.iptools.com kam ich zu folgendem Ergebnis.

Abbildung: Ping - Webtool 17.1.2008

Interpretation

Wie den Screenshots zu entnehmen ist, war es weder mit dem Windows-Befehl noch mittels Webtool möglich den Zielhost zu erreichen bzw. Antwort von diesem zu enthalten. Aus diesem Grund konnten auch keine Zeitangaben ermittelt werden, die angeben wie lange es dauert bis der Zielhost antwortet. Wie noch zu erkennen ist, ist die Website über unterschiedliche IP-Adressen erreichbar (vgl. IP-Adresse der vier Ping-Versuche).

Netzwerktool "ping" am Wochenende

Am Samstag 19. Jänner 2007 um ca. 15 Uhr bekam ich folgendes Ergebnis per Windows-Befehl.

Abbildung: Ping - Windows-Befehl 19.1.2008

Mittels Webtool widerrum über die oben genannte Website kam ich zu folgendem Ergebnis.

Abbildung: Ping - Webtool 19.1.2008

Interpretation

Auch am 19.1. konnte der Zielhost nicht erreicht werden. Diese Ergebnisse lassen darauf schließen, dass die Server-Einstellungen so konfiguriert sind, dass sie keine Ping-Anfragen akzeptieren bzw. nicht darauf reagieren.

Netzwerktool "tracert" an einem Wochentag

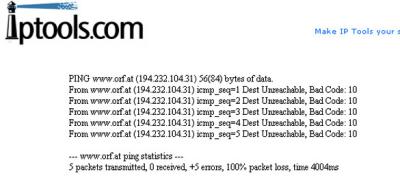

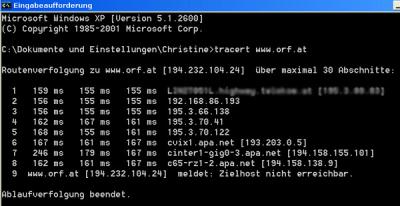

Mit dem Befehl "tracert" wir die Route ersichtlich, über welche IP-Adressen ein Datenpaket übermittelt wird, bis es beim Zielhost ankommt (vgl. Wikipedia). Das Ergebnis mittels Windows-Befehl für www.orf..at, durchgeführt am 17. 1. 2008 um ca. 17 Uhr, sieht folgendermaßen aus.

Abbildung: Tracert - Windows-Befehl 17.1.2008

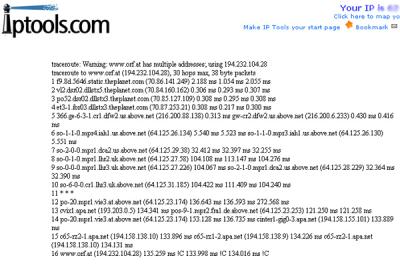

Der Befehl "tracert" ausgeführt über die Website www.iptools.com zeigt folgendes Ergebnis.

Abbildung: Tracert - Webtool 17.1.2008

Interpretation

Wie man der Abbildung Tracert - Windows-Befehl entnehmen kann, führte der Weg über acht Server um den Zielhost zu erreichen, wobei dieser nicht erreicht werden konnte. Mittels Webtool wurden 15 Server benötigt damit der Zielhost erreicht werden konnte. Ein weiterer Unterschied zwischen den beiden Routenverfolgungen besteht darin, dass beim Tracert-Befehl über die Eingabeaufforderung die Route bei meiner IP-Adresse/meinem Computer beginnt. Hingegen startet die Route mittels Webtool bei einer "unbekannten" IP-Adresse. Die Zeitangaben in Millisekunden geben an wie schnell jeweils die Server erreicht wuren. Auch beim Tracert-Befehl änderten sich die IP-Adressen des Zielhost bei den beiden Routenverfolgungen.

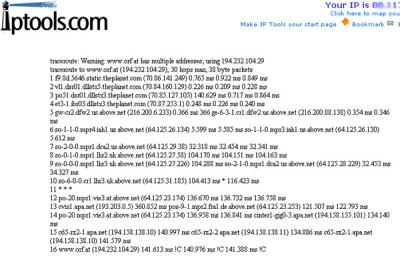

Netzwerktoll "tracert" am Wochenende

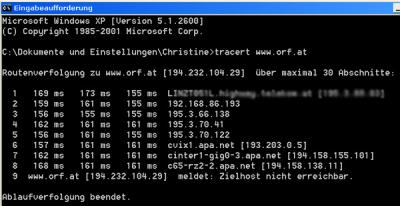

Ergebnis des Befehls über Windows-Eingabeaufforderung, durchgeführt am 19.1.2008 um ca. 15 Uhr.

Abbildung: Tracert - Windows-Befehl 19.1.2008

Der Befehl "tracert" ausgeführt mittels Webtool zeigt folgendes Ergebnis.

Abbildung: Tracert - Webtool 19.1.2008

Interpretation

Die Routenverfolgung mittels Webtool startete bei static.theplanet.com und führte über weiter 15 Server bis der Server mit der IP-Adresse 194.232.104.29 von www.orf.at erreicht werden konnte. In der ersten Zeile wird auch angeführt, dass es mehrere Server gibt um die Website www.orf.at zu erreichen und welche IP-Adresse bei der Routenverfolgung verwendet wird. Wie man an den Zeitangaben entnehmen kann, wurde der Zielhost bzw. die Server am Wochenende und Werktags, bis auf minimale Schwankungen, etwa gleich schnell erreicht bzw. mittels Windows-Befehl konnte der Zielhost wieder nicht erreicht werden.

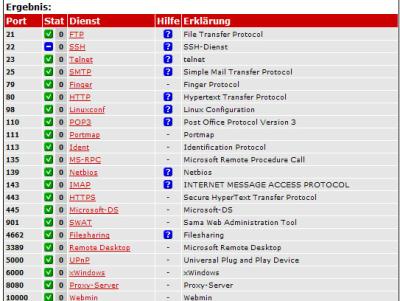

Portscan

Mittels Portscan, zum Beispiel von der Website Port-Scan, kann man überprüfen welche Ports im System zur Zeit vorhanden sind und welchen Status sie dabei haben. Sind viele Ports offen, stellt dies ein hohes Sicherheitsrisiko dar, da dadurch Angriffe aus dem Internet erfolgen können. Mein Ergebnis des Portscan ist sehr erfreulich. Zum einen ist kein Port offen und zum anderen werden sie durch Firewalls überwacht.

Abbildung: Portscan 17.1.2008

Whois

Mit der Whois-Abfrage, zum Beispiel über www.nic.at, kann man herausfinden wem eine Domain gehört bzw. auf welche Person sie registriert ist. Das Ergebnis der Whois-Abfrage der Domain www.orf.at ist folgendes:

Domaininhaber:

Organisationsname: Oesterreichischer Rundfunk

Personenname: Stefan Lauterer

Strasse: Argentinierstrasse 31

PLZ: A-1040

Stadt: Wien

Land: AT

Telefonnummer: +4318787818339

Faxnummer: +431503621580

E-Mail Adresse: stefan.lauterer@orf.at

Personen Handle: OR853245-NICAT

Admin-C:

Personenname: Stefan Lauterer

Adresse 1: Oesterreichischer Rundfunk

Adresse 2: Argentinierstrasse 31 A-1040

Adresse 3: Wien Austria

Telefonnummer: +4318787818339

Faxnummer: +431503621580

E-Mail Adresse: stefan.lauterer@orf.at

Personen Handle: SL521785-NICAT

Tech-C:

Personenname: Josef Jezek

Adresse 1: ORF Oesterreichischer Rundfunk

Adresse 2: Wuerzburggasse 30

Adresse 3: A-1136 Austria

Telefonnummer: +4318787814008

Faxnummer: +4318787814949

E-Mail Adresse: josef.jezek@orf.at

Personen Handle: JJ517250-NICAT

+ TechC:

Organisationsname: APA Austria Presse Agentur

Personenname: APA DNS Admin

Strasse: Laimgrubengasse 10

PLZ: A-1060

Stadt: Wien

Land: AT

E-Mail Adresse: domain-admin@apa.at

Personen Handle: ADA567013-NICAT

Nameserver:

Nameserver (Hostname) 1: ns1.apa.at

IP Adresse: 194.158.133.1

Nameserver (Hostname) 2: ns2.apa.at

IP Adresse: 194.158.133.21

Quelle:

Port-Scan

www.port-scan.de

the austrian registry

www.nic.at

iptools

www.iptools.com

... link (0 comments) ... comment

Last update: 2009.02.03, 14:37

Jšnner 2008 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

29 |

30 |

31 |

||||

Handy-Parken in Linz ID-Vignette am Parkautomat...

Die Unterlagen für die Präsentation sind...

Die von mir ausgearbeiteten Fragen für einen Online-Test...

Die ausgearbeiteten Fragen für den "Online-Test"...

Beim letzten Präsentationstermin hat aufgrund...