Montag, 8. Januar 2007

Alles was ich noch wissen wollte ...

Teresa.Penzenauer.Uni-Sbg, 20:37h

RFC

RFC bedeutet Request for Comments.Dies sind Dokumente, die das Internet spezifizieren. Es gibt sie seit 1969. Diese Dokumente beinhalten technisches und organisatorisches zum Internet und werden von einer separaten Gruppe, dem RFC-Editor, der Internet Society in ihre engültige Form gebracht.

Die RFCs regeln bzw. standardisieren Dinge wie z.B:

- UDP, IP, TCP, FTP

- Netiquette

- E-Mail Format

Die Internet Society

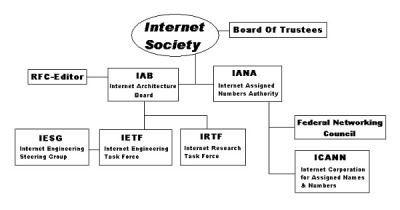

Die Internet Society (ISOC) wurde 1992 auf der INET-Konferenz in Kōbe (Japan) gegründet und ist als NGO für die Pflege und Weiterentwicklung der Internetinfrastruktur zuständig. Die ISOC hat ihren Hauptsitz in der Nähe von Washington, D.C. und besteht aus mehr als 6.000 Einzelpersonen sowie ca. 150 Organisationen aus über 170 Ländern. Die 16.000 Mitglieder sind verpflichtet, zur weltweiten Verbreitung des Internets beizutragen und dessen Fortbestehen zu garantieren. Dazu zählt unter anderem die Veröffentlichung der oben erwähnten RFCs. Der Vorstand der ISOC (Board of Trustees) besteht aus 15 Mitgliedern, die von allen Mitgliedern weltweit gewählt werden. Die ISOC beherbergt die für die Internetstandards und Resourcenverwaltung eineige Gremien, darunter unter anderem ICANN und IANA, die sich um die korrekte Vergabe der IP-Adressen kümmern.

ACOnet

ACOnet steht für "Austrian Academic Computer Network", das österreichische Wissenschaftsnetz für die gemeinnützigen Einrichtungen der Forschung, Bildung und Kultur in Österreich. Es wird von Wien (Zentraler Infortmatikdienst) aus betrieben und kooperiert mit sämtlichen Universitätsstandorten Österreichs. Das ACOnet basiert auf Gigabit- und 10Gigabit-Ehternet Technologie und gilt als ausfallssicher und sehr leistungsfähig. Es wird unterstützt durch das VIX (Vienna Internet Exchange, ein Provider-Knotenpunkt) und steht in Verbindung mit GEANT, dem europäischen Internetforschungsnetzwerk.Ehternet

Ethernet ist eine kabelgebundene Datennetztechnologie für lokale Datennetze (LANs), die heute aber auch weite Entfernungen überwinden kann. Sie ermöglicht den Datenaustausch in Form von Datenrahmen zwischen allen in einem lokalen Netz angeschlossenen Geräten (Computer, Drucker, etc.).Ethernet umfasst in verschiedenen Ausprägungen Festlegungen für Kabeltypen und Stecker, beschreibt die Signalisierung für die Bitübertragungsschicht und legt Paketformate und Protokolle fest.

Ethernet mit TCP/IP-Protokollstapel:

Anwendung: FTp, SMTP, HTTP, DNS, DHCPTransport: TCP, UDP

Netz: IP, ARP

Netzzugang: Ethernet

NAT

Network Address Translation ist ein Weg, um ein gesamtes Netzwerk (oder Netzwerke) einer einzigen IP-Adresse zuzuweisen. NAT ist notwendig, wenn man mehr Rechner besitzt, die Zugriff zum Internet haben sollen, als man vom Internetanbieter IP-Adressen zur Verfügung hat. Im RFC 1631 »The IP Network Address Translator (NAT)« wird NAT beschrieben.NAT ermöglicht es also, Adressblöcke für das Netzwerk zu reservieren, wie sie in RFC 1918 »Address Allocation for Private Internets« beschrieben werden. Mehr Infos unter:

Das ist NAT.

... link (0 comments) ... comment

Dienstag, 5. Dezember 2006

Privatssphäre Teil 2

Teresa.Penzenauer.Uni-Sbg, 13:47h

Es gibt drei grundlegende Instanzen, die die Privatssphäre regeln:

Die digitale Signatur dient nicht nur der Authentifizierung, sondern auch der Verifizierung, das bedeutet, ich kann mich vor Mißbrauch schützen, aber auch ich gebe mit der digitalen Signatur die Bestätigung, dass ich das bin, das bedeutet, wenn ich Blödsinn mache, in welcher Art auch immer, weiß man aufgrund der digitalen Signatur sofort, dass ich es war.Die digitale Signatur ist in Österreich per Gesetz geregelt und darf nur für EINE Person gelten und verwendet werden.

Bei einer digitalen Signatur wird der private Schlüssel nicht direkt auf die Nachricht angewendet, sondern auf deren Hash-Wert, der mittels einer Hash-Funktion (wie z.B. SHA-1) aus der Nachricht berechnet wird. Um Angriffe zu verhindern, muss diese Hash-Funktion kollisionsresistent sein, d.h. es muss praktisch unmöglich sein, zwei Nachrichten zu finden, deren Hashwert identisch ist.

Digitale Signatur.

Die digitale Signatur wird von offiziellen Zertifizierungsstellen ausgestellt, die wie eine Behörde fungieren. In Österreich gibt es:

In Österreich gibt es auch die Bürgerkarte. Der Begriff österreichische Bürgerkarte steht nicht für eine spezielle Karte, die für alle Bürgerinnen und Bürger gleich ist, wie etwa der österreichische Reisepass. Die österreichische Bürgerkarte ist vielmehr ein Konzept, das Verwaltungsverfahren und Behördengänge auf elektronischem Wege für die Bürgerinnen und Bürger sicher gestalten lässt und dadurch elektronische Verfahren erst ermöglicht. Es sind bereits verschiedene Bürgerkarten verfügbar, wie die A1 Handy-Signatur, die Bankomatkarte und die e-card. Siehe auch unter: Bürgerkarte.

Kryptografie

Die Anzahl der bits, die der Schlüssel hat bestimmt die Sicherheit des Schlüsselns. Aber im Endeffekt ist jeder Code entschlüsselbar, mit entsprechender Rechnerleistung. Wenn der Wert der Nachricht höher ist als die Kosten der Entschlüsselnung, dann ist der Schlüssel unsicher.

PGP=Pretty Good Privacy

Open Source Software für Verschlüsselungen, asymetrische, siehe auch:

PGP and GNU.

Des weiteren sprachen wir noch über Secure Shell. Secure shell oder SSH ist sowohl ein Programm als auch ein Netzwerkprotokoll, mit dessen Hilfe man sich über eine verschlüsselte Netzwerkverbindung auf einem entfernten Computer einloggen und dort Programme ausführen kann. Die neuere Version SSH2 bietet weitere Funktionen wie Datenübertragung per SFTP.

Die IANA hat dem Protokoll den TCP-Port 22 zugeordnet.

Siehe auch: Secure Shell.

Ähnlich wie Secure Shell funktionieren auch die Virtuellen Privaten Netze: Ein Virtual Private Network (VPN) (dt.: Virtuelles Privates Netz) ist ein Computernetz, das zum Transport privater Daten ein öffentliches Netz (zum Beispiel das Internet) nutzt. Teilnehmer eines VPN können Daten wie in einem internen LAN austauschen. Die einzelnen Teilnehmer selbst müssen hierzu nicht direkt verbunden sein. Die Verbindung über das öffentliche Netz wird üblicherweise verschlüsselt. Der Begriff „Private“ impliziert jedoch nicht, wie vielfach angenommen, dass es sich um eine verschlüsselte Übertragung handelt. Eine Verbindung der Netze wird über einen Tunnel zwischen VPN-Client und VPN-Server (Concentrator) ermöglicht. Meist wird der Tunnel dabei gesichert, aber auch ein ungesicherter Klartexttunnel ist ein VPN.

IP-VPNs nutzen das Internet zum Transport von IP-Paketen unabhängig vom Übertragungsnetz, was im Gegensatz zum direkten Remote-Zugriff auf ein internes Netz (direkte Einwahl beispielsweise über ISDN, GSM, ...) wesentlich flexibler und kostengünstiger ist.

Siehe auch: VPN.

Steganografie

Die Nachricht wird nicht verschlüsselt, sondern versteckt. Beispielsweise in einem Bild, wo die Farbwerte so präperiert werden mittels ASCII-Code, dass sich daraus eine Nachricht ergibt. Empfänger und Sender müssen aber dasselbe "issen haben. Mehr dazu: Steganografie.

Datenschutzgesetz

=Menschrecht=Grundrecht

Nachfolgende Aufzählungen sind die Schlagworte, mit denen wir uns beschäftigt haben, selber vertiefend einlesen ist für den Test empfehlenswert!

Schon öffentliche Daten sind davon ausgeschlossen.

Sensible Daten sollen geschützt werden, beispielsweise Daten über die GESUNDHEIT.

Publizitätsgrundsatz:

Es muss für mich möglich sein zu überprüfen, wer welche Daten von mir hat. Einmal im Jahr kann ich gratis Einblick erhalten beim Datenverarbeitungsregister (DVR).

Das Telekommunikationsgesetz ist ein Bundesgesetz. Es geh einerseits um den neutralen Wettbewerb und Förderung des Besitzes elektronischer Geräte aller ÖsterreicherInnen, die hochwertige und preiswerte Geräte erhalten können sollen.

Im Grundlegendem geht es um Internet und Telefonie.

Es wird eine Gleichbehandlung, Öffnung des Marktes und Pluralismus angestrebt, eine Deregulierung.

Abschnitt 8: Schutz der Nutzer

Abschnitt 12: Kommunikationsgeheimnis und Datenschutz

Es gibt: Stammdaten, Verkehrsdaten, Zugangsdaten, Inhaltsdaten

Die Strafverfolgung darf diese Daten anfordern! -> Hintertür!!! Alle Telefonverbindungen und Emails müssen für 1/2 Jahr aufbewahrt werden.

Unerbetene Nachrichten:

SPAMS sind rechtswidrig!!! Auch SMS-SPAMS!

- Datenschutzgesetz

- Telekommunikationsgesetz

- staatliche Reglementierungen (momentan etwas eingeschlafen)

Die digitale Signatur dient nicht nur der Authentifizierung, sondern auch der Verifizierung, das bedeutet, ich kann mich vor Mißbrauch schützen, aber auch ich gebe mit der digitalen Signatur die Bestätigung, dass ich das bin, das bedeutet, wenn ich Blödsinn mache, in welcher Art auch immer, weiß man aufgrund der digitalen Signatur sofort, dass ich es war.Die digitale Signatur ist in Österreich per Gesetz geregelt und darf nur für EINE Person gelten und verwendet werden.

Bei einer digitalen Signatur wird der private Schlüssel nicht direkt auf die Nachricht angewendet, sondern auf deren Hash-Wert, der mittels einer Hash-Funktion (wie z.B. SHA-1) aus der Nachricht berechnet wird. Um Angriffe zu verhindern, muss diese Hash-Funktion kollisionsresistent sein, d.h. es muss praktisch unmöglich sein, zwei Nachrichten zu finden, deren Hashwert identisch ist.

Digitale Signatur.

Die digitale Signatur wird von offiziellen Zertifizierungsstellen ausgestellt, die wie eine Behörde fungieren. In Österreich gibt es:

In Österreich gibt es auch die Bürgerkarte. Der Begriff österreichische Bürgerkarte steht nicht für eine spezielle Karte, die für alle Bürgerinnen und Bürger gleich ist, wie etwa der österreichische Reisepass. Die österreichische Bürgerkarte ist vielmehr ein Konzept, das Verwaltungsverfahren und Behördengänge auf elektronischem Wege für die Bürgerinnen und Bürger sicher gestalten lässt und dadurch elektronische Verfahren erst ermöglicht. Es sind bereits verschiedene Bürgerkarten verfügbar, wie die A1 Handy-Signatur, die Bankomatkarte und die e-card. Siehe auch unter: Bürgerkarte.

Kryptografie

Die Anzahl der bits, die der Schlüssel hat bestimmt die Sicherheit des Schlüsselns. Aber im Endeffekt ist jeder Code entschlüsselbar, mit entsprechender Rechnerleistung. Wenn der Wert der Nachricht höher ist als die Kosten der Entschlüsselnung, dann ist der Schlüssel unsicher.

PGP=Pretty Good Privacy

Open Source Software für Verschlüsselungen, asymetrische, siehe auch:

PGP and GNU.

Des weiteren sprachen wir noch über Secure Shell. Secure shell oder SSH ist sowohl ein Programm als auch ein Netzwerkprotokoll, mit dessen Hilfe man sich über eine verschlüsselte Netzwerkverbindung auf einem entfernten Computer einloggen und dort Programme ausführen kann. Die neuere Version SSH2 bietet weitere Funktionen wie Datenübertragung per SFTP.

Die IANA hat dem Protokoll den TCP-Port 22 zugeordnet.

Siehe auch: Secure Shell.

Ähnlich wie Secure Shell funktionieren auch die Virtuellen Privaten Netze: Ein Virtual Private Network (VPN) (dt.: Virtuelles Privates Netz) ist ein Computernetz, das zum Transport privater Daten ein öffentliches Netz (zum Beispiel das Internet) nutzt. Teilnehmer eines VPN können Daten wie in einem internen LAN austauschen. Die einzelnen Teilnehmer selbst müssen hierzu nicht direkt verbunden sein. Die Verbindung über das öffentliche Netz wird üblicherweise verschlüsselt. Der Begriff „Private“ impliziert jedoch nicht, wie vielfach angenommen, dass es sich um eine verschlüsselte Übertragung handelt. Eine Verbindung der Netze wird über einen Tunnel zwischen VPN-Client und VPN-Server (Concentrator) ermöglicht. Meist wird der Tunnel dabei gesichert, aber auch ein ungesicherter Klartexttunnel ist ein VPN.

IP-VPNs nutzen das Internet zum Transport von IP-Paketen unabhängig vom Übertragungsnetz, was im Gegensatz zum direkten Remote-Zugriff auf ein internes Netz (direkte Einwahl beispielsweise über ISDN, GSM, ...) wesentlich flexibler und kostengünstiger ist.

Siehe auch: VPN.

Steganografie

Die Nachricht wird nicht verschlüsselt, sondern versteckt. Beispielsweise in einem Bild, wo die Farbwerte so präperiert werden mittels ASCII-Code, dass sich daraus eine Nachricht ergibt. Empfänger und Sender müssen aber dasselbe "issen haben. Mehr dazu: Steganografie.

Datenschutzgesetz

=Menschrecht=Grundrecht

Nachfolgende Aufzählungen sind die Schlagworte, mit denen wir uns beschäftigt haben, selber vertiefend einlesen ist für den Test empfehlenswert!

Schon öffentliche Daten sind davon ausgeschlossen.

Sensible Daten sollen geschützt werden, beispielsweise Daten über die GESUNDHEIT.

Publizitätsgrundsatz:

Es muss für mich möglich sein zu überprüfen, wer welche Daten von mir hat. Einmal im Jahr kann ich gratis Einblick erhalten beim Datenverarbeitungsregister (DVR).

Das Telekommunikationsgesetz ist ein Bundesgesetz. Es geh einerseits um den neutralen Wettbewerb und Förderung des Besitzes elektronischer Geräte aller ÖsterreicherInnen, die hochwertige und preiswerte Geräte erhalten können sollen.

Im Grundlegendem geht es um Internet und Telefonie.

Es wird eine Gleichbehandlung, Öffnung des Marktes und Pluralismus angestrebt, eine Deregulierung.

Abschnitt 8: Schutz der Nutzer

Abschnitt 12: Kommunikationsgeheimnis und Datenschutz

Es gibt: Stammdaten, Verkehrsdaten, Zugangsdaten, Inhaltsdaten

Die Strafverfolgung darf diese Daten anfordern! -> Hintertür!!! Alle Telefonverbindungen und Emails müssen für 1/2 Jahr aufbewahrt werden.

Unerbetene Nachrichten:

SPAMS sind rechtswidrig!!! Auch SMS-SPAMS!

... link (0 comments) ... comment

Donnerstag, 23. November 2006

Privatsspähre im Internet

Teresa.Penzenauer.Uni-Sbg, 19:27h

Wie bei den meisten Themen bin ich auch bei dem Thema "Privatssphäre" zweigeteilt. Denn einerseits ist es ein Menschrecht, Privatssphäre zu genießen - anderesseits sollen Mißbrauch und Kriminalität verhindert werden können oder zumindest bestraft werden. Dies wäre aber nicht mehr möglich, wenn anonymes Surfen von jedem praktiziert würde. Doch ist es wirklich notwendig, dass wir zum "gläsernen Menschen" mutieren?

Ich bezahle mit der Kreditkarte beim Supermarkt, dort werden automatisch meine Stammkundendaten abgelesen, obwohl ich dem nie zugestimmt habe oder danach gefragt wurde, ob ich es überhaupt will.

Durch mein Handy in der Tasche kann man mich auf ein paar Meter genau anpeilen, sobald ich im Internet unterwegs bin oder dort etwas mit der VisaCard bestelle, rauschen meine Daten sofort zu den verschiedensten Stellen und werden archiviert. Privtasspähre? Gibt es in dieser technologisierten Zeit eigentlich kaum mehr. Und in Zukunft werde ich vielleicht von oben bis unten total verwanzt sein mit RFID-Chips, die in meine Klamotten eingenäht sind und jeden meiner Schritte weitergeben.

Es gibt da diese nette Geschichte von einem Mann, der in den Supermarkt einkaufen geht. Als er den Supermarkt betritt, wird er von der Eingangstür schon mit seinem Namen begrüsst und bekommt gleich die personalisierte Werbeansagen serviert. Als er zum Tiefkühlregal geht und sich die lecker Tiefkühlpizza schnappen will, verweigert ihm die Tiefkühltruhe die Ausgabe, weil sein Cholesterinwort diese Woche schon wieder zu hoch ist. Im selben Atemzug bietet ihm die Stimme aus der Truhe ein Buch von amazon.com an, wie man sich gesünder ernähren kann. Als der Mann entnervt das Buch bestellen will, um seine Ruhe zu haben und per Visacard zahlen möchte, sagt die Stimme, dass das leider nicht geht weil sein Konto schon um soundsoviel Euro überzogen ist. Usw, usf, die Geschichte könnte man jetzt noch endlos weiterführen und ausschmücken.

Die Vision des gläserenen Mensch ist schon Wirklichkeit geworden, überall werden uns unsere Daten abgenomen und gespeichert. Am meisten passiert das im Internet von kommerzieller Seite her. Die Firmen versuchen uns unsere Daten möglichst genau abzunehmen, um die Werbung auf uns zu zu schneiden und uns ungefragt mit Werbung zu überschütten. An dieser Stelle ist es wirklich nötig, dass man geschützt wird. Privatssphäre ist ein Menschenrecht und es kann ja nicht sein, dass man unsere privaten Emails liest und heimlich unsere Daten anzapft. Die Zukunftsvision von Google Epic, die all unsere Daten filtert und rastert um uns dann einen komplett personalisierten Internet-Inhalt zu präsentieren erscheint erschreckend und wiederspricht dem Schutz der Privatsspähre.

ABER, jetzt kommt wieder das berühmte ABER:

Wenn ich lese, dass man mit Firefox anonym surfen kann, stehen mir alle Haare zu Berge. Denn sollte es Usos werden, dass jeder anonym surfen kann, dann wird das Internet noch mehr mißbraucht werden, als das ohnehin schon der Fall ist.

Ich finde, dass man sich dessen bewusst sein muss, dass man Spuren im Internet hinterlässt. Und ich fordere von jedem Menschen die Vernunft ein, nicht überall und an jeden seine Daten anzugeben und sich dann zu wundern, dass man mit SPAMS überschüttet wird. Sobald man mit einem elektronischen oder digitalen System kommuniziert ist es logisch, dass Daten über einen selbst in Umlauf gebracht werden und man sollte das immer im Hinterkopf haben. Ich persönlich störe mich nicht daran, dass man weiß, welche Auflösung mein Bildschirm hat, wie meine IP lautet, was mein Betriebssystem ist usw. Es stört mich auch nicht, dass amzon.com mir personalisierte Werbung zeigt, im Gegenteil, das finde ich äußerst praktisch. Ich habe auch nichts dagegen, wenn jemand meine privaten Mails liest, da ich nichts zu verbergen habe. Wenn es der internationalen Sicherheit dient - bitte, hab ich nicht dagegen. Ich nehm keine Drogen und bin kein Terrorist.

Aber es stört mich natürlich schon, wenn ich mit einem Trick dazu gebracht werde, meine Daten herzugeben und das dann einseitig und nicht zu meinem Gunsten ausgenutzt wird, das ist ganz klar!

Quellen:

Der gläseren Mensch.

Virtuelles Datenschutzbüro.

Der gläserene Mensch

Ich bezahle mit der Kreditkarte beim Supermarkt, dort werden automatisch meine Stammkundendaten abgelesen, obwohl ich dem nie zugestimmt habe oder danach gefragt wurde, ob ich es überhaupt will.

Durch mein Handy in der Tasche kann man mich auf ein paar Meter genau anpeilen, sobald ich im Internet unterwegs bin oder dort etwas mit der VisaCard bestelle, rauschen meine Daten sofort zu den verschiedensten Stellen und werden archiviert. Privtasspähre? Gibt es in dieser technologisierten Zeit eigentlich kaum mehr. Und in Zukunft werde ich vielleicht von oben bis unten total verwanzt sein mit RFID-Chips, die in meine Klamotten eingenäht sind und jeden meiner Schritte weitergeben.

Es gibt da diese nette Geschichte von einem Mann, der in den Supermarkt einkaufen geht. Als er den Supermarkt betritt, wird er von der Eingangstür schon mit seinem Namen begrüsst und bekommt gleich die personalisierte Werbeansagen serviert. Als er zum Tiefkühlregal geht und sich die lecker Tiefkühlpizza schnappen will, verweigert ihm die Tiefkühltruhe die Ausgabe, weil sein Cholesterinwort diese Woche schon wieder zu hoch ist. Im selben Atemzug bietet ihm die Stimme aus der Truhe ein Buch von amazon.com an, wie man sich gesünder ernähren kann. Als der Mann entnervt das Buch bestellen will, um seine Ruhe zu haben und per Visacard zahlen möchte, sagt die Stimme, dass das leider nicht geht weil sein Konto schon um soundsoviel Euro überzogen ist. Usw, usf, die Geschichte könnte man jetzt noch endlos weiterführen und ausschmücken.

Die Vision des gläserenen Mensch ist schon Wirklichkeit geworden, überall werden uns unsere Daten abgenomen und gespeichert. Am meisten passiert das im Internet von kommerzieller Seite her. Die Firmen versuchen uns unsere Daten möglichst genau abzunehmen, um die Werbung auf uns zu zu schneiden und uns ungefragt mit Werbung zu überschütten. An dieser Stelle ist es wirklich nötig, dass man geschützt wird. Privatssphäre ist ein Menschenrecht und es kann ja nicht sein, dass man unsere privaten Emails liest und heimlich unsere Daten anzapft. Die Zukunftsvision von Google Epic, die all unsere Daten filtert und rastert um uns dann einen komplett personalisierten Internet-Inhalt zu präsentieren erscheint erschreckend und wiederspricht dem Schutz der Privatsspähre.

ABER, jetzt kommt wieder das berühmte ABER:

Wenn ich lese, dass man mit Firefox anonym surfen kann, stehen mir alle Haare zu Berge. Denn sollte es Usos werden, dass jeder anonym surfen kann, dann wird das Internet noch mehr mißbraucht werden, als das ohnehin schon der Fall ist.

Ich finde, dass man sich dessen bewusst sein muss, dass man Spuren im Internet hinterlässt. Und ich fordere von jedem Menschen die Vernunft ein, nicht überall und an jeden seine Daten anzugeben und sich dann zu wundern, dass man mit SPAMS überschüttet wird. Sobald man mit einem elektronischen oder digitalen System kommuniziert ist es logisch, dass Daten über einen selbst in Umlauf gebracht werden und man sollte das immer im Hinterkopf haben. Ich persönlich störe mich nicht daran, dass man weiß, welche Auflösung mein Bildschirm hat, wie meine IP lautet, was mein Betriebssystem ist usw. Es stört mich auch nicht, dass amzon.com mir personalisierte Werbung zeigt, im Gegenteil, das finde ich äußerst praktisch. Ich habe auch nichts dagegen, wenn jemand meine privaten Mails liest, da ich nichts zu verbergen habe. Wenn es der internationalen Sicherheit dient - bitte, hab ich nicht dagegen. Ich nehm keine Drogen und bin kein Terrorist.

Aber es stört mich natürlich schon, wenn ich mit einem Trick dazu gebracht werde, meine Daten herzugeben und das dann einseitig und nicht zu meinem Gunsten ausgenutzt wird, das ist ganz klar!

Quellen:

Der gläseren Mensch.

Virtuelles Datenschutzbüro.

... link (0 comments) ... comment

... older stories

Online for 6833 days

Last update: 2007.01.08, 21:24

Last update: 2007.01.08, 21:24

status

You're not logged in ... login

menu

search

calendar

Juli 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

|||

recent updates

Alles was ich noch wissen...

RFC RFC bedeutet Request for Comments. Dies sind Dokumente,...

RFC RFC bedeutet Request for Comments. Dies sind Dokumente,...

by Teresa.Penzenauer.Uni-Sbg (2007.01.08, 21:17)

Privatssphäre Teil...

Es gibt drei grundlegende Instanzen, die die Privatssphäre...

Es gibt drei grundlegende Instanzen, die die Privatssphäre...

by Teresa.Penzenauer.Uni-Sbg (2006.12.05, 14:49)

Privatsspähre im...

Wie bei den meisten Themen bin ich auch bei dem Thema...

Wie bei den meisten Themen bin ich auch bei dem Thema...

by Teresa.Penzenauer.Uni-Sbg (2006.11.23, 20:37)

Peer Review vs. open...

Der Zauber des Internet an und für sich ist ja,...

Der Zauber des Internet an und für sich ist ja,...

by Teresa.Penzenauer.Uni-Sbg (2006.11.06, 15:39)

Das ganze Internet für...

Die Idee des Internet ist es ja, für alle zugänglich...

Die Idee des Internet ist es ja, für alle zugänglich...

by Teresa.Penzenauer.Uni-Sbg (2006.10.26, 23:39)