mit dem Thema Kryptografie anhand eines Beispiels:

Algemein:

Als Kryptografie wird allgemein eine Nachricht bezeichnet, die mit kryptologischen(Kryptologie = Lehre der Verschlüsselung) Mitteln so verschlüsselt ist, dass sie Unbefugten

nicht mehr als lesbare Nachricht zugänglich ist und somit sicher über öffentliche Transportwege übermittelt werden kann.

PGP:

PGP steht für "Pretty Good

Privacy" (zu deutsch etwa "recht gute Privatsphäre") und ist ein Programm zur Verschlüsselung von E-Mails und anderen Dateien. Außerdem können Dokumente

mit einer elektronischen Unterschrift versehen werden. Der Empfänger eines solchen Dokumentes kann sich darauf verlassen, dass der Absender auch der Autor ist, und kein Dritter es versendet bzw. verändert hat. PGP arbeitet mit dem

RSA-Algorithmus

und öffentlichen Schlüsseln (Public-Keys) und gilt als sehr sicher. Dieses Programm kann als Freeware kostenlos über viele Sharewarearchive bezogen

werden. PGP ist für plattformunabhängig und für Atari, DOS, Macintosh, Unix, VAX/VMS, Windows, u.a. Systeme verfügbar und ist im E-Mail-Bereich mittlerweile zu einem Quasi-Standard geworden, sowohl für private als auch professionelle

Anwender.

Wenn Sie sich PGP besorgt und installiert haben, erzeugen Sie sich erst einmal ein Schlüsselpaar , bestehend aus dem öffentlichen Schlüssel (Public-Key) und dem privaten bzw. geheimen Schlüssel (Secret- oder Private-Key). Der private Schlüssel wird nicht herausgegeben und muss sorgsam gehütet werden.

Jeder, der Ihnen eine mit PGP verschlüsselte Nachricht zukommen lassen will,

benötigt hierfür Ihren öffentlichen Schlüssel . Man spricht daher auch von einerPublic-Key-Verschlüsselung. Die Nachricht wird vom Absender mit dem öffentlichen Schlüssel des Empfängers verschlüsselt und an ihn geschickt. Nur

der Empfänger kann die für ihn bestimmte Nachricht mit seinem privaten Schlüssel entschlüsseln. Im Gegensatz zu herkömmlicher

Verschlüsselungstechnik werden keine "abhörsicheren Kanäle" gebraucht, durch die zwischen Sender und Empfänger die Schlüssel ausgetauscht werden. Außerdem muss man die öffentlichen Schlüssel nicht verstecken, was zusätzlich die Sicherheit des Verfahrens erhöht.

Verschlüsseln und

Signieren von Text mit PGP

-

Markieren Sie den zu verschlüsselnden Text und kopieren

Sie ihn - z.B. durch Drücken von Strg+C - in die Zwischenablage. -

Klicken Sie auf das PGP-Schloss-Symbol neben der Uhr, und

wählen Sie "Clipboard". -

Sie haben nun mehrere Möglichkeiten:

Encrypt & Sign verschlüsselt die Nachricht und signiert

sie. Für den Signiervorgang müssen Sie Ihre Passphrase eingeben. Dafür

können Empfänger der Nachricht sicher gehen, dass die Nachricht auch

tatsächlich von Ihnen kommt.

Encrypt verschlüsselt die Nachricht, ohne sie zu signieren.

Sie müssen keine Passphrase eingeben, dafür können Empfänger der Nachricht

aber nicht mit Sicherheit wissen, ob die Nachricht von Ihnen kommt oder

nicht.

Sign signiert Ihre Nachricht, ohne sie zu verschlüsseln.

Dazu müssen Sie Ihre Passphrase eingeben. Diese Wahl ist sinnvoll, wenn die

Nachricht für jeden lesbar bleiben soll und Sie den Empfängern versichern

wollen, dass die Nachricht tatsächlich von Ihnen stammt. Das Überprüfen der

Signatur verläuft komplett analog zum Entschlüsseln einer Nachricht, es wird

lediglich keine Passphrase benötigt. -

Abhängig von Ihrer Wahl in Schritt 3. müssen Sie nun...

... die Empfänger Ihrer Nachricht auswählen, d.h. die

Personen, die in der Lage sein sollen, die Nachricht zu entschlüsseln. Dazu

brauchen sie den PGP-Schlüssel des Empfängers.

Um eine Person als Empfänger auszuwählen, ziehen Sie sie vom

oberen Teil des Fensters in den unteren Teil des Fensters. Wenn Sie in

Schritt 4. "Sign" gewählt haben wird kein Fenster zur Empfängerauswahl

angezeigt, da der Text nicht verschlüsselt wird. Klicken Sie auf "OK", wenn

Sie alle gewünschten Empfänger ausgewählt haben. Vergessen Sie nicht, sich

selbst zur Liste der Empfänger hinzuzufügen, wenn Sie in der Lage sein

wollen, den Text wieder zu entschlüsseln.

... Ihre Passphrase eingeben.

Anschließend befindet sich der

Text in verschlüsselter bzw. signierter Form in der Zwischenablage und kann z.B.

mit Strg+V in eine E-Mail eingefügt werden.

Entschlüsseln von Text

mit PGP

Wenn Sie vom Ersteller der Nachricht beim

Verschlüsseln als Empfänger eingestellt wurden, können Sie die Nachricht

entschlüsseln. Dazu gehen Sie wie folgt vor:

- Markieren Sie den gesamten Texblock, beginnend mit

(einschließlich)

-----BEGIN PGP MESSAGE-----

und endend mit (einschließlich)

-----END PGP MESSAGE-----

- Kopieren Sie den markierten Textblock in die

Zwischenablage, z.B. durch Drücken von Strg+C.

- Klicken Sie auf das PGP-Schloss-Symbol neben

der Uhr, wählen Sie "Clipboard" und anschließend "Decrypt & Verify".

- Wenn Sie den Text korrekt in die

Zwischenablage kopiert hatten und der Text für Sie verschlüsselt wurde,

erscheint nun ein Fenster, in dem Sie Ihre Passphrase eingeben müssen. Nach

korrekter Eingabe wird der text entschlüsselt und angezeigt. Sie können

diesen mit "Copy to Clipboard" in die Zwischenablage kopieren oder das

Fenster mit "OK" schließen.

Wenn der Ersteller der Nachricht den Text nicht nur

verschlüsselt sondern auch signiert hat, wird im entschlüsselten Text außerdem

angezeigt, dass die Nachricht tatsächlich von derjenigen Person kommt, die der

Ersteller zu sein behauptet.

Eigene Meinung:

Persönlich finde ich das es Wichtig ist seine

Privatsphare zu schützen. Jedoch verwendet fasst keiner Verschlüsslungssysteme

für private Zwecke. Meist werden diese nur von Firmen genützt.

http://www.netplanet.org/kryptografie/

http://de.wikipedia.org/wiki/Kryptografie

http://www.datenschutzzentrum.de/selbstdatenschutz/internet/pgp/anleitun.htm

... link (1 comment) ... comment

Im allgemeinen wird unter Podcasting das Produzieren und Anbieten von Mediendateien (Audio oder Video) über das Internet verstanden.Man kann Podcasts auch als Radio- oder Fernsehsendungen auffassen,die nicht mehr zu einer bestimmten Zeit konsumiert werden müssen. Im einzelnen ist ein Podcast somit eine Serie von Medienbeiträgen. Meistens handelt es sich bei Podcasts um private

Sendungen (die sich oft mit der Person des Podcast-erstellers beschäftigt) , ähnlich Radioshows, die sich einem bestimmten Thema widmen. Zunehmend werden aber auch professionell produzierte Podcasts, z. B. für Special-Interest-Nachrichten und -Themen angeboten.

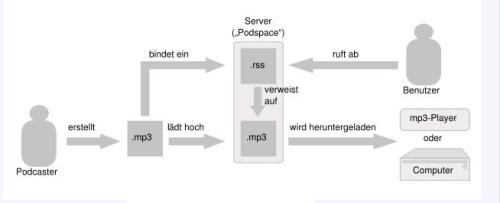

Wenn nun jemand einen Podcast erstellen will kann er eine Mediendatei erstellen und anschließend auf einen Server (mittels "Newsfeed") im Internet bereitstellen. Jene die nun diese Mediendatei ansehen wollen können nun mittels

spezieller Software diese abonnieren und ansehen(anhören). Neben dem von oben erwähnten erstellen und ansehen von Podcast's durch spezielle Podcasting-Clients können Podcasts meistens auch über eine Website in Form eines Links auf die Audiodatei publiziert und als gewöhnliche Audiodateien vom Nutzer mit dem Webbrowser heruntergeladen werden. Die Nutzung ist meistens Kostenlos. Wenn man das darunterliegende Symbol auf einer Website entdeckt,deutet es daraufhin das Newsfeed vorhanden ist und zum download bereitsteht.

![]()

Diese Podcast's sind nicht nur dafür da, das man sie am PC nützen kann, sondern man kann sie auch auf portable Geräte nutzen (Ipod - Itunes) .

Um das Schema besser zu verstehen, ist es hilfreich sich die Grafik darunter anzusehen.

Auf der Suche nach verfügbaren Podcasts helfen z.B. die Verzeichnisse von

Persönlich finde ich, das diese Form der Kommunikation, eine Bereicherung der Gesellschaft darstellt. Es bieten sich viele Möglichkeiten wie Unterhaltung, Wissensvermittlung, Nachrichten und vieles mehr. Jedoch muss jeder für sich herausfinden welche "Information" man überhaupt will.

Wenn noch jemand Lust hat mehr zu diesem Thema zu erfahren (sind auch verwendete Quellen), wünsch ich viel Spass beim stöbern in folgenden Links:

http://www.frankwestphal.de/Schlagwort-podcast.html

... link (2 comments) ... comment

Schlüsseltechnologien sind Technologien, welche die Erschließung neuer Technikbereiche ermöglichen und bereits einen gewissen Bekanntheitsgrad erreicht haben. Diese Technologien befinden sich im Wachstum und sind daher entscheidend für die Wirtschaft der Zukunft. Schlüsseltechnologien sind die Weiterentwicklung von Schrittmachertechnologien welche sich erst in der Entstehung befinden. Aus Schlüsseltechnologien werden Basistechnologien wenn sie zum Standard geworden sind.

Ein Beispiel für eine solche Schlüsseltechnologie ist Java:

Der Entwurf der Programmiersprache Java strebte im Wesentlichen fünf Ziele an.

Sie soll eine objektorientierte Programmiersprache sein.

Sie soll ermöglichen, gleiche Programme auf unterschiedlichen Computersystemen auszuführen.

Sie soll eingebaute Unterstützung für die Verwendung von Computernetzen enthalten.

Sie soll Code aus entfernten Quellen sicher ausführen können. Dieser Punkt wird über das Sicherheitskonzept von Java erreicht, das aus drei Schichten besteht:

dem Code-Verifier (deutsch „Code-Überprüfer“), der sicherstellt, dass die VM keinen ungültigen Bytecode ausführen kann.

den Class-Loadern (deutsch „Klassenlader“), die die sichere Zuführung von Klasseninformationen zur JVM steuern .

den Security-Managern (deutsch „Sicherheitsverwalter“), die sicherstellen, dass nur Zugriff auf Programmobjekte erlaubt wird, für die entsprechende Rechte vorhanden sind.

Die erfolgreichen Aspekte bereits verbreiteter objektorientierter Programmiersprachen wie C++ sollen auch für Java-Programmierer zur Verfügung stehen.

entnommen von : Wikipedia-Java

Meine eigene Meinung zu Java:

Da ich selber schon die Vor- und Nachteile dieses Programms, im Zuge eines Java Kurses, mir ansehen konnte, muss ich sagen das dieses Programm sehr vielfältig und durchaus interessant ist.

... link (0 comments) ... comment

den Umgang mit Weblogs. Anhand dieses ersten Eintrags bekomme ich die erste

Lektion zum Thema Weblogs.

Na dann bin auch ich "online"!!

Michael Huber

... link (0 comments) ... comment

Last update: 2007.01.10, 19:24

Juli 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

|||

kann sogar der Sohn meiner kleinen Freundin. Auch wenn...

kann ich sagen: gut gemacht, aber auch für dich...

Ich finde auch, dass Podcasts ein ziemlich guter Zusatz...

Podcast's: Im allgemeinen wird unter Podcasting das...