Netzwerktools einsetzen

Speziell mit den Befehlen ping und tracert.

Meine EIGENE kurze Erklärung, was ping überhaupt bedeutet:

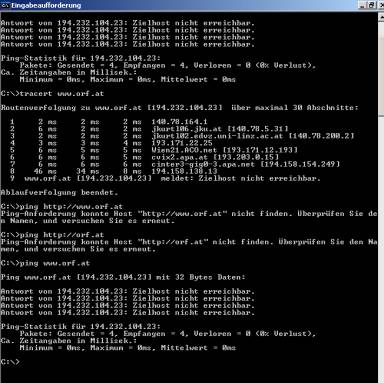

Sendet ein Internet Control Message Protocol an den Zielhost, der eine Antwort zurücksendet. Falls dies nicht der Fall ist, bekommt man die Antwort „Zielhost nicht erreichbar“ . (Siehe meine Screenshots) In diesem Fall kommt diese Antwort vom Router (Vermittler – sorgt dafür, dass Daten weitergeleitet werden).

Man kann daraus auch folgern, dass ein Sicherheits-schlüssel, um sich vor Angriffen aus dem Web zu schützen, verwendet wird.

Nun noch eine kurze Erklärung, was der Begriff tracert bedeutet:

Der Befehl tracert steht eigentlich für Traceroute, was soviel bedeutet, dass ermittelt wird über welche Router bestimmte Daten das Netzwerk passieren, bis sie bei einem bestimmten Server ankommt. Die aufgelisteten Adressen zeigen den Verlauf durch das Web. Windows z.B. sendet ICMP Pakete, welche auf ICMP-Unreachable Pakete angewiesen sind. Oft wird auch nicht der richtige Weg angezeigt. Was vor allem durch Firewalls usw. ausgelöst werden kann.

Nun die Sreenshots von den Befehlen:

Wochentags

Ergebnis: traceroute to www.orf.at

1 fwsrv1.ces.uta.at (213.90.2.2) 0.526 ms 0.568 ms 0.470 ms

2 213.90.1.17 (213.90.1.17) 1.523 ms 0.676 ms 0.893 ms

3 wat1-15-21.net.uta.at (62.218.15.21) 0.697 ms 0.714 ms 0.828 ms

4 c76vix1-g4-2.net.uta.at (212.152.192.105) 1.682 ms 2.118 ms 1.885 ms

5 cvix1.apa.net (193.203.0.5) 2.153 ms 3.094 ms 1.885 ms

6 cinter1-gig0-3.apa.net (194.158.155.101) 2.668 ms 3.115 ms 2.358 ms

7 194.158.138.12 (194.158.138.12) 3.190 ms 3.064 ms 2.408 ms

8 www.orf.at (194.232.104.26) 3.167 ms !<10> 4.022 ms !<10> 2.897 ms !<10>

Wochenende

Ergebnis: traceroute to www.orf.at

1 fwsrv1.ces.uta.at (213.90.2.2) 0.467 ms 0.561 ms 0.423 ms

2 213.90.1.17 (213.90.1.17) 20.267 ms 1.105 ms 0.849 ms

3 wat1-15-21.net.uta.at (62.218.15.21) 1.604 ms 0.984 ms 0.865 ms

4 c76vix1-g4-2.net.uta.at (212.152.192.105) 1.639 ms 1.823 ms 26.360 ms

5 cvix1.apa.net (193.203.0.5) 1.875 ms 1.633 ms 1.856 ms

6 cinter1-gig0-3.apa.net (194.158.155.101) 2.108 ms 29.359 ms 2.320 ms

7 194.158.138.13 (194.158.138.13) 3.805 ms 3.572 ms 8.583 ms

8 www.orf.at (194.232.104.27) 3.092 ms !<10> 3.018 ms !<10> 2.803 ms !<10>

Nun eine kurze Analyse bzw. Interpretation der Ergebnisse:

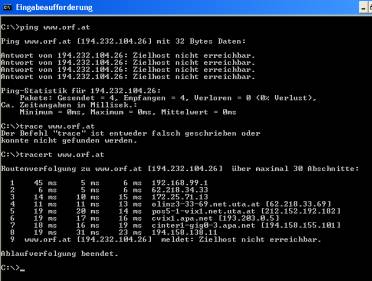

Beim Befehl Ping sieht man in meinem Screenshot, dass vier Pakete gesendet werden jedoch jedes Mal die Antwort Zielhost nicht erreichbar auftritt. Bei den Zeitangaben treten keine Unterschiede zwischen einer Überprüfung am Wochenende bzw. unter der Woche auf. Eigentlich wird der Befehl Ping bzw. Ping Programme dafür verwendet um zu prüfen ob die Netzwerkverbindung einwandfrei funktioniert. (auf physikalischer Ebene) Ich vermute, dass die Antwort Zielhost nicht erreichbar aus diversen Sicherheits-einstellungen resultiert.

Beim Befehl tracert sieht man in meinem Screenshot, dass ich gerade auf der Uni sitze und meine Abfrage über den Server der jku läuft ;-); . Von dort weg über diverse Server, bis zur Meldung Zielhost nicht erreichbar". Meine Interpretation lautet, dass von dort weg keine Meldung mehr erfolgt bzw. ein Firewall die Antwort blockt. Hingegen über die von Uta zur Verfügung gestellte Softeware wird der tatsächliche Weg bis zum Server des ORF dargestellt. Ich kann daraus eigentlich nur rätseln, aber ich gehe davon aus, dass die von der Uta zur Verfügung gestellt Softeware "die Erlaubnis hat" bzw. nicht als Bedrohung gesehen wird. Bezüglich des Vergleichs von Wochentag und unter der Woche kann ich nur feststellen, dass es leichte zeitliche Abweichungen gibt (ms) - resultierend aus der Frequentierung des Webs am Wochenende.

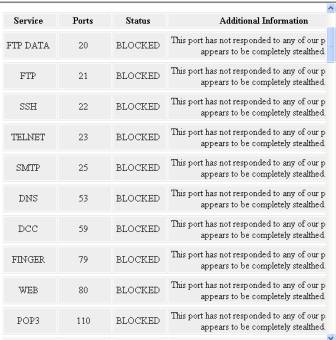

Zum Schluss der Aufgabe, habe ich noch das Webtool, zur Prüfung der Ports, verwendet.

You have blocked all of our probes! We still recommend running this test both with

and without Sygate Personal Firewall enabled... so turn it off and try the test again.

Aus diesem Ergebnis kann ich schließen, dass alle meine Ports geschlossen sind und auch noch unsichtbar. Somit kann ich mich, soweit das im Netz überhaupt möglich ist, sicher fühlen, dass ich von keinen hinterhältigen Hackerattacken heimgesucht werde.

... link (0 comments) ... comment

Digital Rights Management (DRM)

Es geht um die digitalen Rechte an digitalen und

physikalischen Gütern.

(Quelle: http://www.digital-rights-management.info)

Digital Rights Management ist meiner Meinung nach eigentlich erst so richtig in den letzten Jahren aufgekommen bzw. eingeführt worden. Im Zuge der weltweiten Vernetzung (Internet) und den zunehmend ausgereiften technischen Möglichkeiten wurde es unumgänglich Computerprogramme, Audio CDs, uvm. vor illegalen Raubkopierern zu schützen. Schon alleine um die Wirtschaft aufrecht zu erhalten.Natürlich gab es schon bei den ersten Computern bzw. den dazugehörigen Programmen Schutzmaßnahmen um Raubkopien zu verhindern, jedoch nicht in so einem Ausmaß wie es jetzt der Fall ist.

Das jedoch diese Schutzmaßnahmen teilweise noch immer versagen zeigt folgender Beitrag (Rubrik "Kopierschutz bei Audio CDs und DVD). Im Grunde genommen gibt es drei Möglichkeiten diverse Daten, Programme etc. zu schützen:

Kopierschutz für Datenträger

Kennzeichnung von Daten

Kryptographische Sicherung der Daten

(Quelle: Datenschutzzentrum.de)Speziell auf die Punkte Kennzeichnung von Daten und Kryptographische Sicherung der Daten möchte ich etwas genauer behandeln.

Beim Thema Kennzeichnung von Daten möchte ich besonders folgende Möglichkeit hervorheben:

Perceptual Hashing

Ein Hash ist eine mit einer kryptographischen Einwegfunktion erzeugte Prüfsumme. Perceptual Hashing (engl. wahrnehmende Prüfsummenbildung) verwendet Algorithmen, die z.B. bei Videofilmen signifikante Änderungen im Bildablauf als Ausgangswert nehmen und bei ähnlichen Ausgangswerten auch ähnliche Hashwerte als Ergebnis liefern [Dittmann]. Damit ist es möglich, Kopien eines bestimmten Filmes auch dann als solche zu identifizieren, wenn diese in unterschiedlichen Formaten oder Komprimierungen vorliegen. Im Idealfall

liefern bei Anwendung eines geeigneten Algorithmus unterschiedliche Inkarnationen des gleichen Werkes, z.B. die Studio- und die Live-Aufnahme eines Musikstückes, gleiche Prüfsummen. Perceptual Hashing wird in der Regel in Hintergrundsystemen implementiert, über die ein Austausch von Daten erfolgt (z.B. zentral organisierte Tauschbörsen). So soll eine Kontrolle über die ausgetauschten Inhalte möglich sein.

Fingerprinting

Fingerprinting (mit einem Fingerabdruck, d.h. einem eindeutigen Identifikationsmerkmal, versehen) entspricht technisch prinzipiell dem Watermarking, jedoch werden die Daten mit der Markierung eindeutig z.B. einem Kunden zugeordnet, der etwa eine Musikdatei käuflich erworben hat [Federrath].

Um einen Nutzer im Fall einer nicht autorisierten Weitergabe der Datei verantwortlich machen zu können, werden das eindeutige Identifikationsmerkmal, die personenbezogenen Kundendaten sowie die jeweilige Zuordnung in der Regel gespeichert.

(Quelle: Datenschutzzentrum.de)

Beim Thema Kryptographische Sicherung der Daten möchte ich folgende Punkte hervorrheben

Zugriffsbeschränkung für Systemklassen

Zugriffsbeschränkung für bestimmte Systeme

Zugriffsbeschränkung für bestimmte Personen

Um jedoch diesen Beitrag nicht unnötig in die Länge zu ziehen ersuche ich bei Interesse bei der Quelle nachzulesen.(Quelle: Datenschutzzentrum.de)

Zuletzt möchte ich noch auf eine zukunftsorientierte "Idee" verweisen: Bitte unbedingt lesen - sehr interessant!

TCPA - Der PC der Zukunft?

Die Trusted Computer Platform Alliance (TCPA) will das System des PCs, wie es jetzt existiert, abschaffen. Dazu soll bei jedem Programm und jeder Datei, die der User auf seinem PC öffnen will, zunächst auf einem zentralen Server nachgefragt werden, ob man dazu überhaupt berechtigt ist. Dies alles im Namen von Sicherheit, doch Sicherheit für wen?

So soll das ganze System sowohl in der Hardware als auch in der Software integriert werden. Auf der Hardware-Seite soll ein Chip (genannt"Fritz-Chip", nach dem Kongressabgeordneten Fritz Hollings, der seit Jahren Lobbyarbeit für die Unterhaltungsindustrie leistet) in den Prozessor

integriert werden, der bei jedem Start eines Programms nachprüft, ob der Nutzer dazu berechtigt wird. Dies geschieht bereits beim Booten des Systems, so dass Betriebssysteme, die nicht zertifiziert sind, nicht gestartet werden können. Da

die Zertifizierung sicherlich teuer ist, können selbst kompilierte Systeme nicht mehr verwendet werden. Da das Ganze bereits in dei Hardware integriert

wird, ist eine Umgehung nicht möglich. Dasselbe geschieht bei jedem Programm, das gestartet wird, sowie bei jeder Datei, die aufgerufen bzw. abgespielt wird.

Die Daten sind mit einem 2048 Bit langem Schlüssel gesichert, so dass brute-force-Angriffe auf das System wohl lange Zeit in Anspruch nehmen würden.

Was bedeutet dies für den Nutzer. Zunächst einmal eine erhöhte Sicherheit: Kein Virus kann mehr auf dem Rechner gestartet werden, weil er nicht

zertifiziert ist, und auch keine Dateien können mehr gestohlen werden, weil der Dieb keine Möglichkeit hat (außer brute force), die Daten von einem anderen

Rechner aus zu lesen, es sei denn, der Ersteller der Datei gibt ihm die Rechte dazu explizit.

Leider hat die ganze Geschichte auch einen, nein, mehrere Haken. Man kann keine eigenen kleinen Programme mehr schreiben, da kein Programm ohne Zertifizierung irgendwo gestartet werden kann. Da OpenSource-Software sich beinahe stündlich

ändert, müsste sie auch stündlich neu zertifiziert werden - wer dafür die Kosten übernehmen soll, weiß keiner. Softwarefirmen wiederum stehen auch unter

Druck. Schließlich müssen sie genaue Angaben zum Programm der Zertifizierungsstelle zur Verfügung stellen, die den Gründern der TCPA gehört,

insgesamt über 170 Firmen, darunter Intel, Infineon, Motorola und Microsoft. Der Industriespionage ist dadurch Tür und Tor geöffnet. Außerdem dürfte das

Verfahren zur Freigabe nicht gerade billig sein.

Da eben auch die Dateien kontrolliert werden, können mp3-Dateien per se als gefährlich

eingestuft werden, und somit nur noch Dateiformate freigegeben werden, die DRM eingebaut haben. Man kann dazu gezwungen werden, für jedes einzelne Abspielen einer Audio- oder Videodatei zu zahlen. Außerdem können bestimmte Internetinhalte von den TCPA-Mitgliedern zu unerwünschten Inhalten

("sicherheitsgefährdend") erklärt werden, und somit nicht aufgerufen werden, im Gegenteil, es könnte rein theoretisch dazu führen, daß nur

freigegebene Inhalte besucht im Netz besucht werden können.

Die Antwort auf die eingangs gestellten Fragen ist somit klar: Sicherheit für wen? Und wer darf was mit meinem Computer? Ach ja, als PC würde ich das Ganze auch nicht mehr bezeichnen, denn es handelt sich nicht mehr um einen "Personal Computer

(Quelle: Der Große Bruder)

Ich möchte dabei noch auf folgende Weblogs meiner Studienkollegen verweisen:

Spricht ebenfalls TCPA an! Sehr gute Praxisbeispiele!... link (0 comments) ... comment

Kryptographie

In diesem Text werde ich zur Notwendigkeit der Anwendung bzw. zu den Begrenzungsbestrebungen der Kryptographie Stellung nehmen und dabei namenhafte Quellen zitieren. Zuerst werde ich jedoch für diejenigen, die mit dem Wort Kryptographie nichts verbinden können eine kurzen Text von Wikipedia zitieren.

"Kryptografie bzw. -graphie (aus dem griechischen kryptós, "verborgen", und gráphein, "schreiben") ist die Wissenschaft der Verschlüsselung von Informationen ("Geheimschriften") und damit ein Teilgebiet der Kryptologie. Im Gegensatz zu Steganographie befasst sie sich nicht damit, die Kommunikation an sich zu verschleiern, sondern vor allem damit, den Inhalt von Nachrichten für Dritte unzugänglich zu machen. Kryptographische Verfahren können aber unter Umständen für die Steganographie eingesetzt werden, zum Beispiel indem die Adressen von Sender und Empfänger verschlüsselt werden."

(Quelle: http://de.wikipedia.org/wiki/Kryptografie)

Kryptographie hat sowohl Vorteile als auch Nachteile. Die Nachteile liegen darin, dass die Kriminalität auch durch die Kryptographie profitiert und sich somit über das sonst so offene Internet "versteckt" organisieren kann. Die Vorteile der Kryptographie liegen darin, die nationale Sicherheit eines Staates, bestimmter Organisationen, Firmen usw. zu schützen. Daher kann meiner Meinung nach die Kryptographie kaum eingeschränkt oder verboten werden. Sie ist schon beinahe Bestandteil unserer Gesellschaft.

Dazu möchte ich folgenden Artikel des Förderverein Informationstechnik und Gesellschaft zitieren:

"Die offene Verfügbarkeit praktisch unbrechbarer Verschlüsselungsprodukte wird in diesem Zusammen-hang als schwerwiegendes Hindernis im Kampf gegen den Terrorismus dargestellt.

Diese Darstellung ist irreführend. Gesetzgebung, die auf ihr fußt, würde ihr selbstgestecktes Ziel verfehlen; stattdessen würde sie Grundwerte freier und offener Gesellschaften untergraben, wie das Recht der Bürger auf freie und unüberwachte Kommunikation und auf die Wahrung ihrer Privatsphäre.

Starke Kryptographie ist andererseits eine Schlüssel-technologie für eine sichere und verläßliche Informationsgesellschaft. Ihre Nutzung zur Sicherung elektronischer Kommunikation zu verhindern, würde die Verwundbarkeit unserer modernen, informations-basierten Gesellschaften und Ökonomien gegenüber Cyber-Terroristen und -Kriminellen nur noch weiter steigern.

Gesetze, die die weitere Nutzung von starker Kryptographie behindern, würden den ohnehin schon schwachen Schutzschild der zivilisierten Welt gegen digitale Desaster durchlöchern."

(Quelle: Förderverein Informationstechnik und Gesellschaft)

In meinem Sinne muss ich diesem Artikel absolut beipflichten. Wie bereits weiter oben erwähnt, ist die Kryptographie in einer so verwundbaren Gesellschaft wie in unserer unabdingbar, andererseits dient sie auch der organisierten Kriminalität. Es wird kaum und auch für niemanden möglich sein eine absolute Richtlinie oder Gesetzgebung zu finden, die die Vorteile und Nachteile dieses Themas abwiegt und eine vernünftige und auch richtige Entscheidung trifft.

Ich ersuche meine Mitstudenten zu meiner Ansicht Stellung zu nehmen.

Weitere Infomationen über Krytographie gibt es auch noch unter Nutzung der Kryptographie von Herrn Professor Mittendorfer.

Thomas Fuchshuber

... link (4 comments) ... comment

Last update: 2005.06.27, 21:09

Juni 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

||||||

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

||||||

Unsere Aufgabe war es Informationen über andere...

Um was geht es eigentlich bei DRM? Es geht um die digitalen...

warum nur gegen ein Verbot für Privatanwender? Meine...

Es ist schwierig die Grenzen der Kryptographie genau...

Ich finde ebenfalls das es sehr schwierig abzuwägen...