|

... newer stories

Donnerstag, 23. Juni 2005

Befehle, Tools und Sicherheit

hannes.guttmann.uni-linz, 01:26h

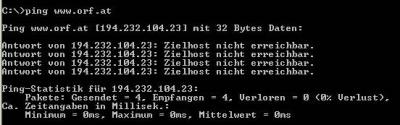

Mit dem implementierten Tool Ping kann der User die Gegenstelle auf Erreichbarkeit testen. Die Ergebnisse mittels Ping sind allerdings mit Vorsicht zu genießen, da bei Verwendung einer Firewall der Ping – Befehl nicht reflektiert wird (!!Einstellungssache!!). Im Falle der ORF.at Homepage ist die wahrscheinlich der Fall.

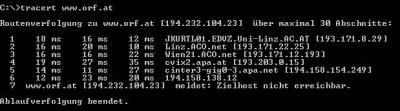

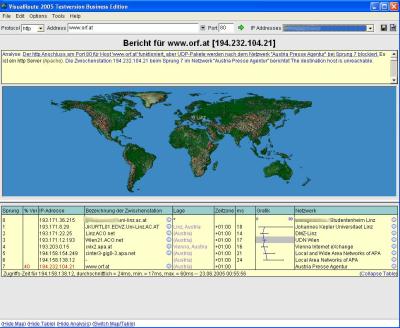

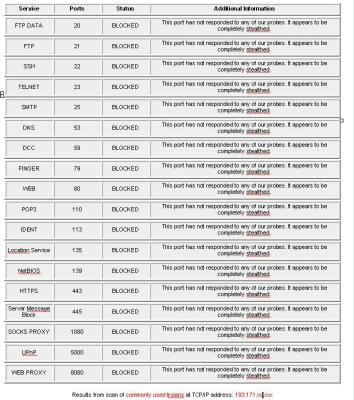

Der Zielhost ist lt. „ping www.orf.at“ nicht erreichbar. Ein anderes Ergebnis bringt der Befehl Tracert. Das Tool tracert fungiert im Prinzip wie der PING befehl, der Unterschied liegt aber in der Darstellung des Ergebnisses. Der tracert Befehl gibt den Weg mit seinen vielen Zwischenschritten im Detail an, wohingegen der ping Befehl nur das eigentliche Ziel auswertet. Mit Tracert kann man nach "Schwachstellen" in der Verbindung suchen. Bricht etwa die Reaktionszeit von wenigen Millisekunden auf 3-stellige Beträge aus oder es werden gar nur noch *** als Antwortzeit geschrieben, dann befindet man sich auf verlorenen Posten --> Der Server ist tot.  Im Falle „tracert www.orf.at“ kommt auch hier das Ergebnis, dass der Host nicht erreichbar ist, aber der Weg dorthin war nicht schlecht (und ist es auch nicht, die ORF.at Site funktioniert einwandfrei, nur die Befehle Tracert und Ping bekommen durch eine Firewall diesen Error). Den Tracert (Traceroute) Befehl gibt es jedoch nicht nur in der mittlerweile angestaubten DOS Sprache (mit welcher ich noch groß geworden bin und diese nicht missen möchte). Findige Programmierer haben sich unter Verwendung von grafischer Oberfläche nette Programme geschnitzt. Hier zwei Beispiele dafür unter Verwendung des Trailware Tools Visualroute   (Bildqualität ist auf Grund der Blogrichtlinien leider eingeschränkt - sorry) Um die Sicherheit des Internetanschlusses auch noch zu behandeln habe ich noch das Ergebnis des Quick Test von Sygate. Alles bestanden! Alle Ports sind BLOCKED, was soviel heißt, wie nicht sichtbar für einen Externen (vereinfacht gesagt). Um eine solch solide Grundsicherheit aufzuweisen bedarf es eigentlich nur eines vertrauenswürdigen Providers und eine Softwarefirewall wie ZoneAlarm am PC.  Ein kleiner Auszug aus dem Ergebnis der Port-Analyse, gefällt mir ganz gut soweit! Hannes Linkliste: noch nichts verlinkt! ... link (0 comments) ... comment ... older stories

|

Online for 7381 days

Last update: 2006.06.29, 09:34 You're not logged in ... login

Beschaffungsmarketing

Beginnen möchte ich mit der Umsatzverteilung der... by hannes.guttmann.uni-linz (2006.06.29, 09:34) Umfeldentfernungen einbinden

Zu Zeiten immer teurer werdender Transporte wäre... by hannes.guttmann.uni-linz (2006.05.23, 22:21) SQL in der Praxis am...

Lieferantenanalyse und daraus folgende Empfehlungen Meine... by hannes.guttmann.uni-linz (2006.05.08, 18:26) Erweitertes SQL Statement

Ausgebautes SQL-Statement Nachname: by hannes.guttmann.uni-linz (2006.05.04, 11:23) Statement mit Java-Script

Trage einen Namen ein und das Formular sucht den entsprechenden... by hannes.guttmann.uni-linz (2006.05.04, 10:54) |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||