Freitag, 21. November 2008

Sicherheit im Netz

Daniela.Wetzelhuetter.Uni-Linz, 00:22h

Ich habe mich mit den Thema Sicherheit bzw. speziell mit Whois-Abfragen, Portscans, Nslookup und Traceroute auseinandergesetzt. Im Folgenden fasse ich die Ergebnisse zusammen:

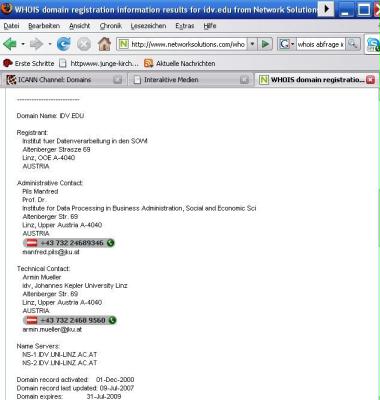

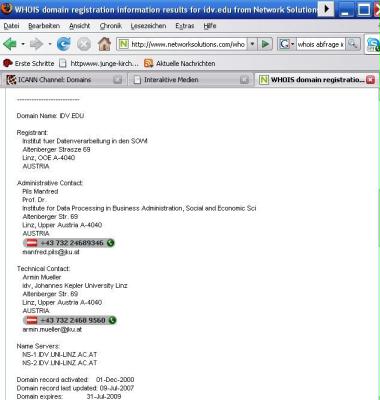

1) Whois- Abfrage

Mittels dieser Abfrage kann ganz einfach der Verantwortliche für eine bestimmte Website ermittelt werden. Aus unterschiedlichen (rechtlichen, wirtschaftlichen, privaten) Gründen kann dies durchaus nützlich sein. Für die "idv.edu-Webseite" erhält man folgende Auskunft:

Für dies Abfrage habe ich den Whois-Dienst von Networksolutions genutzt.

2) Portscans:

Grundsätzlich sind Portscans legal, solange es beim scannen bleibt. (vgl. Feiler, Zur strafrechtlichen Beurteilung von IT-Sicherheitslücken, Rechtsprobleme, http://www.rechtsprobleme.at/doks/Zur_strafrechtlichen_Beurteilung_von_IT-Sicherheitsluecken.pdf, 20.11.2008).

Durch allgemeine Geschäftsbedingungen kann ein Portscan aber auch untersagt werden.

Beispielsweise ist es an der BOKU Wien „einfachen“ Anwendern untersagt einen Portscan durchzuführen (vgl. o.V., Universität für Bodenkultur Wien, http://www.boku.ac.at/zid-sec-richt1.html, 20.11.2008).

Bewegt man sich mittels Portscans in einem „Graubereich“?

Dieser Frage bin ich nachgegangen und konnte mehr oder weniger überrascht feststellen, dass solch ein Vorhaben

a) gut durchdacht sein soll

b) mit dem „richtigen“ Werkzeug durchgeführt werden sollte

c) am besten nur um seine eigenen Sicherheitslücken aufzuspüren

Mit der Anpassung des österreichischen Strafgesetzes an die Cyber-Crime-Konvention trat u.a. folgendes Gesetz in Kraft: „Widerrechtlicher Zugriff auf ein Computersystem § 118a. (1) Wer sich in der Absicht, sich oder einem anderen Unbefugten von in einem Computersystem gespeicherten und nicht für ihn bestimmten Daten Kenntnis zu verschaffen und dadurch, dass er die Daten selbst benützt, einem anderen, für den sie nicht bestimmt sind, zugänglich macht oder veröffentlicht, sich oder einem anderen einen Vermögensvorteil zuzuwenden oder einem anderen einen Nachteil zuzufügen, zu einem Computersystem, über das er nicht oder nicht allein verfügen darf, oder zu einem Teil eines solchen Zugang verschafft, indem er spezifische Sicherheitsvorkehrungen im Computersystem verletzt, ist mit Freiheitsstrafe bis zu sechs Monaten oder mit Geldstrafe bis zu 360 Tagessätzen zu bestrafen. (2) Der Täter ist nur mit Ermächtigung des Verletzten zu verfolgen.“ (o.V., internet4jurists, http://www.internet4jurists.at/strafrecht/straf0.htm, 20.111.2008)

Bedeutet dies: solange ich nur einen Scan durchführe kann mir „nichts“ passieren? Genau da wird es knifflig. Wie kann ich beweisen, keine Absicht gehabt zu haben? Aus welchem Grund führe ich den Portscan an einer fremden Website durch? „Ich wollte nur gucken ob eh alle Ports zu sind“ = „sehr vertrauenswürdig“? Dies liegt dann wohl im ermessen des Richters.

Sollte man also unabsichtlich das „falsche“ Werkzeug verwenden, wird zum Beispiel automatisch ein Einlogversuch gestartet. Siehe dazu http://www.nessus.org/nessus/. Hier handelt es sich um ein Tool, das sich hervorragend zum Aufspüren der eigenen Schwachstellen eignet – eine andere Verwendung sollte also gut überlegt sein.

Für Penetrationtests gibt es somit noch kein eigenes Gesetz - es ist also reine Auslegungssache. Die folgende zwei Aspekte sollten daher Beachtung finden:

a) Grundsätzlich werden Portscans zur Vorbereitung einer Straftat verwendet, da man damit versucht Informationen über ein Computersystem und dessen unbefugte Nutzung zu erlangen.

b) Bei unsachgemäßer Verwendung eines Portscans kann man damit eine Denial of Service Attacke (DOS) auf das zu scannende System durchführen. Somit kommt §126 zu tragen, da hier die Funktionsfähigkeit des Computersystems gestört wird.

„Störung der Funktionsfähigkeit eines Computersystems § 126b. Wer die Funktionsfähigkeit eines Computersystems, über das er nicht oder nicht allein verfügen darf, dadurch schwer stört, dass er Daten eingibt oder übermittelt, ist, wenn die Tat nicht nach § 126a mit Strafe bedroht ist, mit Freiheitsstrafe bis zu sechs Monaten oder mit Geldstrafe bis zu 360 Tagessätzen zu bestrafen.“ (o.V., internet4jurits, http://www.internet4jurists.at/gesetze/bg_stgb01.htm#%A7_118a.

FAZIT: Die Rechtslage ist aus meiner Ansicht nach nicht eindeutig geklärt – was bedeutet – es ist reine Auslegungssache.

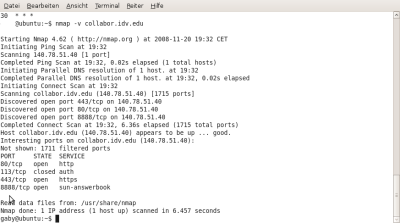

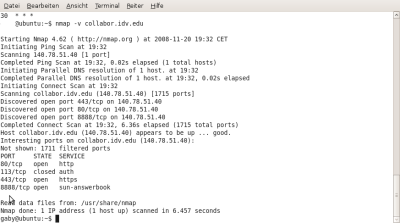

Inspiriert von der letzten LVA habe ich einen Portscan des Webserver meiner Homepage durchgeführt, und kam zu folgendem Ergebnis:

So gesehen ist alles im Grünen bereich ;-)

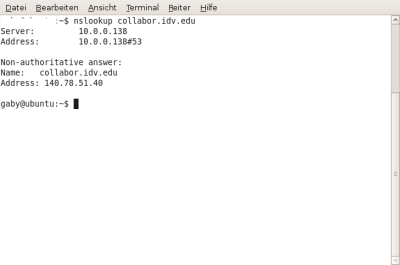

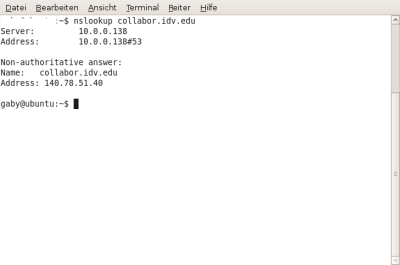

3) NSlookup

Welche IP-Adresse hinter dem Collabor-Server steht, konnte ich ganz einfach mit NSlookup herausfinden.

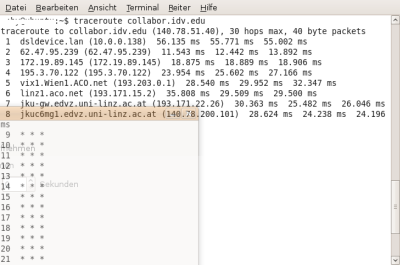

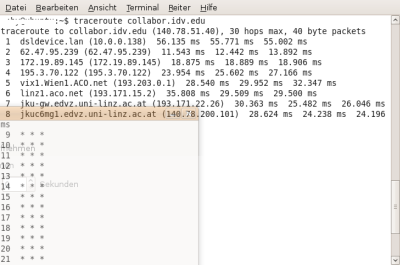

4) Traceroute

Mittels Traceroute habe ich den Weg von meinem Laptop zuhause bis zum Collabor-Server verfolgt. Hier mein Ergebnis:

Alles in Allem lässt sich Online vieles herausfinden. So gesehen sollte SICHERHEIT auch wirklich groß geschrieben werden. Als Anwender sind einem mögliche „Löcher“ im Sicherheitsnetz oftmals nicht bewusst. Daher sollte mit einem „Klick“ im WWW nicht leichtfertig umgegangen werden.

1) Whois- Abfrage

Mittels dieser Abfrage kann ganz einfach der Verantwortliche für eine bestimmte Website ermittelt werden. Aus unterschiedlichen (rechtlichen, wirtschaftlichen, privaten) Gründen kann dies durchaus nützlich sein. Für die "idv.edu-Webseite" erhält man folgende Auskunft:

Für dies Abfrage habe ich den Whois-Dienst von Networksolutions genutzt.

2) Portscans:

Grundsätzlich sind Portscans legal, solange es beim scannen bleibt. (vgl. Feiler, Zur strafrechtlichen Beurteilung von IT-Sicherheitslücken, Rechtsprobleme, http://www.rechtsprobleme.at/doks/Zur_strafrechtlichen_Beurteilung_von_IT-Sicherheitsluecken.pdf, 20.11.2008).

Durch allgemeine Geschäftsbedingungen kann ein Portscan aber auch untersagt werden.

Beispielsweise ist es an der BOKU Wien „einfachen“ Anwendern untersagt einen Portscan durchzuführen (vgl. o.V., Universität für Bodenkultur Wien, http://www.boku.ac.at/zid-sec-richt1.html, 20.11.2008).

Bewegt man sich mittels Portscans in einem „Graubereich“?

Dieser Frage bin ich nachgegangen und konnte mehr oder weniger überrascht feststellen, dass solch ein Vorhaben

a) gut durchdacht sein soll

b) mit dem „richtigen“ Werkzeug durchgeführt werden sollte

c) am besten nur um seine eigenen Sicherheitslücken aufzuspüren

Mit der Anpassung des österreichischen Strafgesetzes an die Cyber-Crime-Konvention trat u.a. folgendes Gesetz in Kraft: „Widerrechtlicher Zugriff auf ein Computersystem § 118a. (1) Wer sich in der Absicht, sich oder einem anderen Unbefugten von in einem Computersystem gespeicherten und nicht für ihn bestimmten Daten Kenntnis zu verschaffen und dadurch, dass er die Daten selbst benützt, einem anderen, für den sie nicht bestimmt sind, zugänglich macht oder veröffentlicht, sich oder einem anderen einen Vermögensvorteil zuzuwenden oder einem anderen einen Nachteil zuzufügen, zu einem Computersystem, über das er nicht oder nicht allein verfügen darf, oder zu einem Teil eines solchen Zugang verschafft, indem er spezifische Sicherheitsvorkehrungen im Computersystem verletzt, ist mit Freiheitsstrafe bis zu sechs Monaten oder mit Geldstrafe bis zu 360 Tagessätzen zu bestrafen. (2) Der Täter ist nur mit Ermächtigung des Verletzten zu verfolgen.“ (o.V., internet4jurists, http://www.internet4jurists.at/strafrecht/straf0.htm, 20.111.2008)

Bedeutet dies: solange ich nur einen Scan durchführe kann mir „nichts“ passieren? Genau da wird es knifflig. Wie kann ich beweisen, keine Absicht gehabt zu haben? Aus welchem Grund führe ich den Portscan an einer fremden Website durch? „Ich wollte nur gucken ob eh alle Ports zu sind“ = „sehr vertrauenswürdig“? Dies liegt dann wohl im ermessen des Richters.

Sollte man also unabsichtlich das „falsche“ Werkzeug verwenden, wird zum Beispiel automatisch ein Einlogversuch gestartet. Siehe dazu http://www.nessus.org/nessus/. Hier handelt es sich um ein Tool, das sich hervorragend zum Aufspüren der eigenen Schwachstellen eignet – eine andere Verwendung sollte also gut überlegt sein.

Für Penetrationtests gibt es somit noch kein eigenes Gesetz - es ist also reine Auslegungssache. Die folgende zwei Aspekte sollten daher Beachtung finden:

a) Grundsätzlich werden Portscans zur Vorbereitung einer Straftat verwendet, da man damit versucht Informationen über ein Computersystem und dessen unbefugte Nutzung zu erlangen.

b) Bei unsachgemäßer Verwendung eines Portscans kann man damit eine Denial of Service Attacke (DOS) auf das zu scannende System durchführen. Somit kommt §126 zu tragen, da hier die Funktionsfähigkeit des Computersystems gestört wird.

„Störung der Funktionsfähigkeit eines Computersystems § 126b. Wer die Funktionsfähigkeit eines Computersystems, über das er nicht oder nicht allein verfügen darf, dadurch schwer stört, dass er Daten eingibt oder übermittelt, ist, wenn die Tat nicht nach § 126a mit Strafe bedroht ist, mit Freiheitsstrafe bis zu sechs Monaten oder mit Geldstrafe bis zu 360 Tagessätzen zu bestrafen.“ (o.V., internet4jurits, http://www.internet4jurists.at/gesetze/bg_stgb01.htm#%A7_118a.

FAZIT: Die Rechtslage ist aus meiner Ansicht nach nicht eindeutig geklärt – was bedeutet – es ist reine Auslegungssache.

Inspiriert von der letzten LVA habe ich einen Portscan des Webserver meiner Homepage durchgeführt, und kam zu folgendem Ergebnis:

So gesehen ist alles im Grünen bereich ;-)

3) NSlookup

Welche IP-Adresse hinter dem Collabor-Server steht, konnte ich ganz einfach mit NSlookup herausfinden.

4) Traceroute

Mittels Traceroute habe ich den Weg von meinem Laptop zuhause bis zum Collabor-Server verfolgt. Hier mein Ergebnis:

Alles in Allem lässt sich Online vieles herausfinden. So gesehen sollte SICHERHEIT auch wirklich groß geschrieben werden. Als Anwender sind einem mögliche „Löcher“ im Sicherheitsnetz oftmals nicht bewusst. Daher sollte mit einem „Klick“ im WWW nicht leichtfertig umgegangen werden.

... comment

Doris.Pesendorfer.Uni-Linz,

Dienstag, 25. November 2008, 22:37

Port-Scans

Deine Ausführungen zum Thema Port-Scans finde ich sehr interessant - vor allem den rechtlichen Aspekt und die Fragen, die du aufgeworfen hast.

Ich bin auch der Meinung, dass man Port-Scans zum Testen von EIGENEN Sicherheitslücken verwenden sollte, um sich so zu schützen. Auf meinem Weblog findet man eine Webseite, die dieses Tool anbietet. Ich finde diese Seite sehr nützlich, da hier auch für Techniklaien übersichtlich dargestellt wird, wo Lücken vorhanden sind.

Ich bin auch der Meinung, dass man Port-Scans zum Testen von EIGENEN Sicherheitslücken verwenden sollte, um sich so zu schützen. Auf meinem Weblog findet man eine Webseite, die dieses Tool anbietet. Ich finde diese Seite sehr nützlich, da hier auch für Techniklaien übersichtlich dargestellt wird, wo Lücken vorhanden sind.

... link

... comment

Renate.Mitzner.Uni-Linz,

Mittwoch, 3. Dezember 2008, 13:14

ich habe mich auch mit Portscans beschäftigt - wir haben unseren eigene Adresse scannen lassen um zu sehen ob alles sicher ist.

Auch zu den Whois Abfragen habe ich interessante Ergebnisse herausgefunden.

Hier geht's zu meinem Beitrag.

Auch zu den Whois Abfragen habe ich interessante Ergebnisse herausgefunden.

Hier geht's zu meinem Beitrag.

... link

... comment

Andrea.Glaser.Uni-Linz,

Montag, 19. Januar 2009, 19:35

rechtlicher Aspekt!!

Wunderbar! Der rechtliche Aspekt ist wirklich sehr gut herausgearbeitet und vorallem vergisst man diesen leider oft komplett im vermeintlich rechtslosen Internet. Dass es hier teils sehr rigide Vorschriften gibt und die Strafen oft sehr hart ausfallen können, sollten wir uns immer bewusst sein.

Denn Unwissenheit schützt vor Strafe nicht.

Denn Unwissenheit schützt vor Strafe nicht.

... link

... comment

Online for 6104 days

Last update: 2009.02.12, 20:03

Last update: 2009.02.12, 20:03

status

You're not logged in ... login

menu

search

calendar

November 2008 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

||||||

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

22 |

23 |

|

24 |

25 |

26 |

27 |

28 |

29 |

30 |

recent updates

manchmal

denke ich mir, dass es besser wäre sich nicht...

denke ich mir, dass es besser wäre sich nicht...

by Renate.Mitzner.Uni-Linz (2009.02.12, 20:03)

wie gehts weiter?

Gerade noch "rechtzeitig"... so hat Österreich...

Gerade noch "rechtzeitig"... so hat Österreich...

by Daniela.Wetzelhuetter.Uni-Linz (2009.02.12, 12:11)

der EU-GH

hat die Vorratsdatenspeicherung heute bestätigt....

hat die Vorratsdatenspeicherung heute bestätigt....

by Renate.Mitzner.Uni-Linz (2009.02.10, 19:39)

1984

ist gar nicht mehr so weit entfernt... Ich habe mich...

ist gar nicht mehr so weit entfernt... Ich habe mich...

by Renate.Mitzner.Uni-Linz (2009.02.03, 12:19)

Polizeitrojaner

Ich denke auch, dass ein Polizeitrojaner die falsche...

Ich denke auch, dass ein Polizeitrojaner die falsche...

by Daniela.Wetzelhuetter.Uni-Linz (2009.02.02, 20:31)