Bedrohung und Sicherheit von Privatsphäre in den IKT

am Dienstag, 1. Juli 2008, 16:53

Bereits in den Siebziger Jahren, noch vor dem starken Boom des Internet , traten Sicherheitprobleme mit der Benutzung IKT Systeme auf.

Was ist sicher:

Ein System wird als sicher bezeichnet, wenn der Aufwand für das Eindringen in das System höher ist als der daraus resultierende Nutzen für die AngreiferInnen. ( WIP IKT Security Workshop, S1. http://tool.action.at/Security.pdf . DL: 01.07.08 ). In meiner Meinung, dass der Begriff von sicher sehr einfach ist. Sicher ist computer schützen und vermeidung von Privatedatenverlust.

1. Bedrohung für die IKT-sicherheit

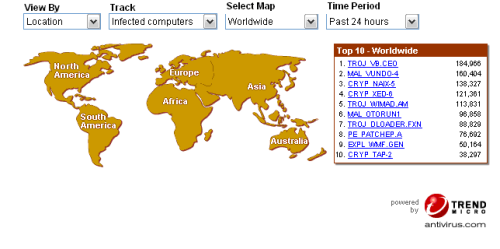

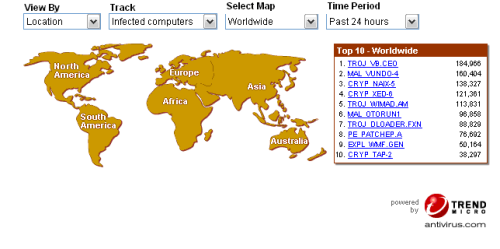

1.1 Computerviren, Trojaner und Würmer. Sie können Betriebsysteme bzw. Programme beeinträchtigen. zB: Harmlose Störungen order Privatedatenverlust. ( WIP IKT Security Workshop http://tool.action.at/Security.pdf , S3. DL: 01.07.08)

Die Top 10 der weltweit verbreiteten Viren

(http://www.spiegel.de/netzwelt/tech/0,1518,158384,00.html)

1.2 Phishing. Phishing bedutet Password + Fishing, dass Phishing man also den Trick, Geheimdaten nennt z.B. eben für das Online-Banking, von Auktionshäusern oder Online-Shops von NutzerInnen herauszulocken. Internet-NutzerInnen erhalten z.B. ein E-Mail mit der Aufforderung die Homepage ihrer Bank aufzusuchen und dort z.B. Kontodaten einzugeben. ( Was ist Phishing? http://www.wienerzeitung.at/DesktopDefault.aspx?TabID=4084&Alias=Dossiers. DL: 01.07.08 )

Hier ist ein Beispiel eines Phishing : Es gibt eine gefälschte Phishing Seite (Adresse www.bowag.at statt www.bawag.at in der untenstehenden Grafik.)

(http://www.saferinternet.at/themen/datenschutz/)

1.3 Hoax : auch Falschmeldung nennet ,die sich per EMail, Instant Messenger oder auf anderen Wegen (MMS, SMS) verbreitet, von vielen für wahr gehalten und daher an viele Freunde weitergeleitet wird. ( WIP IKT Security Workshop http://tool.action.at/Security.pdf , S4. DL: 01.07.08)

1.4 Hacking, Cracking sowie andere Formen von Sabotage. Hacking bezeichnet die Tätigkeit von ComputerexpertInnen, die aufgrund von fundiertem technischen Fachwissen Sicherheitslücken in Computersystemen aufzuspüren und ihre Erkenntnisse veröffentlichen, wodurch sie einen wertvollen Beitrag zu einer sichereren Softwareerzeugung leisten.

( WIP IKT Security Workshop http://tool.action.at/Security.pdf , S4. DL: 01.07.08)

2. Sicherheitmassnahmen

In der Regel die Risiken für IKT-Systeme in privaten Haushalten sind kleiner als als für Computer in Unternehmen. Aber man muss auch Sicherheitmassnahmen verwenden.

2.1 Antiviren-Software verwenden.

Antiviren-Software hat zwei Funktionen: Virenschutz und Virenprüfung. Antiviren-Software muss regelmäßig aktualisieren.

Klassiche Antiviren-Software:

Kasperskys Scanner

McAfees VirusScan

Trend Micros Sicherheitsprodukten

BitDefender

Avira AntiVir ( frei )

2.2 Personal Firewalls verwenden.

Personal Firewalls können unerwünschter Datentransfers von innen nach aussen auch aussen nach innen schutzen.

Klassiche Personal Firewall:

ZoneAlarm Pro 5

Norton Personal Firewall

McAfee Personal Firewall 6.0

2.3 Sensible Daten verschlüsseln

Daten, die nicht in die Hände Dritter geraten sollen, sollten durch geeignete Maßnahmen, wie zum Beispiel PGP, verschlüsselt werden. ( WIP IKT Security Workshop http://tool.action.at/Security.pdf , S6. DL: 01.07.08)

Verschlüssel-Software

gpg4win

SteganoG

Literatur:

WIP IKT Security Workshop http://tool.action.at/Security.pdf DL: 01.07.08

Was ist Phishing? http://www.wienerzeitung.at/DesktopDefault.aspx?TabID=4084&Alias=Dossiers. DL: 01.07.08

Informationssicherheit. http://de.wikipedia.org/wiki/Informationssicherheit DL: 01.07.08

http://www.saferinternet.at/themen/datenschutz/ DL: 01.07.08

http://www.spiegel.de/netzwelt/tech/0,1518,158384,00.html DL: 01.07.08

Was ist sicher:

Ein System wird als sicher bezeichnet, wenn der Aufwand für das Eindringen in das System höher ist als der daraus resultierende Nutzen für die AngreiferInnen. ( WIP IKT Security Workshop, S1. http://tool.action.at/Security.pdf . DL: 01.07.08 ). In meiner Meinung, dass der Begriff von sicher sehr einfach ist. Sicher ist computer schützen und vermeidung von Privatedatenverlust.

1. Bedrohung für die IKT-sicherheit

1.1 Computerviren, Trojaner und Würmer. Sie können Betriebsysteme bzw. Programme beeinträchtigen. zB: Harmlose Störungen order Privatedatenverlust. ( WIP IKT Security Workshop http://tool.action.at/Security.pdf , S3. DL: 01.07.08)

Die Top 10 der weltweit verbreiteten Viren

(http://www.spiegel.de/netzwelt/tech/0,1518,158384,00.html)

1.2 Phishing. Phishing bedutet Password + Fishing, dass Phishing man also den Trick, Geheimdaten nennt z.B. eben für das Online-Banking, von Auktionshäusern oder Online-Shops von NutzerInnen herauszulocken. Internet-NutzerInnen erhalten z.B. ein E-Mail mit der Aufforderung die Homepage ihrer Bank aufzusuchen und dort z.B. Kontodaten einzugeben. ( Was ist Phishing? http://www.wienerzeitung.at/DesktopDefault.aspx?TabID=4084&Alias=Dossiers. DL: 01.07.08 )

Hier ist ein Beispiel eines Phishing : Es gibt eine gefälschte Phishing Seite (Adresse www.bowag.at statt www.bawag.at in der untenstehenden Grafik.)

(http://www.saferinternet.at/themen/datenschutz/)

1.3 Hoax : auch Falschmeldung nennet ,die sich per EMail, Instant Messenger oder auf anderen Wegen (MMS, SMS) verbreitet, von vielen für wahr gehalten und daher an viele Freunde weitergeleitet wird. ( WIP IKT Security Workshop http://tool.action.at/Security.pdf , S4. DL: 01.07.08)

1.4 Hacking, Cracking sowie andere Formen von Sabotage. Hacking bezeichnet die Tätigkeit von ComputerexpertInnen, die aufgrund von fundiertem technischen Fachwissen Sicherheitslücken in Computersystemen aufzuspüren und ihre Erkenntnisse veröffentlichen, wodurch sie einen wertvollen Beitrag zu einer sichereren Softwareerzeugung leisten.

( WIP IKT Security Workshop http://tool.action.at/Security.pdf , S4. DL: 01.07.08)

2. Sicherheitmassnahmen

In der Regel die Risiken für IKT-Systeme in privaten Haushalten sind kleiner als als für Computer in Unternehmen. Aber man muss auch Sicherheitmassnahmen verwenden.

2.1 Antiviren-Software verwenden.

Antiviren-Software hat zwei Funktionen: Virenschutz und Virenprüfung. Antiviren-Software muss regelmäßig aktualisieren.

Klassiche Antiviren-Software:

Kasperskys Scanner

McAfees VirusScan

Trend Micros Sicherheitsprodukten

BitDefender

Avira AntiVir ( frei )

2.2 Personal Firewalls verwenden.

Personal Firewalls können unerwünschter Datentransfers von innen nach aussen auch aussen nach innen schutzen.

Klassiche Personal Firewall:

ZoneAlarm Pro 5

Norton Personal Firewall

McAfee Personal Firewall 6.0

2.3 Sensible Daten verschlüsseln

Daten, die nicht in die Hände Dritter geraten sollen, sollten durch geeignete Maßnahmen, wie zum Beispiel PGP, verschlüsselt werden. ( WIP IKT Security Workshop http://tool.action.at/Security.pdf , S6. DL: 01.07.08)

Verschlüssel-Software

gpg4win

SteganoG

Literatur:

WIP IKT Security Workshop http://tool.action.at/Security.pdf DL: 01.07.08

Was ist Phishing? http://www.wienerzeitung.at/DesktopDefault.aspx?TabID=4084&Alias=Dossiers. DL: 01.07.08

Informationssicherheit. http://de.wikipedia.org/wiki/Informationssicherheit DL: 01.07.08

http://www.saferinternet.at/themen/datenschutz/ DL: 01.07.08

http://www.spiegel.de/netzwelt/tech/0,1518,158384,00.html DL: 01.07.08