Montag, 20. November 2006

STEGANOGRAPHIE

peter.marksteiner.uni-sbg, 16:04h

zum Inhalt:

1. Begriffsbestimmung „Steganographie“

2. Wie funktioniert also diese „Steganographie“?

3. Methoden der „Steganographie“

4. Blick zurück – Geschichte der „Steganographie“

5. Quellenindex

1. Begriffsbestimmung –Steganographie-

Unter Steganographie versteht man die Kunst oder vielmehr die Wissenschaft der verborgenen Übermittlung von Informationen. (lt. Wikipedia) Grundsätzlich darf man die Steganographie nicht mit der Kryptografie vergleichen oder verwechseln. Diese dient laut Wikipedia nämlich zur Verschlüsselung und Verschleierung von Informationen. Worin liegt also der Unterschied?

Ganz (oder besser ZIEMLICH) einfach:

Mit Hilfe der Steganographie werden Daten unsichtbar übermittelt. Die Kryptografie hingegen übermittelt Nachrichten/Informationen/Botschaften nicht unsichtbar, sondern lediglich verschlüsselt.

Das Wort Steganographie ist ursprünglich aus dem Griechischen abgeleitet und bedeutet in etwas „verdecktes Schreiben“.

2. Wie funktioniert also diese Steganographie?

Die Informationen, die versteckt werden (sollen), werden einfach in anderen Daten/Files versteckt. Klingt kompliziert – isses aber nicht. Die zu übermittelnden Daten werden in Audio-/Text-/etc.-Files versteckt. Wie kann man sich das nun vorstellen? Es ist nicht so, dass ein Mann mitten in ein Lied eine geheime Nachricht hineinspricht – also das wäre zu einfach. Nein, die verschlüsselten oder vielmehr versteckten Infos werden – für einen Laien aufwändig – durch ‚Aufspaltung’ der Nachricht sowie der ‚Ursprungsdatei’ in Bit-Schlüssel gleichmäßig verteilt. So klingen zum Beispiel bei einem Bootleg der Beatles aus dem Jahre 1970 (Gab es die da eigentlich schon? *fg*) versteckte Dateien wie ein Rauschen im Hintergrund oder wie Gegröle der tobenden Zuschauermasse.

Wieder hergestellt wird die versteckte, unsichtbare Nachricht durch Aufschlüsselung in Bits und durch Zusammensetzung dieser einzelnen.

3. Methoden der Steganographie?

* linguistische Steganographie

- offener code: es wird versucht, die Nachricht als verständliche Nachricht aussehen zu lassen (zB öffentlicher Brief des Gemeindepfarrers an seine Schäfchen)

- Semagramm: die Nachricht ist sichtbar, allerdings nicht für jeden verständlich (zB Verwendung von verschiedenen Schriftarten in einem Brief, sogar in einem Wort)

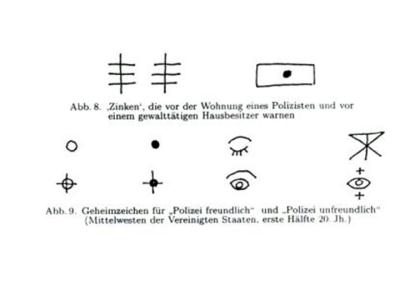

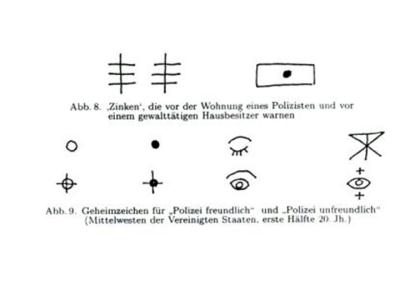

- Maskierung: 1.) Verwendung von Geheimzeichen (zB Daumen nach oben = ja; Daumen nach unten = nein)

2.) Verwendung von „Zinken“ (siehe Abb.)

3.) snow = Kokain; heiß = kürzlichVerwendung von „Jargon“ (zB im Milieu gestohlene Ware)

- Verschleierung: Verwendung von ‚Würfeln’ oder ‚Rastern’ (ein best. Ort, an dem die Nachricht versteckt ist, muss ausgemacht werden)

* technische Steganographie

- die wahrscheinlich älteste Form von Versuchen, Nachrichten geheim zu halten (zB bei Kopfrasur eines Sklaven wurden Tätowierungen erkennbar und entzifferbar)

Über die technische Steganographie habe ich bereits oben kurz gesprochen bzw. geschrieben. Es wird hierbei versucht, Nachrichten in Files zu verstecken – zB kann ein Rauschen eines Audiofiles sehr nützlich für eine geheime Informationsübermittlung sein)

* rechnergestützte Steganographie

- Anwendung von LSB (Least Significant Bit) – in Bildern zB können Infos für das menschliche Auge unsichtbar versteckt werden, PC können sie allerdings entschlüsseln.

4. Blick zurück – Die Geschichte der Steganographie

Bereits im alten Rom wurde erfolgreich versucht, geheime Informationen zu verstecken und diese auch geheim zu übermitteln.

hier ein paar Beispiele aus der Geschichte:

Der Grieche Demeratus (und ich dachte, Peter ist ein ‚unschöner’ Name *fg*) wollte Sparta vor den einfallenden Xerxern warnen. Wie macht er das? Mit Hilfe einer Wachstafel. Er scharrte das Wachs aus der Tafel, ritzte eine Nachricht hinein und übergoss diese mit neuem Wachs.

Wie bereits vorher angesprochen: Im Mittelalter wurden Nachrichten auf kahle Köpfe von Sklaven tätowiert. Erst wenn das Haar wieder nachgewachsen ist, wurden sie losgeschickt. Als die Nachricht übermittelt wurde, wurden den Sklaven die Schädel eingeschlagen, damit niemand Unbefugter an die Informationen kam.

Ein ganz gescheiter – darum wohl auch Gelehrter – Römer namens Pilinus wandte bereits zu seiner Zeit Geheimtinte (Zitronensaft) zur Übermittlung von Geheimnachrichten zwischen den Zeilen von öffentlich zugänglichen Texten an. – Die Redensart „zwischen den Zeilen lesen“ bekommt wohl eine ganz neue Bedeutung ;-))

Ganz geschickt, allerdings weder mit Anwendung der Kryptografie noch der Steganografie war die Technologie des „microdots“, welche im zweiten Weltkrieg in Deutschland entwickelt wurde. Die Nachricht wurde nicht geschützt, sondern lediglich so klein geschrieben, dass sie kaum beachtet wurde. – Diese Gauner *sfg*

5. Quellenindex

Wikipedia (061120)

Robert Breetzmann (061120)

1. Begriffsbestimmung „Steganographie“

2. Wie funktioniert also diese „Steganographie“?

3. Methoden der „Steganographie“

4. Blick zurück – Geschichte der „Steganographie“

5. Quellenindex

1. Begriffsbestimmung –Steganographie-

Unter Steganographie versteht man die Kunst oder vielmehr die Wissenschaft der verborgenen Übermittlung von Informationen. (lt. Wikipedia) Grundsätzlich darf man die Steganographie nicht mit der Kryptografie vergleichen oder verwechseln. Diese dient laut Wikipedia nämlich zur Verschlüsselung und Verschleierung von Informationen. Worin liegt also der Unterschied?

Ganz (oder besser ZIEMLICH) einfach:

Mit Hilfe der Steganographie werden Daten unsichtbar übermittelt. Die Kryptografie hingegen übermittelt Nachrichten/Informationen/Botschaften nicht unsichtbar, sondern lediglich verschlüsselt.

Das Wort Steganographie ist ursprünglich aus dem Griechischen abgeleitet und bedeutet in etwas „verdecktes Schreiben“.

2. Wie funktioniert also diese Steganographie?

Die Informationen, die versteckt werden (sollen), werden einfach in anderen Daten/Files versteckt. Klingt kompliziert – isses aber nicht. Die zu übermittelnden Daten werden in Audio-/Text-/etc.-Files versteckt. Wie kann man sich das nun vorstellen? Es ist nicht so, dass ein Mann mitten in ein Lied eine geheime Nachricht hineinspricht – also das wäre zu einfach. Nein, die verschlüsselten oder vielmehr versteckten Infos werden – für einen Laien aufwändig – durch ‚Aufspaltung’ der Nachricht sowie der ‚Ursprungsdatei’ in Bit-Schlüssel gleichmäßig verteilt. So klingen zum Beispiel bei einem Bootleg der Beatles aus dem Jahre 1970 (Gab es die da eigentlich schon? *fg*) versteckte Dateien wie ein Rauschen im Hintergrund oder wie Gegröle der tobenden Zuschauermasse.

Wieder hergestellt wird die versteckte, unsichtbare Nachricht durch Aufschlüsselung in Bits und durch Zusammensetzung dieser einzelnen.

3. Methoden der Steganographie?

* linguistische Steganographie

- offener code: es wird versucht, die Nachricht als verständliche Nachricht aussehen zu lassen (zB öffentlicher Brief des Gemeindepfarrers an seine Schäfchen)

- Semagramm: die Nachricht ist sichtbar, allerdings nicht für jeden verständlich (zB Verwendung von verschiedenen Schriftarten in einem Brief, sogar in einem Wort)

- Maskierung: 1.) Verwendung von Geheimzeichen (zB Daumen nach oben = ja; Daumen nach unten = nein)

2.) Verwendung von „Zinken“ (siehe Abb.)

3.) snow = Kokain; heiß = kürzlichVerwendung von „Jargon“ (zB im Milieu gestohlene Ware)

- Verschleierung: Verwendung von ‚Würfeln’ oder ‚Rastern’ (ein best. Ort, an dem die Nachricht versteckt ist, muss ausgemacht werden)

* technische Steganographie

- die wahrscheinlich älteste Form von Versuchen, Nachrichten geheim zu halten (zB bei Kopfrasur eines Sklaven wurden Tätowierungen erkennbar und entzifferbar)

Über die technische Steganographie habe ich bereits oben kurz gesprochen bzw. geschrieben. Es wird hierbei versucht, Nachrichten in Files zu verstecken – zB kann ein Rauschen eines Audiofiles sehr nützlich für eine geheime Informationsübermittlung sein)

* rechnergestützte Steganographie

- Anwendung von LSB (Least Significant Bit) – in Bildern zB können Infos für das menschliche Auge unsichtbar versteckt werden, PC können sie allerdings entschlüsseln.

4. Blick zurück – Die Geschichte der Steganographie

Bereits im alten Rom wurde erfolgreich versucht, geheime Informationen zu verstecken und diese auch geheim zu übermitteln.

hier ein paar Beispiele aus der Geschichte:

Der Grieche Demeratus (und ich dachte, Peter ist ein ‚unschöner’ Name *fg*) wollte Sparta vor den einfallenden Xerxern warnen. Wie macht er das? Mit Hilfe einer Wachstafel. Er scharrte das Wachs aus der Tafel, ritzte eine Nachricht hinein und übergoss diese mit neuem Wachs.

Wie bereits vorher angesprochen: Im Mittelalter wurden Nachrichten auf kahle Köpfe von Sklaven tätowiert. Erst wenn das Haar wieder nachgewachsen ist, wurden sie losgeschickt. Als die Nachricht übermittelt wurde, wurden den Sklaven die Schädel eingeschlagen, damit niemand Unbefugter an die Informationen kam.

Ein ganz gescheiter – darum wohl auch Gelehrter – Römer namens Pilinus wandte bereits zu seiner Zeit Geheimtinte (Zitronensaft) zur Übermittlung von Geheimnachrichten zwischen den Zeilen von öffentlich zugänglichen Texten an. – Die Redensart „zwischen den Zeilen lesen“ bekommt wohl eine ganz neue Bedeutung ;-))

Ganz geschickt, allerdings weder mit Anwendung der Kryptografie noch der Steganografie war die Technologie des „microdots“, welche im zweiten Weltkrieg in Deutschland entwickelt wurde. Die Nachricht wurde nicht geschützt, sondern lediglich so klein geschrieben, dass sie kaum beachtet wurde. – Diese Gauner *sfg*

5. Quellenindex

Wikipedia (061120)

Robert Breetzmann (061120)

... comment

Online for 7561 days

Last update: 2007.01.17, 10:16

Last update: 2007.01.17, 10:16

status

You're not logged in ... login

menu

search

calendar

November 2006 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

|||

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

|

21 |

22 |

23 |

24 |

26 |

||

27 |

28 |

29 |

30 |

|||

recent updates

.

Und wie versprochen, nun etwas mehr über „nic.at“...

Und wie versprochen, nun etwas mehr über „nic.at“...

by peter.marksteiner.uni-sbg (2007.01.17, 10:16)

.

Bevor ich in meinem nächsten Posting etwas näher...

Bevor ich in meinem nächsten Posting etwas näher...

by peter.marksteiner.uni-sbg (2007.01.15, 17:58)

.

Die Technik ist wohl ein Bereich unseres Lebens,...

Die Technik ist wohl ein Bereich unseres Lebens,...

by peter.marksteiner.uni-sbg (2007.01.07, 13:52)

zusatz zum thema "verschlüsselung"

Liebe Kolleg/inn/en! Am Weblog unserer Kollegin Barbara...

Liebe Kolleg/inn/en! Am Weblog unserer Kollegin Barbara...

by peter.marksteiner.uni-sbg (2007.01.03, 16:32)

Beispiele für die...

Bereits in der Lehrveranstaltung haben wir Beispiele...

Bereits in der Lehrveranstaltung haben wir Beispiele...

by peter.marksteiner.uni-sbg (2006.12.26, 21:02)