Montag, 8. Januar 2007

Kryptographie - Substitution

Sandra.Schierz.Uni-Linz, 21:56h

Wie der Name schon sagt, werden bei dieser Art der Verschlüsselung Buchstaben durch andere Buchstaben oder Symbole ersetzt.

Die bekanntesten Formen der Substitution sind die Caesar-Verschlüsselung und die Vigenère-Verschlüsselung. Im folgenden Beispiel möchte ich ein ähnliches Verfahren der Substitution anwenden:

Im Beispiel der Caesar-Verschlüsselung wird ein Text so umgestaltet, dass zu jedem Buchstaben 3 Stellen im Alphabet weitergezählt werden.

CAESAR (Aus C wird: …D,E,F)

FDHVDU

In meiner Anwendung der Kryptographie wird nach einem ähnlichen Verfahren vorgegangen. Als Beispielwort für die Substitution nehme ich meinen Namen:

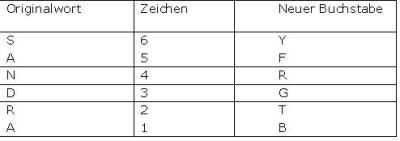

SANDRA

Dieses Wort besteht aus 6 Zeichen. Nun wird zum Buchstaben „S“ 6 Zeichen des Alphabetes weitergezählt. Das ergibt dann den Buchstaben „Y“. Für das „A“ werden nur noch 5 Zeichen hinzugezählt usw., bis zum letzten Zeichen, das nur mehr 1 Stelle im Alphabet vorrückt.

Das verschlüsselte Wort ist somit „YFRGTB“. Zur Vereinfachung kann auch von hinten mit der Verschlüsselung begonnen werden, da somit die Zeichen des Wortes nicht abgezählt werden müssen (rekursiv).

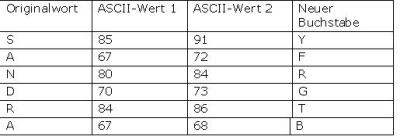

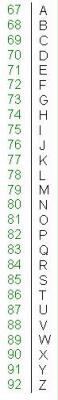

In der Computerkryptographie wird die Verschlüsselung bzw. Entschlüsselung der Wörter mit Hilfe der ASCII-Werte vorgenommen. (Die Tabelle nebenbei zeigt nur die ASCII-Werte der Buchstaben von A-Z. Die vollständige Auflistung der Werte findet ihr unter dem angegebenen Link)

|

|

Vorteile/ Nachteile der symmetrischen Kryptographie:

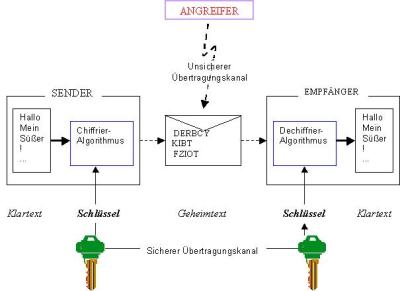

Ein Vorteil der symmetrischen Kryptographie ist die schnelle Verschlüsselung von großen Datenmengen. Im Regelfall erfolgt die symmetrische Kryptographie so, dass sich Sender und Empfänger auf einen gemeinsamen Schlüssel einigen, um die Nachricht zu entschlüsseln. Hier tritt allerdings folgendes Problem auf: Es muss ein sicherer Kommunikationskanal zwischen den beiden Partnern herrschen, da ansonsten die Verschlüsselung leicht zu brechen ist.

Quellen:

- Wikipedia - Kryptographie

- ASCII-Tabelle

- Symmetrisches Kryptosystem

- Bild - Symmetrische Kryptographie

... comment

Maria.Dieplinger.Uni-Linz,

Dienstag, 9. Januar 2007, 13:01

Interessanter Beitrag

Dein Beitrag ist sehr interessant und anschaulich. Um allerdings zu erfahren wie eine Verschlüsselung nun praktisch funktioniert siehe auf meinem Weblog /0106035/

... link

... comment

Online for 6843 days

Last update: 2007.01.09, 13:01

Last update: 2007.01.09, 13:01

status

You're not logged in ... login

menu

search

calendar

Januar 2007 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

9 |

10 |

11 |

12 |

13 |

14 |

|

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

||||

recent updates

Interessanter Beitrag

Dein Beitrag ist sehr interessant und anschaulich....

Dein Beitrag ist sehr interessant und anschaulich....

by Maria.Dieplinger.Uni-Linz (2007.01.09, 13:01)

Kryptographie - Substitution

Wie der Name schon sagt, werden bei dieser Art der...

Wie der Name schon sagt, werden bei dieser Art der...

by Sandra.Schierz.Uni-Linz (2007.01.08, 22:33)

Quellen

auch im TExt angeben und wenn Bilder verwendet werden...

auch im TExt angeben und wenn Bilder verwendet werden...

by Sonja.P÷chtrager.Uni-Linz (2006.12.31, 11:29)

Podcasting

Was ist Podcasting? Viele Leute haben zwar den Begriff...

Was ist Podcasting? Viele Leute haben zwar den Begriff...

by Sandra.Schierz.Uni-Linz (2006.12.18, 21:56)

JavaScript

Dei meisten der in der Lehrveranstaltung genannten...

Dei meisten der in der Lehrveranstaltung genannten...

by Sandra.Schierz.Uni-Linz (2006.11.07, 22:23)