Dienstag, 19. Juni 2007

Verwendung von Netzwerktools

Magdalena.Muehlleitner.Uni-Linz, 22:44h

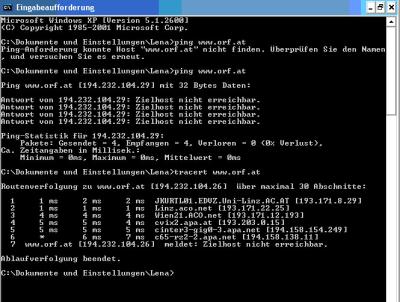

Im Rahmen unserer Hausübung habe ich verschiedene Netzwerktools ausprobiert. Ich arbeitete mit den Befehlen PING und TRACERT in der MS Dos Eingabeerforderung, jeweils am Sonntag und am Montag.

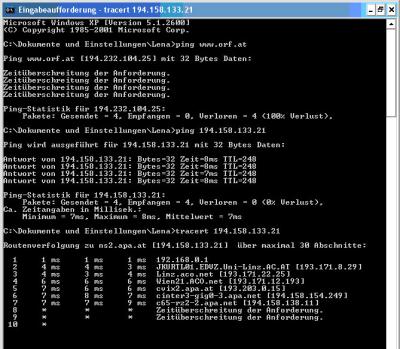

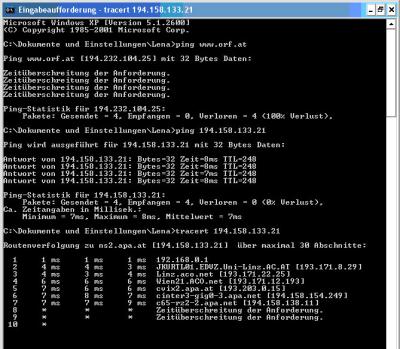

Am Sonntag (17.Juni 2007) hab ich folgendes Ergebnis erhalten:

4 Pakete wurden gesendet und alle sind angekommen.

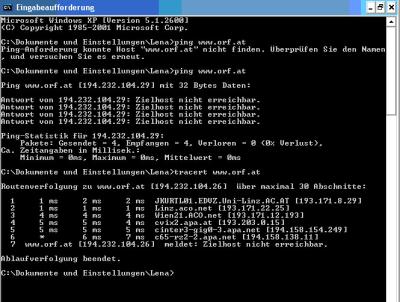

Am Tag darauf (18.Juni 2007) erzielte ich folgendes Ergebnis:

Das Ergebnis war ähnlich dem vom Vortag und ich konnte keine groben Unterschiede feststellen. Lediglich als ich beim PINGen die IP Adresse anstelle der www Adresse verwendete bekam ich eine Zeitangabe. Tracert erklärt den Weg der Verbindung. Angefangen von meinen PC zur JKU Linz, ……. (die einzelnen Server). Die 3. Spalte beschreibt die Zeit, wie lange es zwischen den einzelnen Servern unterwegs war. Somit kann man feststellen, wenn die Verbindung sehr lange dauert bei welchem Server das Problem liegt. Beim Tracert Befehl konnte ich keine Unterschiede zwischen Wochenende und Wochentag erkennen, dies könnte aber auch darauf zurückzuführen zu sein, dass die Überprüfung am Wochenende abends stattfand.

portscan

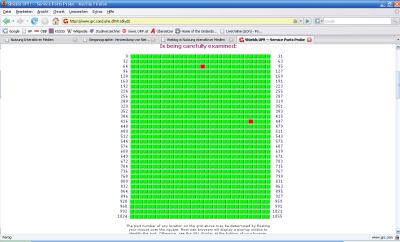

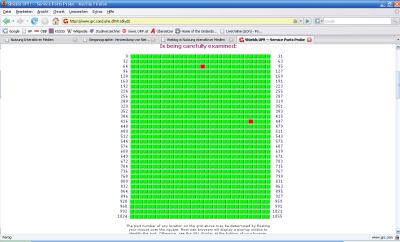

Die letzte Aufgabe der Hausübung bestand darin einen Portscan am eigenen Rechner durchzuführen. Ich führte dies mit Hilfe der im Tutorium genannten Homepage (www.grc.com) durch. Beim Ergebnis sah ich dass 2 meiner Ports offen sind.

Am Sonntag (17.Juni 2007) hab ich folgendes Ergebnis erhalten:

4 Pakete wurden gesendet und alle sind angekommen.

Am Tag darauf (18.Juni 2007) erzielte ich folgendes Ergebnis:

Das Ergebnis war ähnlich dem vom Vortag und ich konnte keine groben Unterschiede feststellen. Lediglich als ich beim PINGen die IP Adresse anstelle der www Adresse verwendete bekam ich eine Zeitangabe. Tracert erklärt den Weg der Verbindung. Angefangen von meinen PC zur JKU Linz, ……. (die einzelnen Server). Die 3. Spalte beschreibt die Zeit, wie lange es zwischen den einzelnen Servern unterwegs war. Somit kann man feststellen, wenn die Verbindung sehr lange dauert bei welchem Server das Problem liegt. Beim Tracert Befehl konnte ich keine Unterschiede zwischen Wochenende und Wochentag erkennen, dies könnte aber auch darauf zurückzuführen zu sein, dass die Überprüfung am Wochenende abends stattfand.

portscan

Die letzte Aufgabe der Hausübung bestand darin einen Portscan am eigenen Rechner durchzuführen. Ich führte dies mit Hilfe der im Tutorium genannten Homepage (www.grc.com) durch. Beim Ergebnis sah ich dass 2 meiner Ports offen sind.

... link (0 comments) ... comment

Freitag, 18. Mai 2007

Magdalena.Muehlleitner.Uni-Linz, 22:33h

Einleitung

Das Wort Steganographie kommt aus Griechenland und bedeutet "verdeckt schreiben". Steganographie ist die Kunst Informationen verborgen zu speichern oder zu übermitteln. Die Sicherheit einer geheimen steganographischen Information liegt darin, dass ihre Existenz einem Unbefugten nicht auffällt oder, wenn man um die Existenz weiß, man sie nicht erkennen kann. Ziel ist also das sichere Tarnen und Verstecken von Informationen und das Überprüfen des Ursprungs von Gütern oder Dokumenten

Geschichte

Steganographische Methoden gab es bereits schon im antiken Griechenland und bei den Römern. Es war wichtig geheime Nachrichten unbemerkt übermitteln zu können. Dabei wurden die unterschiedlichsten Techniken benutzt, um Botschaften zu verstecken. In der Antike wurden den Sklaven der Kopf rasiert und eine Nachricht auf die Kopfhaut tätowiert. Sobald die Haar wieder nachwachsen waren, wurde er zum Empfänger geschickt. Klassische Methoden der Steganographie sind beispielsweise die „unsichtbare“ Geheimtinte, wie Zitronensaft, ein doppelter Boden, hole Absätze von Schuhen oder das Einbauen von einer Nachricht in einer anderen. Die Kunst der Codierung wurde auch in den nächsten Jahrtausenden genutzt, wenn auch in teilweise stark verbesserter Form.

Codierung

Bei Caesar wurde jeder Buchstabe durch den nachfolgenden Buchstaben ausgewechselt und der letzte Buchstabe durch den ersten. Aus "AVE CAESAR" wurde "BWF DBFTBS". Eine andere Version dieses Algorithmus war es, die einzelnen Buchstaben durch ein Zeichen zu ersetzen. Heutzutage ist dies durch die XOr-Methode häufig in Sharewareprogrammen zu finden, die die richtige Registrierungsnummer verheimlichen und das benötigte Passwort vor Crackern schützen wollen. Ein wichtiger Vorteil dieser Methode ist es, dass man, wenn man den verschlüsselten Text noch einmal verschlüsselt, wieder den ursprünglichen Text erhält, so dass der Codierungs- und Decodierungsalgorithmus der gleiche ist. Aber diese Methode lässt sich sehr leicht knacken.

Eine besser Methoden ist es jedes Zeichen anders zu verändern, so dass das erste Zeichen mit XOr 13, das zweite Zeichen mit einer anderen Zahl usw. verschlüsselt wird. Die Reihenfolge der Zahlen, mit denen verschlüsselt wird, ist der Schlüssel. Die Länge eines solchen Schlüssels wird in Bit angegeben, da es üblich ist, den Schlüssel nach einer bestimmten Anzahl von Zeichen zu wiederholen. Ansonsten müsste der Schlüssel genauso lang wie die Nachricht sein. Üblich sind hierbei 8 Zeichen, das sind 64 Bit oder 16 Zeichen, also 128 Bit. Um so eine Verschlüsselung zu knacken muss man alle mögliche Schlüssel ausprobieren oder den Schlüssel beim Austausch abfangen.

Steganographie und Computer

Zuest muss man die Daten unauffällig in normalen Daten sowohl per Mail senden können als auch auf Internetseiten zeigen können. Da die alten Methoden, nur jedes n-te Wort auszuwerten, sehr aufwendig waren, kam man auf die Idee, Daten in einer Art Wasserbild in einer normalen Bilddatei zu verstecken un den Text mit einer leicht helleren oder dunkleren Farbe auf einem Hintergrund zu zeichnen. Eine weitere Idee war in einer HTML-Datei den Text als Kommentar einzufügen oder dem zu versteckenden Text die gleiche Farbe geben wie dem Hintergrund. Aber bei ausführlicher Betrachtung von Quelltexten bzw der Bilder konnte auch so etwas erkannt werden.

Least Significant Bits

Diese Methode gilt als die sicherste Methode, dabei werden Daten in anderen Daten versteckt. Man verwendet die unwichtigen Bits, die vom Menschen kaum wahrgenommen werden. Bitmaps z. B. sind in der 24-Bit Variante so aufgebaut: Die Pixel sind der Reihe nach auf der Festplatte angeordnet. Jedes Pixel benötigt 3 Byte an Daten. Jedes der 3 Byte steht für den Anteil von Rot, Grün oder Blau in diesem Pixel. Die Unfähigkeit des Auges, die letzten Bits wirklich auswerten zu können, macht man sich zu nutze, da man in diesen Bits Daten verstecken kann, die vom Auge nicht wahrgenommen werden können. Für das Verstecken von Daten mit Hilfe der Steganographie eignen sich keine ein- oder wenigfarbigen Bilder, genauso wenig wie Farbverläufe oder künstlich erzeugte Bilder, da bei solchen schnell mit Hilfe eines Hexeditors eine entsprechende Stelle gefunden werden kann, die von der Erwartung abweicht.

Verschlüsseln im Rauschen

In welchen Bildern ist es nun möglich, Daten zu verstecken? Zum einen eignen sich zufällig erstellte Bilder, da man bei keiner Farbe eine zu starke oder unerwartete Abwandlung zu der benachbarten Farbe sehen kann. Das Problem dabei ist, dass zufällige Farbzusammenstellungen sehr auffällig sind und man selten ein Bild mit zufälligen Farben per Mail an andere Leute schickt oder auf seiner Internetseite veröffentlichen will. Es gibt aber eine andere Art von Bildern, bei denen die letzten Bits zufällig zu seien scheinen, und zwar bei digitalisierten Bildern, welche vorher analog waren. Durch den Scanner oder einer Digitalkamera geschieht es, dass leichtester Fehler entstehen kommt. Wie zum Beispiel, dass bei einem weißen, eingescannten Blatt, die Farbe nicht durchgehend Weiß ist. Es würde kaum auffallen, da man es durch Ungenauigkeiten und Fehler des Scanners erklären kann. Würde man nun jeweils das 2. Hexadezimalzeichen durch einen Bestandteil eines Buchstaben ersetzen, würde das Bild immer noch als weiß erscheinen.

Steganographie und das Gesetz

Da Steganographie viele Geheimnisse vor einem Unbefugten verbergen kann, einige Staaten aber nicht wollen, dass ihre Bürger Geheimnisse haben, gilt die Steganographie, meistens als Teil der Kryptographie aufgefasst, in einigen Staaten als verboten. Beispiele hierfür sind Frankreich, Russland und USA.

Quelle:

http://www.dsdt.info/tutorials/steganographie/?page=2

http://www.gi-ev.de/fachbereiche/sicherheit/fg/stewa.html

http://www.fitug.de/bildung/kongress/stegano.html

http://de.wikipedia.org/wiki/Steganographie

http://www.it.fht-esslingen.de/~schmidt/vorlesungen/kryptologie/seminar/ws9798/html/stega/stega.html

Das Wort Steganographie kommt aus Griechenland und bedeutet "verdeckt schreiben". Steganographie ist die Kunst Informationen verborgen zu speichern oder zu übermitteln. Die Sicherheit einer geheimen steganographischen Information liegt darin, dass ihre Existenz einem Unbefugten nicht auffällt oder, wenn man um die Existenz weiß, man sie nicht erkennen kann. Ziel ist also das sichere Tarnen und Verstecken von Informationen und das Überprüfen des Ursprungs von Gütern oder Dokumenten

Geschichte

Steganographische Methoden gab es bereits schon im antiken Griechenland und bei den Römern. Es war wichtig geheime Nachrichten unbemerkt übermitteln zu können. Dabei wurden die unterschiedlichsten Techniken benutzt, um Botschaften zu verstecken. In der Antike wurden den Sklaven der Kopf rasiert und eine Nachricht auf die Kopfhaut tätowiert. Sobald die Haar wieder nachwachsen waren, wurde er zum Empfänger geschickt. Klassische Methoden der Steganographie sind beispielsweise die „unsichtbare“ Geheimtinte, wie Zitronensaft, ein doppelter Boden, hole Absätze von Schuhen oder das Einbauen von einer Nachricht in einer anderen. Die Kunst der Codierung wurde auch in den nächsten Jahrtausenden genutzt, wenn auch in teilweise stark verbesserter Form.

Codierung

Bei Caesar wurde jeder Buchstabe durch den nachfolgenden Buchstaben ausgewechselt und der letzte Buchstabe durch den ersten. Aus "AVE CAESAR" wurde "BWF DBFTBS". Eine andere Version dieses Algorithmus war es, die einzelnen Buchstaben durch ein Zeichen zu ersetzen. Heutzutage ist dies durch die XOr-Methode häufig in Sharewareprogrammen zu finden, die die richtige Registrierungsnummer verheimlichen und das benötigte Passwort vor Crackern schützen wollen. Ein wichtiger Vorteil dieser Methode ist es, dass man, wenn man den verschlüsselten Text noch einmal verschlüsselt, wieder den ursprünglichen Text erhält, so dass der Codierungs- und Decodierungsalgorithmus der gleiche ist. Aber diese Methode lässt sich sehr leicht knacken.

Eine besser Methoden ist es jedes Zeichen anders zu verändern, so dass das erste Zeichen mit XOr 13, das zweite Zeichen mit einer anderen Zahl usw. verschlüsselt wird. Die Reihenfolge der Zahlen, mit denen verschlüsselt wird, ist der Schlüssel. Die Länge eines solchen Schlüssels wird in Bit angegeben, da es üblich ist, den Schlüssel nach einer bestimmten Anzahl von Zeichen zu wiederholen. Ansonsten müsste der Schlüssel genauso lang wie die Nachricht sein. Üblich sind hierbei 8 Zeichen, das sind 64 Bit oder 16 Zeichen, also 128 Bit. Um so eine Verschlüsselung zu knacken muss man alle mögliche Schlüssel ausprobieren oder den Schlüssel beim Austausch abfangen.

Steganographie und Computer

Zuest muss man die Daten unauffällig in normalen Daten sowohl per Mail senden können als auch auf Internetseiten zeigen können. Da die alten Methoden, nur jedes n-te Wort auszuwerten, sehr aufwendig waren, kam man auf die Idee, Daten in einer Art Wasserbild in einer normalen Bilddatei zu verstecken un den Text mit einer leicht helleren oder dunkleren Farbe auf einem Hintergrund zu zeichnen. Eine weitere Idee war in einer HTML-Datei den Text als Kommentar einzufügen oder dem zu versteckenden Text die gleiche Farbe geben wie dem Hintergrund. Aber bei ausführlicher Betrachtung von Quelltexten bzw der Bilder konnte auch so etwas erkannt werden.

Least Significant Bits

Diese Methode gilt als die sicherste Methode, dabei werden Daten in anderen Daten versteckt. Man verwendet die unwichtigen Bits, die vom Menschen kaum wahrgenommen werden. Bitmaps z. B. sind in der 24-Bit Variante so aufgebaut: Die Pixel sind der Reihe nach auf der Festplatte angeordnet. Jedes Pixel benötigt 3 Byte an Daten. Jedes der 3 Byte steht für den Anteil von Rot, Grün oder Blau in diesem Pixel. Die Unfähigkeit des Auges, die letzten Bits wirklich auswerten zu können, macht man sich zu nutze, da man in diesen Bits Daten verstecken kann, die vom Auge nicht wahrgenommen werden können. Für das Verstecken von Daten mit Hilfe der Steganographie eignen sich keine ein- oder wenigfarbigen Bilder, genauso wenig wie Farbverläufe oder künstlich erzeugte Bilder, da bei solchen schnell mit Hilfe eines Hexeditors eine entsprechende Stelle gefunden werden kann, die von der Erwartung abweicht.

Verschlüsseln im Rauschen

In welchen Bildern ist es nun möglich, Daten zu verstecken? Zum einen eignen sich zufällig erstellte Bilder, da man bei keiner Farbe eine zu starke oder unerwartete Abwandlung zu der benachbarten Farbe sehen kann. Das Problem dabei ist, dass zufällige Farbzusammenstellungen sehr auffällig sind und man selten ein Bild mit zufälligen Farben per Mail an andere Leute schickt oder auf seiner Internetseite veröffentlichen will. Es gibt aber eine andere Art von Bildern, bei denen die letzten Bits zufällig zu seien scheinen, und zwar bei digitalisierten Bildern, welche vorher analog waren. Durch den Scanner oder einer Digitalkamera geschieht es, dass leichtester Fehler entstehen kommt. Wie zum Beispiel, dass bei einem weißen, eingescannten Blatt, die Farbe nicht durchgehend Weiß ist. Es würde kaum auffallen, da man es durch Ungenauigkeiten und Fehler des Scanners erklären kann. Würde man nun jeweils das 2. Hexadezimalzeichen durch einen Bestandteil eines Buchstaben ersetzen, würde das Bild immer noch als weiß erscheinen.

Steganographie und das Gesetz

Da Steganographie viele Geheimnisse vor einem Unbefugten verbergen kann, einige Staaten aber nicht wollen, dass ihre Bürger Geheimnisse haben, gilt die Steganographie, meistens als Teil der Kryptographie aufgefasst, in einigen Staaten als verboten. Beispiele hierfür sind Frankreich, Russland und USA.

Quelle:

http://www.dsdt.info/tutorials/steganographie/?page=2

http://www.gi-ev.de/fachbereiche/sicherheit/fg/stewa.html

http://www.fitug.de/bildung/kongress/stegano.html

http://de.wikipedia.org/wiki/Steganographie

http://www.it.fht-esslingen.de/~schmidt/vorlesungen/kryptologie/seminar/ws9798/html/stega/stega.html

... link (3 comments) ... comment

Online for 6619 days

Last update: 2007.06.19, 23:22

Last update: 2007.06.19, 23:22

status

You're not logged in ... login

menu

search

calendar

Juli 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

|||

recent updates

Verwendung von Netzwerktools

Im Rahmen unserer Hausübung habe ich verschiedene...

Im Rahmen unserer Hausübung habe ich verschiedene...

by Magdalena.Muehlleitner.Uni-Linz (2007.06.19, 23:22)

Finde die geheime Nachricht

In meinem Weblog habe ich ein Bild mit einer geheimen...

In meinem Weblog habe ich ein Bild mit einer geheimen...

by Martina.Ganglberger.Uni-Linz (2007.05.25, 12:03)

Ein aktuelles Beispiel...

Ein aktuelles und interessantes Beispiel zum Thema...

Ein aktuelles und interessantes Beispiel zum Thema...

by Christine.Grabner.Uni-Linz (2007.05.22, 23:05)

Ist Steganographie ein...

Wie oben angeführt ist die Steganographie in manchen...

Wie oben angeführt ist die Steganographie in manchen...

by Verena.Pfarrwaller.Uni-Linz (2007.05.22, 16:00)

Einleitung

Das Wort...

Einleitung Das Wort Steganographie kommt aus Griechenland...

Einleitung Das Wort Steganographie kommt aus Griechenland...

by Magdalena.Muehlleitner.Uni-Linz (2007.05.18, 23:07)