|

|

Montag, 4. Februar 2008

Das Ende der letzten Wissenslücke

bernhard.recheis.Uni-Linz, 21:01h

Einer der angenehmsten Effekte des digitalen Zeitalters ist das unendliche Arsenal von Wissen und Information, das für jeden User auf dem Globus verfügbar ist. Am bekanntesten ist das nun nicht näher genannte Enzyklopädie-Wiki, das jährlich exponentiell wächst. Das dort und woanders verfügbare Wissen, das sich in jeden noch so banalen Winkel einer Wissenschaft oder einer Chronik-Kategorie verliert, ist dennoch nicht flächendeckend. Was aber nicht bedeutet, daß dieses Wissen nicht existiert. Dieses exisitert in analog geprinteten Medien oder in der Gehirnrinde eines sogenannten Experten.

Ein User, der alle Suchmaschinen und Online-Enzyklopädien durchforstet hat und noch immer nicht seine gewünschte Information aufgespürt hat, ist auf solche angewiesen. Diese Lücke an Informationsübertragung soll ein anderes Wissensportal schließen, die ebensolche Informationssuchenden und -inhaber zusammenführen sollte, das unter der Adresse werweisswas.de schließen soll. Fast jeder Normalsterbliche ist in irgendeiner Hinsicht ein Experte, sei das Metier noch so exotisch oder banal. Dementsprechend viele Menschen sind bei dieser besagten Community angemeldet und können dort ihren Grad der Expertise definieren, um nicht von Fachfragen unter- oder überfordert zu werden. Sie werden selbst per Mailticker mit Fragen konfrontiert, die sie eventuell beantworten können und stellen selbst Fragen an andere Experten. Das Projekt, das schon seit 1997 besteht [Vgl.], erfuhr durch den digitalen Wissensboom der letzten Jahren etwas verspätetet seinen Aufstieg. Das früher nicht vorhandene, aber heute selbstverständliche Angebot an Expertenwissen schaukelte selbstredend eine dementsprechende Nachfrage hoch, welche dem Portal werweisswas.de einen enormen Zulauf brachte. Die Webseite ist jedenfalls für jeden neugierigen Internet-Verbraucher geeignet, der sein Wissen erweitern, auffrischen oder weitergeben will.  ... link (0 comments) ... comment Montag, 28. Januar 2008

Wenn auf das PING kein PONG folgt

bernhard.recheis.Uni-Linz, 22:13h

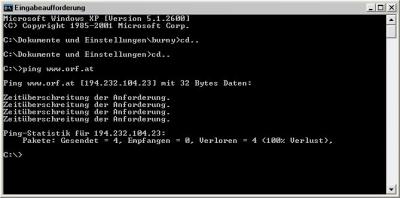

Ping ist nicht nur ein Golfschläger-Hersteller, sondern auch ein reflektierendes Schallsignal zum Aufspüren von Unterseebooten, das auch nachweislich im Film Das Boot den Darstellern Herbert Grönemeyer und Martin Semmelrogge den Schweiß in die Gesichter treibt. Nach dieser Technik der britischen Flotte ist auch ein Internet-Tool benannt, das nun am bekannten österreichischen Nachrichtenseite www.orf.at ausprobiert werden sollte.

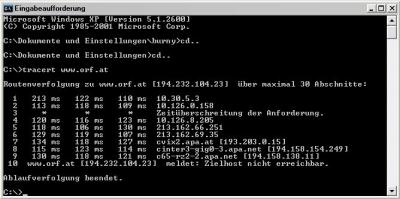

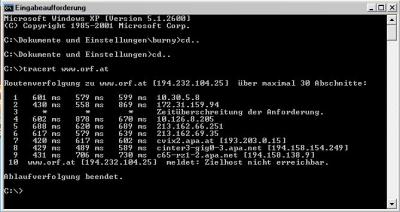

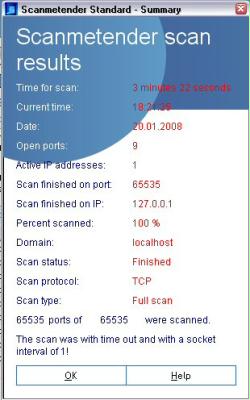

In Tschechien hatte eine Aktionistengruppe es geschafft, sich in eine Fernsehanstalt einzuhacken und im Wetterpanorama eine Atombombenexplosion hineinzuschneiden. Damit versetzten sie das eher ältere Publikum dieses Wetterpanoramas in Angst und Schrecken. Damit im österreichischen Internet-Leitmedium ORF.at keine derartigen Falschmeldungen herumgeistern können, hat sich die Website offenbar vor bös- und gutartigen Usern unsichtbar gemacht.´Als Pendant zu Stealth-U-Booten, die keine Radar- und Schallwellen reflektieren, erwidert die Seite nichts auf meine Ping-Anfrage. Von den vier Paketen wurden keine empfangen. Oder - wie im Jargon der Informatiker und Tischtennisspieler: Auf das Ping kam kein Pong. Das ändert auch nichts, wenn man diese Anfrage anders als zuvor nicht wochenends, sondern arbeitstags eingibt. Hingegen ist es aber möglich, die Stationen, von meinem PC bis zum Host dieser Website zu verfolgen. Jedes Datenpaket, das im WWW von A nach B geschickt wird, durchläuft etliche Stationen - seien es Internet-Server in den Wiener Flaktürmen oder Daten-Satelliten im Weltall. Mit dem Befehl tracert, was soviel wie traceroute heißt (zu Deutsch: "Spurstrecke"), kann diesen Weg verfolgen und, sofern es diese erlauben,.die URLs und IP-Adressen der jeweiligen Zwischenstationen zu erfahren.  Tracert am Wochenende  Tracert am Arbeitstag Die Dauer der Datenübertragung läuft am Wochenende fast fünfmal so schnell von Statten als am an einem Arbeitstag. Während ein Datenpaket am Wochenende in durchschnittlich 123 Millisekunden von Station zu Station geschickt wurde, dauerte es unter der Woche 610 Millisekunden (Errechnet aus allen verfügbaren Informationen). Von einer dieser Stationen konnte durch den Tracert-Befehl keine Informationen eingeholt werden, was wohl daran liegt, dass dieser Server. Auch die ORF-Seite selbst lieferte, wie auch beim Ping-Befehl, keine Informationen. Wer verbirgt sich eigentlich hinter dieser Homepage? Vermutlich eine österreichische Medienanstalt mit öffentlich-rechtlichem Auftrag. Genaueres liefert jedoch eine Whois-Abfrage. Es folgen Auszüge aus dem Ergebnis: Zum Schluss noch der Portscan nach der TCP-Methode. Es wurde hierfür die freie Software Scanmetender Standard verwendet.   ... link (0 comments) ... comment Mittwoch, 12. Dezember 2007

Der "Bundestrojaner" geht um! - Privatspähre im Internet

bernhard.recheis.Uni-Linz, 21:37h

Die ganze Welt fürchtet sich vor Terrorzellen. Die in dunklen Kammern sitzen, sich über Internet organisieren und Pläne aushecken. Die Sicherheitspolitik sucht nach neuen Wegen, den Terroristen rechtzeitig auf die Schliche zu kommen. Deswegen erwägen die Innenressorts in Deutschland (Minister Schäuble) und Österreich (Minister Platter), eine neue, höchst umstrittene Methode zur Observierung Terrorverdächtiger zu erlauben - den "Bundestrojaner".

So wird diese Methode zumindest von ihren Gegnern polemisch genannt [Vgl.]. Konkret handelt es sich hierbei um ein allseits als "Trojaner" oder "Trojanisches Pferd" bekanntes Schadprogramm, das sonst nur von unterbeschäftigten Informatik-Studenten in die Welt gesetzt wird. Welches aber die Exekutive nun gezielt in die Rechner von mutmaßlichen Terroristen einschleusen soll, um deren Festplatten abzugrasen. Spyware gegen Schläfer? Die Datenschützer-Alarmglocken schrillen! Während dieser geplante Lauschangriff jedoch Internet-Sicherheitsexperten kalt lässt. Eine solche Idee würde an der Durchsetzung scheitern, da schon jeder zweite Otto Normalverbraucher, vor allem aber via Internet organisierte Kriminalität sich mit entsprechender Software gegen Attacken von außen zu wehren weiß. Es sei denn, man fördere bewusst den Vertrieb von Betriebssystemen mit Sicherheitslücken, die dann natürlich sämtliche Trojaner, Viren und Würmer dieser Welt auf alle unsere Rechner im Lande lotsen [Vgl.]. Der "Bundestrojaner", auch gerne "Metternich 2.0" genannt [Vgl.], ist also so etwas wie eine virtuelle Hausdurchsuchung. Wie wir alle aus Kriminalserien wie Tatort oder Kommissar Rex wissen, brauchen Ermittler erst eine richterliche Genehmigung, um in fremde Wohnungen eindringen zu dürfen. Auch haben die Hausdurchsuchten die Möglichkeit, rechtlichen Einspruch zu erheben - sofern sie es denn bemerken, dass hier jemand eindringt. Bei der virtuellen Hausdurchsuchung bemerken sie es nämlich nicht - sie sind also völlig wehrlos [Vgl.]. Und das ist genau jener springende Punkt, der bei gewissen Datenschützern Stasi- KGB- oder Gestapo-Vergleiche auf den Plan ruft. All ihre Warnrufe, Petitionen und Aktionismen vor dem Wiener Parlament werden nicht verhindern, dass private Festplatten nach vermeintlichen Terrorplänen durchsucht werden. Das diesbezügliche Gesetz ist nämlich schon verabschiedet worden [Vgl.]. Ob es die Polizei aber tatsächlich schaffen wird, ihre Trojaner einzunisten, soll sich noch herausstellen. ... link (2 comments) ... comment Sonntag, 4. November 2007

Cascading Style Sheets

bernhard.recheis.Uni-Linz, 22:27h

Man stelle sich vor, man betreibe eine selbst gebastelte Infotainment-Webseite oder ein ähnliches Machwerk im Cyberspace, worauf regelmäßig Texte veröffentlicht werden sollen. Natürlich ist der Betreiber jetzt bemüht, die Darstellung so einheitlich wie möglich zu halten, dass ein gewisser stilistischer Wiedererkennungswert vorhanden ist, der es der Stammleserschaft ermöglicht, sich an die Webseite zu gewöhnen. Angenommen, man publiziert dann pro Tag im Schnitt zehn Einträge, welche natürlich alle im bevorzugten Schriftstil erscheinen sollten. Das würde bedeuten, dass dann zehn mal täglich der Schriftstil wie gewünscht eingestellt werden müsste - gäbe es nicht die Erfindung des Cascading Style Sheet.

Mit einem CSS-Dokument ist es dem Betreiber einer Webseite möglich, für alle eingesetzten HTML- oder XML-Objekte innerhalb dieser einen Datei den Darstellungsstil festzulegen. Einem eleganten Webdesigner sei also abgeraten, die Inhalte seiner Webseite in jeder einzelnen HTML-Datei entsprechend zu formatieren; Das ist nicht nur ein enormer Zeitaufwand, auch viele Ungereimtheiten und Fehler sind vorprogrammiert. Als sich die Publikationstechniken im World Wide Web immer mehr zu professionalisieren begannen, wurde im Jahre 1994 diese Stylesheet-Sprache von den beiden Programmierern Hakon Wium Lie und Bert Bos entwickelt, wobei sich das Ergebnis gegen ähnliche Konzepte durchsetzen konnte [vgl. Wikibooks]. Das World Wide Web Consortium (kurz W3C), das für eine Standardisierung des Webs zuständig ist, wählte das Cascading Style Sheet als einheitliche Formatierungstechnik für HTML-Seiten aus und entwickelt seither an diesem Konzept weiter [ebd.]. Jeder herkömmliche Browser unterstützt heute zumindest die ursprüngliche Version CSS Level 1 fehlerfrei. Im Gegensatz zu dessen Nachfolger CSS Level 2, der nicht mit allen Browsern ganz kompatibel ist - W3C arbeitet noch daran [ebd.]. Um Cascading Style Sheets effizient einsetzen zu können, muss man nicht notwendigerweise ein ausgebildeter Informatiker oder Webdesigner sein. Ein breites Angebot an CSS-Tools macht es für jedermann möglich, diese Technik mittels benutzerfreundlicher Menüpaletten und Wizards anzuwenden (z.B. TopStyle). Sogar bei den meisten kommerziellen HTML-Editoren sind vereinfachte Tools dieser Art integriert. Die Deklarierung von Schriftstil, Schriftgröße, Farbe, Textfluss und -einzug, Wortabstand und vielem mehr kann aus einem Dokument vom Typ *.css aufgerufen werden. Es ist aber auch möglich, die CSS-Befehle direkt in den HTML-Code einzufügen - die technischen Umsetzungsmöglichkeiten sind mittlerweile unbegrenzt. ... link (1 comment) ... comment |

Online for 7038 days

Last update: 2008.02.04, 21:01 You're not logged in ... login

Das Ende der letzten...

Einer der angenehmsten Effekte des digitalen Zeitalters... by bernhard.recheis.Uni-Linz (2008.02.04, 21:01) Wenn auf das PING kein...

Ping ist nicht nur ein Golfschläger-Herstelle by bernhard.recheis.Uni-Linz (2008.01.29, 17:42) Hallo Bernhard!

Danke für deinen Eintrag! Jaja, ist schon erschreckend... by Andrea.Guschelbauer.Uni-Linz (2007.12.13, 15:19) hey bernhard

wirklich...

hey bernhard wirklich heißes Thema! Privatsphäre... by Leonhard.Pilz.Uni-Linz (2007.12.13, 14:59) Der "Bundestrojaner"...

Die ganze Welt fürchtet sich vor Terrorzellen.... by bernhard.recheis.Uni-Linz (2007.12.12, 21:46) |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||