Dienstag, 9. Januar 2007

Verschlüsselung mittels WEP und WPA

Judith.Gerhofer.Uni-Linz, 20:42h

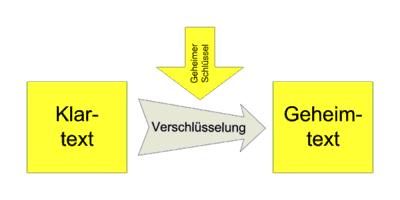

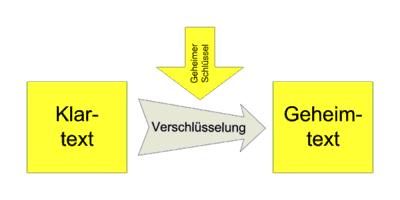

Zuerst möchte ich einmal den Begriff "Verschlüsselung" näher erklären:

Durch Verschlüsselung wird mithilfe eines geheimen oder auch öffentlichen Schlüssels aus einem Klartext ein Geheimtext erzeugt Verschlüsselung nennt man den Vorgang, bei dem ein klar lesbarer Text Klartext) (oder auch Informationen anderer Art, wie Ton- oder Bildaufzeichnungen) mit Hilfe eines Verschlüsselungsverfahrens (Kryptosystem) in eine „unleserliche“, das heißt nicht einfach interpretierbare Zeichenfolge (Geheimtext) umgewandelt wird. Als entscheidend wichtiger Parameter der Verschlüsselung werden hierbei ein oder auch mehrere Schlüssel verwendet.

Beispiel für die Verschlüsselung eines Klartextes in einen Geheimtext:

DiesisteinKlartextunderwirdnunverschluesselt

GLHVLVWHLQNODUWHAWXQGHUZLUGQXQYHUVFKOXHVVHOW

Quelle: http://de.wikipedia.org/wiki/Verschl%C3%BCsselung

Nun näheres zu den Abkürzungen WEP und WPA:

WEP steht für Wired Equivalent Privacy und ist der ehemalige Standard-Verschlüsselungsalgorithmus für WLAN. Er soll sowohl den Zugang zum Netz regeln, als auch die Integrität der Daten sicherstellen. Aufgrund verschiedener Schwachstellen wird das Verfahren als unsicher angesehen und kann nach dem Mitschneiden ausreichender Datenmengen (was etliche Minuten dauern kann) innerhalb weniger Sekunden geknackt werden. Daher sollten aktuelle WLAN-Installationen die sicherere WPA-Verschlüsselung verwenden. WPA ist also das Nachfolgemodell und steht für Wi-Fi Protected Access. Nachdem sich WEP des IEEE-Standards 802.11 als unsicher erwiesen hatte und sich die Verabschiedung des neuen Sicherheitsstandards IEEE 802.11 verzögerte, wurde durch die Wi-Fi eine Teilmenge von IEEE 802.11i vorweggenommen und unter dem Begriff WPA als Pseudostandard etabliert. Die Zertifizierung nach diesem Standard begann im April 2003.

WPA ersetzt WEP durch das Temporary Key Internet Protocol (TKIP) und den Algorithmus Michael. TKIP kapselt WEP so, dass nahezu alle Schwachstellen beseitigt werden. Der Input für den Schlüsselstromgenerator wird in zwei Key-Mixing-Stufen ermittelt. Somit sind keine Rückschlüsse auf den Initialisierungsvektor möglich, schwache Schlüssel treten nicht auf. Der IV ist nun 48 Bit lang,

was Wiederholungsattacken ausschließt, da der IV pro Übertragung um 1 /16 erhöht werden kann ohne das alle Möglichkeiten ausgeschöpft werden. Der IV selbst besteht aus einem Low- (16) und einem High-Teil (32), was eine Rechenzeitoptimierung bringen soll. Das Einbinden der MAC-Adresse ist ein großer Sicherheitspluspunkt, da dies unterschiedliche RC4-Schlüssel bei unterschiedlichen Sendern und gleichem IV zur Folge hat. Der zusätzliche Algorithmus Michael, ein Hashverfahren zur Verschlüsselung ist jedoch eine Schwachstelle, da lediglich ein 40 Bit langer Teil effizient ist. Der eingebundene Key Handshake erfolgt in zwei Phasen: Pairwise und Group Key Handshake. Beim Pairwise Handshake senden Client und Access Point Zufallswerte, mischen diese mit dem Master Secret und verwenden ihn als Session Key und zusätzlichen Schutz. Der Client installiert dann den Session Key, danach der Access Point um die Kommunikation zu ermöglichen. Der Group Key Handshake geht vom Access Point aus, welcher den Group Key zur Multicast- und Broadcast-Paketverschlüsselung aussendet. Doch auch bei WPA sind schon Schwachstellen entdeckt worden, die erfolgreiche.Angriffe nach sich zogen. Bei einer sorglosen und einfältigen Auswahl der Pre-Shared-Keys gelingt Angreifer mithilfe einer Wörterbuchattacke relativ schnell das erfolgreiche Knacken des Schutzes. Allerdings ist dies bei allen einfach verwendeten Passwörtern, die nicht kompromittiert übertragen werden, möglich. Mittlerweile stehen einige Tools im Internet zur Verfügung, die über diese Schwachstelle versuchen, Zugang zum Netz zu bekommen. Dies ist bspw. der WPACracker von TinyPEAP. Ein weitaus größeres Problem liegt bei der Authentifizierung mit WPA. Eine weitere Schwachstelle liefert der Algorithmus Michael. Neben seiner bereits erwähnten zu geringen Länge des effizienten Teils (40 Bit) bringt sein Einsatz bei bestimmten Attacken neue Probleme mit sich. Wird auf ihn ein Brute-Force-Angriff gestartet, legt er bei mehr als einem falschen Paket pro Sekunde die Hardware für eine Minute lahm Dies entmutigt zwar Angreifer, die Attacke öfter zu starten, leider leidet dann auch der authorisierte Nutzer selbst unter der Nichtverfügbarkeit. Zudem öffnet diese Art des Schutzes die Tür für Denial-Of-Service-Attacken.

Die nächste Schwachstelle ist der Group Key, der allen authorisierten Clients vorliegt. Bekommt ein Angreifer den Schlüssel heraus, ist er in der Lage, den anfänglichen Schlüsselaustausch abzuhören. Setzt man in einem Netz keinen Radiusserver ein, will aber auf die Sicherheitsfeatures von WPA nicht verzichten, muss man ein anderes Verfahren zur Authentifizierung verwenden. Hier kommt WPA mit Passphrase zum Einsatz, bei der die Clients bei ihren Kommunikationspartner, Access 17 Points oder andere Clients, eine Passphrase eingeben. Diese ist zwischen 8 und 64 Zeichen lang und wird mit der SSID verknüpft. Ein Hashverfahren berechnet daraus dann das Master Secret und Zufallswerte erzeugen einen individuellen TKIP-Schlüssel. Die Passphrase sollte gut gewählt sein damit eventuelle Wörterbuchattacken nicht von Erfolg gekrönt sind.

RSN

Das Robust-Security-Network (RSN) ist der momentan neueste Bestandteil von IEEE 802.11. Die Taskgroup i führte einige Neuerungen ein, die ein wesentlich höheres Maß an Sicherheit garantieren sollen. 802.11i beinhaltet ein völlig neues Verschlüsselungsverfahren, den Advanced Encryption Standard (AES) auf Basis eines eigenen Protokolls, dem CTR/CBC-MAC Protocol (CCMP).

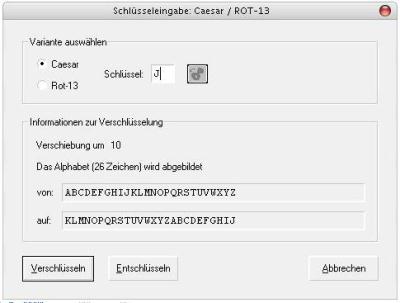

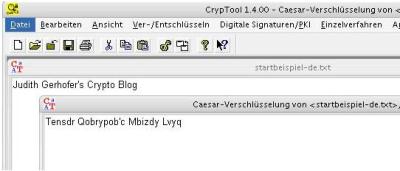

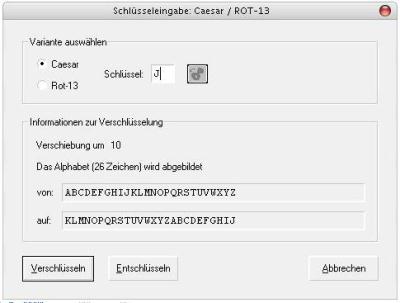

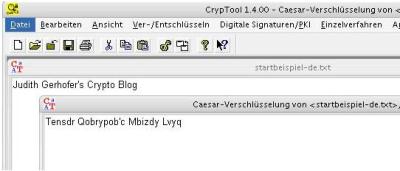

Nun zum Schluss noch ein praktisches Beispiel zur Verschlüsselung, die „Caesar-Verschlüsselung“:

Jeder Buchstabe wird bei diesem Verfahren durch einen Buchstaben ersetzt, der 3 Stellen weiter ist. Ein Beispiel hierfür: Aus A wird D, aus B wird E, aus C wird F usw.

Diese sog. monoalphabetische Verschlüsselung galt im 1. Jahrtausend nach Chr. als sicher, wurde aber von arabischen Gelehrten im 9. Jahrhundert durch die Häufigkeitsanalyse geknackt. Dieses Verfahren macht sich die Tatsache zu Nutze, dass jeder Buchstabe einer bestimmten Sprache in unterschiedlicher Häufigkeit vorkommt. So taucht z.B. im Deutschen der Buchstabe „E“ am häufigsten auf, gefolgt von „N“ und „I“. Taucht z.B. der Buchstabe „P“ am häufigsten in der Geheimbotschaft auf, so ist bei einem deutschen und hinreichend langen Text davon auszugehen, dass dieser den Buchstaben „E“ symbolisiert.

Quellen:

http://de.wikipedia.org/wiki/Wired_Equivalent_Privacy

http://de.wikipedia.org/wiki/Wi-Fi_Protected_Access

http://www.informatik.uni-jena.de/~sack/Material/gottschalk-studienarbeit.pdf

http://www.cryptool.de/

Durch Verschlüsselung wird mithilfe eines geheimen oder auch öffentlichen Schlüssels aus einem Klartext ein Geheimtext erzeugt Verschlüsselung nennt man den Vorgang, bei dem ein klar lesbarer Text Klartext) (oder auch Informationen anderer Art, wie Ton- oder Bildaufzeichnungen) mit Hilfe eines Verschlüsselungsverfahrens (Kryptosystem) in eine „unleserliche“, das heißt nicht einfach interpretierbare Zeichenfolge (Geheimtext) umgewandelt wird. Als entscheidend wichtiger Parameter der Verschlüsselung werden hierbei ein oder auch mehrere Schlüssel verwendet.

Beispiel für die Verschlüsselung eines Klartextes in einen Geheimtext:

DiesisteinKlartextunderwirdnunverschluesselt

GLHVLVWHLQNODUWHAWXQGHUZLUGQXQYHUVFKOXHVVHOW

Quelle: http://de.wikipedia.org/wiki/Verschl%C3%BCsselung

Nun näheres zu den Abkürzungen WEP und WPA:

WEP steht für Wired Equivalent Privacy und ist der ehemalige Standard-Verschlüsselungsalgorithmus für WLAN. Er soll sowohl den Zugang zum Netz regeln, als auch die Integrität der Daten sicherstellen. Aufgrund verschiedener Schwachstellen wird das Verfahren als unsicher angesehen und kann nach dem Mitschneiden ausreichender Datenmengen (was etliche Minuten dauern kann) innerhalb weniger Sekunden geknackt werden. Daher sollten aktuelle WLAN-Installationen die sicherere WPA-Verschlüsselung verwenden. WPA ist also das Nachfolgemodell und steht für Wi-Fi Protected Access. Nachdem sich WEP des IEEE-Standards 802.11 als unsicher erwiesen hatte und sich die Verabschiedung des neuen Sicherheitsstandards IEEE 802.11 verzögerte, wurde durch die Wi-Fi eine Teilmenge von IEEE 802.11i vorweggenommen und unter dem Begriff WPA als Pseudostandard etabliert. Die Zertifizierung nach diesem Standard begann im April 2003.

WPA ersetzt WEP durch das Temporary Key Internet Protocol (TKIP) und den Algorithmus Michael. TKIP kapselt WEP so, dass nahezu alle Schwachstellen beseitigt werden. Der Input für den Schlüsselstromgenerator wird in zwei Key-Mixing-Stufen ermittelt. Somit sind keine Rückschlüsse auf den Initialisierungsvektor möglich, schwache Schlüssel treten nicht auf. Der IV ist nun 48 Bit lang,

was Wiederholungsattacken ausschließt, da der IV pro Übertragung um 1 /16 erhöht werden kann ohne das alle Möglichkeiten ausgeschöpft werden. Der IV selbst besteht aus einem Low- (16) und einem High-Teil (32), was eine Rechenzeitoptimierung bringen soll. Das Einbinden der MAC-Adresse ist ein großer Sicherheitspluspunkt, da dies unterschiedliche RC4-Schlüssel bei unterschiedlichen Sendern und gleichem IV zur Folge hat. Der zusätzliche Algorithmus Michael, ein Hashverfahren zur Verschlüsselung ist jedoch eine Schwachstelle, da lediglich ein 40 Bit langer Teil effizient ist. Der eingebundene Key Handshake erfolgt in zwei Phasen: Pairwise und Group Key Handshake. Beim Pairwise Handshake senden Client und Access Point Zufallswerte, mischen diese mit dem Master Secret und verwenden ihn als Session Key und zusätzlichen Schutz. Der Client installiert dann den Session Key, danach der Access Point um die Kommunikation zu ermöglichen. Der Group Key Handshake geht vom Access Point aus, welcher den Group Key zur Multicast- und Broadcast-Paketverschlüsselung aussendet. Doch auch bei WPA sind schon Schwachstellen entdeckt worden, die erfolgreiche.Angriffe nach sich zogen. Bei einer sorglosen und einfältigen Auswahl der Pre-Shared-Keys gelingt Angreifer mithilfe einer Wörterbuchattacke relativ schnell das erfolgreiche Knacken des Schutzes. Allerdings ist dies bei allen einfach verwendeten Passwörtern, die nicht kompromittiert übertragen werden, möglich. Mittlerweile stehen einige Tools im Internet zur Verfügung, die über diese Schwachstelle versuchen, Zugang zum Netz zu bekommen. Dies ist bspw. der WPACracker von TinyPEAP. Ein weitaus größeres Problem liegt bei der Authentifizierung mit WPA. Eine weitere Schwachstelle liefert der Algorithmus Michael. Neben seiner bereits erwähnten zu geringen Länge des effizienten Teils (40 Bit) bringt sein Einsatz bei bestimmten Attacken neue Probleme mit sich. Wird auf ihn ein Brute-Force-Angriff gestartet, legt er bei mehr als einem falschen Paket pro Sekunde die Hardware für eine Minute lahm Dies entmutigt zwar Angreifer, die Attacke öfter zu starten, leider leidet dann auch der authorisierte Nutzer selbst unter der Nichtverfügbarkeit. Zudem öffnet diese Art des Schutzes die Tür für Denial-Of-Service-Attacken.

Die nächste Schwachstelle ist der Group Key, der allen authorisierten Clients vorliegt. Bekommt ein Angreifer den Schlüssel heraus, ist er in der Lage, den anfänglichen Schlüsselaustausch abzuhören. Setzt man in einem Netz keinen Radiusserver ein, will aber auf die Sicherheitsfeatures von WPA nicht verzichten, muss man ein anderes Verfahren zur Authentifizierung verwenden. Hier kommt WPA mit Passphrase zum Einsatz, bei der die Clients bei ihren Kommunikationspartner, Access 17 Points oder andere Clients, eine Passphrase eingeben. Diese ist zwischen 8 und 64 Zeichen lang und wird mit der SSID verknüpft. Ein Hashverfahren berechnet daraus dann das Master Secret und Zufallswerte erzeugen einen individuellen TKIP-Schlüssel. Die Passphrase sollte gut gewählt sein damit eventuelle Wörterbuchattacken nicht von Erfolg gekrönt sind.

RSN

Das Robust-Security-Network (RSN) ist der momentan neueste Bestandteil von IEEE 802.11. Die Taskgroup i führte einige Neuerungen ein, die ein wesentlich höheres Maß an Sicherheit garantieren sollen. 802.11i beinhaltet ein völlig neues Verschlüsselungsverfahren, den Advanced Encryption Standard (AES) auf Basis eines eigenen Protokolls, dem CTR/CBC-MAC Protocol (CCMP).

Nun zum Schluss noch ein praktisches Beispiel zur Verschlüsselung, die „Caesar-Verschlüsselung“:

Jeder Buchstabe wird bei diesem Verfahren durch einen Buchstaben ersetzt, der 3 Stellen weiter ist. Ein Beispiel hierfür: Aus A wird D, aus B wird E, aus C wird F usw.

Diese sog. monoalphabetische Verschlüsselung galt im 1. Jahrtausend nach Chr. als sicher, wurde aber von arabischen Gelehrten im 9. Jahrhundert durch die Häufigkeitsanalyse geknackt. Dieses Verfahren macht sich die Tatsache zu Nutze, dass jeder Buchstabe einer bestimmten Sprache in unterschiedlicher Häufigkeit vorkommt. So taucht z.B. im Deutschen der Buchstabe „E“ am häufigsten auf, gefolgt von „N“ und „I“. Taucht z.B. der Buchstabe „P“ am häufigsten in der Geheimbotschaft auf, so ist bei einem deutschen und hinreichend langen Text davon auszugehen, dass dieser den Buchstaben „E“ symbolisiert.

Quellen:

http://de.wikipedia.org/wiki/Wired_Equivalent_Privacy

http://de.wikipedia.org/wiki/Wi-Fi_Protected_Access

http://www.informatik.uni-jena.de/~sack/Material/gottschalk-studienarbeit.pdf

http://www.cryptool.de/

... link (1 comment) ... comment

Sonntag, 17. Dezember 2006

"Social Software" - Wikis

Judith.Gerhofer.Uni-Linz, 14:08h

Ein Wiki, auch WikiWiki und WikiWeb genannt, ist eine im World Wide Web verfügbare Seitensammlung, die von den Benutzern nicht nur gelesen, sondern auch online geändert werden kann.

Weitgehend unbemerkt von der Medienöffentlichkeit arbeiten Tausende von Freiwilligen an einer Enzyklopädie ungekannter Größe. Die Inhalte stehen unter einer Copyleft-Lizenz, sind also beliebig nutzbar, solange veränderte Versionen ebenfalls frei sind. Menschen aus der vernetzten Welt haben in zahlreichen Sprachen bereits fast 200.000 Artikel verfasst, das Themenspektrum deckt alle Bereiche menschlichen Daseins ab. Wikipedia, "die freie Enzyklopädie", ist der bisherige Höhepunkt der Wiki-Entwicklung - und vielleicht der Beginn einer neuen Internet-Ära.

Als ursprüngliches Anwendungsgebiet von Wikis gilt die Softwareentwicklung, genauer die Design-Pattern-Community, in der Texte über Entwurfsmuster publiziert bzw. auch diskutiert wurden. Das erste WikiWikiWeb war das Portland Pattern Repository von Ward Cunningham. Das Wort Wiki stammt vom dem hawaiianischen Wort wikiwiki, was soviel wie schnell bedeutet. Das Wort Wiki wird heute selbst als Synonym für kollaborative Software selbst verwendet.

Hauptmerkmale für Wikis:

Erstellung von Hypertext-basierten Dokumenten

durch einen oder mehreren Autoren oder

einer Community unter

Verwendung eins normalen Web Browsers.

Wikis - Syntax

•festgelegte Zeichenkombinationen, um Textlesbarer zu gestalten

•Gesamtheit aller Zeichenkombinationen wird als Wiki-Syntax bezeichnet

•Syntax ist einfacher aufgebaut als HTML

•unterscheidet sich in jedem Wiki nur minimal.

Vorteile:

interaktiv

Einfaches Erstellen von Wiki-Seiten mit Hilfe einer Tag-Sprache

Möglichkeit des sehr einfachen Aktualisierens

Nachteile:

ohne Struktur

es gibt keine Kontrollinstanz

mangelnde Qualitätssicherung

Vandalismus

Wegen ihrer Offenheit gegenüber jedem Benutzer besteht natürlich eine gewisse Gefahr des Vandalismus in einem Wiki. Keine Software kann momentan automatisch unterscheiden, ob es sich bei der Änderung einer Wiki-Seite um eine sinnvolle Ergänzung oder um einen ungewünschten Spam-Vorgang handelt. Daher bieten die meisten Wikis nützliche Funktionen an, mit denen man dann Vandalismus einschränken kann.

Wikis - Vandalismus - Maßnahmen

•RecentChanges-Seite

zeigt eine chronologische Liste aller zuletzt gemachten Änderungen

•Versionskontrolle

speichert alle Versionen einer Wiki-Seite

•Diff-Funktion

zeigt die Änderungen zwischen zwei Versionen einer

Wiki-Seite

Wikis - Einsatzmöglichkeiten

•Technische DokumentationInstallationsanleitungen, Handbücher, FAQs, Change-Logs, etc

•Projektmanagement

Projektbeschreibungen, Gesprächsprotokolle, Zeitpläne, Testergebnisse, etc

•Sonstige

Link-Sammlung, Notix-Block, ToDo-Listen, etc

Wikis - An der Universität

•HTML-Skript einer Vorlesung

•FAQ-Sammlung für beispielsweise einen PC-Pool

•Wissenssammlung für Diplomanden

•etc

Resümee:

Wikis bieten Möglichkeiten bzw. Potentiale um wichtige Herausforderungen für Unternehmen wie „Förderung des informellen, mobilen Wissensaustauschs", „Integration in Prozesse", „Community-Plattformen" und „Verwendung von Standards" zu unterstützen. Sie bieten in diesem Kontext die Möglichkeit persönliche Wissensprozesse bzw. standardisierte und täglich gelebte Geschäftsprozesse zu integrieren.

Quellen:

• http://www.heise.de/tp/r4/artikel/14/14736/1.html (Telepolis (Erik Möller))

• http://www.tzwaen.com/publikationen/wikis-eine-einfuehrung/

• http://www.e-teaching.org/technik/kommunikation/wikis/

Weitgehend unbemerkt von der Medienöffentlichkeit arbeiten Tausende von Freiwilligen an einer Enzyklopädie ungekannter Größe. Die Inhalte stehen unter einer Copyleft-Lizenz, sind also beliebig nutzbar, solange veränderte Versionen ebenfalls frei sind. Menschen aus der vernetzten Welt haben in zahlreichen Sprachen bereits fast 200.000 Artikel verfasst, das Themenspektrum deckt alle Bereiche menschlichen Daseins ab. Wikipedia, "die freie Enzyklopädie", ist der bisherige Höhepunkt der Wiki-Entwicklung - und vielleicht der Beginn einer neuen Internet-Ära.

Als ursprüngliches Anwendungsgebiet von Wikis gilt die Softwareentwicklung, genauer die Design-Pattern-Community, in der Texte über Entwurfsmuster publiziert bzw. auch diskutiert wurden. Das erste WikiWikiWeb war das Portland Pattern Repository von Ward Cunningham. Das Wort Wiki stammt vom dem hawaiianischen Wort wikiwiki, was soviel wie schnell bedeutet. Das Wort Wiki wird heute selbst als Synonym für kollaborative Software selbst verwendet.

Hauptmerkmale für Wikis:

Erstellung von Hypertext-basierten Dokumenten

durch einen oder mehreren Autoren oder

einer Community unter

Verwendung eins normalen Web Browsers.

Wikis - Syntax

•festgelegte Zeichenkombinationen, um Textlesbarer zu gestalten

•Gesamtheit aller Zeichenkombinationen wird als Wiki-Syntax bezeichnet

•Syntax ist einfacher aufgebaut als HTML

•unterscheidet sich in jedem Wiki nur minimal.

Vorteile:

interaktiv

Einfaches Erstellen von Wiki-Seiten mit Hilfe einer Tag-Sprache

Möglichkeit des sehr einfachen Aktualisierens

Nachteile:

ohne Struktur

es gibt keine Kontrollinstanz

mangelnde Qualitätssicherung

Vandalismus

Wegen ihrer Offenheit gegenüber jedem Benutzer besteht natürlich eine gewisse Gefahr des Vandalismus in einem Wiki. Keine Software kann momentan automatisch unterscheiden, ob es sich bei der Änderung einer Wiki-Seite um eine sinnvolle Ergänzung oder um einen ungewünschten Spam-Vorgang handelt. Daher bieten die meisten Wikis nützliche Funktionen an, mit denen man dann Vandalismus einschränken kann.

Wikis - Vandalismus - Maßnahmen

•RecentChanges-Seite

zeigt eine chronologische Liste aller zuletzt gemachten Änderungen

•Versionskontrolle

speichert alle Versionen einer Wiki-Seite

•Diff-Funktion

zeigt die Änderungen zwischen zwei Versionen einer

Wiki-Seite

Wikis - Einsatzmöglichkeiten

•Technische DokumentationInstallationsanleitungen, Handbücher, FAQs, Change-Logs, etc

•Projektmanagement

Projektbeschreibungen, Gesprächsprotokolle, Zeitpläne, Testergebnisse, etc

•Sonstige

Link-Sammlung, Notix-Block, ToDo-Listen, etc

Wikis - An der Universität

•HTML-Skript einer Vorlesung

•FAQ-Sammlung für beispielsweise einen PC-Pool

•Wissenssammlung für Diplomanden

•etc

Resümee:

Wikis bieten Möglichkeiten bzw. Potentiale um wichtige Herausforderungen für Unternehmen wie „Förderung des informellen, mobilen Wissensaustauschs", „Integration in Prozesse", „Community-Plattformen" und „Verwendung von Standards" zu unterstützen. Sie bieten in diesem Kontext die Möglichkeit persönliche Wissensprozesse bzw. standardisierte und täglich gelebte Geschäftsprozesse zu integrieren.

Quellen:

• http://www.heise.de/tp/r4/artikel/14/14736/1.html (Telepolis (Erik Möller))

• http://www.tzwaen.com/publikationen/wikis-eine-einfuehrung/

• http://www.e-teaching.org/technik/kommunikation/wikis/

... link (6 comments) ... comment

Donnerstag, 2. November 2006

Alternativen zu XML?

Judith.Gerhofer.Uni-Linz, 18:22h

Man könnte fragen, ob sich das, was mit XML erreicht werden soll, nicht auch erreichen ließe, indem man HTML entsprechend erweitert.

Das HTML-Format ist jedoch von seiner grundsätzlichen Ausrichtung her anders angelegt als die XML-Dokument-Typ-Definitionen. Wer mit HTML Dokumente einrichtet, der kümmert sich in erster Linie darum, wie das Dokument auf den Monitoren der Nutzer dargestellt wird. XML ist demgegenüber in hohem Maße darauf ausgerichtet, Informationen über Daten zu liefern, so daß die Daten weiterverarbeitet werden können. Mit XML rücken also Aspekte in den Vordergrund, die beim Web-Design mit HTML keine Rolle spielen.

Das HTML-Format ist jedoch von seiner grundsätzlichen Ausrichtung her anders angelegt als die XML-Dokument-Typ-Definitionen. Wer mit HTML Dokumente einrichtet, der kümmert sich in erster Linie darum, wie das Dokument auf den Monitoren der Nutzer dargestellt wird. XML ist demgegenüber in hohem Maße darauf ausgerichtet, Informationen über Daten zu liefern, so daß die Daten weiterverarbeitet werden können. Mit XML rücken also Aspekte in den Vordergrund, die beim Web-Design mit HTML keine Rolle spielen.

... link (0 comments) ... comment

mein erstet Weblog

Judith.Gerhofer.Uni-Linz, 18:18h

Das erstellen das Blogs erwies sich nicht als besonders schwierig. :-)

... link (0 comments) ... comment

Online for 6820 days

Last update: 2007.01.09, 23:43

Last update: 2007.01.09, 23:43

status

You're not logged in ... login

menu

search

calendar

Juli 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

|||

recent updates

sehr interessant...

...deine ausführungen! das crypttool ist ein...

...deine ausführungen! das crypttool ist ein...

by Vincent.Muehlleitner.Uni-Linz (2007.01.09, 23:43)

Verschlüsselung...

Zuerst möchte ich einmal den Begriff "Verschlüsselung"...

Zuerst möchte ich einmal den Begriff "Verschlüsselung"...

by Judith.Gerhofer.Uni-Linz (2007.01.09, 23:35)

Deine Quellen...

sind gut, jedoch hier ein TIPP: es wäre besser...

sind gut, jedoch hier ein TIPP: es wäre besser...

by Sonja.P÷chtrager.Uni-Linz (2006.12.31, 10:47)

Wikiqualität

Die Qualität kann maßgeblich erhöht...

Die Qualität kann maßgeblich erhöht...

by Ingrid.Reittinger.Uni-Linz (2006.12.21, 16:07)

Vandalismus

Hallo Judith! Hab mir deinen Text zu Wikis durchgelesen...

Hallo Judith! Hab mir deinen Text zu Wikis durchgelesen...

by Nicole.Hoffelner.Uni-Linz (2006.12.19, 22:00)