Der Schutz der Privatsphäre ist wichtig für jeden Menschen. Um einen Zusammenstoß mit Würmern, Viren oder anderen Viren zu vermeiden, sollten Sie Ihren Computer schützen.

Die Top 12 bekannter Tools mit hohem Sicherheitsrisiko zeigt:

Top popular apps with vulnerabilities

|

Application

|

Affected Versions

|

| 1. Mozilla Firefox | 3.x, 2.x |

| 2. Adobe Flash & Acrobat | Flash: 10.0- 10.0.12.36 and 9.0- 9.0.151.0 Acrobat: 8.1.2, 8.1.1 |

| 3. EMC VMware Player, Workstation and other products | ESXi 3.5 or earlier Workstation 5.5.x Player 2.0.x & 1.0.x ACE 2.0.x & 1.0.x |

| 4. Sun Java Runtime Environment (JRE) | Version 6 Update 6 |

| 5. Apple Quicktime, Safari & iTunes | Quicktime: 7.5.5 Safari: 6.0.5.20B iTunes: 3.2, 3.1.2 |

| 6. Symantec Norton products | 2.7.0.1 |

| 7. Trend Micro OfficeScan | 8.0 SP1 before build 2439 8.0 SP1 Patch 1 before build 3087 |

| 8. Citrix Deterministic Network Enhancer (DNE), Access Gateway, Presentation Server | DNE 2.21.7.233- 3.21.7.17464 Access Gateway 4.5.7 |

| 9. Aurigma Image Uploader, Lycos FileUploader | 4.6.17.0, 4.5.70.0, 4.5.126.0 |

| 10. Skype | 3.6.0.248 |

| 11. Yahoo! Assistant | 3.6 |

| 12. Microsoft Window Live Messenger | 4.7 & 5.1 |

Bei dieser Auflistung finden wir, nicht nur der populäre Browser von Bit9 auf die Liste der unsicheren Anwendungen gesetzt, auch Adobe Flash & Acrobat, VM-Ware Player , Suns Java Runtime Environment, Apple QuickTime, Safari und iTunes .Ebenso wie die Sicherheitsprodukte von Symantec und Trend Micro, Citrix, Skype und der Windows Live Messenger. Somit stuft Bit9 viele Produkte als Sicherheitsrisiko ein, die nicht nur bei Privatanwendern, sondern besonders auch im Unternehmenseinsatz weit verbreitet sind.

(Quelle: http://computer.at.aol.de/Viren-PCSicherheit/Achtung-Firefox-Acrobat-iTunes-1362003867-0.html Download:03.Feb.2009).

Schadprogramme-Würmer ,Trojaner und Pishing

Würmer sind eine Form von Viren. Beispielsweise vermehren Würmer sich selbständig über E –Mails an sämtliche Adressbuchempfänger. Klick der Empfänger auf den verseuchten Anhang ist sein System bereits infiziert. Der Wurm infizierte automatisch eine möglichst große Anzahl von Rechnern.

Trojaner sind eine weitere Schädlingsvariante (oft aufgrund ihres Dateinamens). Diese tarnen sich meist als vermeintlich nützliches Programm, als den User auszuspionieren,seine Passwörter zu erschleichen und auf der Festplatte Unteil anzurichten. Trojaner verbreitet über vielfältige Methoden, zum Beispielsweise Webseiten, Newsgruppen, E-Mails, IRC und Filesharing Programme.

Pishing (Passwort Fishing).Mittels eines fingierten E- Mails versuchen Betrüger die Passwörter ahnungsloser User zu ergattern.Die Mail beinhaltet immer einen Link auf eine Website mit der Aufforderung, die eigenen Zugangsdaten zu aktualisieren.Aber diese website stellt nicht die Original Website,sondern eine ähnliche Website.(Quelle: http://www.uibk.ac.at/zid/security/schadprog.html Download: 03.Feb.2009).

Meistens einen Link auf die Websites von bekannten Banken oder Firmen.Wir unterscheidet sich die URL durch einen Buchstaben von der Original Website .

Meistens einen Link auf die Websites von bekannten Banken oder Firmen.Wir unterscheidet sich die URL durch einen Buchstaben von der Original Website .

Weiterführende Quellen:

http://www.uibk.ac.at/zid/security/pc-basics.html

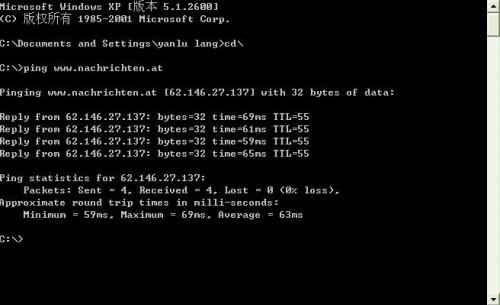

Ping - Paket Internet Groper / pathping

Das Programm Ping, das sendet Echo-Request-Pakete per ICMP an den Host. Ja nach der Zeitdifferenz zwischen diesem und Echo-Reply, kann man die Laufzeit eines Paketes vom Sender zum Emfänger berechnen.

Und wir auch überprüfen, ob eine Station Verbindung zum Netzwerk hat.

Quelle: (http://www.elektronik-kompendium.de/sites/net/0901031.htm Download : 26.Nov.2009)

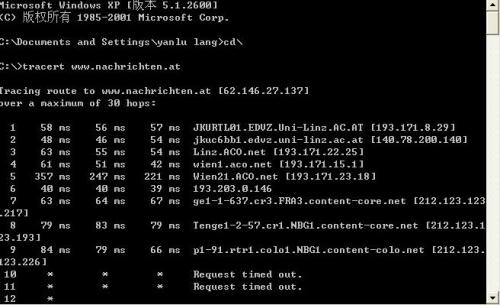

Trace Route (traceroute, tracert)

Mit Tracert kann man viele Informationen über die Netverbindung zwischen zwei Stationen bekommen. Und wir können Tracert verwenden zu überprüfen, die IP-Router Datenpakete auf dem Weg bis zum Ziel-Host die korrekteRoute verwenden. Wenn die Daten Pakete nicht das Ziel erreicht, kann man mit Tracert die Ausfall station vermitteln.

Quelle: (http://http://de.wikipedia.org/wiki/Traceroute Download : 26.Nov.2009)

Sicherheit im Internet

Je vielfältiger das Internet genutzt wird,umso größer sind auch die samit verbundnen Gefahren.

Neben der Infizierung durch Schädlings droht im Internet auch die Gefahr durch Hacker,die über offene Ports in unser System einzudringen versuchen. Die Hacker nutzen dabei oft Schwachstellen in der Software,ebenso wie die Unachtsamtheit des Benutzers.

Empfehlenswerts ist daher ,eine Firewall zu installieren,deren Funktion unter anderem darin besteht,offene Ports zu schließen. Die Firewall fungiert dabei als Portier, der nur Befugten den Zugang auf den eigenen PC gewährt. Der gesamte Datenverkehr zwischen PC und Internet ist nur mehr über die Firewall möglich.Auch bei den Firewalls wird dem privaten Benutzer oft kostenlose Software angeboten.

(mehrere Information)

Noch viele interessante Teste zu probieren.

2,

3,

Seit 25,September 2004 studiere ich an der Uni Linz.

Beispiel 1: Mit "Stunden" rechnen

<font color="#14148C" size=4>

<script type="text/javascript"> <!--

{

today = new Date()

msPerDay = 60 * 60 * 1000

endDat = new Date(" january 1, 2009")

daysLeft = (endDat.getTime()-today.getTime()) / msPerDay;

daysLeft = Math.round(daysLeft)

daystr = " Stunden";

document.write("Von Heute bis Neujahr läuft nur noch " + daysLeft +daystr)

}

//-->

</script>

Beispiel 2: Mit "Stunden, Tag " rechnen

<font color="#14148C" size=4>

<script type="text/javascript"> <!--

{

today = new Date()

msPerDay = 24 * 60 * 60 * 1000

msPerhour=60*60*1000

endDat = new Date("january 1, 2009")

daysLeft = (endDat.getTime() - today.getTime()) / msPerDay;

daysLeft = Math.round(daysLeft)

iHour=( endDat.getTime() - today.getTime())/msPerhour;

iHour=Math.round(iHour);

iHou=(iHour-(24*daysLeft));

iHou=Math.round(iHou)

if (iHou<0)

{

iHou=(24+iHou)

}

daystr = " Tage ";

dayhour = " Stunde!"

document.write("Von Heute bis Neujahr läuft nur noch " + daysLeft + daystr+ iHou+ dayhour);

}

//-->

</script>

<font>

Beispiel 3: Seit 25,September 2004 studiere ich an der Uni Linz.

<font color="quartz" size=4>

<marquee direction=left scrollamount=3>

<script type="text/javascript"> <!--

{

today = new Date()

msPerDay = 60 * 60 * 1000

endDat = new Date(" September 25, 2004")

daysLeft = (today.getTime() - endDat.getTime()) / msPerDay;

daysLeft = Math.round(daysLeft)

daystr = " Stunden";

document.write("Seit " + daysLeft + daystr + " bin ich da!");

}

//-->

</script>

</marquee>

</font>