Einleitung

Facebook, mit derzeit knapp 60 Millionen Mitgliedern, ist das aktuell am schnellsten wachsende soziale Netzwerk der Welt. Das US-Meinungsforschungsinstitut Forrester rechnet sogar damit, dass Facebook bis Ende des Jahres weltweit 200 Millionen (!) Mitglieder haben wird. (vgl. Profil S. 75 bzw. 78)

Web 2.0

Nach MySpace, YouTube oder auch Wikipedia stellt Facebook das mit Sicherheit breitenwirksamste Phänomen des so genannten Web 2.0 dar. Der Begriff „Web 2.0“ selbst wurde 2004 von Rom Reilly, US-Cyperspezialist und Computerbuch-Verleger, geprägt. Es kennzeichnet ein neues Internetzeitalter, in dem das passive Surfen der Vergangenheit angehört und Internetuser in die Lage versetzt werden selbst Internetinhalte herzustellen. (vgl. Profil S. 75)

Soziales Netzwerk

Facebook, als soziales Netzwerk, stellt eine Online-Variante einer bekannten Harvard-Tradition dar. In Harvard war es brauch, dass alljährlich Facebooks an Studenten des gleichen Jahrgangs verteilt wurden. In diesen Heftchen wurde den Studenten die Möglichkeit geboten sich mit Fotos, Vorlieben oder auch Hobbys zu präsentieren. Im Februar 2004 gründete Mark Zuckerberg, als Harvard-Student, eine entsprechende Online-Variante. (vgl. Profil S. 75)

Der Unterschied zu Seiten wie MySpace liegt bei Facebook in der Tatsache begründet, dass sich diese Internetplattform auf real existierende Gruppenformationen, wie regionale Herkunft, den Besuch derselben Lokale oder auch die gemeinsame Schule, konzentriert. (vgl. Profil S. 76)

Wert: 15 Milliarden Dollar

Im Jahr 2006 bot die Firma Viacom dem 21-jährigen Zuckerberg 750 Millionen Dollar für Facebook an. Kurze Zeit später war das Unternehmen Yahoo bereit sogar eine Milliarde Dollar für diese Internetplattform zu bezahlen. Beide Angebote wurden jedoch von Zuckerberg abgelehnt. (vgl. Profil S. 77)

Im Oktober 2007 bezahlte Microsoft 270 Millionen Dollar für einen Firmenanteil von 1,6 Prozent. Umgerechnet würde Facebook somit einem Wert von 15 Milliarden Dollar entsprechen. (vgl. Profil S. 77)

Warnung: Big Brother 2.0 is watching you

„Sollte ein Jeff befinden, dass seine Jennifer eine [...] ist, dürfen an diesem Beziehungsmobbing alle Hordenmitglieder teilhaben. Wer mit und dann wieder gegen wen – was immer an rudelinternen Romanzen und Melodramen anfällt, wird auf dem virtuellen Dorfplatz per „News-Feed“ automatisch ausgeplaudert. Vorhang also auf für eine Reality-Soap, Marke Eigenbau.“ (Profil S. 76)

Die Gefahr bei dieser Art an sozialen Netzwerken besteht darin, dass die Grenze zwischen Privatheit und Öffentlichkeit aufgehoben wird bzw. werden kann. Dannah Boyd, Medienwissenschaftlerin und Leiterin mehrerer Studien über soziale Online-Netzwerke, ist der Ansicht, dass wir „für den Umgang damit noch keine Sprache, keine Strukturen und keine sozialen Normen gefunden haben“. (vgl. Profil S. 76)

So soll es zum Beispiel bereits üblich sein, dass potentielle Bewerber für ein Stellenangebot vom Personalchef „gegoogelt“ werden. Das gleiche kann natürlich auch vom potentiellen Bräutigam / von der potentiellen Braut durchgeführt werden.

Zurück in die Zukunft

Der große nächste technologische Schritt werden so genannte mobile soziale Netzwerke sein, die zum Beispiel mit dem Mobiltelefon vernetzt sein können. In der Praxis könnte dies folgendermaßen aussehen: Wenn man ein bestimmtes Lokal betritt, wird man via Handy sofort darüber informiert welche Netzwerkmitglieder sich gerade im gleichen Lokal befinden. (vgl. Profil S. 78)

Quelle:

Hager, Angelika und Hofer, Sebastian (2008): Klick die Clique!. In: Profil, 3, S. 74-78.

... link (5 comments) ... comment

Einleitung

Dieses Mal geht es um den Einsatz von Netzwerktools. Folgende Aktionen werde ich in weitere Folge näher beschreiben:

1. Ping-Abfrage

2. Tracert-Abfrage

3. Portscan

4. Whois-Abfrage

Ping-Abfrage

Das Programm "Ping" wurde 1983 entwickelt. Damit ist es möglich zu überprüfen, ob ein bestimmter Host in einem IP-Netzwerk erreichbar ist und welche Zeit das Routing in Anspruch nimmt. (vgl. Wikipedia)

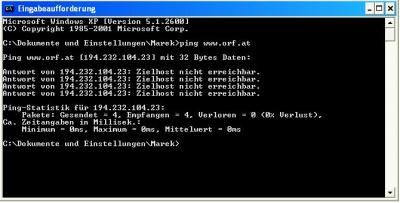

Ping-Abfrage an einem Wochentag:

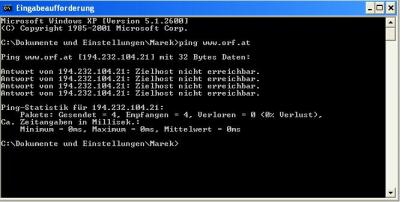

Ping-Abfrage am Wochenende:

Die Ping-Abfrage auf die Homepage www.orf.at hat an beiden Tagen mit den Windows-Bordmitteln nicht funktioniert. Dies kann entweder damit zusammenhängen, dass diese Seite das entsprechende Protokoll nicht unterstützt oder aber, dass dieses Protokoll aus Sicherheitsgründen unterbunden wird.

Natürlich kann eine Ping-Abfrage auch mit sogenannten Webtools durchgeführt werden. Der Unterschied hierbei besteht im Wesentlichen, dass eine solche Abfrage mit einem Webtool von einem unbekannten Ort aus geschieht (im Gegensatz zum Windows-Programm, wo eine Abfrage auch wirklich vom betreffenden Computer aus durchgeführt wird).

Tracert-Abfrage

Mithilfe einer Tracert-Abfrage kann ermittelt werden, über welche IP-Router Datenpakete bis zum Ziel-Host übermittelt werden. Hierbei ist allerdings zu beachten, dass nicht immer auch der tatsächliche Weg angezeigt wird, da er zum Beispiel durch eine Firewall beeinflusst werden kann. (vgl. Wikipedia)

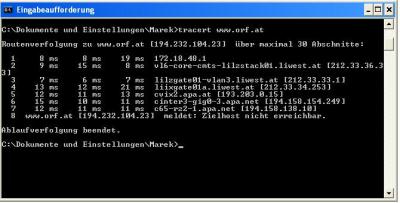

Tracert-Abfrage an einem Wochentag:

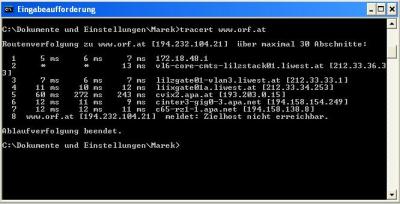

Tracert-Abfrage am Wochenende:

Auch die Tracert-Abfrage zu www.orf.at konnte mit Windows-Bordmitteln nicht ganz durchgeführt werden. Vermutlich hat dies auch mit den Sicherheitseinstellung der betreffenden Homepage zu tun. Erkennbar ist allerdings, dass eine solche Abfrage an Wochentagen eindeutig schneller durchgeführt werden kann, als am Wochenende. Dies hat sicherlich damit zu tun, dass am Wochenende einfach mehr Menschen im Internet surfen als unter der Woche.

Portscan

Mithilfe der Homepage www.heise.de/security/dienste/portscan/test/ habe ich an meinem Computer einen Portscan durchgeführt. Das Ergebnis war zufrieden stellend, alle meine Ports sind, so wie es sich auch gehört, geschlossen. Dadurch ist mein Computer vor Hackerangriffen sehr gut geschützt, da Hacker oft offene Ports dazu verwenden in einen Computer einzudringen, um dort Schaden anzurichten.

Whois-Abfrage

Mithilfe einer Whois-Abfrage können Informationen zu Internet-Domains, IP-Adressen und deren Eigentümern abgefragt werden. (vgl. Wikipedia)

Hier das Ergebnis meiner Whois-Abfrage (www.nic.at):

Whois Ergebnis für Domain: orf.at

Bei der Whois-Abfrage handelt es sich um eine urheberrechtlich geschützte Datenbank. Sämtliche Rechte insbesondere jene der Vervielfältigung stehen ausschließlich nic.at zu.

Domaininhaber:

Organisationsname: Oesterreichischer Rundfunk

Personenname: Stefan Lauterer

Strasse: Argentinierstrasse 31

PLZ: A-1040

Stadt: Wien

Land: AT

Telefonnummer: +4318787818339

Faxnummer: +431503621580

E-Mail Adresse: stefan.lauterer@orf.at

Personen Handle: OR853245-NICAT

Admin-C:

Personenname: Stefan Lauterer

Adresse 1: Oesterreichischer Rundfunk

Adresse 2: Argentinierstrasse 31 A-1040

Adresse 3: Wien Austria

Telefonnummer: +4318787818339

Faxnummer: +431503621580

E-Mail Adresse: stefan.lauterer@orf.at

Personen Handle: SL521785-NICAT

Tech-C:

Personenname: Josef Jezek

Adresse 1: ORF Oesterreichischer Rundfunk

Adresse 2: Wuerzburggasse 30

Adresse 3: A-1136 Austria

Telefonnummer: +4318787814008

Faxnummer: +4318787814949

E-Mail Adresse: josef.jezek@orf.at

Personen Handle: JJ517250-NICAT

+ TechC:

Organisationsname: APA Austria Presse Agentur

Personenname: APA DNS Admin

Strasse: Laimgrubengasse 10

PLZ: A-1060

Stadt: Wien

Land: AT

E-Mail Adresse: domain-admin@apa.at

Personen Handle: ADA567013-NICAT

Nameserver:

Nameserver (Hostname) 1: ns1.apa.at

IP Adresse: 194.158.133.1

Nameserver (Hostname) 2: ns2.apa.at

IP Adresse: 194.158.133.21

Quellen:

Wikipedia (undated): ping (Datenübertragung). Verfügbar unter: http://de.wikipedia.org/wiki/Ping_(Datenübertragung) (dl: 18.01.2008)

Wikipedia (undated): Traceroute. Verfügbar unter: http://de.wikipedia.org/wiki/Tracert (dl: 18.01.2008)

Wikipedia (undated): Whois. Verfügbar unter: http://de.wikipedia.org/wiki/Whois (dl: 18.01.2008)

... link (0 comments) ... comment

Kostenlose Antivirenprogramme

Einleitung

Nicht nur Menschen, sondern auch Computer können von Viren befallen werden. Es handelt sich dabei um schädliche Programme, die den Computer infizieren und großen Schaden anrichten können (vgl. Virenschutz.info).

Laut einer Sicherheitsstudie, die von Google durchgeführt worden ist, kann davon ausgegangen werden, dass in etwa jede zehnte Webseite solche schädlichen Programme verbreitet (vgl. Chip).

Antivirenprogramme

Ein gutes Antivirenprogramm sollte daher diese Programme entdecken und idealerweise auch entfernen können. Doch nicht genug, ein guter Virenscanner sollte folgende fünf Disziplinen beherrschen (vgl. Chip):

- Erkennen bekannter Malware

- Erkennen unbekannter Malware

- Die Reaktionszeit auf neue Malware

- Entfernen aktiver Spyware

- Erkennen von Zoo-Malware

Unter dem Begriff Malware werden Computerviren, Computerwürmer, Trojanische Pferde und so genannte Backdoor-Programme verstanden (vgl. Wikipedia).

Bei der Reaktionszeit auf neue Malware wird die Frage aufgeworfen, wie lange es dauert, bis nach einem neuen Virenausbruch, die Signaturdatenbank der entsprechenden Antivirensoftware aktualisiert worden ist (vgl. Chip).

Spyware sind Schadprogramme, die unerkannt in einen Computer eindringen, um bestimmte Daten, wie etwa Kreditkartennummern oder Passwörter, auszuspionieren. Sie werden oft durch Trojanische Pferde verbreitet (vgl. Wikipedia).

Zoo-Malware sind Schadprogramme, die nur eine geringe Verbreitung haben. Dennoch sollte ein gutes Antivirenprogramm auch diese seltenen Varianten erkennen können (vgl. Chip).

Reicht ein kostenloser Virenscanner aus, um den Computer zu schützen?

Bei der Verwendung eines Gratis-Virenscanners sollte darauf geachtet werden, dass diese Programme im Prinzip zwar das halten was sie versprechen (nämlich den Schutz vor Malware), die Erkennungsraten von Spyware jedoch nur bedingt zufrieden stellend sind. Tatsächlich schwankt diese Erkennungsrate zwischen 14,5% (bei dem Programm AntiVir PersonalEdition Classic, Testergebnisse siehe weiter unten) und 87,13% (bei dem Programm avast! 4 Home). Darüber hinaus wird beispielsweise zwar die Spyware SDBot von allen drei Gratis-Virenscannern erkannt und entfernt, jedoch nicht vollständig - Änderungen an der Registry, die von dieser Spyware etwa vorgenommen wurden, wurden nicht repariert (vgl. Chip).

Wer also ein solches Programm verwendet oder verwenden möchte, sollte unbedingt zusätzliche Schutz-Software gegen Spyware installieren oder gleich zu einer Komplettlösung (Security Suite) greifen (vgl. Chip).

Gratis-Virenscanner auf dem Prüfstand (vgl. Chip)

Platz 1 mit 78 Punkten:

AntiVir PersonalEdition Classic (http://free-av.de/)

"Sehr gute Virenerkennung, findet aber einige Ad- und Spyware-Vertreter nicht"

Platz 2 mit 69 Punkten:

avast! 4 Home (http://www.avast.com/)

"Freeware mit der besten Spyware-Erkennung; gewöhnungsbedürftige Benutzeroberfläche"

Platz 3 mit 56 Punkten:

AVG Anti-Virus Free (http://free.grisoft.com/)

"Schwächen in der Erkennung von bekannter und unbekannter Malware"

Tipp:

Unter der Adresse http://virusscan.jotti.org/ besteht die Möglichkeit, verdächtige Dateien mit 16 (!) Virenscannern prüfen zu lassen.

Quellen:

Chip (2007): Test: Gratis-Virenscanner im Vergleich. Verfügbar unter: http://www.chip.de/artikel/Test-Gratis-Virenscanner-im-Vergleich_27985554.html (dl: 06.12.2007)

Virenschutz.info (undated): Virenscanner. Verfügbar unter: www.virenschutz.info/virenscanner.html (dl: 06.12.2007)

Wikipedia (undated): Malware. Verfügbar unter: http://de.wikipedia.org/wiki/Malware (dl: 06.12.2007)

... link (7 comments) ... comment

Last update: 2008.02.05, 09:42

Juli 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

|||

Ich finde deinen Beitrag zu facebook besonders interessant,...

gefällt mir dein Artikel! Ich habe über AJAX...

tribe.net. Darüber gibt es was in meinem Blog....

Kann Bernhard nur zustimmen! Also überlegt euch...

Hallo, toller Beitrag. Besonders gelungen finde ich,...