Dienstag, 1. Juli 2008

CC

christian.bachner.Uni-Linz, 13:29h

Das Viedeo auf YouTube (http://www.youtube.com/watch?v=0rXRGuUVFvI) hat mich dazu bewegt etwas über die Rechte von Usern im Zusammenhang mit CC (Creative Commons). Der Urheber kann dem Benutzer verschiedene Rechte einräumen. Er kann das Gedankengut (zB Musik, Video, etc.) ungestraft

- weitergeben (mit oder ohne weitergabe des Urhebernamen)

- bearbeiten

- kommerziel nutzen.

Entweder er erlaubt alles oder nur einige der oben genannten Möglichkeiten. Die Kombinationsmöglichkeiten werden mit Symbolen dargestellt. Eine genaue Auflistung dieser findet man unter http://de.wikipedia.org/wiki/Creative_Commons.

Rundfunkgesellschaften, Musiker, die Filmbranche und viele weitere Nutzer nehmen diese Form des Urheberrechts in Anspruch. Dadurch besteht die Möglichkeit als Jungmusiker schneller erkannt zu werden und zu großen Auftritten zu kommen.

- weitergeben (mit oder ohne weitergabe des Urhebernamen)

- bearbeiten

- kommerziel nutzen.

Entweder er erlaubt alles oder nur einige der oben genannten Möglichkeiten. Die Kombinationsmöglichkeiten werden mit Symbolen dargestellt. Eine genaue Auflistung dieser findet man unter http://de.wikipedia.org/wiki/Creative_Commons.

Rundfunkgesellschaften, Musiker, die Filmbranche und viele weitere Nutzer nehmen diese Form des Urheberrechts in Anspruch. Dadurch besteht die Möglichkeit als Jungmusiker schneller erkannt zu werden und zu großen Auftritten zu kommen.

... link (2 comments) ... comment

RFID

christian.bachner.Uni-Linz, 12:21h

RFID heißt Radio Frequency Identification, (Auslesung von Daten über elektromagnetische Wellen). Es geht darum, Daten ohne Berühren (im Vorbeigehen) auszulesen. Ein Beispiel für den Einsatz solcher RFID-Chips ist der Reisepass. Laut Wikipedia wurdes solche Chips schon im 2. Weltkrieg eingesetzt um feindliche von eigenen Flugzeugen und Panzern zu unterscheiden.

Auf RFID Chips können beliebige Daten gespeichert werden. Ob zur Produktsicherung oder Daten über Personen die Daten können aus der Nähe von allen Personen, die ein Lesegerät in die Nähe des Chips bringt auslesen und speichern. Hier besteht die Gefahr! Somit kann man fremde Identitäten annehmen oder Vorlieben von Personen (Vision: bei Unternehmen neue Geschäftspläne, Produkte etc. - Urheberrechte - /0356752/stories/21368/) erfahren oder Gesundheitsdaten erfahren. Sollten diese Daten in falsche Hände kommen sind persönliche Daten schnell in der Öffentlichkeit oder werden zu kriminellen Handlungen verwendet (Eingriff in die Privatsphäre). Als Beispiel fand ich ein Beispiel: http://futurezone.orf.at/it/stories/127308/

Sollten die Daten mit PIN verschlüsselt werden, gäbe es eine größere Sicherheit, da der Benutzer zumindest noch zu einer Codeeingabe gezwungen wäre.

Auf RFID Chips können beliebige Daten gespeichert werden. Ob zur Produktsicherung oder Daten über Personen die Daten können aus der Nähe von allen Personen, die ein Lesegerät in die Nähe des Chips bringt auslesen und speichern. Hier besteht die Gefahr! Somit kann man fremde Identitäten annehmen oder Vorlieben von Personen (Vision: bei Unternehmen neue Geschäftspläne, Produkte etc. - Urheberrechte - /0356752/stories/21368/) erfahren oder Gesundheitsdaten erfahren. Sollten diese Daten in falsche Hände kommen sind persönliche Daten schnell in der Öffentlichkeit oder werden zu kriminellen Handlungen verwendet (Eingriff in die Privatsphäre). Als Beispiel fand ich ein Beispiel: http://futurezone.orf.at/it/stories/127308/

Sollten die Daten mit PIN verschlüsselt werden, gäbe es eine größere Sicherheit, da der Benutzer zumindest noch zu einer Codeeingabe gezwungen wäre.

... link (0 comments) ... comment

Dienstag, 17. Juni 2008

Verschlüsseln von Daten und verstecken von Texten

christian.bachner.Uni-Linz, 12:25h

Bei dieser Aufgabe wusste ich zuerst überhaupt nicht wie ich vorgehen soll. Ich war zwar in der Vorlesung, aber hatte probleme. Als ich dann im Tutorium war, war für mich alles klar - es war einfacher als vorerst gedacht.

Ich habe zuerst alle notwendigen Programme installiert, mir meine eigene Schlüssel generiert. Ich erstellte einen Text, den ich dann verschlüsselt an den Tutor gesendet habe.

Beim Verstecken eines Textes war mir der Hinweis wichtig, dass man nur BMP Daten verwenden können, da es sonst nicht funktioniert.

Vorteile:

Durch die verschiedenen Schlüssel (öffentlicher und privater) ist hier ein sehr hoher Grad an Sicherheit gegeben. Es ist für Datendiebe (fast) unmöglich eine durch gpg4win verschlüsselte Datei zu entschlüsseln.

Das Verstecken des Textes hinter einem Bild ist genial. Da das menschliche Auge nicht so empfindlich ist und es nicht merkt, dass es sich hier um eine Art der versteckten Kommunikation handelt.

Die Signation von Daten ist bei Kommunikation mit Behörden wichtig. Damit ist garantiert, dass das Dokument echt ist und wirklich von der Person kommt, von der es sein soll. Sollte das Dokument wärend der Übermittlung abgefangen werden oder sogar verändert werden, ist es ungülig.

Ich habe zuerst alle notwendigen Programme installiert, mir meine eigene Schlüssel generiert. Ich erstellte einen Text, den ich dann verschlüsselt an den Tutor gesendet habe.

Beim Verstecken eines Textes war mir der Hinweis wichtig, dass man nur BMP Daten verwenden können, da es sonst nicht funktioniert.

Vorteile:

Durch die verschiedenen Schlüssel (öffentlicher und privater) ist hier ein sehr hoher Grad an Sicherheit gegeben. Es ist für Datendiebe (fast) unmöglich eine durch gpg4win verschlüsselte Datei zu entschlüsseln.

Das Verstecken des Textes hinter einem Bild ist genial. Da das menschliche Auge nicht so empfindlich ist und es nicht merkt, dass es sich hier um eine Art der versteckten Kommunikation handelt.

Die Signation von Daten ist bei Kommunikation mit Behörden wichtig. Damit ist garantiert, dass das Dokument echt ist und wirklich von der Person kommt, von der es sein soll. Sollte das Dokument wärend der Übermittlung abgefangen werden oder sogar verändert werden, ist es ungülig.

... link (0 comments) ... comment

Sonntag, 1. Juni 2008

Einsatz von Netzwerktools

christian.bachner.Uni-Linz, 15:14h

Wie in der Hausübung verlangt, habe ich die Befehle ping und tracert an 2 verschiedenen Tagen getestet (Freitag 30. Mai 08 und Sonntag 1. Juni 08). Dabei bin ich zu folgenden Ergebnissen gekommen:

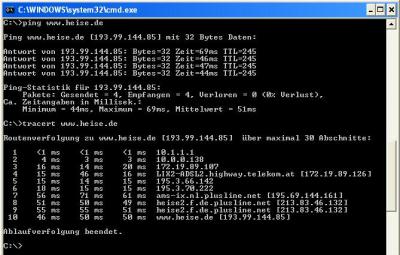

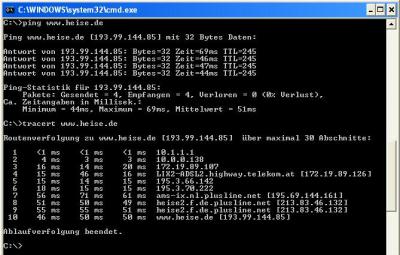

Zuerst habe ich PING unter Windows verwendet. Start --> Ausführen --> "cmd" --> ping oder tracert www.heise.de

Am Freitag kam ich zu folgenden Ergebnissen:

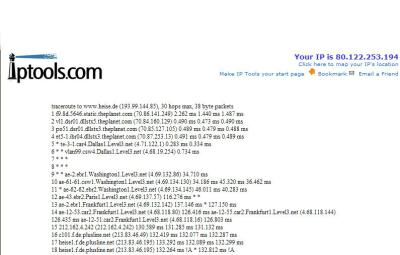

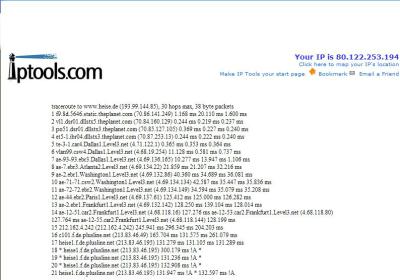

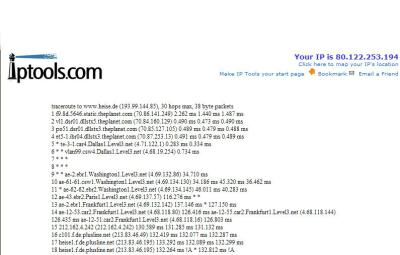

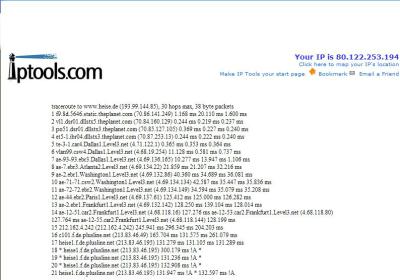

Nachher machte ich den selben Test mit dem Onlinetool www.iptools.com. Dabei kam folgendes Ergebnis heraus:

Analyse der Abfragen vom Freitag:

Der Computer bekam sehr schnell eine Antwort, es gingen keine Datenpakete auf dem Weg verloren und es gab keine Zeitüberschreitung (dies hat sich am Sonntag geändert).

Das Onlinetool benötigte etwas mehr Millisekunden als das Windowstool. Beim Befehl tracert fand das Onlinetool mehr Knotenpunkte als das Windowstool. Online sah man genau welcher Weg gegangen wird, bei Windows sind nur einige IPs und nur große Knotenpunkte werden beschrieben.

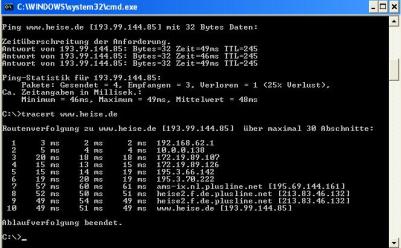

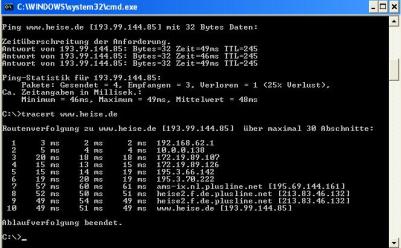

Die Abfrage am Sonntag ergab folgendes Bild:

unter Windows:

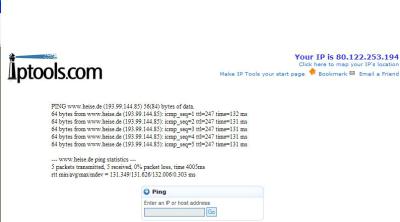

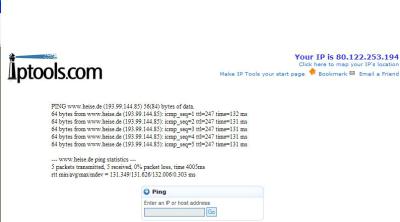

mit dem Onlinetool www.iptools.com

Analyse der Ergebnisse am Sonntag

Unter Windows ging ein Datenpaket verloren (Onlinetool verlor nichts). Die duchschnittliche Antwortzeit am Sonntag geriger als am Freitag. Daraus kann geschlossen werden, dass am Freitag mehr Datenverkehr auf dieser Homepage oder am Weg dorthin war.

Bei tracert hat das Windowstool wieder nur 10 Knotenpunkte angeführt, das Onlinetool brauchte mehr (gleich 21) um zum gleichen Ergebnis zu kommen.

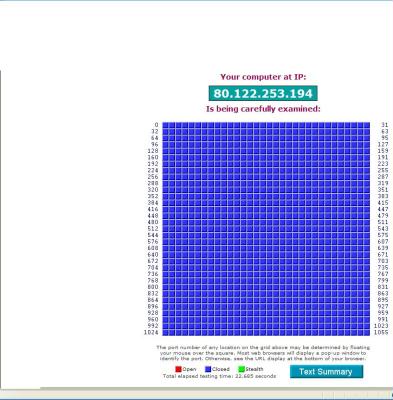

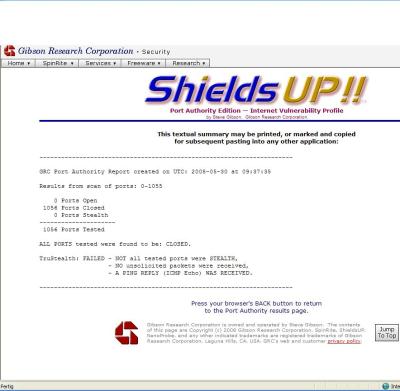

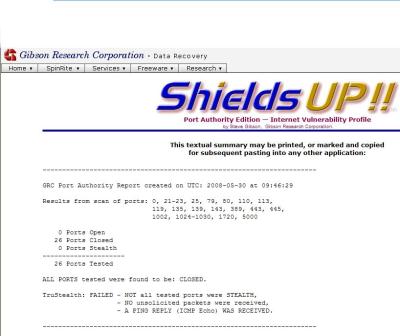

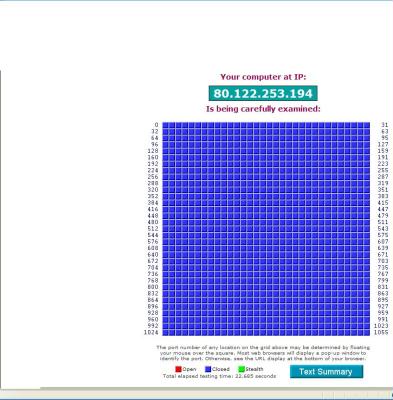

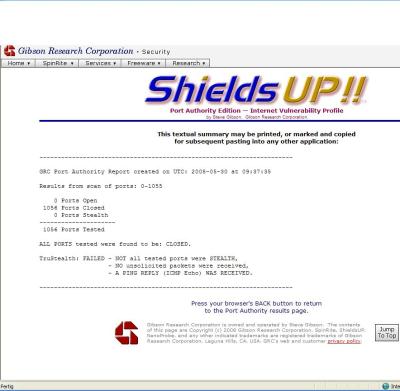

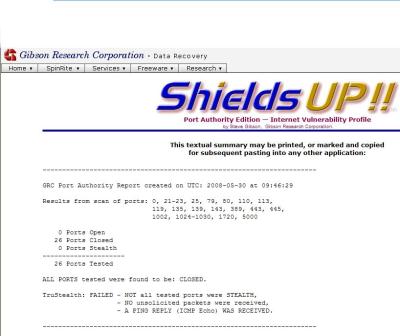

Weiters führte ich verschiedenste Portscanns durch. Dabei war ich selbst vom Ergebnis etwas überrascht. Es sind keine Ports offen.

Bei der Whois Abfrage stellte ich fest, dass diese Homepage im Besitz des Verlages Heise Zeitschriften Verlag GmbH & Co. KG in Hannover (GER) ist.

Name: Heise Zeitschriften Verlag GmbH & Co. KG

Address: Helstorfer Strasse 7

Pcode: 30625

City: Hannover

Country: DE

Changed: 2007-11-26T15:05:02+01:00

Näheres im angefügten File.

whois abfrage www.heise.de1 (de1, 12 KB)

Zuerst habe ich PING unter Windows verwendet. Start --> Ausführen --> "cmd" --> ping oder tracert www.heise.de

Am Freitag kam ich zu folgenden Ergebnissen:

Nachher machte ich den selben Test mit dem Onlinetool www.iptools.com. Dabei kam folgendes Ergebnis heraus:

Analyse der Abfragen vom Freitag:

Der Computer bekam sehr schnell eine Antwort, es gingen keine Datenpakete auf dem Weg verloren und es gab keine Zeitüberschreitung (dies hat sich am Sonntag geändert).

Das Onlinetool benötigte etwas mehr Millisekunden als das Windowstool. Beim Befehl tracert fand das Onlinetool mehr Knotenpunkte als das Windowstool. Online sah man genau welcher Weg gegangen wird, bei Windows sind nur einige IPs und nur große Knotenpunkte werden beschrieben.

Die Abfrage am Sonntag ergab folgendes Bild:

unter Windows:

mit dem Onlinetool www.iptools.com

Analyse der Ergebnisse am Sonntag

Unter Windows ging ein Datenpaket verloren (Onlinetool verlor nichts). Die duchschnittliche Antwortzeit am Sonntag geriger als am Freitag. Daraus kann geschlossen werden, dass am Freitag mehr Datenverkehr auf dieser Homepage oder am Weg dorthin war.

Bei tracert hat das Windowstool wieder nur 10 Knotenpunkte angeführt, das Onlinetool brauchte mehr (gleich 21) um zum gleichen Ergebnis zu kommen.

Weiters führte ich verschiedenste Portscanns durch. Dabei war ich selbst vom Ergebnis etwas überrascht. Es sind keine Ports offen.

Bei der Whois Abfrage stellte ich fest, dass diese Homepage im Besitz des Verlages Heise Zeitschriften Verlag GmbH & Co. KG in Hannover (GER) ist.

Name: Heise Zeitschriften Verlag GmbH & Co. KG

Address: Helstorfer Strasse 7

Pcode: 30625

City: Hannover

Country: DE

Changed: 2007-11-26T15:05:02+01:00

Näheres im angefügten File.

whois abfrage www.heise.de1 (de1, 12 KB)

... link (3 comments) ... comment

... older stories

Online for 6328 days

Last update: 2008.07.04, 11:20

Last update: 2008.07.04, 11:20

status

You're not logged in ... login

menu

search

calendar

Juli 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

|||

recent updates

Urheberrecht

Man kann so gesehen auch ohne Urheberrechte Marketing...

Man kann so gesehen auch ohne Urheberrechte Marketing...

by Roland.Rechberger.Uni-Linz (2008.07.02, 15:04)

CC

Das Viedeo auf YouTube (http://www.youtube.com/wat

Das Viedeo auf YouTube (http://www.youtube.com/wat

by christian.bachner.Uni-Linz (2008.07.01, 13:30)

RFID

RFID heißt Radio Frequency Identification, (Auslesung...

RFID heißt Radio Frequency Identification, (Auslesung...

by christian.bachner.Uni-Linz (2008.07.01, 12:32)

Verschlüsseln von...

Bei dieser Aufgabe wusste ich zuerst überhaupt...

Bei dieser Aufgabe wusste ich zuerst überhaupt...

by christian.bachner.Uni-Linz (2008.06.17, 12:25)