Dienstag, 5. Februar 2008

Skype - Eine Anwendung von Web 2.0

Sabrina.Schuhbauer.Uni-Linz, 20:57h

Ich beschäftige mich in diesem Beitrag mit Web 2.0 in Verbindung mit dem Programm „Skype“, welches für die Internettelefonie und für Instant Messaging (Nachrichtensofortversand) verwendet wird. Instant Messaging erlaubt den Teilnehmern (den Instant Messengern) in Echtzeit mittels kurzen Textnachrichten miteinander zu kommunizieren. (vgl. http://de.wikipedia.org/wiki/Instant_Messenger, 05.02.2008)

1) Was ist Skype?

2) Merkmale von Skype in Verbindung mit Web 2.0

3) Quellen

Was ist Skype?

Auf den ersten Moment ähnelt Skype einem gewöhnlichen Instant Messenger wie ICQ oder dem MSN-Messenger, jedoch täuscht dies ziemlich. Denn Skype ist ein Programm, welches erlaubt mit dem Chatpartner via PC zu telefonieren. (vgl. http://www.planetskype.de/was-ist-skype.php, 03.02.2008)

Somit kann Skype als „ein Gratis-Programm, das eine innovative p2p-Technologie verwendet, um Menschen auf der ganzen Welt Sprachkommunikation günstig und mit hoher Qualität zur Verfügung zu stellen“, bezeichnet werden. (http://adevigus.typepad.com/weblog/2006/06/was_ist_skype_.html, 03.02.2008) Dieses günstige Telefonieren ist zwischen zwei Skype-Nutzern sogar kostenlos. (vgl. http://www.planetskype.de/was-ist-skype.php, 03.02.2008)

Des Weiteren besteht noch die Möglichkeit ein gewöhnliches Telefon (Handy oder Festnetz) von Skype anzurufen. Dies nennt man „SkypeOut“ und funktioniert im Prinzip wie bei einem Prepaid-Handy. Per Kreditkarte kann man sich von der Skype-Homepage einen bestimmten Betrag kaufen und den Computer als gewöhnliches Telefon nutzen. Grundsätzlich gleich funktioniert „SkypeIn“. Hier erhält man eine Festnetz-Nummer, die von jedem Telefon aus angerufen werden kann. Der Anruf ist schließlich im Skype-Fenster ersichtlich.

Skype besitzt auch eine Funktion in der Art eines Anrufbeantworters. Anrufe in Abwesenheit können mit dieser Funktion angenommen werden, wobei sie– genauso wie SkypeIn – kostenpflichtig ist.

Eine weitere Funktion von Skype ist die Videokonferenz, bei welcher höchstens 15 Personen teilnehmen können. (vgl. http://www.planetskype.de/was-ist-skype.php, 03.02.2008)

Ein Pluspunkt von Skype ist auch noch, dass keine aufwendigen Konfigurationen notwendig sind. Dieses Programm muss einfach heruntergeladen und installiert werden. Daraufhin ist Skype schon zu verwenden. (vgl. http://www.planetskype.de/, 03.02.2008)

Abbildung 1: http://www.skype.com/intl/de/welcomeback/, 05.02.2008

Merkmale von Web 2.0

Abbildung 2: http://www.aquantum.net/files/aquantum_web20.pdf, 05.02.2008

Wie man in der Grafik sehen kann, dreht sich bei Web 2.0 alles hauptsächlich um folgende zentrale Punkte:

- „Gemeinschaft

- Usability

- Ökonomisch

- Standardisierung

- Weiterverwendbar

- Medienübergreifend“ (http://www.aquantum.net/files/aquantum_web20.pdf, 05.02.2008)

Vor allem die Gemeinschaft und Usability werden bei Skype stark vertreten. Den Punkt der Gemeinschaft kann man ganz klar daran erkennen, dass Skype ein Weg ist soziale Netzwerke aufzubauen bzw. zu erhalten, auch über große Distanzen hinweg. Bei Skype gibt es eine Kontaktliste, in die ich Kontakte ganz einfach hinzufügen kann. Dies können sowohl mir bekannte Personen, als auch ganz neue sein, nach welchen ich mit bestimmten Kriterien (z.B. Altersauswahl, Geschlecht, Heimatland, ...) suchen kann. Egal, ob die Kommunikation nun per Instant Messaging, Internettelefonie oder Videokonferenz geschieht (zentrales Thema der medienübergreifenden Wirkung), baut Skype darauf auf die Menschen in Kontakt zu halten. Sogar Firmen machten bzw. machen sich Skype zum Nutzen. Zu Usability kann die einfache Nutzung und das ansprechende Design gezählt werden, welche Freude beim Nutzen entstehen lassen.

Eine weiterer wichtiger Punkt bei Web 2.0 ist die Tatsache, dass die Software eigentlich einem ständigen Entwicklungsprozess unterliegt, das heißt sie steht im Prinzip nie still (Weiterverwendbarkeit). (vgl. http://www.sciencegarden.de/berichte/200702/web20/web20.php, 05.02.2008)

Anhand von Skype kann man es daran sehen, dass sich das Programm mittlerweile auch in die mit den Funktionen "SkypeOut" und "SkypeIn" weiterentwickelt hat.

Wenn jemand Interesse an Skype gefunden hat und es gerne ausprobieren möchte, kann er sich das Programm hier herunterladen. Außerdem möchte ich noch auf den Weblog meiner Kollegin hinweisen, welche über die Plattform YiGG.de, einer weiteren Anwendung von Web 2.0, geschrieben hat.

Quellen

http://adevigus.typepad.com/weblog/2006/06/was_ist_skype_.html, 03.02.2008

http://www.aquantum.net/files/aquantum_web20.pdf, 05.02.2008

http://de.wikipedia.org/wiki/Instant_Messenger, 05.02.2008

http://www.planetskype.de/, 03.02.2008

http://www.planetskype.de/was-ist-skype.php, 03.02.2008

http://www.sciencegarden.de/berichte/200702/web20/web20.php, 05.02.2008

1) Was ist Skype?

2) Merkmale von Skype in Verbindung mit Web 2.0

3) Quellen

Was ist Skype?

Auf den ersten Moment ähnelt Skype einem gewöhnlichen Instant Messenger wie ICQ oder dem MSN-Messenger, jedoch täuscht dies ziemlich. Denn Skype ist ein Programm, welches erlaubt mit dem Chatpartner via PC zu telefonieren. (vgl. http://www.planetskype.de/was-ist-skype.php, 03.02.2008)

Somit kann Skype als „ein Gratis-Programm, das eine innovative p2p-Technologie verwendet, um Menschen auf der ganzen Welt Sprachkommunikation günstig und mit hoher Qualität zur Verfügung zu stellen“, bezeichnet werden. (http://adevigus.typepad.com/weblog/2006/06/was_ist_skype_.html, 03.02.2008) Dieses günstige Telefonieren ist zwischen zwei Skype-Nutzern sogar kostenlos. (vgl. http://www.planetskype.de/was-ist-skype.php, 03.02.2008)

Des Weiteren besteht noch die Möglichkeit ein gewöhnliches Telefon (Handy oder Festnetz) von Skype anzurufen. Dies nennt man „SkypeOut“ und funktioniert im Prinzip wie bei einem Prepaid-Handy. Per Kreditkarte kann man sich von der Skype-Homepage einen bestimmten Betrag kaufen und den Computer als gewöhnliches Telefon nutzen. Grundsätzlich gleich funktioniert „SkypeIn“. Hier erhält man eine Festnetz-Nummer, die von jedem Telefon aus angerufen werden kann. Der Anruf ist schließlich im Skype-Fenster ersichtlich.

Skype besitzt auch eine Funktion in der Art eines Anrufbeantworters. Anrufe in Abwesenheit können mit dieser Funktion angenommen werden, wobei sie– genauso wie SkypeIn – kostenpflichtig ist.

Eine weitere Funktion von Skype ist die Videokonferenz, bei welcher höchstens 15 Personen teilnehmen können. (vgl. http://www.planetskype.de/was-ist-skype.php, 03.02.2008)

Ein Pluspunkt von Skype ist auch noch, dass keine aufwendigen Konfigurationen notwendig sind. Dieses Programm muss einfach heruntergeladen und installiert werden. Daraufhin ist Skype schon zu verwenden. (vgl. http://www.planetskype.de/, 03.02.2008)

Abbildung 1: http://www.skype.com/intl/de/welcomeback/, 05.02.2008

Merkmale von Web 2.0

Abbildung 2: http://www.aquantum.net/files/aquantum_web20.pdf, 05.02.2008

Wie man in der Grafik sehen kann, dreht sich bei Web 2.0 alles hauptsächlich um folgende zentrale Punkte:

- „Gemeinschaft

- Usability

- Ökonomisch

- Standardisierung

- Weiterverwendbar

- Medienübergreifend“ (http://www.aquantum.net/files/aquantum_web20.pdf, 05.02.2008)

Vor allem die Gemeinschaft und Usability werden bei Skype stark vertreten. Den Punkt der Gemeinschaft kann man ganz klar daran erkennen, dass Skype ein Weg ist soziale Netzwerke aufzubauen bzw. zu erhalten, auch über große Distanzen hinweg. Bei Skype gibt es eine Kontaktliste, in die ich Kontakte ganz einfach hinzufügen kann. Dies können sowohl mir bekannte Personen, als auch ganz neue sein, nach welchen ich mit bestimmten Kriterien (z.B. Altersauswahl, Geschlecht, Heimatland, ...) suchen kann. Egal, ob die Kommunikation nun per Instant Messaging, Internettelefonie oder Videokonferenz geschieht (zentrales Thema der medienübergreifenden Wirkung), baut Skype darauf auf die Menschen in Kontakt zu halten. Sogar Firmen machten bzw. machen sich Skype zum Nutzen. Zu Usability kann die einfache Nutzung und das ansprechende Design gezählt werden, welche Freude beim Nutzen entstehen lassen.

Eine weiterer wichtiger Punkt bei Web 2.0 ist die Tatsache, dass die Software eigentlich einem ständigen Entwicklungsprozess unterliegt, das heißt sie steht im Prinzip nie still (Weiterverwendbarkeit). (vgl. http://www.sciencegarden.de/berichte/200702/web20/web20.php, 05.02.2008)

Anhand von Skype kann man es daran sehen, dass sich das Programm mittlerweile auch in die mit den Funktionen "SkypeOut" und "SkypeIn" weiterentwickelt hat.

Wenn jemand Interesse an Skype gefunden hat und es gerne ausprobieren möchte, kann er sich das Programm hier herunterladen. Außerdem möchte ich noch auf den Weblog meiner Kollegin hinweisen, welche über die Plattform YiGG.de, einer weiteren Anwendung von Web 2.0, geschrieben hat.

Quellen

http://adevigus.typepad.com/weblog/2006/06/was_ist_skype_.html, 03.02.2008

http://www.aquantum.net/files/aquantum_web20.pdf, 05.02.2008

http://de.wikipedia.org/wiki/Instant_Messenger, 05.02.2008

http://www.planetskype.de/, 03.02.2008

http://www.planetskype.de/was-ist-skype.php, 03.02.2008

http://www.sciencegarden.de/berichte/200702/web20/web20.php, 05.02.2008

... link (5 comments) ... comment

Montag, 28. Januar 2008

Einsatz von Netzwerktools

Sabrina.Schuhbauer.Uni-Linz, 19:12h

In diesem Beitrag auf meinem Weblog beschäftige ich mich mit dem Einsatz von Netzwerktools. Folgende Bereiche finden sich in diesem Beitrag:

1. Die Windows-Befehle „ping“ und „tracert“

2. Unterschiede im Einsatz der Windows-Befehle zum Einsatz von Webtools

3. Durchführung eines Portscan mit einem Webtool

4. Whois-Abfrage mit einem Webtool

5. Quellen

1. Die Windows-Befehle „ping“ und „tracert“

Als erstes habe ich mich mit den Befehlen „ping“ und „tracert“ beschäftigt. Aus Verständnisgründen werde ich, bevor ich zum Einsatz der Befehle übergehe, die beiden Windows-Befehle noch kurz erläutern.

Grundsätzlich hat fast jeder Computer ein Ping-Programm. Dieses ist dazu da um anderen Computern im Netz „Hallo“ zu sagen. Früher wurde bei U-Booten ein Ton ausgesandt, ein Ping, und durch das Echo konnte herausgefunden werden, ob andere U-Boote in der Nähe sind. Daher kommt auch der Name Ping. Eine ähnliche Vorgehensweise findet man im Computerbereich. Ein Ping wird an einen anderen Computer gesandt und dann wird auf die Antwort gewartet (z.B. in der Eingabeaufforderung von Windows). (vgl. http://www.supportnet.de/faqsthread/855, 28.01.2008) „An einem Ping kann man also erkennen ob überhaupt eine Netzwerkverbindung über TCP/IP zu einem anderen Rechner besteht und wie schnell die Antwort kam. Wie schnell die Antwort kommt, wird in Millisekunden angegeben und auch Latenz genannt.“ (http://www.supportnet.de/faqsthread/855, 28.01.2008)

Der zweite Windows-Befehl ist „tracert“. „tracert“ heißt eigentlich „traceroute“ und dies ist der „Befehl, der verwendet wird, um den Weg des Pakets über eine TCP / IP-Netzwerk schrittweise zu verfolgen.“ (http://www.tech-faq.com/lang/de/traceroute.shtml, 28.01.2008) Somit werden also alle Stationen zwischen Absender und Empfänger aufgezeigt, wobei an jede Station drei Anfragen gesendet werden. (vgl. http://www.mdiedrich.de/lan-neu/2d.htm, 28.01.2008)

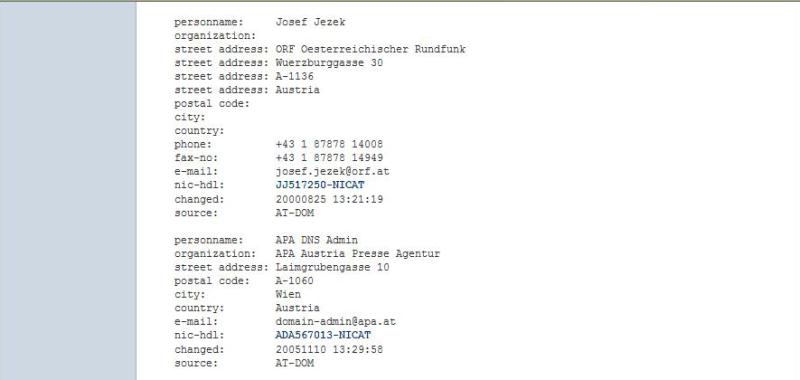

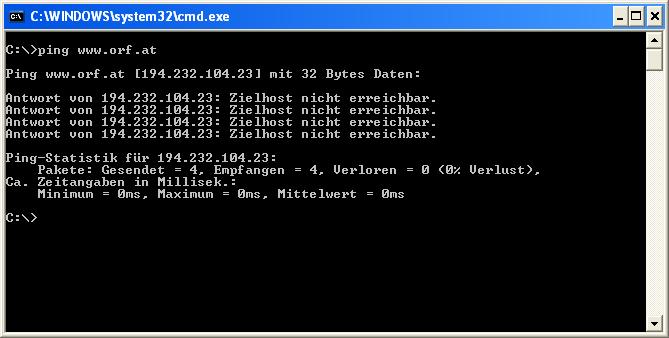

Ich habe beide Befehle jeweils an einem Mittwoch (16.01.2008, abends) und an einem Samstag (26.01.2008, vormittags) anhand der Adresse www.orf.at getestet. Im Folgenden werde ich die Ergebnisse präsentieren, wobei ich noch hinzufügen muss, dass verschiedene IP-Adressen in den Ergebnissen vorkommen, da www.orf.at mehrere IP's besitzt.

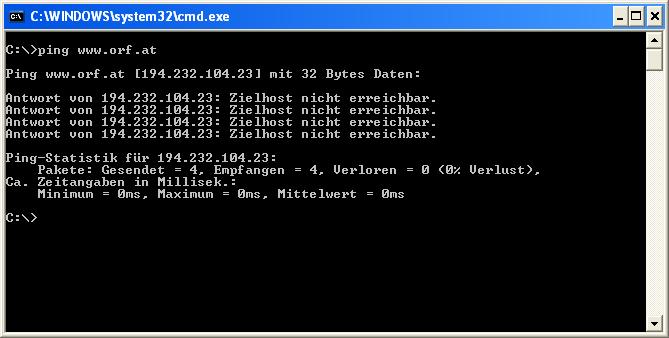

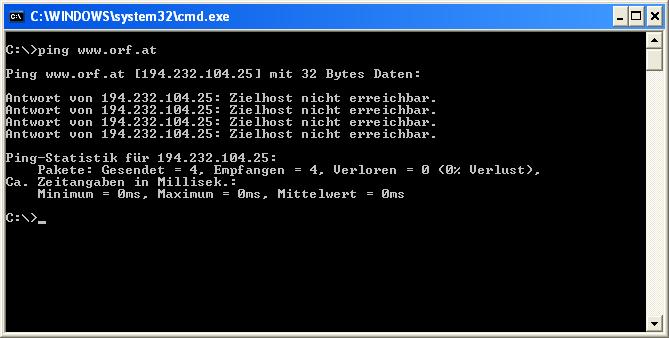

Abbildung 1: 16.01.2008

Aufgrund dieses Ergebnisses (Abbildung 1) dachte ich vorerst, dass die Seite zurzeit nicht erreichbar ist. Mögliche Gründe dafür könnten ein Ausfall oder eine Überlastung des Servers sein.

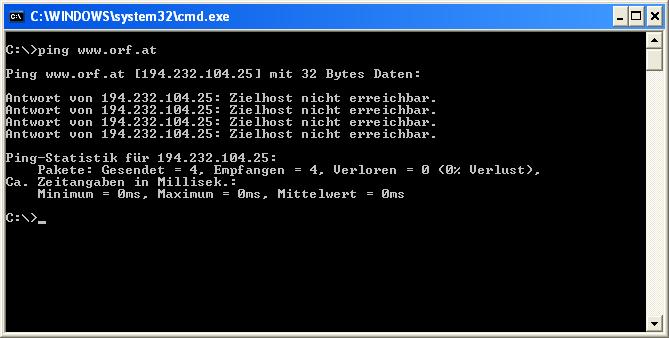

Da der „ping“-Befehl zu www.orf.at am Samstag (16.01.2008) jedoch dieselben Ergebnisse brachte (Abbildung 2), lässt es darauf schließen, dass der ORF das Antworten ihres Servers auf "ping"-Anfragen aus Sicherheitsgründen unterbunden hat.

Abbildung 2: 26.01.2008

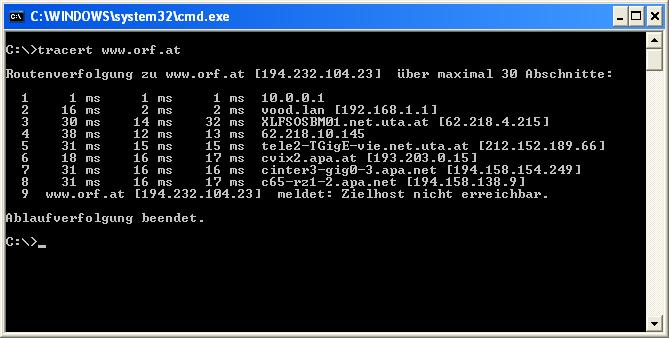

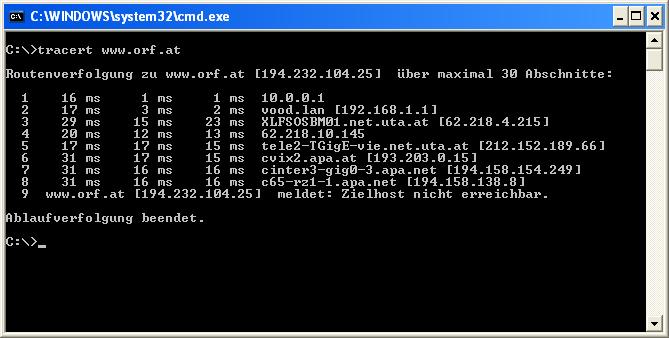

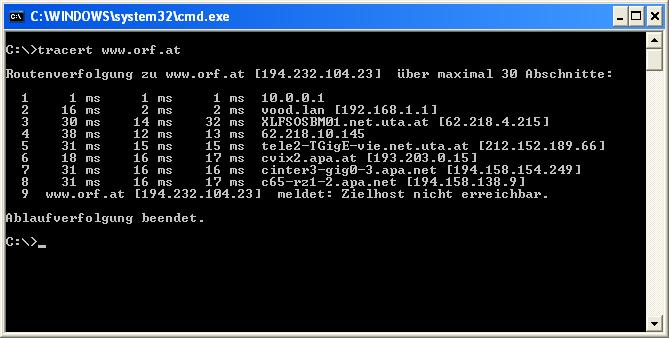

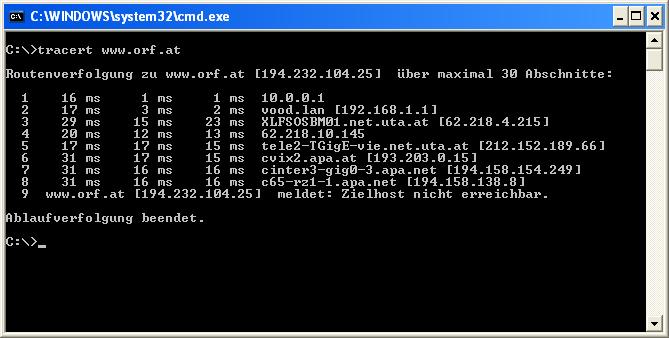

Als nächstes habe ich mich mit dem Befehl „tracert“ beschäftigt und habe diesen wiederum mit www.orf.at getestet. Mein erster Testtag war erneut der Mittwoch (16.01.2008) (Abbildung 3). Der zweite Testtag (Abbildung 4) war wiederum der Samstag (26.01.2008).

Abbildung 3: 16.01.2008

Abbildung 4: 26.01.2008

Aufgrund der vorliegenden Ergebnisse, kann gesagt werden, dass die einzelnen Station bis zur Domäne www.orf.at auch am Wochenende keine längere Latenzzeit (Reaktionszeit) hat. Natürlich ist es möglich, dass ich mit Samstag Vormittag noch einen Zeitpunkt erwischt habe, zu dem nicht mehr Personen www.orf.at besuchen, als wochentags am Abend und sich daher die ähnlichen Ergebnisse erklären lassen.

2. Unterschiede im Einsatz der Windows-Befehle zum Einsatz von Webtools

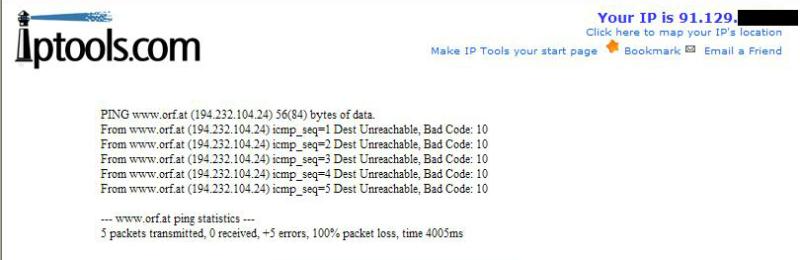

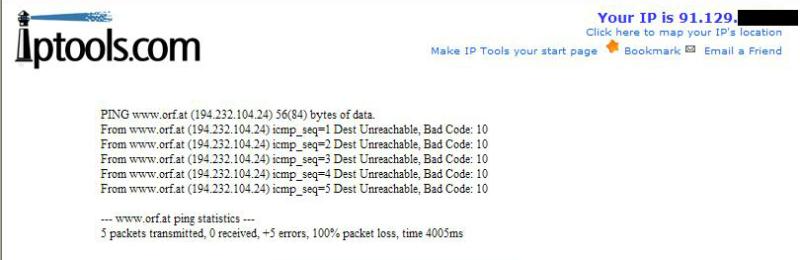

Um einen möglichen Unterschied zwischen dem Windows-Befehl und einem Webtool herauszufinden, habe ich noch jeweils eine „ping“ und eine “tracert“-Abfrage gemacht, jedoch nur wochentags (28.01.2008). Diese Abfrage lieferte beim Befehl „ping“ jedoch keine anderen Ergebnisse, als mit der „command“-Line(Abbildung 5). Ein möglicher Unterschied zum Windows-Befehl, könnten die Latenzzeiten sein, da nicht vom eigenen Rechner aus „gepingt“ wird, sondern ausgehend von der IP des Webtools. Dies wäre in diesem Fall aber unwahrscheinlich, da www.orf.at ohnehin nicht antwortet.

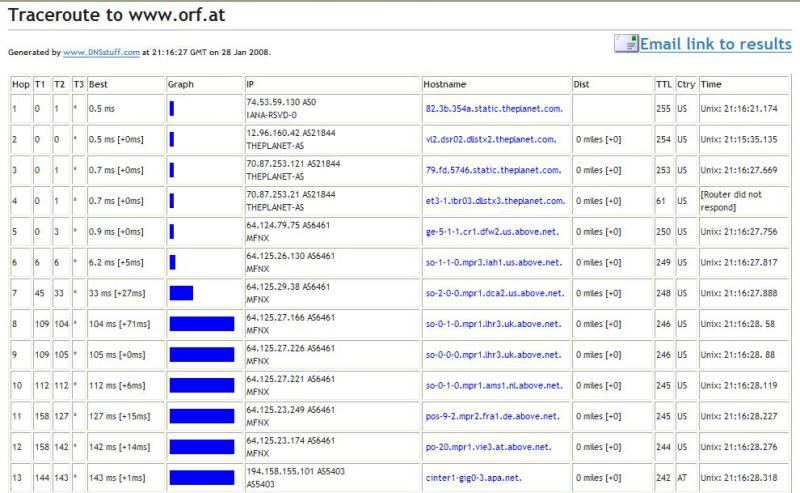

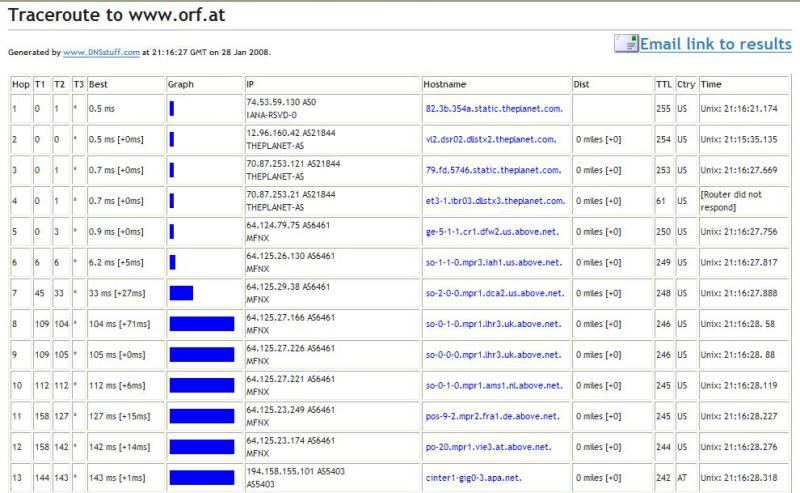

Beim Befehl „tracert“ sah das ganze ein wenig anders aus. Da der Befehl beim Webtool nicht von meinem Rechner weggesandt wird, sondern von der Homepage des Webtools, gibt es andere Stationen (in diesem Fall 19). Wiederum ist www.orf.at nicht erreichbar (Abbildung 6).

Abbildung 5: www.iptools.com, 28.01.2008

Abbildung 6: http://www.dnsstuff.com/tools/tracert.ch?ip=www.orf.at, 28.01.2008

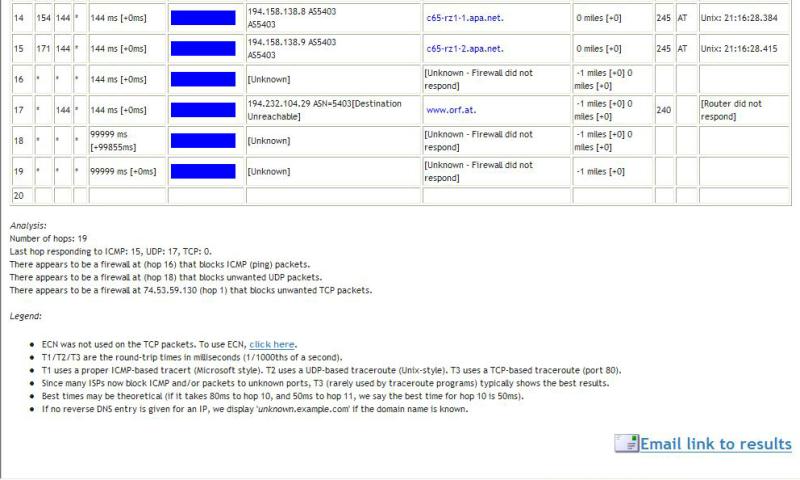

3. Durchführen eines Portscan mit einem Webtool

Zuerst werde ich noch kurz erklären, was ein Portscan überhaupt ist. „Ein Portscan untersucht die Rechner eines Netzwerkes auf aktive Dienste wie HTTP, TELNET, FTP etc. Dies ist dadurch möglich, da jedem Dienst eine eigene Adresse (die sog. TCP/UDP-Portnummer) zugewiesen wird.“ (http://www.tcp-ip-info.de/security/portscans.htm, 28.01.2008)

Der Portscanner versucht entweder eine Verbindung zu einem Dienst aufzubauen, oder versucht mittels der Antwort auf ungültige Pakete, Informationen über die aktiven Dienste auf einem Computer zu erhalten. (vgl. http://www.tcp-ip-info.de/security/portscans.htm, 28.01.2008)

Die Gründe, warum Portscans durchgeführt werden, sind folgende:

1. Sicherheitsüberprüfung des eigenen Rechners / des eigenen Netzwerks. (vgl. http://www.tcp-ip-info.de/security/portscans.htm , 28.01.2008)

2. Untersuchung eines fremden Rechners / fremden Netzes auf Schwachstellen, um einfacher darin eindringen zu können.(vgl. http://www.tcp-ip-info.de/security/portscans.htm, 28.01.2008)

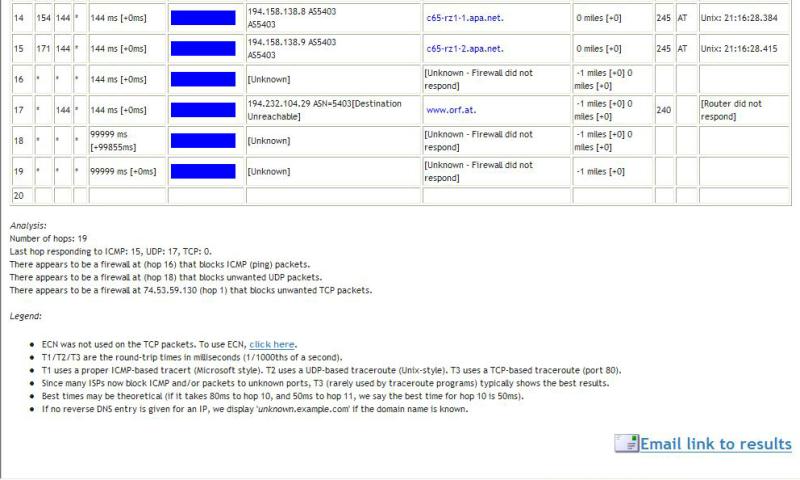

Ich persönlich habe meinen Portscan auf www.port-scan.de (Abbildung 7) durchgeführt.

Abbildung 7: www.port-scan.de, 28.01.2008

Wie man aus den Ergebnissen ablesen kann, ist das System sehr sicher, da es über keine offenen Ports verfügt. Vermutlich verfüge ich über eine sehr gut funktionierende Firewall, die keine Sicherheitslücken aufweist.

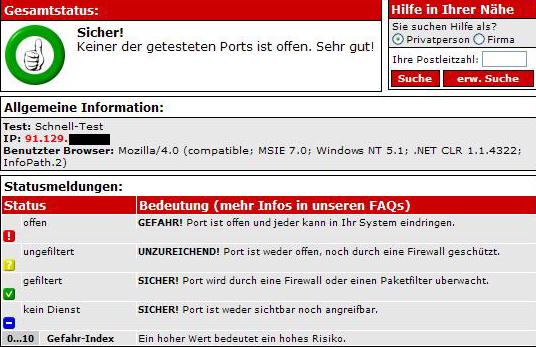

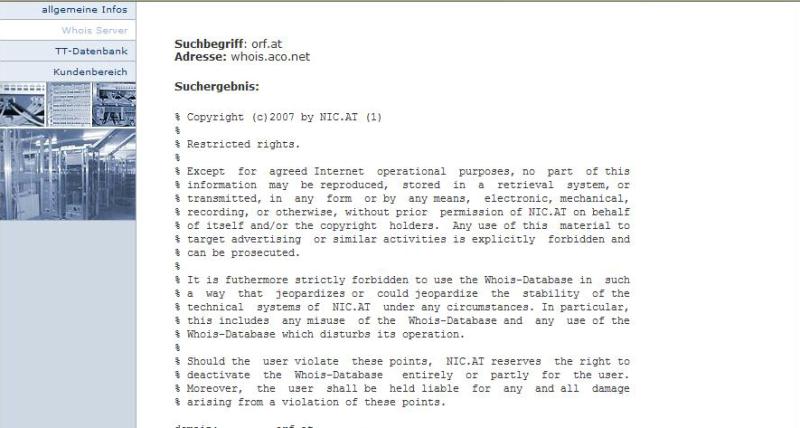

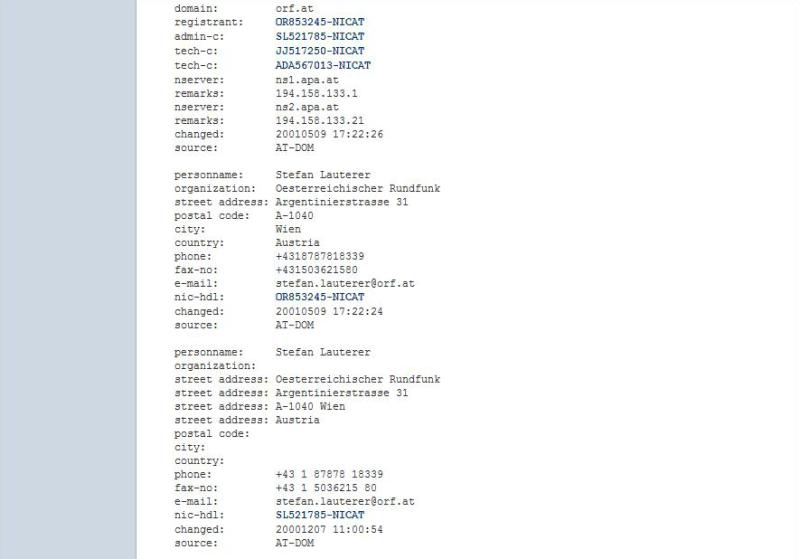

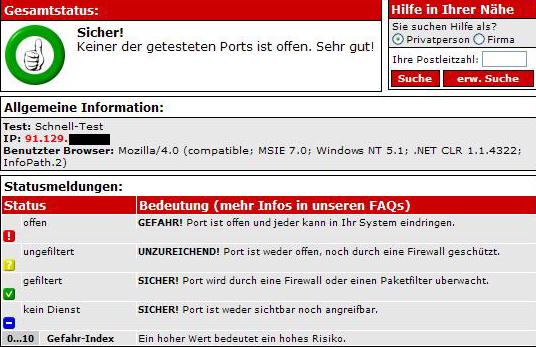

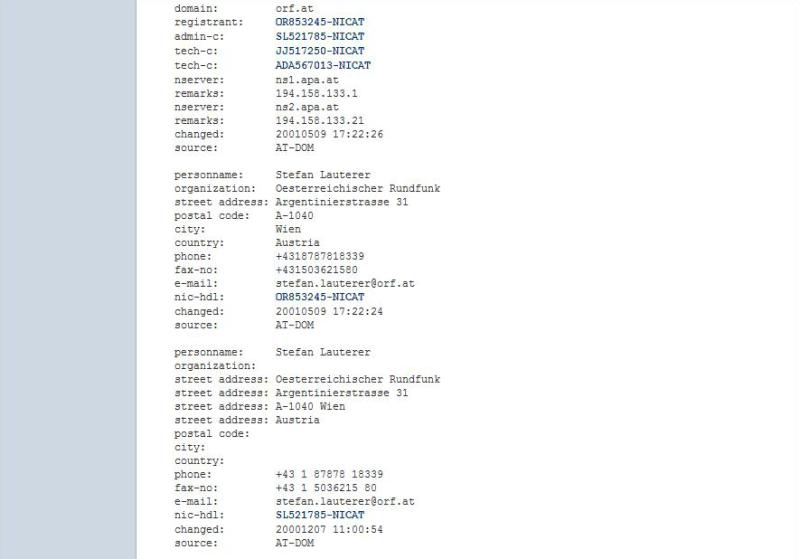

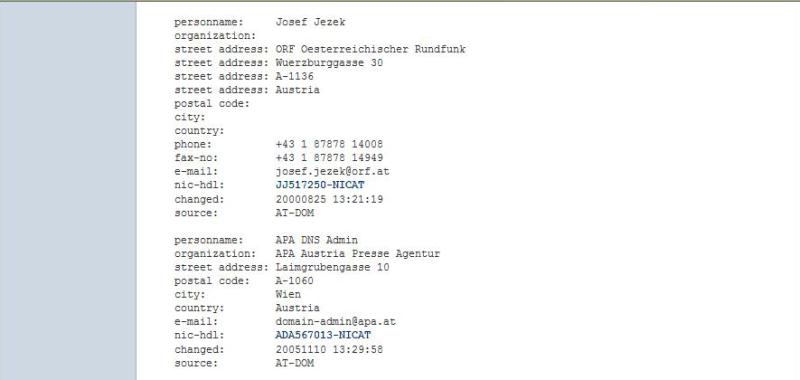

4. Whois-Abfrage mit einem Webtool

Die Whois-Abfrage liefert mir Informationen über den Inhaber einer Internetadresse. Die Informationen erhalten Angaben über den Betreiber einer Webseite (z.B. Postanschrift, E-Mail-Adresse, Telefonnummer). Außerdem werden auch noch die zuständigen Personen für rechtliche, technische und administrative Probleme genannt. (vgl. http://www.designmall.at/whois/whois.php, 28.01.2008)

Wie man in Abbildung 8 sehen kann, ist die Seite www.orf.at auf Stefan Lauterer bzw. auf Josef Jezek registriert.

Abbildung 8: http://www.iks-jena.de/cgi-bin/whois, 28.01.2008

5. Quellen

http://www.designmall.at/whois/whois.php, 28.01.2008

http://www.supportnet.de/faqsthread/855, 28.01.2008

http://www.tech-faq.com/lang/de/port-scanner.shtml, 28.01.2008

http://www.tech-faq.com/lang/de/traceroute.shtml, 28.01.2008

Webtools:

tracert: http://www.dnsstuff.com/tools/tracert.ch?ip=www.orf.at, 28.01.2008

Whois: http://www.iks-jena.de/cgi-bin/whois, 28.01.2008

ping: www.iptools.com, 28.01.2008

Portscan: www.port-scan.de, 28.01.2008

1. Die Windows-Befehle „ping“ und „tracert“

2. Unterschiede im Einsatz der Windows-Befehle zum Einsatz von Webtools

3. Durchführung eines Portscan mit einem Webtool

4. Whois-Abfrage mit einem Webtool

5. Quellen

1. Die Windows-Befehle „ping“ und „tracert“

Als erstes habe ich mich mit den Befehlen „ping“ und „tracert“ beschäftigt. Aus Verständnisgründen werde ich, bevor ich zum Einsatz der Befehle übergehe, die beiden Windows-Befehle noch kurz erläutern.

Grundsätzlich hat fast jeder Computer ein Ping-Programm. Dieses ist dazu da um anderen Computern im Netz „Hallo“ zu sagen. Früher wurde bei U-Booten ein Ton ausgesandt, ein Ping, und durch das Echo konnte herausgefunden werden, ob andere U-Boote in der Nähe sind. Daher kommt auch der Name Ping. Eine ähnliche Vorgehensweise findet man im Computerbereich. Ein Ping wird an einen anderen Computer gesandt und dann wird auf die Antwort gewartet (z.B. in der Eingabeaufforderung von Windows). (vgl. http://www.supportnet.de/faqsthread/855, 28.01.2008) „An einem Ping kann man also erkennen ob überhaupt eine Netzwerkverbindung über TCP/IP zu einem anderen Rechner besteht und wie schnell die Antwort kam. Wie schnell die Antwort kommt, wird in Millisekunden angegeben und auch Latenz genannt.“ (http://www.supportnet.de/faqsthread/855, 28.01.2008)

Der zweite Windows-Befehl ist „tracert“. „tracert“ heißt eigentlich „traceroute“ und dies ist der „Befehl, der verwendet wird, um den Weg des Pakets über eine TCP / IP-Netzwerk schrittweise zu verfolgen.“ (http://www.tech-faq.com/lang/de/traceroute.shtml, 28.01.2008) Somit werden also alle Stationen zwischen Absender und Empfänger aufgezeigt, wobei an jede Station drei Anfragen gesendet werden. (vgl. http://www.mdiedrich.de/lan-neu/2d.htm, 28.01.2008)

Ich habe beide Befehle jeweils an einem Mittwoch (16.01.2008, abends) und an einem Samstag (26.01.2008, vormittags) anhand der Adresse www.orf.at getestet. Im Folgenden werde ich die Ergebnisse präsentieren, wobei ich noch hinzufügen muss, dass verschiedene IP-Adressen in den Ergebnissen vorkommen, da www.orf.at mehrere IP's besitzt.

Abbildung 1: 16.01.2008

Aufgrund dieses Ergebnisses (Abbildung 1) dachte ich vorerst, dass die Seite zurzeit nicht erreichbar ist. Mögliche Gründe dafür könnten ein Ausfall oder eine Überlastung des Servers sein.

Da der „ping“-Befehl zu www.orf.at am Samstag (16.01.2008) jedoch dieselben Ergebnisse brachte (Abbildung 2), lässt es darauf schließen, dass der ORF das Antworten ihres Servers auf "ping"-Anfragen aus Sicherheitsgründen unterbunden hat.

Abbildung 2: 26.01.2008

Als nächstes habe ich mich mit dem Befehl „tracert“ beschäftigt und habe diesen wiederum mit www.orf.at getestet. Mein erster Testtag war erneut der Mittwoch (16.01.2008) (Abbildung 3). Der zweite Testtag (Abbildung 4) war wiederum der Samstag (26.01.2008).

Abbildung 3: 16.01.2008

Abbildung 4: 26.01.2008

Aufgrund der vorliegenden Ergebnisse, kann gesagt werden, dass die einzelnen Station bis zur Domäne www.orf.at auch am Wochenende keine längere Latenzzeit (Reaktionszeit) hat. Natürlich ist es möglich, dass ich mit Samstag Vormittag noch einen Zeitpunkt erwischt habe, zu dem nicht mehr Personen www.orf.at besuchen, als wochentags am Abend und sich daher die ähnlichen Ergebnisse erklären lassen.

2. Unterschiede im Einsatz der Windows-Befehle zum Einsatz von Webtools

Um einen möglichen Unterschied zwischen dem Windows-Befehl und einem Webtool herauszufinden, habe ich noch jeweils eine „ping“ und eine “tracert“-Abfrage gemacht, jedoch nur wochentags (28.01.2008). Diese Abfrage lieferte beim Befehl „ping“ jedoch keine anderen Ergebnisse, als mit der „command“-Line(Abbildung 5). Ein möglicher Unterschied zum Windows-Befehl, könnten die Latenzzeiten sein, da nicht vom eigenen Rechner aus „gepingt“ wird, sondern ausgehend von der IP des Webtools. Dies wäre in diesem Fall aber unwahrscheinlich, da www.orf.at ohnehin nicht antwortet.

Beim Befehl „tracert“ sah das ganze ein wenig anders aus. Da der Befehl beim Webtool nicht von meinem Rechner weggesandt wird, sondern von der Homepage des Webtools, gibt es andere Stationen (in diesem Fall 19). Wiederum ist www.orf.at nicht erreichbar (Abbildung 6).

Abbildung 5: www.iptools.com, 28.01.2008

Abbildung 6: http://www.dnsstuff.com/tools/tracert.ch?ip=www.orf.at, 28.01.2008

3. Durchführen eines Portscan mit einem Webtool

Zuerst werde ich noch kurz erklären, was ein Portscan überhaupt ist. „Ein Portscan untersucht die Rechner eines Netzwerkes auf aktive Dienste wie HTTP, TELNET, FTP etc. Dies ist dadurch möglich, da jedem Dienst eine eigene Adresse (die sog. TCP/UDP-Portnummer) zugewiesen wird.“ (http://www.tcp-ip-info.de/security/portscans.htm, 28.01.2008)

Der Portscanner versucht entweder eine Verbindung zu einem Dienst aufzubauen, oder versucht mittels der Antwort auf ungültige Pakete, Informationen über die aktiven Dienste auf einem Computer zu erhalten. (vgl. http://www.tcp-ip-info.de/security/portscans.htm, 28.01.2008)

Die Gründe, warum Portscans durchgeführt werden, sind folgende:

1. Sicherheitsüberprüfung des eigenen Rechners / des eigenen Netzwerks. (vgl. http://www.tcp-ip-info.de/security/portscans.htm , 28.01.2008)

2. Untersuchung eines fremden Rechners / fremden Netzes auf Schwachstellen, um einfacher darin eindringen zu können.(vgl. http://www.tcp-ip-info.de/security/portscans.htm, 28.01.2008)

Ich persönlich habe meinen Portscan auf www.port-scan.de (Abbildung 7) durchgeführt.

Abbildung 7: www.port-scan.de, 28.01.2008

Wie man aus den Ergebnissen ablesen kann, ist das System sehr sicher, da es über keine offenen Ports verfügt. Vermutlich verfüge ich über eine sehr gut funktionierende Firewall, die keine Sicherheitslücken aufweist.

4. Whois-Abfrage mit einem Webtool

Die Whois-Abfrage liefert mir Informationen über den Inhaber einer Internetadresse. Die Informationen erhalten Angaben über den Betreiber einer Webseite (z.B. Postanschrift, E-Mail-Adresse, Telefonnummer). Außerdem werden auch noch die zuständigen Personen für rechtliche, technische und administrative Probleme genannt. (vgl. http://www.designmall.at/whois/whois.php, 28.01.2008)

Wie man in Abbildung 8 sehen kann, ist die Seite www.orf.at auf Stefan Lauterer bzw. auf Josef Jezek registriert.

Abbildung 8: http://www.iks-jena.de/cgi-bin/whois, 28.01.2008

5. Quellen

http://www.designmall.at/whois/whois.php, 28.01.2008

http://www.supportnet.de/faqsthread/855, 28.01.2008

http://www.tech-faq.com/lang/de/port-scanner.shtml, 28.01.2008

http://www.tech-faq.com/lang/de/traceroute.shtml, 28.01.2008

Webtools:

tracert: http://www.dnsstuff.com/tools/tracert.ch?ip=www.orf.at, 28.01.2008

Whois: http://www.iks-jena.de/cgi-bin/whois, 28.01.2008

ping: www.iptools.com, 28.01.2008

Portscan: www.port-scan.de, 28.01.2008

... link (0 comments) ... comment

Dienstag, 11. Dezember 2007

Steganographie - Ein Überblick

Sabrina.Schuhbauer.Uni-Linz, 23:00h

Eine kurze Einführung…

Das Wort Steganographie leitet sich aus den griechischen Wörtern „stegano“=verdeckt und „graphein“=schreiben ab und bedeutet somit „verdecktes Schreiben“. Die Steganographie kann auf zwei Weisen eingeordnet werden. Entweder wird sie als Unterkapitel der Kryptographie gesehen oder als ein eigenständiger Wissenschaftsbereich. Für den letzten Bereich spricht, dass die Ziele der beiden Methoden nicht gleich sind. Kryptographie wird nämlich zur Geheimhaltung verwendet und die Steganographie zum Verbergen der Geheimhaltung. Eine Kombination ist aber möglich. (vgl. Robert Breetzmann, Robert Breetzmann – Die Methoden der Steganographie, http://www-ivs.cs.uni-magdeburg.de/bs/lehre/wise0102/progb/vortraege/rbreetzmann/einf.html, 11.12.2007; vgl. Über Steganographie / verborgenen Speicherung oder Übermittlung von Infomationen, http://www.steganografie.com/, 11.12.2007).

Ziele der Steganographie…

Steganographie hat zum Ziel die Existenz einer Nachricht zu verbergen bzw. die Informationen so zu verstecken, dass nicht auffällt, dass zu einem Medium, welches keinen weiteren Sinn haben muss, zusätzlich noch Informationen da sind. Außerdem soll die Steganograhie den Ursprung von Gütern oder Dokumenten überprüfen (z.B. Wasserzeichen).

(Robert Breetzmann, Robert Breetzmann – Die Methoden der Steganographie, http://www-ivs.cs.uni-magdeburg.de/bs/lehre/wise0102/progb/vortraege/rbreetzmann/einf.html, 11.12.2007; Über Steganographie / verborgenen Speicherung oder Übermittlung von Infomationen, vgl. http://www.steganografie.com/, 11.12.2007)

Somit wird Steganographie als, „die Kunst oder Wissenschaft der verborgenen Speicherung oder Übermittlung von Informationen“ (Über Steganographie / verborgenen Speicherung oder Übermittlung von Infomationen, http://www.steganografie.com/, 11.12.2007), gesehen.

Die Informationen werden meist in Form von Botschaften versteckt. Dies geschieht in jeder möglichen Form und jedem geeignetem Medium, welches frei gewählt werden kann. Dabei sind manche Medien für den Transport natürlich ich geeigneter als andere. Wichtig ist, dass die geheimen, versteckten Informationen nur vom berechtigten Empfänger erkannt werden können. (vgl. Über Steganographie / verborgenen Speicherung oder Übermittlung von Infomationen, http://www.steganografie.com/, 11.12.2007)

Historisches…

Die Steganographie wurde auch schon früher verwendet, um unverfängliche Informationen zu verstecken. Nachfolgend werde ich einige Methoden dafür beschreiben.

- Mit Zitronensäure kann man z.B. einen Brief unsichtbar zwischen die Zeilen eines anderen Briefes schreiben. Die Schrift kann später mit Wärme wieder sichtbar gemacht werden. (vgl. Alexandra Weikert, Steganographie – Eine andere Art von Verschlüsselung, http://www.fitug.de/bildung/kongress/stegano.html, 11.12.2007)

- Es ist aber auch möglich, bestimmte Worte eines Briefes mit Nadelstichen zu markieren, die nur gegen Licht zu entdecken sind. Heute werden zum Unsichtbar machen, schon elektronische Methoden verwendet. (vgl. Alexandra Weikert, Steganographie – Eine andere Art von Verschlüsselung, http://www.fitug.de/bildung/kongress/stegano.html, 11.12.2007)

- Etwas zeitraubender ist ein Verfahren aus der Antike. Damals wurde Sklaven der Kopf geschoren und daraufhin eine Nachricht auf den Kopf tätowiert. Wenn die Haare nachgewachsen waren, schickte man den Sklaven zum Empfänger. (vgl. Über Steganographie / verborgenen Speicherung oder Übermittlung von Infomationen, http://www.steganografie.com/, 11.12.2007)

- Ein weiteres Beispiel für frühe Steganographie sind Wachstafeln, die im Normalfall in Wachs geritzte Botschaften enthielten. Zur Geheimhaltung wurden die geheimen Botschaften aber in das darunterliegende Holz geritzt und das Wachs wurde darüber gegossen. In das Wachs wurde eine weitere Botschaft geritzt. (vgl. Über Steganographie / verborgenen Speicherung oder Übermittlung von Infomationen, http://www.steganografie.com/, 11.12.2007)

Arten der Steganographie…

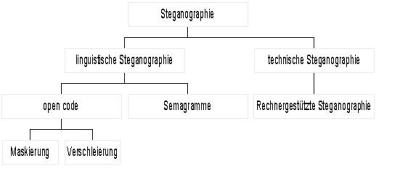

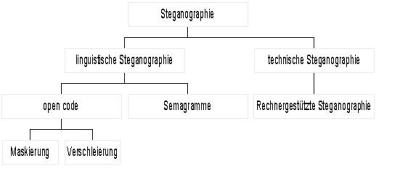

In diesem Abschnitt werde ich nur kurz die verschiedenen Arten der Steganographie aufzählen.

Die Steganographie lässt sich in zwei Zweige einteilen: zum einen die technische und zum anderen die linguistische Steganographie. Bei der technischen Steganographie gibt es als Unterpunkt noch die rechner- oder computergestützte Steganographie. Die linguistische Steganographie lässt sich in die Unterpunkte Semagramme und open code einteilen, und der wiederum beinhaltet Maskierung und Verschleierung. Die untenstehende Grafik zeigt diese verschiedenen Arten mit den Verzweigungen.

Abbildung 1 Quelle: Robert Breetzmann, Robert Breetzmann – Die Methoden der Steganographie, http://www-ivs.cs.uni-magdeburg.de/bs/lehre/wise0102/progb/vortraege/rbreetzmann/einf.html, 11.12.2007

Zusammenfassung…

Die Verwendung von steganographischen Verfahren kann nicht nachgewiesen werden, deshalb wäre auch ein Kryptographieverbot völlig sinnlos, etwa zur Terrorismusbekämpfung. Deshalb wäre auch eine Kontrollierung der kryptograhpischen Verfahren durch den Staat wirkungslos, da jederzeit auf steganographische Programme ausgewichen werden kann. (vgl. Robert Breetzmann, Robert Breetzmann – Die Methoden der Steganographie, http://www-ivs.cs.uni-magdeburg.de/bs/lehre/wise0102/progb/vortraege/rbreetzmann/einf.html, 11.12.2007)

Quellen…

Alexandra Weikert, Steganographie – Eine andere Art von Verschlüsselung, http://www.fitug.de/bildung/kongress/stegano.html, 11.12.2007

Robert Breetzmann, Robert Breetzmann – Die Methoden der Steganographie, http://www-ivs.cs.uni-magdeburg.de/bs/lehre/wise0102/progb/vortraege/rbreetzmann/einf.html, 11.12.2007

Über Steganographie / verborgenen Speicherung oder Übermittlung von Infomationen, http://www.steganografie.com/, 11.12.2007

Das Wort Steganographie leitet sich aus den griechischen Wörtern „stegano“=verdeckt und „graphein“=schreiben ab und bedeutet somit „verdecktes Schreiben“. Die Steganographie kann auf zwei Weisen eingeordnet werden. Entweder wird sie als Unterkapitel der Kryptographie gesehen oder als ein eigenständiger Wissenschaftsbereich. Für den letzten Bereich spricht, dass die Ziele der beiden Methoden nicht gleich sind. Kryptographie wird nämlich zur Geheimhaltung verwendet und die Steganographie zum Verbergen der Geheimhaltung. Eine Kombination ist aber möglich. (vgl. Robert Breetzmann, Robert Breetzmann – Die Methoden der Steganographie, http://www-ivs.cs.uni-magdeburg.de/bs/lehre/wise0102/progb/vortraege/rbreetzmann/einf.html, 11.12.2007; vgl. Über Steganographie / verborgenen Speicherung oder Übermittlung von Infomationen, http://www.steganografie.com/, 11.12.2007).

Ziele der Steganographie…

Steganographie hat zum Ziel die Existenz einer Nachricht zu verbergen bzw. die Informationen so zu verstecken, dass nicht auffällt, dass zu einem Medium, welches keinen weiteren Sinn haben muss, zusätzlich noch Informationen da sind. Außerdem soll die Steganograhie den Ursprung von Gütern oder Dokumenten überprüfen (z.B. Wasserzeichen).

(Robert Breetzmann, Robert Breetzmann – Die Methoden der Steganographie, http://www-ivs.cs.uni-magdeburg.de/bs/lehre/wise0102/progb/vortraege/rbreetzmann/einf.html, 11.12.2007; Über Steganographie / verborgenen Speicherung oder Übermittlung von Infomationen, vgl. http://www.steganografie.com/, 11.12.2007)

Somit wird Steganographie als, „die Kunst oder Wissenschaft der verborgenen Speicherung oder Übermittlung von Informationen“ (Über Steganographie / verborgenen Speicherung oder Übermittlung von Infomationen, http://www.steganografie.com/, 11.12.2007), gesehen.

Die Informationen werden meist in Form von Botschaften versteckt. Dies geschieht in jeder möglichen Form und jedem geeignetem Medium, welches frei gewählt werden kann. Dabei sind manche Medien für den Transport natürlich ich geeigneter als andere. Wichtig ist, dass die geheimen, versteckten Informationen nur vom berechtigten Empfänger erkannt werden können. (vgl. Über Steganographie / verborgenen Speicherung oder Übermittlung von Infomationen, http://www.steganografie.com/, 11.12.2007)

Historisches…

Die Steganographie wurde auch schon früher verwendet, um unverfängliche Informationen zu verstecken. Nachfolgend werde ich einige Methoden dafür beschreiben.

- Mit Zitronensäure kann man z.B. einen Brief unsichtbar zwischen die Zeilen eines anderen Briefes schreiben. Die Schrift kann später mit Wärme wieder sichtbar gemacht werden. (vgl. Alexandra Weikert, Steganographie – Eine andere Art von Verschlüsselung, http://www.fitug.de/bildung/kongress/stegano.html, 11.12.2007)

- Es ist aber auch möglich, bestimmte Worte eines Briefes mit Nadelstichen zu markieren, die nur gegen Licht zu entdecken sind. Heute werden zum Unsichtbar machen, schon elektronische Methoden verwendet. (vgl. Alexandra Weikert, Steganographie – Eine andere Art von Verschlüsselung, http://www.fitug.de/bildung/kongress/stegano.html, 11.12.2007)

- Etwas zeitraubender ist ein Verfahren aus der Antike. Damals wurde Sklaven der Kopf geschoren und daraufhin eine Nachricht auf den Kopf tätowiert. Wenn die Haare nachgewachsen waren, schickte man den Sklaven zum Empfänger. (vgl. Über Steganographie / verborgenen Speicherung oder Übermittlung von Infomationen, http://www.steganografie.com/, 11.12.2007)

- Ein weiteres Beispiel für frühe Steganographie sind Wachstafeln, die im Normalfall in Wachs geritzte Botschaften enthielten. Zur Geheimhaltung wurden die geheimen Botschaften aber in das darunterliegende Holz geritzt und das Wachs wurde darüber gegossen. In das Wachs wurde eine weitere Botschaft geritzt. (vgl. Über Steganographie / verborgenen Speicherung oder Übermittlung von Infomationen, http://www.steganografie.com/, 11.12.2007)

Arten der Steganographie…

In diesem Abschnitt werde ich nur kurz die verschiedenen Arten der Steganographie aufzählen.

Die Steganographie lässt sich in zwei Zweige einteilen: zum einen die technische und zum anderen die linguistische Steganographie. Bei der technischen Steganographie gibt es als Unterpunkt noch die rechner- oder computergestützte Steganographie. Die linguistische Steganographie lässt sich in die Unterpunkte Semagramme und open code einteilen, und der wiederum beinhaltet Maskierung und Verschleierung. Die untenstehende Grafik zeigt diese verschiedenen Arten mit den Verzweigungen.

Abbildung 1 Quelle: Robert Breetzmann, Robert Breetzmann – Die Methoden der Steganographie, http://www-ivs.cs.uni-magdeburg.de/bs/lehre/wise0102/progb/vortraege/rbreetzmann/einf.html, 11.12.2007

Zusammenfassung…

Die Verwendung von steganographischen Verfahren kann nicht nachgewiesen werden, deshalb wäre auch ein Kryptographieverbot völlig sinnlos, etwa zur Terrorismusbekämpfung. Deshalb wäre auch eine Kontrollierung der kryptograhpischen Verfahren durch den Staat wirkungslos, da jederzeit auf steganographische Programme ausgewichen werden kann. (vgl. Robert Breetzmann, Robert Breetzmann – Die Methoden der Steganographie, http://www-ivs.cs.uni-magdeburg.de/bs/lehre/wise0102/progb/vortraege/rbreetzmann/einf.html, 11.12.2007)

Quellen…

Alexandra Weikert, Steganographie – Eine andere Art von Verschlüsselung, http://www.fitug.de/bildung/kongress/stegano.html, 11.12.2007

Robert Breetzmann, Robert Breetzmann – Die Methoden der Steganographie, http://www-ivs.cs.uni-magdeburg.de/bs/lehre/wise0102/progb/vortraege/rbreetzmann/einf.html, 11.12.2007

Über Steganographie / verborgenen Speicherung oder Übermittlung von Infomationen, http://www.steganografie.com/, 11.12.2007

... link (8 comments) ... comment

... older stories

Online for 6462 days

Last update: 2008.02.08, 11:42

Last update: 2008.02.08, 11:42

status

You're not logged in ... login

menu

search

calendar

Juli 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

|||

recent updates

Hallo Sabrina,

ein wirklich interessanter Beitrag zu einem wirklich...

ein wirklich interessanter Beitrag zu einem wirklich...

by Elisabeth.Fischer.Uni-Sbg (2008.02.08, 11:42)

Hallo,

ich möchte...

Hallo, ich möchte mich ebenfalls recht herzlich...

Hallo, ich möchte mich ebenfalls recht herzlich...

by Sabrina.Schuhbauer.Uni-Linz (2008.02.07, 20:02)

Ja, die einfache Nutzung...

Ja, die einfache Nutzung ist wirklich ein Pluspunkt...

Ja, die einfache Nutzung ist wirklich ein Pluspunkt...

by Sabrina.Schuhbauer.Uni-Linz (2008.02.07, 20:00)

Hallo!

Zuerst mal Danke...

Hallo! Zuerst mal Danke fürs Verlinken ;) Ich...

Hallo! Zuerst mal Danke fürs Verlinken ;) Ich...

by melanie.edermayr.Uni-Linz (2008.02.06, 21:05)

Ich persönlich bin...

Ich persönlich bin auch seit 2 Jahren ein begeisterter...

Ich persönlich bin auch seit 2 Jahren ein begeisterter...

by David.Höller.Uni-Linz (2008.02.06, 00:35)