Freitag, 11. Jänner 2008

Netzwerktools einsetzen

Andrea.Moessbichler.Uni-Linz, Thema: Interaktive Medien

1) Test von "ping" und "tracert"

2) Portscan

3) Whois-Abfrage

4) Quellen

1) Test von "ping" und "tracert" an der Seite "www.orf.at"

Wochentag: 10. und 11. Januar 2008 (Donnerstag und Freitag)

ping - Dieser Befehl überprüft, ob ein bestimmter Host in einem IP-Netzwerk erreichbar ist, indem er bei der angesprochenen Adresse "anklopft" und die Reaktionszeit der Adresse misst, also welche Zeit das Routing von ihm weg und wieder zurück in Anspruch nimmt (vgl. http://de.wikipedia.org/wiki/Ping_(Daten%C3%BCbertragung) ).

tracert - Mit dem Diagnose-Werkzeug "tracert" oder "tracertroute" kann verfolgt werden, über welche IP-Router Datenpakete bis zum Ziel-Host gelangen. Mit diesem Befehl erhält man also alle Stationen zwischen Absender und Empfänger (vgl. http://de.wikipedia.org/wiki/Traceroute).

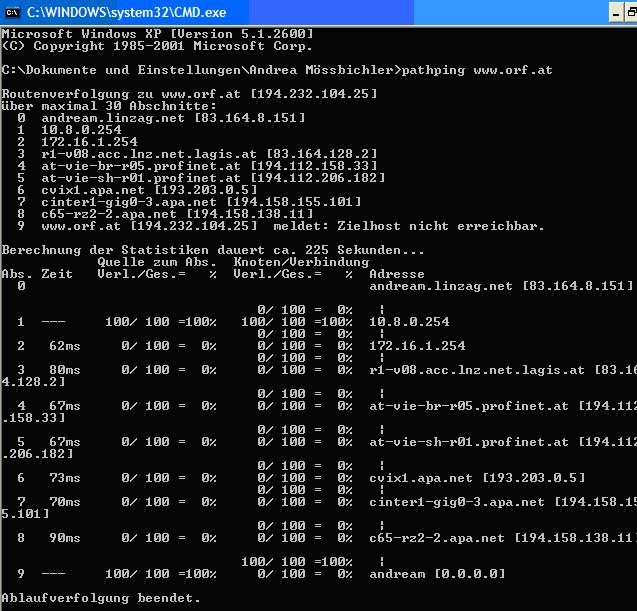

pathping - Dieser Befehl liefert genauere Informationen, wie die Pakete zu den einzelnen Rechnern gelangen. Er zeigt einen Weg zu einem TCP/IP-Host sowie Paketverluste bei jedem Router entlang des Weges an. Dadurch kann bei der Ermittlung von Fehlern der Kreis von PCs oder Router eingeschränkt werden (vgl. http://de.wikipedia.org/wiki/Pathping).

nach oben

Wochenende: Samstag, 19. Januar 2008

ping und tracert

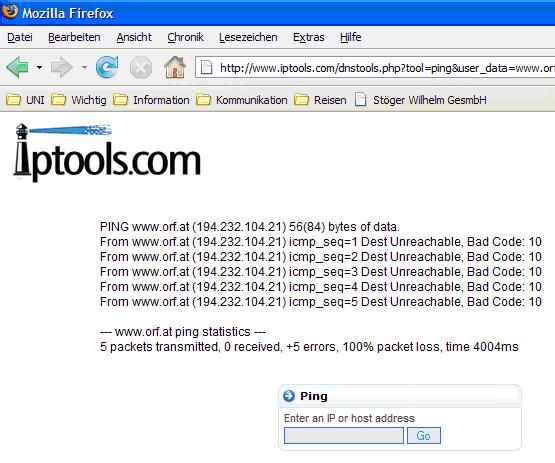

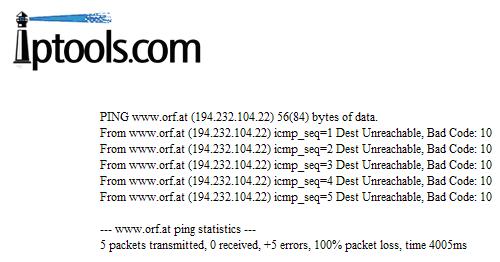

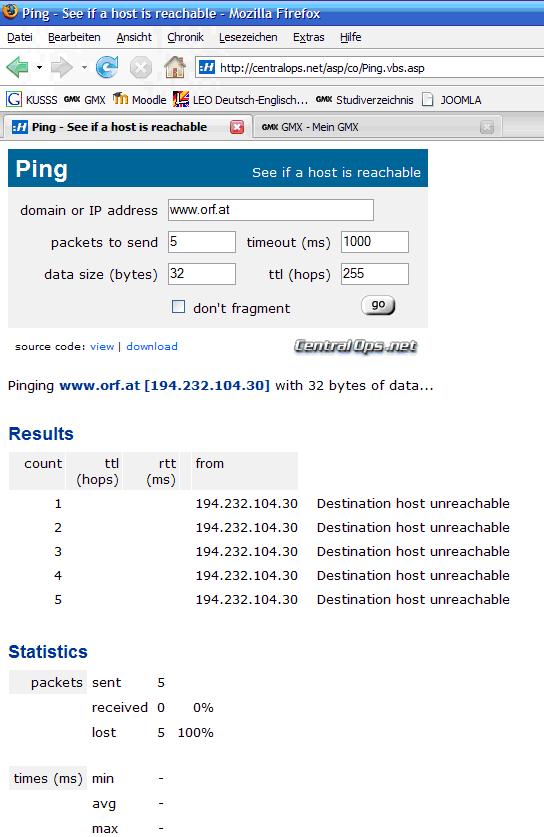

Den Befehl "ping" habe ich auch noch auf der Homepage http://centralops.net/asp/co/Ping.vbs.asp mit www.orf.at ausprobiert.

Kommentar und Interpretation

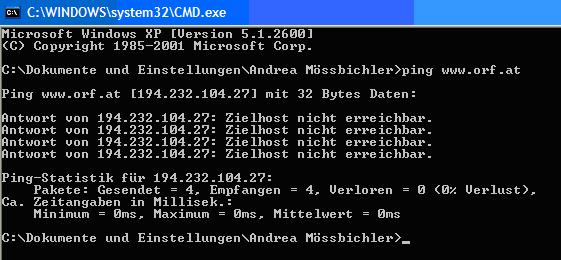

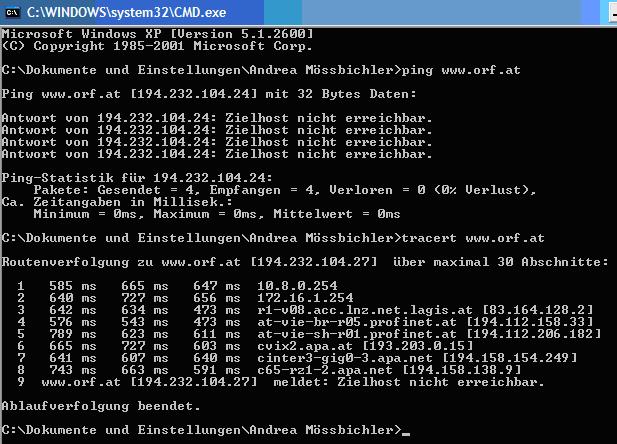

Das Ergebnis mit dem Befehl "ping" zeigt, dass der ORF das Antworten auf mein ICMP-"Echo-Request"-Paket(ping) verhindert. Dadurch erhalte ich kein "Echo-Reply" (pong). Der Host kann so konfiguriert werden, dass ICMP-Pakete ignoriert und verworfen werden. Es kann auch sein, dass der Zielrechner nicht erreichbar ist bzw. der Server überlastet, dann antwortet der Router "Network unreachable" oder "Host unreachable". Ich habe den Befehl "ping" sowohl mit der DOS-Box als auch im Internet unter http://www.iptools.com ausprobiert und über beide Möglichkeiten erhalte ich die Antwort "Zielhost nicht erreichbar".

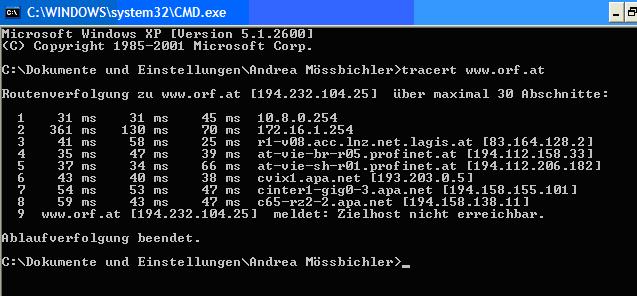

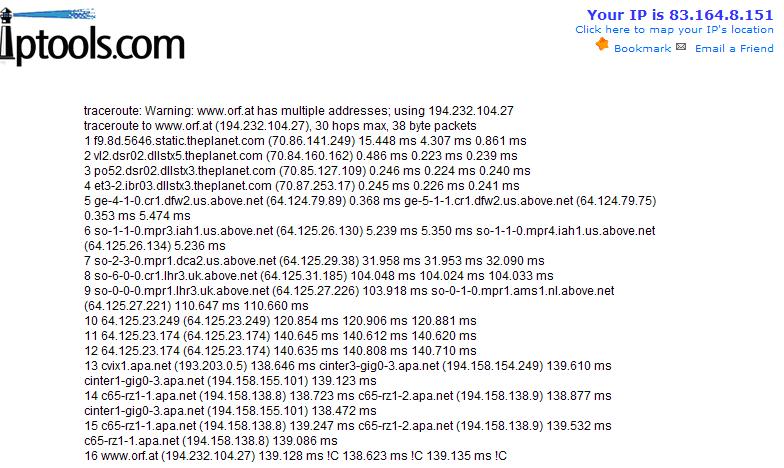

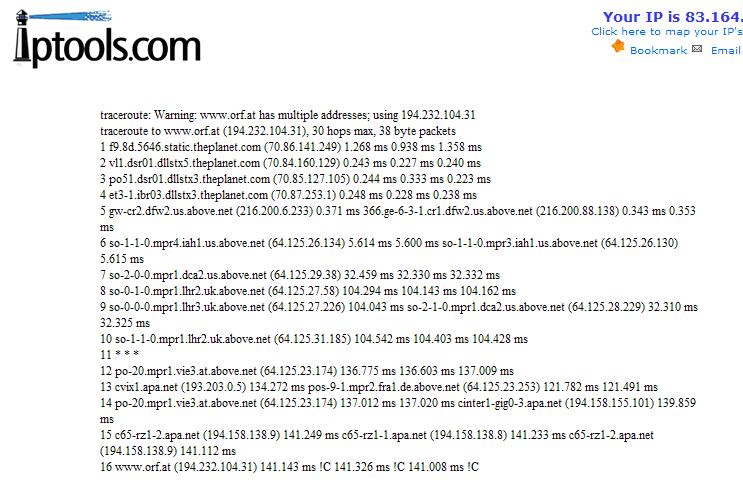

Mit "tracert" erhielt ich eine Auflistung aller Stationen zwischen meinem PC bzw. der Seite http://www.iptools.com/ und der IP-Adresse vom ORF (194.232.104.25). Auch hier scheint auf, dass der Zielhost www.orf.at nicht erreichbar ist. Zu beachten ist, dass das Ergebnis von "tracert" nicht immer den tatsächlichen Weg zeigt, weil verschiedene Faktoren dies beeinflussen (wie zum Beispiel Firewalls, Netzwerküberlastung; weitere Faktoren unter http://de.wikipedia.org/wiki/Traceroute).

Zu erkennen ist hier jedoch schon ein Unterschied bei den angezeigten Zeiten zwischen Wochentag und Wochenende bzw. auch zwischen der DOS-Box und dem Webtool. Die Zeiten unterscheiden sich beispielsweise bei

1: DOS Wochentag: 31 ms 31 ms 45 ms

1: DOS Wochenende: 585 ms 665 ms 647 ms (auf stärkere Internetnutzung zurückzuführen)

Beim Webtool sind hier wieder andere Zeiten zu erkennen.

Ein weiterer Unterschied zwischen dem Befehl "tracert" in der DOS-Box und dem Webtool ist der unterschiedliche Weg, der zurückgelegt wird. Während das Webtool von http://www.iptools.com/ ausgeht (über static.theplanet.com etc., siehe Bild) , startet der Befehl in der DOS-Box von meinem PC und geht über meinen Provider (r1-v08.acc.lnz.net.lagis.at etc., siehe Bild). Am Ende führen aber beide zu www.orf.at. Auch beim Befehl "ping" wird jeweils von einem anderen Ort bei www.orf.at "angeklopft".

Würde ich bei "ping" ein Ergebnis für die Zeiten erhalten haben, könnte ich mir vorstellen, dass es eine Unterschied zwischen Wochentag und Wochenende gibt, weil das Netz am Wochenende stärker frequentiert und somit langsamer ist.

nach oben

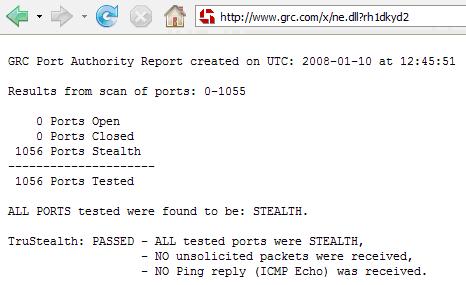

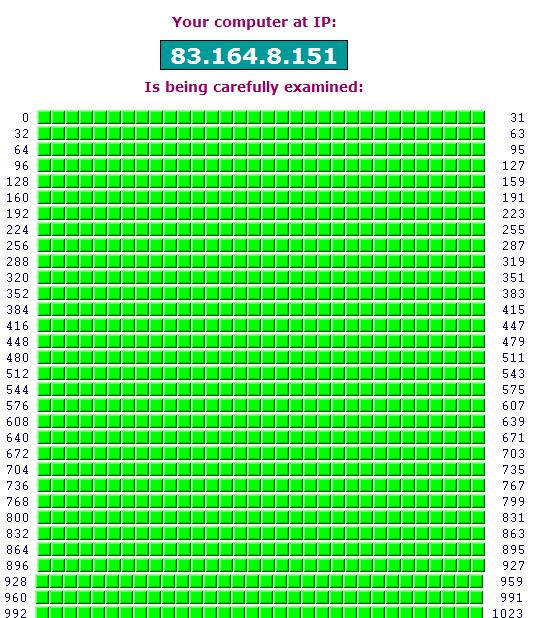

2) Portscan

Ich habe den Portscan auf meinem Computer einerseits unter

http://www.port-scan.de/ und auch unter https://www.grc.com/x/ne.dll?rh1dkyd2

durchgeführt. Hier die Ergebnisse.

Kommentar und Interpretation

Zunächst ist die Frage zu klären, was ein Portscanner ist bzw. was er macht. Unter einem Portscanner versteht man eine Software, die überprüft, welche Dienste von einem mit TCP/IP oder UDP arbeitenden System angeboten werden. Der Portscanner übernimmt dabei die Arbeit, das Antwortverhalten eines Systems zu untersuchen und zu interpretieren (vgl. http://de.wikipedia.org/wiki/Portscanner). Er untersucht die Rechner eines Netzwerks auf aktive Dienste wie HTTP, FTP etc., was dadurch möglich ist, weil jeder Dienst eine eigene TCP/UDP-Portnummer hat, also eine eigene Adresse (vgl. http://www.tcp-ip-info.de/security/portscans.htm).

Auf der Seite http://www.tcp-ip-info.de/security/portscans.htm finden sich zwei Gründe, warum Portscans durchgeführt werden:

1) Der eigene PC/das eigene Netz soll auf Sicherheit geprüft werden, um Ports zu schließen.

2) Ein fremder PC/ein fremdes Netzwerk soll auf Schwachstellen untersucht werden, um einfacher eindringen zu können (aus diesem Grund versuchen Firewalls und IDS-Systeme Portscans aufzuspüren und zu blockieren).

Der Portscanner versucht entweder, eine Verbindung zu einem Dienst aufzubauen (Connect Scan) oder über die Antwort auf ungültige Pakete (Stealth Scans) Informationen über die aktiven Dienste auf einem Rechner zu erhalten (vgl. http://www.tcp-ip-info.de/security/portscans.htm).

Die beiden Portscans zeigen, dass mein PC nicht gefährdet ist, da meine Ports nicht offen bzw. alle durch Firewall oder einen Paketfilter überwacht werden und ich deshalb gut geschützt gegen Angriffe bin. Ports sind sozusagen die Türen meines PCs zur Außenwelt. Wenn Ports offen sind, kann beispielsweise ein Hacker in mein System eindringen. Besonders gefährdet sind einige permanent geöffnete Ports, wie beispielsweise Port 80, durch den mein Internetbrowser Webseiten auf dem Computer darstellt (vgl. http://www.virenschutz.info/portscanner.html).

nach oben

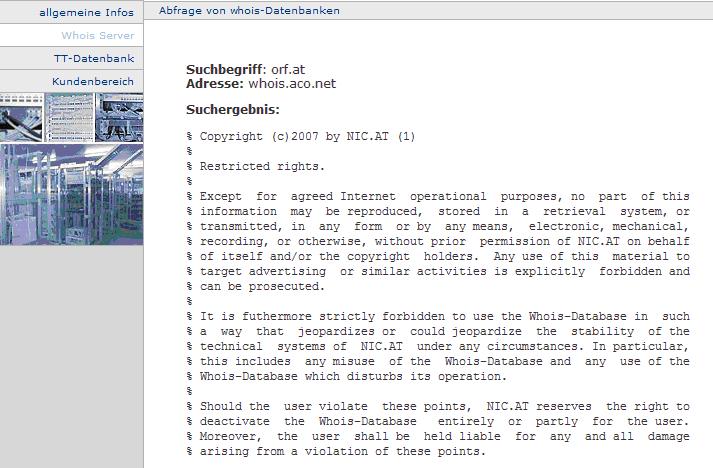

3) Whois-Abfrage

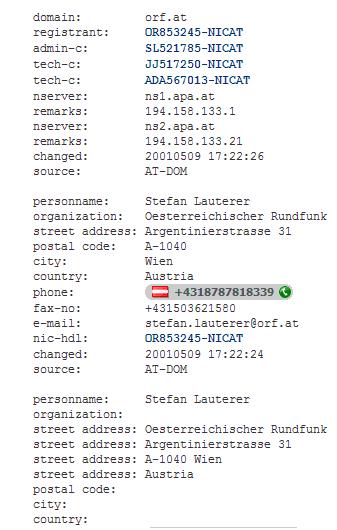

Die Whois-Abfrage habe ich unter http://www.iks-jena.de/cgi-bin/whois durchgeführt. Mit dieser Abfrage erhalte ich Informationen zu einer Internet-Domain, IP-Adresse und deren Eigentümern. Ich erhalte Informationen zur Domain orf.at wie Server, Name, Organisation, Adresse, PLZ, Stadt, Land, Telefon, Fax, E-Mail etc. Die Domain orf.at "gehört" dem Österreichischen Rundfunk. Angegeben ist Herr Stefan Lauterer, Argentinierstraße 31, 1040 Wien (weitere Informationen siehe Bilder).

nach oben

4) Quellen

IP-Tools (o.J.). URL: http://www.iptools.com (2008-01-11)

Port-Scan (o.J.). URL: http://www.port-scan.de/ (2008-01-10)

Virenschutzinfo (o.J.). URL: http://www.virenschutz.info/portscanner.html (2008-01-11)

Wikipedia (o.J.). URL: http://de.wikipedia.org/wiki/Ping_(Daten%C3%BCbertragung) (2008-01-11)

Wikipedia (o.J.). URL: http://de.wikipedia.org/wiki/Pathping (2008-01-11)

Wikipedia (o.J.). URL: http://de.wikipedia.org/wiki/Portscanner (2008-01-11)

Wikipedia (o.J.). URL: http://de.wikipedia.org/wiki/Traceroute (2008-01-11)

http://centralops.net/asp/co/Ping.vbs.asp (2008-01-19)

https://www.grc.com/x/ne.dll?rh1dkyd2 (2008-01-10)

http://www.iks-jena.de/cgi-bin/whois (2008-01-11)

http://www.tcp-ip-info.de/security/portscans.htm (2008-01-14)

Als zusätzliche Unterstützung verwendete ich die Folien aus dem Tutorium.

nach oben

... Link auf diesen Beitrag ... Kommentar

Marion.Strasser.Uni-Linz, Sonntag, 27. Jänner 2008, 17:53

Hallo Andrea!

Deine Ausarbeitung ist ja wirklich sehr gut gelungen und extrem ins Detail. Finde vorallem die Vergleiche von den Windowsbefehlen und den Webtools extrem gelungen.

Lg Marion

... link

... comment