... newer stories

Donnerstag, 3. Juli 2008

Unsichere Zertifikate – Wem kann man noch vertrauen?

Gudrun.Brunhofer.Uni-Linz, 15:03h

Schwache Kryptografie

„Alle zwischen September 2006 und Mai 2008 mit der Debian Version von OpenSSL erzeugten Schüssel sind mit minimalem Aufwand zu knacken“ (Springer 2008, S. 51). Dies fand vor kurzem Luciano Bello, ein Mitarbeiter von Debian „eher zufällig“ heraus. Was für Auswirkung dies für den Internetnutzer mit sich bringt, wie Zertifizierungsstellen dies kommentieren und was man selbst dagegen tun kann möchte ich im Folgenden nun erläutern (vgl. Springer 2008, S. 51).

Wer ist betroffen?

Jeder Internet Nutzer ist vom Schlüssel-Skandal betroffen, denn dieses Problem betrifft neben VPNs und SSH-Shells, auch eine Unmenge an SSL verschlüsselte http-Server, die unter anderem beim Online-Banking oder Online Shopping Integrität und Vertraulichkeit der sensiblen Daten gewährleisten sollten (vgl. Springer 2008, S. 51).

Auswirkungen

Kaum zu glauben, aber der passenden privaten Schlüssel zum öffentlichen Schlüssel kann schon in wenigen Minuten durch einfaches Probieren ermittelt werden. Den Angreifern stehen nun viele Wege offen, wie zum Beispiel die folgenden: Angreifer können eine täuschend echte Kopie einer Shopping-Seite erstellen und aufgrund des erschwungen Zertifikats diese als gültig auszeichnen. Nichts ahnende Internetuser werden ihre Kreditkartennummer in das nun verschlüsselte Eingabeformular eingeben. Eine weitere Möglichkeit stellt sich für den Angreifer dar, indem er als „Man in the Middel“ fungiert und dadurch unbemerkt den Datenverkehr einer Seite mitprotokolliert (vgl. Springer 2008, S. 51).

Verbreitung

Die C’t Redaktion führte einen Test durch um zu ermitteln wie verbreitet dieses Problem ist, also wie viele https von der unsicheren Verschlüsselung betroffen sind. Eine Untersuchung von 4381 Zertifikaten ergab das 3% diese Schwachstellen aufweisen und somit als höchst unsicher gelten. Erschreckend dabei ist das sich unter den 3% Server von Online-Händler und Payment-Provider (diese wickeln Zahlungsvorgänge für Onlineshops ab) befinden (vgl. Springer 2008, S. 51).

Der Selbst-Check

„Das Schloss signalisiert: alles in Ordnung. Erst ein Check des Zertifikats zeigt, dass die Kreditkartennummer trotzdem beim Falschen landen könnte“ (Springer 2008, S. 51). Heise, das Online-Portal zum C’t Magazin, bieten einen SSL-Check unter folgen Link an: www.heise.de/netze/tools.shtml) (vgl. Springer 2008, S. 51).

Lösungen von Zertifizierungsstellen

Die Trustcenter-Giganten wie Comodo und Versign räumen den Eigentümer von schwachen Zertifikaten das Recht ein kostenlos zu widerrufen und ein neues Zertifikat wird ihnen ausgestellt. Aufmerksam machen sie jedoch den Eigentümer auf den Indentitätsdiebstahl nicht, im Gegensatz zu deutschen Zertifizierungsstellen, welche ihre Kunden umgehend über ihr mangelhaftes Zertifikat aufklären. Dies klingt doch alles schön und gut, aber eine Lösung des Problems ist es bei weitem nicht, denn das Widerrufen von schwachen Zertifikaten funktioniert in der Praxis nicht. Grund dafür ist, dass Browser längst zurückgezogene Zertifikate als gültig akzeptieren. Browser verfügen nämlich häufig über keine Echtzeitüberprüfung oder aktuelle Certificate Revocation List (bzw. laden diese nicht automatisch nach). Abhilfe schafft ein neues Online Certificate Status Protocol (OCSP), welches die Kontrolle einzelner Zertifikate erlaubt. Leider unterstützen es nur der Internet Explorer 7 unter Vista sowie Firefox Version 3 (vgl. Springer 2008, S. 51). “In vielen älteren Zertifikaten ist zudem noch keine OCSP-URI eingetragen und längst nicht alle CAs unterstützen OCSP“ (Springer 2008, S. 51).

Fazit

Im Großen und Ganzen ist es demnach kaum möglich wirklich SICHERE Transaktionen durchzuführen. Um die Sicherheitsstufe von SSL-Verbindungen wieder zu erhöhen ist die Mithilfe der Browser Hersteller unumgänglich. „Wenn sie Browser mit Listen der schwachen Schlüssel ausstatten, könnten sie vor unsicheren Https-Verbindungen warnen" (Springer 2008, S. 51).

Quelle:

Springer, T. (2008). Zertifizierte Unsicherheit. In: C't Magazin für Computertechnik.

„Alle zwischen September 2006 und Mai 2008 mit der Debian Version von OpenSSL erzeugten Schüssel sind mit minimalem Aufwand zu knacken“ (Springer 2008, S. 51). Dies fand vor kurzem Luciano Bello, ein Mitarbeiter von Debian „eher zufällig“ heraus. Was für Auswirkung dies für den Internetnutzer mit sich bringt, wie Zertifizierungsstellen dies kommentieren und was man selbst dagegen tun kann möchte ich im Folgenden nun erläutern (vgl. Springer 2008, S. 51).

Wer ist betroffen?

Jeder Internet Nutzer ist vom Schlüssel-Skandal betroffen, denn dieses Problem betrifft neben VPNs und SSH-Shells, auch eine Unmenge an SSL verschlüsselte http-Server, die unter anderem beim Online-Banking oder Online Shopping Integrität und Vertraulichkeit der sensiblen Daten gewährleisten sollten (vgl. Springer 2008, S. 51).

Auswirkungen

Kaum zu glauben, aber der passenden privaten Schlüssel zum öffentlichen Schlüssel kann schon in wenigen Minuten durch einfaches Probieren ermittelt werden. Den Angreifern stehen nun viele Wege offen, wie zum Beispiel die folgenden: Angreifer können eine täuschend echte Kopie einer Shopping-Seite erstellen und aufgrund des erschwungen Zertifikats diese als gültig auszeichnen. Nichts ahnende Internetuser werden ihre Kreditkartennummer in das nun verschlüsselte Eingabeformular eingeben. Eine weitere Möglichkeit stellt sich für den Angreifer dar, indem er als „Man in the Middel“ fungiert und dadurch unbemerkt den Datenverkehr einer Seite mitprotokolliert (vgl. Springer 2008, S. 51).

Verbreitung

Die C’t Redaktion führte einen Test durch um zu ermitteln wie verbreitet dieses Problem ist, also wie viele https von der unsicheren Verschlüsselung betroffen sind. Eine Untersuchung von 4381 Zertifikaten ergab das 3% diese Schwachstellen aufweisen und somit als höchst unsicher gelten. Erschreckend dabei ist das sich unter den 3% Server von Online-Händler und Payment-Provider (diese wickeln Zahlungsvorgänge für Onlineshops ab) befinden (vgl. Springer 2008, S. 51).

Der Selbst-Check

„Das Schloss signalisiert: alles in Ordnung. Erst ein Check des Zertifikats zeigt, dass die Kreditkartennummer trotzdem beim Falschen landen könnte“ (Springer 2008, S. 51). Heise, das Online-Portal zum C’t Magazin, bieten einen SSL-Check unter folgen Link an: www.heise.de/netze/tools.shtml) (vgl. Springer 2008, S. 51).

Lösungen von Zertifizierungsstellen

Die Trustcenter-Giganten wie Comodo und Versign räumen den Eigentümer von schwachen Zertifikaten das Recht ein kostenlos zu widerrufen und ein neues Zertifikat wird ihnen ausgestellt. Aufmerksam machen sie jedoch den Eigentümer auf den Indentitätsdiebstahl nicht, im Gegensatz zu deutschen Zertifizierungsstellen, welche ihre Kunden umgehend über ihr mangelhaftes Zertifikat aufklären. Dies klingt doch alles schön und gut, aber eine Lösung des Problems ist es bei weitem nicht, denn das Widerrufen von schwachen Zertifikaten funktioniert in der Praxis nicht. Grund dafür ist, dass Browser längst zurückgezogene Zertifikate als gültig akzeptieren. Browser verfügen nämlich häufig über keine Echtzeitüberprüfung oder aktuelle Certificate Revocation List (bzw. laden diese nicht automatisch nach). Abhilfe schafft ein neues Online Certificate Status Protocol (OCSP), welches die Kontrolle einzelner Zertifikate erlaubt. Leider unterstützen es nur der Internet Explorer 7 unter Vista sowie Firefox Version 3 (vgl. Springer 2008, S. 51). “In vielen älteren Zertifikaten ist zudem noch keine OCSP-URI eingetragen und längst nicht alle CAs unterstützen OCSP“ (Springer 2008, S. 51).

Fazit

Im Großen und Ganzen ist es demnach kaum möglich wirklich SICHERE Transaktionen durchzuführen. Um die Sicherheitsstufe von SSL-Verbindungen wieder zu erhöhen ist die Mithilfe der Browser Hersteller unumgänglich. „Wenn sie Browser mit Listen der schwachen Schlüssel ausstatten, könnten sie vor unsicheren Https-Verbindungen warnen" (Springer 2008, S. 51).

Quelle:

Springer, T. (2008). Zertifizierte Unsicherheit. In: C't Magazin für Computertechnik.

... link (2 comments) ... comment

Mittwoch, 11. Juni 2008

Verschlüsselungsmethoden

Gudrun.Brunhofer.Uni-Linz, 22:23h

Das Programm gpg4win gestaltet sich unter Vista äußerst problematisch. Das Abspeichern der Schlüsseln (öffentlich, privat) wurde mir nicht erlaubt und durch Fehlermeldungen unterbunden. Schließlich griff ich auf ein Windows XP Betriebssystem zurück so konnte ich doch noch die Übung erfolgreich durchführen und ein email verschlüsslen bzw. signieren.

Bei der Verschlüsselungstechnik handelt es sich um eine sehr effektive Methode da das Zwei-Schlüssel-Prinzip angewendet wird. Während der öffentlichen Schlüssel jeden zugängig ist, ist der private strengstens geheim. Wie das ganze Verschlüsselungsverfahren nun im Detail abläuft und welche Vorteile dies mitbringt, dazu möchte ich auf den Blog von Stefan Rusche verweisen.

Die Verschlüsselungsmethode Steganografie macht sich die Prämisse „Daten die man nicht sieht, kann man nicht lesen“ zu Nutze.

SteganoG speichert den Geheimtext in eine beliebige Bilddatei (Format Bitmap). Das Bild dient sodann als Trägerdatei der geheimen Nachricht, weil kein menschliches Auge erkennen kann, dass Änderungen am Ursprungsbild vorgenommen wurden und die Nachricht inkludiert ist. Abgesichert werden kann der Verschlüsselungsvorgang zusätzlich durch ein Passwort, welches auch dem Empfänger zum Entschlüsseln bekannt sein muss.

Bei der Steganografie, sieht ein Dritter lediglich die Bilddatei und kann daher nicht erkennen, dass überhaupt ein geheimer Datenaustausch stattfindet. Der große Vorteil davon ist also, dass es sich nicht bloß um eine reine „Geheimhaltung“ handelt, sondern es wird auch das „Verbergen der Geheimhaltung“ erzielt. Ein Nachteil stellt jedoch die Überbringung des Passwortes dar. Auf welchen Weg dies geschehen soll, ist nicht geklärt.

Zusammenfassend lässt sich sagen, Steganografie eine einfache aber trotzdem sehr effektive Möglichkeit ist geheime Botschaften auszutauschen.

Bei der Verschlüsselungstechnik handelt es sich um eine sehr effektive Methode da das Zwei-Schlüssel-Prinzip angewendet wird. Während der öffentlichen Schlüssel jeden zugängig ist, ist der private strengstens geheim. Wie das ganze Verschlüsselungsverfahren nun im Detail abläuft und welche Vorteile dies mitbringt, dazu möchte ich auf den Blog von Stefan Rusche verweisen.

Die Verschlüsselungsmethode Steganografie macht sich die Prämisse „Daten die man nicht sieht, kann man nicht lesen“ zu Nutze.

SteganoG speichert den Geheimtext in eine beliebige Bilddatei (Format Bitmap). Das Bild dient sodann als Trägerdatei der geheimen Nachricht, weil kein menschliches Auge erkennen kann, dass Änderungen am Ursprungsbild vorgenommen wurden und die Nachricht inkludiert ist. Abgesichert werden kann der Verschlüsselungsvorgang zusätzlich durch ein Passwort, welches auch dem Empfänger zum Entschlüsseln bekannt sein muss.

Bei der Steganografie, sieht ein Dritter lediglich die Bilddatei und kann daher nicht erkennen, dass überhaupt ein geheimer Datenaustausch stattfindet. Der große Vorteil davon ist also, dass es sich nicht bloß um eine reine „Geheimhaltung“ handelt, sondern es wird auch das „Verbergen der Geheimhaltung“ erzielt. Ein Nachteil stellt jedoch die Überbringung des Passwortes dar. Auf welchen Weg dies geschehen soll, ist nicht geklärt.

Zusammenfassend lässt sich sagen, Steganografie eine einfache aber trotzdem sehr effektive Möglichkeit ist geheime Botschaften auszutauschen.

... link (0 comments) ... comment

Sonntag, 1. Juni 2008

Eine Reise durch das Netzwerk!

Gudrun.Brunhofer.Uni-Linz, 21:31h

Nochmals zur Wiederholung, die Bedeutung von ping im Kurzformat:

PING

Mit dem Befehl ping wird ein Datenpaket an eine angegebene IP-Adresse im Netzwerk verschickt. Es wird jene Zeit gemessen, die für das Routing eines Datenpakets vom Absender zum Empfänger und wieder zurück benötigt wird. Ein hoher ping weist demnach auf eine schlechte Verbindung hin (vgl. www.gutefrage.net).

Nach dem theoretischem Input folgt die Praxis:

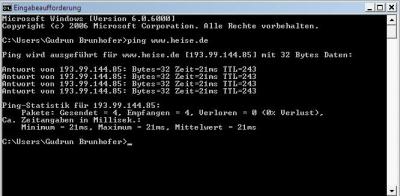

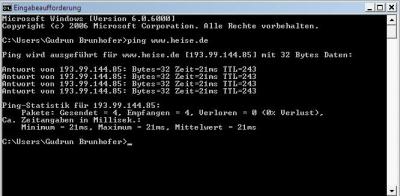

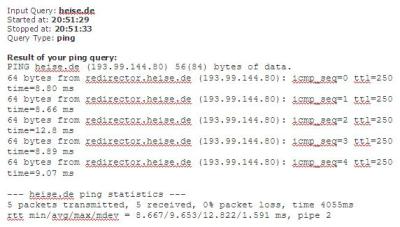

(1) Test von Ping mittels Windows Konsole

Sonntag, 1. Juni 2008, 20:45 Uhr

Ping www.heise.de

Resultat:

Montag, 2. Juni 2008, 19:55 Uhr

Ping www.heise.de

Resultat:

WOCHENENDE VS. WERKTAG

Meine Versuche zeigten das der ping am Sonntag um 1ms eine kürzere Zeit aufweist als jener am Sonntag.

Durchschnittszeit Sonntag: 20ms

Durchschnittszeit Montag: 21ms

Obwohl nur ein kleiner Unterschied vorliegt, brauchte das Sonntag-Datenpakte länger. Der Unterschied ist jedoch maginal und demnach nicht sehr aussagekräftig.

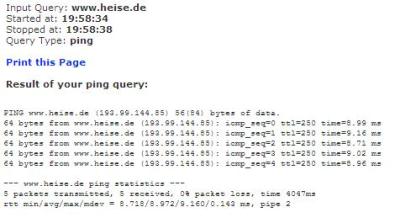

(2) Test von Ping als Webtool

Ich habe über Google nach einem Webtool, welches die gleiche Funktionalität wie der Ping Windows-Befehl anbietet, gesucht. Dabei bin ich auf folgendes Ping Online WebTool gestoßen: http://www.subnetonline.com/tools/ping.html

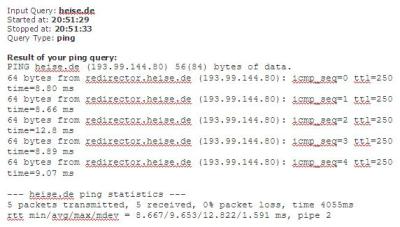

Sonntag, 1. Juni 2008, 20:50

http://www.subnetonline.com/tools/ping.html mit URL: www.heise.de

Resultat:

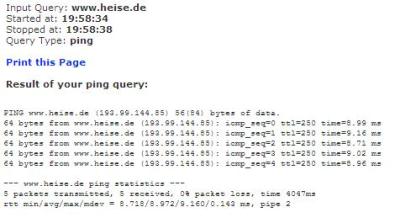

Montag, 2. Juni 2008, 19:58

http://www.subnetonline.com/tools/ping.html mit URL: www.heise.de

Resultat:

WINDOWS BEFEHL VS. WEBTOOL

Basierend auf die durchgeführtenTestfälle (jeweils am Wochenende und unter der Woche) konnte ich folgenden Unterschied zwischen dem Windows Befehl und dem Webtool herausfinden: Die Antwortszeit des Webtools ist immer um einiges schneller als jene des Windows Befehls. Ich vermute dass der Grund daran liegt, dass unser Heim- und Universitätsnetzwerk zuerst durchlaufen werden muss bevor das Paket das Internet erreicht. Das Webtool hat im Gegensatz dazu diese Hürden nicht zu überwinden.

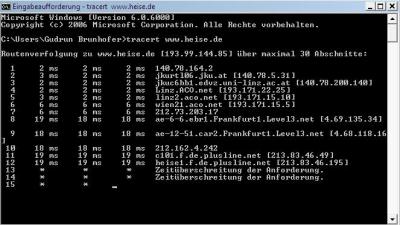

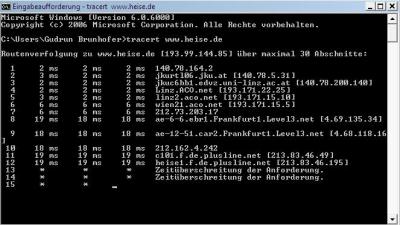

(3) Der Befehl TRACERT

Tracert ist die Abkürzung von traceroute. Es handelt sich dabei um einen Befehl, der die einzelnen Server anzeigt, die ausgehend von meinem Rechner bis zur angefügten IP Adresse bzw. Domain durchlaufen werden (vgl. www.gutefrage.net).

Tracert in der Windowskonsole:

Aufgrund der Zeitüberschreitung wurde die Routenverflogung ab dem 12. Knoten abgebrochen.

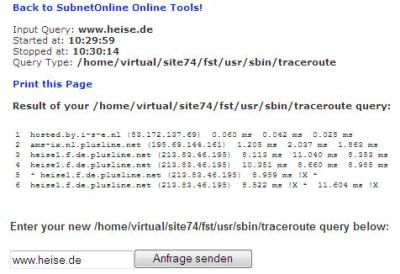

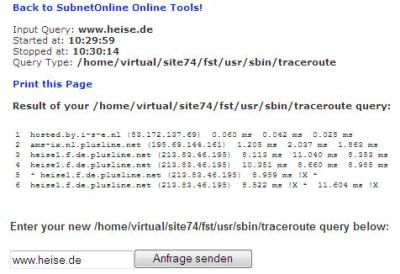

Tracert mit der Hilfe eines Onlinetools. Es wurde das selbe wie beim Befehl ping verwendet.

http://www.subnetonline.com/cgi-bin/webtools/traceroute.pl

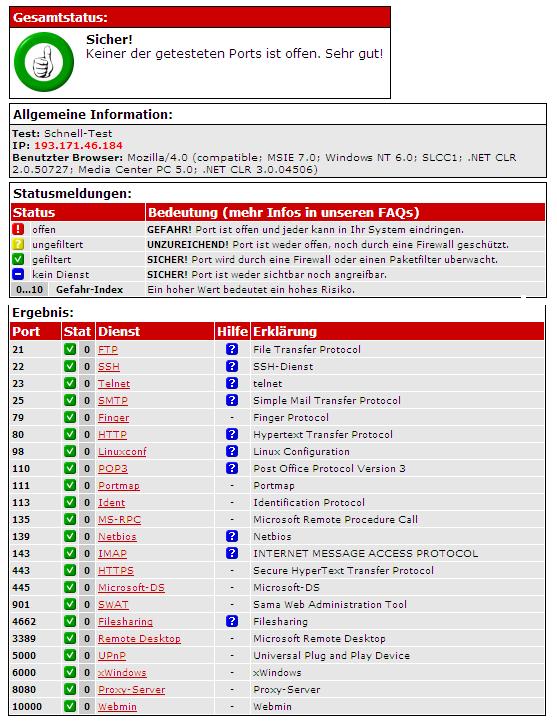

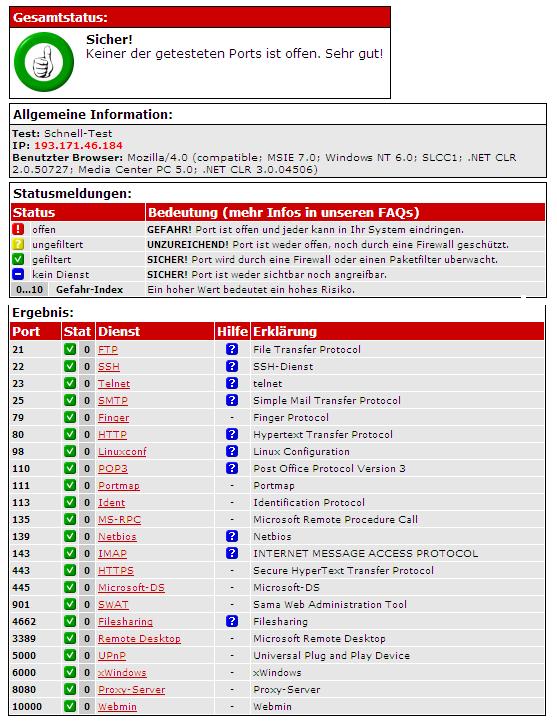

(4) Portscan Test

Mittels Google habe ich nach einem Web Tool zur Durchführung des Portscans gesucht und bin auf folgender Website fündig geworden: http://www.port-scan.de

Ein TCP-Test (so wurde der Portscan auf dieser Website genannt) ermittelte mir die Resultat:

Zum Glück sind die Ports im grünen Bereich, d.h das diese geschlossen sind und mein PC vor Angriffen aus dem Internet diesbezüglich geschützt ist.

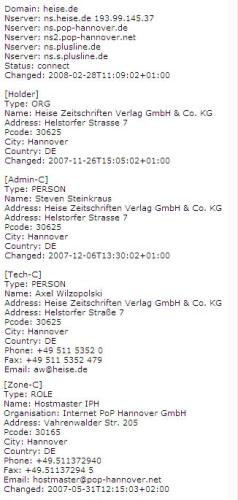

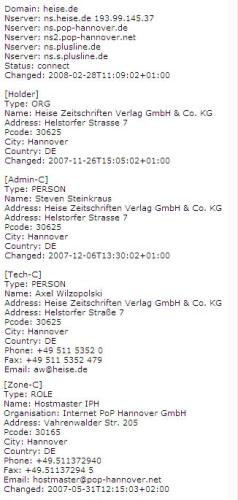

(5) whois Abfrage

http://www.internic.at/bin/whois?DOMAINNAME=heise.de

Mit diesem Webtool wurde eine WHOIS Abfrage auf den Domain www.heise.de durchgeführt.

Doch wie funktionierts?

Zuerst öffnete ich die Website von www.internic.at. Dies ist eine Registrierungsstelle für Domains. Hier habe ich dann nach dem Domain www.heise.de gesucht. Neben dem Suchergebnis habe ich dann auf "Inhaberdaten" geklickt. Schon erscheint das WHOIS Ergebnis:

Der Domain ist auf den „Heise Zeitschriften Verlag GmbH & Co. KG“ registriert. Zu finden ist dies unter [Holder] des WHOIS Ergebnisses.

Hiermit beende ich auch schon meine Reise durch das globale Netzwerk.

PING

Mit dem Befehl ping wird ein Datenpaket an eine angegebene IP-Adresse im Netzwerk verschickt. Es wird jene Zeit gemessen, die für das Routing eines Datenpakets vom Absender zum Empfänger und wieder zurück benötigt wird. Ein hoher ping weist demnach auf eine schlechte Verbindung hin (vgl. www.gutefrage.net).

Nach dem theoretischem Input folgt die Praxis:

(1) Test von Ping mittels Windows Konsole

Sonntag, 1. Juni 2008, 20:45 Uhr

Ping www.heise.de

Resultat:

Montag, 2. Juni 2008, 19:55 Uhr

Ping www.heise.de

Resultat:

WOCHENENDE VS. WERKTAG

Meine Versuche zeigten das der ping am Sonntag um 1ms eine kürzere Zeit aufweist als jener am Sonntag.

Durchschnittszeit Sonntag: 20ms

Durchschnittszeit Montag: 21ms

Obwohl nur ein kleiner Unterschied vorliegt, brauchte das Sonntag-Datenpakte länger. Der Unterschied ist jedoch maginal und demnach nicht sehr aussagekräftig.

(2) Test von Ping als Webtool

Ich habe über Google nach einem Webtool, welches die gleiche Funktionalität wie der Ping Windows-Befehl anbietet, gesucht. Dabei bin ich auf folgendes Ping Online WebTool gestoßen: http://www.subnetonline.com/tools/ping.html

Sonntag, 1. Juni 2008, 20:50

http://www.subnetonline.com/tools/ping.html mit URL: www.heise.de

Resultat:

Montag, 2. Juni 2008, 19:58

http://www.subnetonline.com/tools/ping.html mit URL: www.heise.de

Resultat:

WINDOWS BEFEHL VS. WEBTOOL

Basierend auf die durchgeführtenTestfälle (jeweils am Wochenende und unter der Woche) konnte ich folgenden Unterschied zwischen dem Windows Befehl und dem Webtool herausfinden: Die Antwortszeit des Webtools ist immer um einiges schneller als jene des Windows Befehls. Ich vermute dass der Grund daran liegt, dass unser Heim- und Universitätsnetzwerk zuerst durchlaufen werden muss bevor das Paket das Internet erreicht. Das Webtool hat im Gegensatz dazu diese Hürden nicht zu überwinden.

(3) Der Befehl TRACERT

Tracert ist die Abkürzung von traceroute. Es handelt sich dabei um einen Befehl, der die einzelnen Server anzeigt, die ausgehend von meinem Rechner bis zur angefügten IP Adresse bzw. Domain durchlaufen werden (vgl. www.gutefrage.net).

Tracert in der Windowskonsole:

Aufgrund der Zeitüberschreitung wurde die Routenverflogung ab dem 12. Knoten abgebrochen.

Tracert mit der Hilfe eines Onlinetools. Es wurde das selbe wie beim Befehl ping verwendet.

http://www.subnetonline.com/cgi-bin/webtools/traceroute.pl

(4) Portscan Test

Mittels Google habe ich nach einem Web Tool zur Durchführung des Portscans gesucht und bin auf folgender Website fündig geworden: http://www.port-scan.de

Ein TCP-Test (so wurde der Portscan auf dieser Website genannt) ermittelte mir die Resultat:

Zum Glück sind die Ports im grünen Bereich, d.h das diese geschlossen sind und mein PC vor Angriffen aus dem Internet diesbezüglich geschützt ist.

(5) whois Abfrage

http://www.internic.at/bin/whois?DOMAINNAME=heise.de

Mit diesem Webtool wurde eine WHOIS Abfrage auf den Domain www.heise.de durchgeführt.

Doch wie funktionierts?

Zuerst öffnete ich die Website von www.internic.at. Dies ist eine Registrierungsstelle für Domains. Hier habe ich dann nach dem Domain www.heise.de gesucht. Neben dem Suchergebnis habe ich dann auf "Inhaberdaten" geklickt. Schon erscheint das WHOIS Ergebnis:

Der Domain ist auf den „Heise Zeitschriften Verlag GmbH & Co. KG“ registriert. Zu finden ist dies unter [Holder] des WHOIS Ergebnisses.

Hiermit beende ich auch schon meine Reise durch das globale Netzwerk.

... link (2 comments) ... comment

... older stories

Online for 6336 days

Last update: 2009.02.03, 18:37

Last update: 2009.02.03, 18:37

status

You're not logged in ... login

menu

search

calendar

Juli 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

|||

recent updates

Online-Zahlung mittels...

Hallo, ich habe mich in meinem Blog auch mit einer...

Hallo, ich habe mich in meinem Blog auch mit einer...

by Friedrich.Robeischl.Uni-Linz (2009.02.03, 18:37)

ELBA-payment mittels...

Die Zahlungslösung für E- und M-Commerce...

Die Zahlungslösung für E- und M-Commerce...

by Gudrun.Brunhofer.Uni-Linz (2009.02.03, 11:50)

Preisbildungsprozess...

Hallo Gudrun, ich habe deinen Weblog verlinkt, da...

Hallo Gudrun, ich habe deinen Weblog verlinkt, da...

by Astrid.Haider.Uni-Linz (2008.11.28, 11:01)

Ebay

Hallo Gudrun! Ich habe im Rahmen unserer ersten HÜ...

Hallo Gudrun! Ich habe im Rahmen unserer ersten HÜ...

by Barbara.Sigl.Uni-Linz (2008.11.17, 23:42)

Der Preisbildungsprozess...

Bei Ebay handelt es sich um einen elektronischen, Marktplatz...

Bei Ebay handelt es sich um einen elektronischen, Marktplatz...

by Gudrun.Brunhofer.Uni-Linz (2008.11.14, 11:13)