E-Collaboration-Graichen

(last modified: 2010.06.20, 14:05)

Ich möchte mich hier gerne mit der Stenografie befassen, da ich mich im Vorfeld noch nie wirklich mit diesem Thema beschäftigt habe. Im Zusammenhang mit Anonymität und Privatsphäre habe ich eine geteilte Meinung zu dieser Verschlüsselungsmethode.

Bei meiner Suche nach Artikeln und Erklärungen zur Steganografie wurde ich auf die Seite, www.smart-id.at, aufmerksam. Diese Seite informiert über ein österreichisches unabhängiges Beratungs- und Entwicklungsunternehmen mit 10 hochqualifizierten Mitarbeitern unter der Leitung von Dipl.-Ing. Dr. Ernst Piller. Smart-ID setzt ihren Fokus auf IT-Sicherheit, RFID, Chipkarten, Biometrie, Kryptografie sowie die Steganografie.

Der Unternehmensgründer ist bereits seit 30 Jahren in der Beratungs- und Sicherheitsbranche tätig. Das Unternehmen selbst ist bereits weltweit im Einsatz mit einer umfangreichen Referenzliste und einem sehr hohen Know-how der Mitarbeiter. Da ich mich vor allem über die Steganografie informiert habe möchte ich gerne auf die Beschreibung von Smart-ID zurückgreifen:

Steganografie

Die Steganografie ist die Wissenschaft geheime Informationen so zu übertragen und zu speichern, dass ein nicht eingeweihter Dritter die Existenz dieser Information nicht merkt. Sie steht damit im Gegensatz zur Kryptografie, die vertrauliche Informationen verschlüsselt, aber nicht versteckt. Daher ist Steganografie besonders gefährlich in den Händen von Kriminellen und Terroristen. Sie hat aber auch viele positive Anwendungsgebiete wie das Digital Rights Management, die Erhöhung der „Privacy“ und Vertraulichkeit im Internet, die versteckte Speicherung vertraulicher Daten (z.B. Schlüssel, Passwörter) etc.

Ausgangslage der Steganografie

Eine Informationsgesellschaft lebt vom Austausch von Informationen über verschiedenste Kanäle. Es besteht dabei oftmals auch Interesse daran Daten geheim zu halten. Während kryptografische Verfahren hierfür inzwischen relativ sichere und leistungsfähige Lösungsansätze bieten, gewinnt auch das Verbergen der Tatsache eines Informationstransfers an sich zunehmend an Bedeutung. Dies ist beispielsweise dann wichtig, wenn Kryptographie verboten, unerwünscht oder verdächtig ist oder wenn, etwa aus strategischen Gründen, eine Kommunikation überhaupt verborgen bleiben soll. Z.B. könnte bei einer beabsichtigten Unternehmensfusion eine intensive Kommunikation potenzielle Verdachtsmomente verursachen. Weiters kann durch Steganografie der Bedarf nach versteckter Speicherung von Daten auf Datenträger erfüllt werden. Dabei geht es vor allem um PINs / Passwörter, kryptografische Schlüssel, Digital Rights Management Daten und um sonstige Daten, wo eine verschlüsselte Speicherung Verdacht schöpfen könnte oder wo die Gefahr einer gezielten Datenlöschung besteht.

Die Ambivalenz der Steganografie stellt eine große Herausforderung dar, weil sie einerseits im Bereich des Digital Rights Managements (DRM) für den Schutz von Bildern, Musik und Videofilmen vor Raubkopien und für Anwendungen zur Erhöhung der IT-Sicherheit und Privacy (siehe oben) wirksame Möglichkeiten bieten kann. Sie kann aber andererseits für die Sicherheit eine große Gefahr darstellen, z.B. im Bereich der Wirtschaftsspionage, der Verbreitung von Kinder-pornografischem Material, des organisierten Verbrechens und der Vorbereitung von kriminellen Handlungen wie Banküberfällen, Terrorangriffen etc..

Die Steganografie erlaubt nun diese verschleierte („unsichtbare“) Datenübertragung und Datenspeicherung. Das Wort kommt aus dem Altgriechischen στεγανός „schützend, bedeckt“ und γράφειν „schreiben“, heißt also „bedeckt Schreiben“ bzw. „geheimes Schreiben“. Bei der Steganografie darf ein uneingeweihter Dritter das Vorhandensein eines geheimen Datenaustausches oder einer geheimen Datenspeicherung nicht erkennen. Einem Überwacher liegen lediglich scheinbar unverfängliche Daten vor, bei dem es sich um Bildmaterial, formatierte Texte, Audio- oder Videoaufzeichnungen etc. handeln kann. Auch ein über VoIP (Voice over IP, Internettelefonie) oder GSM / UMTS (Mobilkommunikation) geführtes Telefongespräch können solche Daten sein.

Bezüglich des Inhaltes der verdeckten Nachricht kann man unterscheiden zwischen dem Austausch und der Speicherung legaler Informationen, wo schon eine verschlüsselte Kommunikation bzw. Datenspeicherung Hinweise (z.B. über den Speicherort), Verdächtigungen oder Angriffsmöglichkeiten (wie den „Man in the middle“ Angriff) ermöglichen, und dem Informationsaustausch über kriminelle Aktivitäten. Dabei sind die Gefahren vor allem:

- dass durch die zunehmende Verbreitung der Internettelefonie und der „Intelligenz“ der Mobiltelefone der Einsatz der Steganografie in der Sprachkommunikation vereinfacht wird und daher in Zukunft ein starkes Ansteigen in diesem Bereich zu erwarten ist;

- dass die Verfahren und Methoden der Steganografie, insbesondere aber die Komplexität der Abwehrmöglichkeiten steganografischer Angriffe, stark zugenommen haben;

- dass eine Abwehr über die Erkennung steganografischer Angriffe (Steganalyse) praktisch nicht möglich ist.

Die Beschäftigung mit der Steganografie hat nach dem Ereignis des 11. Septembers 2001 stark zugenommen. Allerdings hat die US-Presse schon vor dem 11. September auf die Verwendung der Steganografie durch Bin Laden und seine Organisation hingewiesen. Dabei sei z.B. auf den Artikel „Bin Laden: Steganography Master?“ von Declan McCullagh in Wired News vom 7.2.2001 zu verweisen oder einem Artikel von Jack Kelley vom 5.2.2001 im USA Today, wo er schreibt: „Terror goups hide behind Web encryption: Hidden in the X-rated pictures on several pornographic Web sites and the posted comments on sports chat rooms may lie the encrypted blueprints of the next terrorist attack against the United States or its allies. It sounds farfetched, but U.S. official and experts say it's the latest method of communication being used by Osama bin Laden and his associates to outfox law enforcement …“.

Daraus ergibt sich, dass die Möglichkeiten, die die Steganografie und deren Werkzeuge bieten, einen gewissen vertraulichen Umgang mit der Materie erfordern. Es ist notwendig, sich mit den Fortschritten der Steganografie und der Steganalyse (Detektion eines steganografischen Angriffs) zu beschäftigen. Dazu gehört auch die Ausdehnung auf neue Kommunikationswege, wie etwa auf die Internettelefonie (VoIP). VoIP, heute hauptsächlich bekannt durch Skype, wird in absehbarer Zeit das konventionelle Telefonnetz schrittweise ersetzen. Kommunikationspartner einer VoIP-Verbindung sind durch Nutzung steganografischer Methoden in der Lage, während einer VoIP-Sitzung geheime Nachrichten auszutauschen, ohne dass ein Lauscher diesen geheimen Datenaustausch erkennen kann. Dabei stellt einerseits das Einbetten von Informationen in Streaming-Daten eine Herausforderung dar, da beispielsweise Start und Ende der Übertragung flexibel synchronisiert werden müssen, andererseits muss die Verwendung von Sprachdaten über einen fehlerbehafteten Kanal mit eingeschränkter Qualität berücksichtigt werden. Außerdem ist die moderne Steganografie von der dahinter liegenden Theorie und den Verfahren komplexer als die Kryptografie. Ebenso ist die Abwehr steganografischer Angriffe durch Erkennung der steganografischen Einbettung extrem aufwendig und praktisch undurchführbar.

Steganografische Methoden

In der Geschichte wird Steganografie das erste Mal vom Schreiber Herodot im alten Griechenland vor 2500 Jahren beschrieben. Man verwendete damals mit Wachs überzogene Holztafeln zum Austausch von Schriften. Es wird von einem Griechen namens Demaratos berichtet, der auf die Idee kam das Wachs von den Holztafeln abzuschaben, geheime Botschaften ins Holz zu ritzen, um danach die Holztafeln wieder mit Wachs zu überziehen und sie mit unverdächtigen Nachrichten zu beschreiben. Ein weiteres, schon lange bekanntes Verfahren von Steganografie ist die Verwendung von Geheimtinte. Es wird hierbei zum Beispiel Zwiebelsaft als Tinte verwendet, der beim Schreiben unsichtbar ist, aber durch Erwärmen eine bräunliche Färbung entwickelt. Diese wurde auch noch im Ersten Weltkrieg von Agenten in einer weiter entwickelten Form verwendet. Es zeigt sich also, dass all diesen Verfahren der Steganografie dasselbe Ziel zugrunde liegt. Die Existenz einer Nachricht soll für Dritte unentdeckt bleiben und das Cover (Träger-Medium) soll möglichst unverdächtig sein.

Steganografische Verfahren verfolgen die Prinzipien:

- Das Cover (Medium, das als Träger einer geheimen Nachricht gewählt wird) sollte keine Anhaltspunkte über die Existenz einer versteckten Nachricht geben.

- Die zu versteckende Nachricht muss kleiner sein als das Cover.

- Bei Verdacht auf Vorhandensein einer geheimen Nachricht sollte es nicht möglich sein diese, ohne Kenntnis des verwendeten Verfahrens, zu extrahieren.

Kenngrößen, die die Steganografie beeinflussen, sind:

- Menge der zu versteckenden Daten

- Robustheit: Ein Maß dafür, wie sehr das Cover „freundlich“ bzw. „feindlich“ transformiert (geeignet verändert) werden kann, ohne die versteckte Nachricht zu verändern.

- Unsichtbarkeit der geheimen Daten. Diese steht mit der Menge der einzubettenden Daten in Beziehung. Je mehr Daten in einem Cover untergebracht werden sollen, desto höher ist die Chance dass jemand verdacht schöpft, z.B. durch einen eklatanten Qualitätsverlust bzw. durch Auffälligkeiten bei statistischen Analyseverfahren.

- Rechenleistung, die für die Einbettung und das Auslesen benötigt wird. Dies gilt besonders für Echtzeitanwendungen, wie z.B. das Einbetten in eine Sprachübertragung.

- Detektierbarkeit. Wie aufwendig ist es für den Empfänger die eingebettete (versteckte) Nachricht wieder zu finden?

Die computergestützte Steganografie begann in den 1980er Jahren, jedoch hat sie erst um die Jahrtausendwende mit der großen Verbreitung des Internets zunehmend an Bedeutung gewonnen. Die verwendeten Techniken entwickeln sich seither ständig weiter und werden immer ausgereifter, was nicht zuletzt auf die kommerzielle Bedeutung digitaler Wasserzeichen zum Schutz vor Urheberrechtsverletzungen (DRM) zurückzuführen ist.

Audio-, Bild- und Videodateien enthalten ein sogenanntes Rauschen. Dieses Rauschen bietet genügend Platz für die unauffällige Einbettung geheimer Nachrichten in die Telekommunikation oder zur unauffälligen Abspeicherung von Daten auf Datenträger. Bei Audiodateien können Informationen zum Beispiel durch ein minimales künstlich geschaffenes Echo oder ein praktisch nicht hörbares Hintergrundgeräusch eingeschleust werden. Bei einem Telefongespräch ist die Veränderung für die menschliche Wahrnehmung nicht feststellbar. Die klassische Methode der Abwehr derartiger steganografischer Angriffe (Einbettungen geheimer Nachrichten in die Telekommunikation) erfolgt über die die Steganalyse, die versucht steganografische Angriffe zu erkennen und abzuwehren. Die Steganalyse ist aber aus heutiger Sicht nicht machbar, weil es praktisch unmöglich ist Verfahren und Lösungen zu entwickeln, die moderne Steganografie-Verfahren in Echtzeit erkennen und verhindern. Damit ist bei steganografischen Angriffen auch eine richterlich genehmigte Abhörung eines Telefongespräches erfolglos. Man kann dabei weder die verdeckt übertragenen Informationen erkennen, noch, ob überhaupt verdeckt Daten ausgetauscht wurden. Kriminelle können daher mit Hilfe der Steganografie bei ihrer telefonischen Kommunikation jeglicher staatlicher Überwachung und Kontrolle vollständig entkommen.

Die steganografischen Verfahren in der IT begannen vor allem mit der LSB (Least Significant Bit) Einbettung. Dabei werden die niederwertigsten Bits mit dem Bitstrom, der der geheimen einzubettenden Information entspricht, überschrieben. Es wird das in digitalisierten Trägern vorkommende natürliche Rauschen als Platzhalter für diese Informationen ausgenützt. Die Annahme ist, dass beispielsweise die Farbe Grau eines digitalisierten Bildes keinen genauen Messwert hat, sondern einen gewissen Toleranzbereich aufweist. Das niederwertigste Bit ist aufgrund dieses Messfehlers bereits eine unbestimmte Größe. Durch Veränderung des niederwertigsten Bits bleibt man innerhalb dieses Toleranzbereiches, sodass für das menschliche Auge kein Unterschied festzustellen ist.

Das LSB-Verfahren ist relativ einfach zu implementieren und die eingebettenden Informationen sind nicht wahrnehmbar. Es ist aber nicht resistent gegenüber Abwehr durch verändern der niederwertigsten Bits.

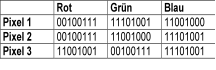

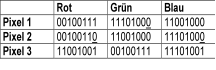

Beispiel: Buchstabe A (10000011) vor und nach der Einbettung in drei Bildpunkte

|

|

Diesen relativ einfachen LSB-Einbettungen folgten wesentlich komplexere Einbettungsverfahren wie z.B. das "Echo Hiding", "Pre/Post Masking", "Frequency Masking" und "Slope Alteration". Diese basieren auf Einbettungsräumen, die über verschiedene Transformationen wie der diskreten Fourier Transformation (DFT), der diskreten Cosinus Transformation (DCT), der diskreten Wavelet Transformation (DWT), sowie der Transformation in das Cepstrum, das sich durch die logarithmierte inverse DFT ergibt, errechnet werden können.

Einbettung im Transformationsraum

Einbettungen im Zeit- bzw. Ortsraum sind zwar relativ leicht zu bewerkstelligen und erreichen auch gute Kapazitäten, sie sind jedoch sehr anfällig gegen Störungen. Weitaus robuster lässt sich z.B. in die einzelnen Frequenzen, aus denen sich ein Bild oder ein Musikstück zusammensetzt, einbetten. Hierzu benötigt man eine mathematische Transformation, die das Cover vom Zeit- bzw. Ortsraum in den Frequenzraum überführt und eine entsprechende Inverse, die sich nach der Einbettung um die Rücktransformation kümmert. Es existieren mehrere solcher Transformationen, wobei kurz auf die drei gängigsten eingegangen werden soll.

Diskrete Fourier Transformation (DFT):

Die neuen Einbettungsverfahren begannen mit der DFT. Sie ist ein Prozess, Datenpunkte einer digitalisierten Funktion aus dem Zeitbereich so zu analysieren, dass eine Reihe von Sinussen entsteht, deren Addition wieder die Ausgangsfunktion ergibt. Die einzelnen Sinusse repräsentieren die in der Funktion enthaltenen Frequenzen.

Diskrete Cosinus-Transformation (DCT)

Wie die DFT drückt auch die diskrete Cosinus-Transformation eine Funktion als Summe von Sinussen mit verschiedenen Frequenzen und Amplituden aus. Ein Unterschied zur DFT ist, dass die DCT nur Cosinus-Funktionen verwendet. Es gibt mehrere Varianten der DCT.

Wavelet-Transformation

Wavelets sind Funktionen, die bestimmte Anforderungen erfüllen. So ergibt das Integral eines Wavelets immer Null. Außerdem müssen Wavelets immer wohl lokalisiert sein. Andere Anforderungen sind technischer Natur und dienen hauptsächlich dazu, eine schnelle und einfache Berechnung der Wavelet-Transformation und ihrer Inversen zu gewährleisten. Es gibt viele verschiedene Wavelets. So wie Sinusse und Kosinusse bei der DFT und DCT werden Wavelets als Basisfunktionen genutzt, um andere Funktionen darzustellen. Diese Basis-Wavelets werden auch oft "‘Motherwavelets"’ genannt.

In diesen Transformationsräumen erfolgt nun die Einbettung der vertraulichen Daten. Es existieren viele verschiedene Einbettungsverfahren, die alle relativ komplex sind. Aus Gründen der beschränkten Länge des Artikels wird nur das „Echo Hiding“ kurz vorgestellt. Beim „Echo Hiding“ werden durch Hinzufügen eines künstlichen, nicht hörbaren Echos die vertraulichen Daten in das ursprüngliche Signal (Cover) codiert. Dabei werden die Daten mit Hilfe der Variierung von drei Parametern eines Echos eingesetzt, die Anfangsamplitude, Abklingrate und der Abstand. Als den Abstand bezeichnet man das Intervall zwischen dem Originalsignal und seinem Echo. Wird dieser Abstand verringert, so überlagern sich die beiden Signale, und genau an einem bestimmten Punkt dieser Überlagerung kann das menschliche Ohr nicht mehr zwischen diesen beiden unterscheiden. Dabei wird dieses Echo als eine zusätzliche Resonanz wahrgenommen, das Signal erscheint voller.

Abwehr steganografischer Angriffe

Die Abwehr steganografischer Angriffe, z.B. von Kriminellen, erfolgt üblicherweise über die Steganalyse (Detektion eines steganografischen Angriffs). Dabei werden die Daten nach steganografischen Einbettungen untersucht. Die Steganalyse ist extrem aufwendig und praktisch nur bei LSB-Einbettungen erfolgreich anwendbar. Die FH St. Pölten hat im Projekt StegIT für die LSB-Einbettung spezielle Transformationsverfahren entwickelt. Dabei erfolgt ohne Steganalyse eine unhörbare / unsichtbare Entfernung der vertraulichen Daten mit Hilfe von Zufallszahlen und mathematischen Operationen in Verbindung mit speziellen Optimierungsmethoden. Sie zeigen, dass es machbar ist mit relativ einfachen Mitteln LSB-Einbettungen wirkungsvoll abzuwehren. Die Transformationsverfahren von StegIT wehren sofort einen möglichen steganografischen Angriff ab, unabhängig davon, ob überhaupt ein steganografischer Angriff stattgefunden hat. Diese Abwehr von Angriffen darf aber die normale Datenübertragung / Sprachübertragung nicht stören.

Digital Rights Management (DRM)

Durch ständig gewachsener Bandbreiten, immer billigerem Speicherplatz und der Entwicklung guter Komprimierungsverfahren, ist der Austausch großer Datenmengen über das Netz, sowie deren Speicherung, heute kein Problem mehr. Dies führte zu einem rasanten Anstieg von Urheberrechtsverletzungen. Am Anfang war hauptsächlich die Musikindustrie betroffen bzw. die Inhaber von Bildern und Grafiken, doch steigende Kapazitäten haben auch die Verteilung größerer Datenobjekte, wie zum Beispiel von Videofilmen oder Computerspielen, ermöglicht. Schnell wurde der Ruf nach neuen Technologien laut, die den Urheberrechts-Missbrauch erschweren sollten. Hier kommen heute unter anderem die „Digitalen Wasserzeichen“ zum Einsatz. Diese haben sich aus Methoden der Steganografie entwickelt, verfolgen jedoch teilweise andere Ziele und müssen andere Spezifikationen erfüllen.

Eine Form des digitalen Wasserzeichens ist das „Fingerprinting“. Man bezeichnet damit den Vorgang, eine erworbene Datei mit spezifischen Daten des Käufers geschützt und versteckt zu kennzeichnen. So kann z.B. festgestellt werden von wem eine illegal in Umlauf gebrachte Datei ursprünglich stammt. Beim digitalen Wasserzeichen werden die Informationen der Urheberschaft, Kopierschutz etc. in den Daten versteckt eingebettet. Die Menge der einzubettenden Information ist im Vergleich zur Steganografie meist gering, schließlich sollen nur Informationen zum Zwecke der Urheberschaft, nicht geheime Nachrichten versteckt werden.

Ein Entfernen dieser Markierung soll nicht möglich sein bzw. einen großen Qualitätsverlust oder ein Zerstören der Daten mit sich bringen. Ein digitales Wasserzeichen sollte immun gegen diverse Vorgänge, wie beispielsweise Formatkonvertierungen, verlustbehaftete Kompression, Filterung, Clipping, Resampling, Rotation, Spiegelung, Skalierung usw. sein. Alle diese Operationen dürfen das Wasserzeichen nicht entfernen bzw. beschädigen. Um diese Widerstandsfähigkeit zu erreichen, werden digitale Wasserzeichen zum Beispiel mit Hilfe des Spread-Spektrums-Verfahrens eingebettet.

Wie bereits in diesem Text ausführlich beschrieben gibt es einige Vor- sowie auch Nachteile für dieses System. Meine Meinung verhält sich nicht anders als im Text, auf der einen Seite ist es sicherlich ein Fortschritt für manche Sparten auf der anderen jedoch ein leichtes Spiel für zB kriminelle Taten. Ich glaube wir können gespannt sein was die weiteren Entwicklungen in diesem Sektor in Zukunft noch bringen werden.

Dass sich mittlerweile Anbieter gefunden haben die...