Dienstag, 18. Januar 2005

Anwendung von Bluetooth bei Austellungen

hans.ratzesberger.uni-linz, 15:14h

Zu diesem Thema würde ich gerne meine persönlichen Erfahrungen in der Anwendung von Bluetooth dokumentieren.

Beim Betreten der Ausstellungsräume hört man Musik und grundsätzliche Informationen zum Thema;gut ist die Stop-Taste für den Fall, dass die Musik nicht gefällt oder der Besucher einfach Ruhe haben möchte. Ein Lautstärkenregler ist selbstverständlich. Gelangt man in die Nähe von besonderen Exponaten, (Gemälde, Dokumente, Skulpturen etc.) bekommt man zusätzliche Informationen, die nicht zu aufdringlich und langatmig sind, die Stimme klingt angenehm. Der Sprecher weist darauf hin, dass,wenn gewünscht, noch detailliertere Informationen zur Verfügung stehen. Dafür gibt es noch eine Taste. Um den Besucher (Hörer) nicht zu ermüden, wechseln sich ein männlicher und ein weiblicher Sprecher ab. Mit Hilfe einer weiteren Taste kann man jede Information beliebig oft wiederholen.

Jedoch wird man nicht permanent beschallt, es bleibt genügend Raum für eigene Gedanken, sodass Konzentration und Interesse nicht schwinden.

Gelegentlich kommt es vor, daß sich zwei Funkfelder überschneiden, dann wird der aktuelle Vortrag, zB. zu einem Bild, von einem anderen, zB. zu einem Dokument, unterbrochen. Das ist etwas irritierend, lässt sich jedoch mit ein oder zwei kleinen Schritten in die richtige Richtung schnell beheben.

Verblüffend synchron erweist sich die optische und klangliche Balance, um in jedem Raum und mit jedem neuen Thema ein besonderes Erlebnis für den Besucher zu entwerfen. Bemerkenswert ist auch das beinahe ungestört individuelle Empfinden der Ausstellung und der Atmosphäre.

Gerade für körperlich beeinträchtigte Menschen hätte Bluetooth einige Vorteile, da viele Faktoren wie Tempo, Lautstärke etc. individuell abgestimmt werden können. (zB. stellen die Beschriftungen neben Exponaten oft ein Handicap für Menschen mit Sehschwäche dar.)

Meiner Meinung nach hat man mit Bluetooth gerade im Bereich der Kultur und des Fremdenverkehrs viele Verwendungsmöglichkeiten. Vorstellbar wäre zB. in einer kleinen Altstadt wie in Linz, das System als eine Art "Fremdenführer" einzusetzen. Was man im Rahmen der Ars electronica auf interessantem Weg testen könnte.

Es besteht die Gefahr, dass man als Konsument einerseits individuelle Vorteile in der Art der Konsumation erfährt, andererseits an der Qualität des Konsumguts entbehrt.

Landesaustellung OÖ 2004

Im Rahmen der Landesausstellung OÖ 2004 besuchte ich die Veste Oberhaus, Passau (Thema Herrschaftszeiten, Glanz und Elend des Fürstbistums Passau, einer von vier Ausstellungsorten in OÖ und Bayern). Am Eingang zur Ausstellung konnte man (kostenlos) ein kleines Kästchen umhängen und ein Paar Kopfhörer aufsetzen. Freundlich wurden dem Besucher die Funktionen der Ausrüstung erklärt. Daneben wurden jedoch auch Führungen angeboten.Beim Betreten der Ausstellungsräume hört man Musik und grundsätzliche Informationen zum Thema;gut ist die Stop-Taste für den Fall, dass die Musik nicht gefällt oder der Besucher einfach Ruhe haben möchte. Ein Lautstärkenregler ist selbstverständlich. Gelangt man in die Nähe von besonderen Exponaten, (Gemälde, Dokumente, Skulpturen etc.) bekommt man zusätzliche Informationen, die nicht zu aufdringlich und langatmig sind, die Stimme klingt angenehm. Der Sprecher weist darauf hin, dass,wenn gewünscht, noch detailliertere Informationen zur Verfügung stehen. Dafür gibt es noch eine Taste. Um den Besucher (Hörer) nicht zu ermüden, wechseln sich ein männlicher und ein weiblicher Sprecher ab. Mit Hilfe einer weiteren Taste kann man jede Information beliebig oft wiederholen.

Jedoch wird man nicht permanent beschallt, es bleibt genügend Raum für eigene Gedanken, sodass Konzentration und Interesse nicht schwinden.

Gelegentlich kommt es vor, daß sich zwei Funkfelder überschneiden, dann wird der aktuelle Vortrag, zB. zu einem Bild, von einem anderen, zB. zu einem Dokument, unterbrochen. Das ist etwas irritierend, lässt sich jedoch mit ein oder zwei kleinen Schritten in die richtige Richtung schnell beheben.

Verblüffend synchron erweist sich die optische und klangliche Balance, um in jedem Raum und mit jedem neuen Thema ein besonderes Erlebnis für den Besucher zu entwerfen. Bemerkenswert ist auch das beinahe ungestört individuelle Empfinden der Ausstellung und der Atmosphäre.

[zurück]

Vorteile

Meine Erfahrung mit Bluetooth war eine durchwegs positive und in dieser speziellen Anwendung die erste überhaupt. Ich denke, dass es gerade in diesem Bereich viele Vorteile birgt. Wünscht man in einem Museum, einer Galerie, einer Ausstellung etc. eine Führung, ist man nicht gezwungen, eventuell zu warten, außerdem ist es nicht für jeden angenehm, sich in Gruppen bewegen zu müssen. Sprachliche Barrieren lassen sich mühelos überwinden. Im Verlauf des Besuches kann man vor jedem Exponat so lange verweilen, wie man möchte, die Lautstärke kann nach den persönlichen Bedürfnissen geregelt werden, der Vortrag kann genau dann und so oft gehört und gestoppt werden, wie gewünscht und man wird nicht eventuell durch andere Besucher und/oder Teilnehmer der Führung gestört. Die Bedienung des Apparats ist denkbar einfach und auch für Ungeübte schnell faßbar.Gerade für körperlich beeinträchtigte Menschen hätte Bluetooth einige Vorteile, da viele Faktoren wie Tempo, Lautstärke etc. individuell abgestimmt werden können. (zB. stellen die Beschriftungen neben Exponaten oft ein Handicap für Menschen mit Sehschwäche dar.)

Meiner Meinung nach hat man mit Bluetooth gerade im Bereich der Kultur und des Fremdenverkehrs viele Verwendungsmöglichkeiten. Vorstellbar wäre zB. in einer kleinen Altstadt wie in Linz, das System als eine Art "Fremdenführer" einzusetzen. Was man im Rahmen der Ars electronica auf interessantem Weg testen könnte.

[zurück]

Nachteile

Die Möglichkeit, Fragen an den Fremdenführer zu stellen, entfällt allerding. Ebenso, gegebenenfalls einem besonders brillianten, humorvollen Menschen zu begegnen.Es besteht die Gefahr, dass man als Konsument einerseits individuelle Vorteile in der Art der Konsumation erfährt, andererseits an der Qualität des Konsumguts entbehrt.

[zurück]

Zukunftsvision

In Verbindung mit ubiquitäre Datenbankanwendungen (Konzept: anytime - anywhere - anymedia) stellt die Bluetoothtechnologie ein sehr mächtiges Instrument dar. Durch die Eingabe der persönlichen Präferenzen in, zum Beispiel, einen Personal Data Assistent (PDA), werden nur für den jeweiligen Benutzer nur jene Information gesendet, die ihn interessieren. In einem Museum könnten das Informationen zu einem Erfinder, dem technischen oder geschichtlichen Background zu einer Erfindung sein. Ebenso ist es möglich, nur genauere Informationen zu einem oder mehreren Künstler einer bestimmten Kunstrichtung zu bekommen.[zurück]

... link (0 comments) ... comment

Freitag, 12. November 2004

Symmetrische & Asymmtrische Verschlüsselung

hans.ratzesberger.uni-linz, 15:15h

Die symmetrische Verschlüsselung

Bei der symmetrischen Verschlüsselung ist der Schlüssel für das Codieren gleich dem Schlüssel für das Decodieren. Daher kommt der Begriff symmetrisch. Symmetrische Algorithmen verwenden Schlüssellängen zwischen 56 und 128 Bit. Das große Problem besteht darin, wie man den Schlüssel austauscht, ohne das eine unbefugte Person Zugriff darauf hat.

Vertreter dieses Verfahrens sind:

+IDEA: 64 Bit

+RC4: variable Schlüssellänge (bis 2048 Bit)

+AES (Advanced Encryption Standard)

Die asymmetrische Verschlüsselung

Hier werden zwei verschiedene Schlüssel für das Codieren / Decodieren verwendet.Bei einem Verfahrensvergleich sieht man, dass die symmetrischen meist um einen gewissen Faktor schneller sind als die Asymmetrischen. Asymmetrische Algorithmen verwenden Schlüssellängen von mindestens 768 Bit. Dies ist deshalb nötig, da bei asymmetrischen Systemen viel weniger Werte als Schlüssel in Frage kommen.

Vertreter sind:

+RSA

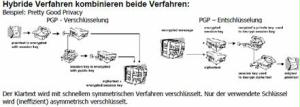

Hybride Verschlüsselung

Hierbei handelt sich um eine Kobination aus symmterischer und asymmetrischer Verschlüsselung.Wobei die asymmetrische Verschlüsselung das Schlüsseltausch-Problem löst. Ein geheimer Schlüssel eines schnellen symmetrischen Verfahrens wird mit einem asymmetrischen Verfahren verschlüsselt und ausgetauscht

.

.Vertreter sind:

+PGP (Pretty Goos Privacy)

Eine Anwendung von PGP findet bei der Bürgerkarte statt, die eigentlich physisch nicht existiert. Das bedeutet, daß es in keine eigene Bürgerkarte gibt, sondern nur Chipkarten (Bankomatkarte, Studentenauswei, e-Card, etc.), die um die Bürgerkartenfunktion erweitert sind.

Näheres zur Anwendung von PGP.

Näheres zum Bürgerkartenkonzept.

Weitere Informationen über Verschlüsselungsfragen sind in den Unterlagen der Übung Algortihmen und Datenstrukturen II erhältlich.

Hier gehts weiter zu:

Geschichte der Kryptographie

Kryptographie Einführung

... link (0 comments) ... comment

Geschichte

hans.ratzesberger.uni-linz, 14:43h

Die Kryptographie hat ihren Ursprung in der Antike. Jüdische Schreiber verbargen die Bedeutung des Geschriebenen, indem sie das Alphabet umkehrten, also den letzten Buchstaben anstelle des ersten, den vorletzten anstelle des zweiten usw. benutzen. Dieses System wurde Atbasch genannt und ist auch in der Bibel belegt.

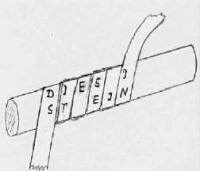

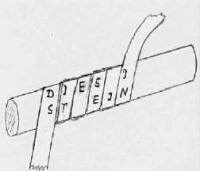

Die Spartaner verwendeten im 5. Jahrhundert v.Chr. eine Verschlüsselungsmethode, bei der ein beschreibares Lederband um einen Stab mit bestimmtem Durchmesser gewickelt wurde. Die Botschaft wurde von oben nach unten auf dieses Band geschrieben und dann übermittelt. Nur der Empfänger wußte, welchen Durchmesser der Stab haben mußte, um die Botschaft wieder lesbar machen zu können. Dieses Verfahren wurde Styla (Szytal) genannt.

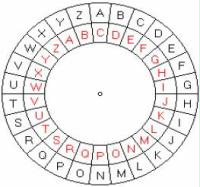

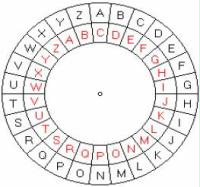

Die Römer verwendeten eine Technik, bei der 2 Scheiben mit dem Alphabet übereinandergelegt wurden.

Dabei wurde verschoben geschrieben. Im obigen Beispiel lautet die Funktion: c = p + 2 mod 26, wobei 26 die maximale Anzahl der Buchstaben des verwendeten Alphabetes ist.

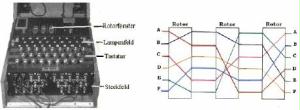

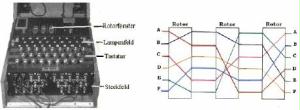

Einen weiteren Meilenstein in der Geschichte der Kryptographie war die Erfindung der Enigma.

1919 wurde sie vom Niederländer Hugo Koch patentiert und später von der deutschen Marine, Armee und Luftwaffe gekauft. Die erste Entschlüsselung gelang Kryptologen aus Polen und England bereits 1932, worauf sie von den Deutschen umgebaut wurde. In England wurde sie während des 2.Weltkrieges ein zweites mal geknackt.

Die Enigma wurde dann von Computer als Verschlüsselungsmaschinen abgelöst.

Hier gehts weiter zu:

Kryptographie Einführung

Symmetrische & Asymmetrische Verschlüsselung

Die Spartaner verwendeten im 5. Jahrhundert v.Chr. eine Verschlüsselungsmethode, bei der ein beschreibares Lederband um einen Stab mit bestimmtem Durchmesser gewickelt wurde. Die Botschaft wurde von oben nach unten auf dieses Band geschrieben und dann übermittelt. Nur der Empfänger wußte, welchen Durchmesser der Stab haben mußte, um die Botschaft wieder lesbar machen zu können. Dieses Verfahren wurde Styla (Szytal) genannt.

Die Römer verwendeten eine Technik, bei der 2 Scheiben mit dem Alphabet übereinandergelegt wurden.

Dabei wurde verschoben geschrieben. Im obigen Beispiel lautet die Funktion: c = p + 2 mod 26, wobei 26 die maximale Anzahl der Buchstaben des verwendeten Alphabetes ist.

Einen weiteren Meilenstein in der Geschichte der Kryptographie war die Erfindung der Enigma.

1919 wurde sie vom Niederländer Hugo Koch patentiert und später von der deutschen Marine, Armee und Luftwaffe gekauft. Die erste Entschlüsselung gelang Kryptologen aus Polen und England bereits 1932, worauf sie von den Deutschen umgebaut wurde. In England wurde sie während des 2.Weltkrieges ein zweites mal geknackt.

Die Enigma wurde dann von Computer als Verschlüsselungsmaschinen abgelöst.

Hier gehts weiter zu:

Kryptographie Einführung

Symmetrische & Asymmetrische Verschlüsselung

... link (0 comments) ... comment

Kryptographie Einführung

hans.ratzesberger.uni-linz, 14:24h

Die Informatik spielt in der Kryptographie eine wesentliche Rolle.

Jeder Mensch hat gewisse Grundrechte zwecks Schutz des Individuums. Das Pendant zum Briefgeheimnis für die Kommunikation auf dem Postweg ist die Verschlüsselung für die moderne Kommunikation im Internet.

Das Briefgeheimnis ist ein durch den Staat garantiertes Grundrecht, das aber in bestimmten Fällen durchbrochen werden darf (Im Zeitalter des zunehmenden Terrorismus spielt das eine große Rolle).

Näheres dazu steht im Rechtsinformationssystem des Bundeskanzleramtes.

Ebenso verhält es sich mit den Verschlüsselung im Internet. Neue Verschlüsselungstechniken werden durch einen Staat nur dann erlaubt, wenn sie ein sogenanntes Backdoor haben, um eben bei "Gefahr im Verzug" einen Zugriff zu ermöglichen.

Auch aus militärischer Sicht spielt Kryptographie eine wesentliche Rolle. So werden neue Kryptographietechniken mit einem Exportverbot belegt. Als Beispiel möchte ich das PPG (pretty good privacy) erwähnen, daß in den USA mit einem solchen Verbot belegt worden ist.

So bedient sich die National Security Agency (NSA) eines globalen Abhörnetzes, welches den gesamten Datenverkehr, welcher über Satellit läuft, überwacht. Auch England, Kanada, Neuseeland und Australien gehören dieser Gruppe an. Dieses Projekt ist auch unter dem Namen Echolon bekannt.

Auch auf europäischer Ebene gibt es eine ähnliche Vereinigung, deren Ziel eine verbesserte Zusammenarbeit von den verschiedenen Polizeikräften ist. (z.B.: Abhören von Handys). In den meisten europäischen Staaten wurde eine Richtlinie umgesetzt, welche den Mobilfunkbetreiber zwingt, daß er entsprechende Schnittstellen zum abhören zur Verfügung stellen muß. Die Kollaboration der Polizeikräfte wird auch als Enfopol bezeichnet.

Ein weiteres staatenübergreifendes Projekt ist das sogenannte wassenaar arrangement. Dieses Abkommen regelt den Export von sogenannten „dual-use-goods“. Darunter versteht man Kryptographie Werkzeuge (z.B.: Software) die für den zivilen als auch für den militärischen Gebrauch einsetzbar ist.

Die Mitglieder des "wassenaar arrangement" verpflichten sich bestimmte Produkte nicht in Staaten zu exportieren, die nicht diesem Abkommen beigetreten sind.

Hier gehts weiter zu:

Geschichte der Kryptographie

Symmetrische & Asymmetrische Verschlüsselung

Jeder Mensch hat gewisse Grundrechte zwecks Schutz des Individuums. Das Pendant zum Briefgeheimnis für die Kommunikation auf dem Postweg ist die Verschlüsselung für die moderne Kommunikation im Internet.

Das Briefgeheimnis ist ein durch den Staat garantiertes Grundrecht, das aber in bestimmten Fällen durchbrochen werden darf (Im Zeitalter des zunehmenden Terrorismus spielt das eine große Rolle).

Näheres dazu steht im Rechtsinformationssystem des Bundeskanzleramtes.

Ebenso verhält es sich mit den Verschlüsselung im Internet. Neue Verschlüsselungstechniken werden durch einen Staat nur dann erlaubt, wenn sie ein sogenanntes Backdoor haben, um eben bei "Gefahr im Verzug" einen Zugriff zu ermöglichen.

Auch aus militärischer Sicht spielt Kryptographie eine wesentliche Rolle. So werden neue Kryptographietechniken mit einem Exportverbot belegt. Als Beispiel möchte ich das PPG (pretty good privacy) erwähnen, daß in den USA mit einem solchen Verbot belegt worden ist.

So bedient sich die National Security Agency (NSA) eines globalen Abhörnetzes, welches den gesamten Datenverkehr, welcher über Satellit läuft, überwacht. Auch England, Kanada, Neuseeland und Australien gehören dieser Gruppe an. Dieses Projekt ist auch unter dem Namen Echolon bekannt.

Auch auf europäischer Ebene gibt es eine ähnliche Vereinigung, deren Ziel eine verbesserte Zusammenarbeit von den verschiedenen Polizeikräften ist. (z.B.: Abhören von Handys). In den meisten europäischen Staaten wurde eine Richtlinie umgesetzt, welche den Mobilfunkbetreiber zwingt, daß er entsprechende Schnittstellen zum abhören zur Verfügung stellen muß. Die Kollaboration der Polizeikräfte wird auch als Enfopol bezeichnet.

Ein weiteres staatenübergreifendes Projekt ist das sogenannte wassenaar arrangement. Dieses Abkommen regelt den Export von sogenannten „dual-use-goods“. Darunter versteht man Kryptographie Werkzeuge (z.B.: Software) die für den zivilen als auch für den militärischen Gebrauch einsetzbar ist.

Die Mitglieder des "wassenaar arrangement" verpflichten sich bestimmte Produkte nicht in Staaten zu exportieren, die nicht diesem Abkommen beigetreten sind.

Hier gehts weiter zu:

Geschichte der Kryptographie

Symmetrische & Asymmetrische Verschlüsselung

... link (0 comments) ... comment

Montag, 8. November 2004

Vorstellen: Hans Ratzesberger

hans.ratzesberger.uni-linz, 09:47h

Ich bin am 27.02.1974 in Linz geboren. Nachdem ich an der Paul- Hahn HTL für Elektrotechnik (Energietechnik und Leistungselektronik) maturiert hatte, leistete ich den Präsenzdienst beim Bundesheer ab. Danach inskribierte ich zuerst 3 Semester an der TU Graz für Elektro- Biomedizinische Technik.

Seit dem Sommersemester 1999 studiere ich an der JKU Wirtschaftsinformatik.

Nebenbei war und bin ich als Selbstständiger bzw. Unselbstständiger erwerbstätig.

Link auf mein Thema zur Kryptographie:

/9630733/stories/7457/

Seit dem Sommersemester 1999 studiere ich an der JKU Wirtschaftsinformatik.

Nebenbei war und bin ich als Selbstständiger bzw. Unselbstständiger erwerbstätig.

Link auf mein Thema zur Kryptographie:

/9630733/stories/7457/

... link (0 comments) ... comment

Online for 7539 days

Last update: 2005.01.18, 16:27

Last update: 2005.01.18, 16:27

status

You're not logged in ... login

menu

search

calendar

Juli 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

|||

recent updates

Anwendung von Bluetooth...

Zu diesem Thema würde ich gerne meine persönlichen...

Zu diesem Thema würde ich gerne meine persönlichen...

by hans.ratzesberger.uni-linz (2005.01.18, 16:27)

Symmetrische & Asymmtrische...

Die symmetrische Verschlüsselung Bei der symmetrischen...

Die symmetrische Verschlüsselung Bei der symmetrischen...

by hans.ratzesberger.uni-linz (2004.11.24, 17:42)

Kryptographie Einführung

Die Informatik spielt in der Kryptographie eine wesentliche...

Die Informatik spielt in der Kryptographie eine wesentliche...

by hans.ratzesberger.uni-linz (2004.11.24, 17:40)

Geschichte

Die Kryptographie hat ihren Ursprung in der Antike....

Die Kryptographie hat ihren Ursprung in der Antike....

by hans.ratzesberger.uni-linz (2004.11.24, 17:39)