Freitag, 12. November 2004

Symmetrische & Asymmtrische Verschlüsselung

hans.ratzesberger.uni-linz, 15:15h

Die symmetrische Verschlüsselung

Bei der symmetrischen Verschlüsselung ist der Schlüssel für das Codieren gleich dem Schlüssel für das Decodieren. Daher kommt der Begriff symmetrisch. Symmetrische Algorithmen verwenden Schlüssellängen zwischen 56 und 128 Bit. Das große Problem besteht darin, wie man den Schlüssel austauscht, ohne das eine unbefugte Person Zugriff darauf hat.

Vertreter dieses Verfahrens sind:

+IDEA: 64 Bit

+RC4: variable Schlüssellänge (bis 2048 Bit)

+AES (Advanced Encryption Standard)

Die asymmetrische Verschlüsselung

Hier werden zwei verschiedene Schlüssel für das Codieren / Decodieren verwendet.Bei einem Verfahrensvergleich sieht man, dass die symmetrischen meist um einen gewissen Faktor schneller sind als die Asymmetrischen. Asymmetrische Algorithmen verwenden Schlüssellängen von mindestens 768 Bit. Dies ist deshalb nötig, da bei asymmetrischen Systemen viel weniger Werte als Schlüssel in Frage kommen.

Vertreter sind:

+RSA

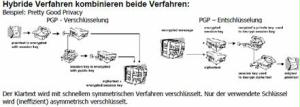

Hybride Verschlüsselung

Hierbei handelt sich um eine Kobination aus symmterischer und asymmetrischer Verschlüsselung.Wobei die asymmetrische Verschlüsselung das Schlüsseltausch-Problem löst. Ein geheimer Schlüssel eines schnellen symmetrischen Verfahrens wird mit einem asymmetrischen Verfahren verschlüsselt und ausgetauscht

.

.Vertreter sind:

+PGP (Pretty Goos Privacy)

Eine Anwendung von PGP findet bei der Bürgerkarte statt, die eigentlich physisch nicht existiert. Das bedeutet, daß es in keine eigene Bürgerkarte gibt, sondern nur Chipkarten (Bankomatkarte, Studentenauswei, e-Card, etc.), die um die Bürgerkartenfunktion erweitert sind.

Näheres zur Anwendung von PGP.

Näheres zum Bürgerkartenkonzept.

Weitere Informationen über Verschlüsselungsfragen sind in den Unterlagen der Übung Algortihmen und Datenstrukturen II erhältlich.

Hier gehts weiter zu:

Geschichte der Kryptographie

Kryptographie Einführung

... comment

Online for 7549 days

Last update: 2005.01.18, 16:27

Last update: 2005.01.18, 16:27

status

You're not logged in ... login

menu

search

calendar

November 2004 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

9 |

10 |

11 |

13 |

14 |

||

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

|||||

recent updates

Anwendung von Bluetooth...

Zu diesem Thema würde ich gerne meine persönlichen...

Zu diesem Thema würde ich gerne meine persönlichen...

by hans.ratzesberger.uni-linz (2005.01.18, 16:27)

Symmetrische & Asymmtrische...

Die symmetrische Verschlüsselung Bei der symmetrischen...

Die symmetrische Verschlüsselung Bei der symmetrischen...

by hans.ratzesberger.uni-linz (2004.11.24, 17:42)

Kryptographie Einführung

Die Informatik spielt in der Kryptographie eine wesentliche...

Die Informatik spielt in der Kryptographie eine wesentliche...

by hans.ratzesberger.uni-linz (2004.11.24, 17:40)

Geschichte

Die Kryptographie hat ihren Ursprung in der Antike....

Die Kryptographie hat ihren Ursprung in der Antike....

by hans.ratzesberger.uni-linz (2004.11.24, 17:39)