Freitag, 12. November 2004

Geschichte

hans.ratzesberger.uni-linz, 14:43h

Die Kryptographie hat ihren Ursprung in der Antike. Jüdische Schreiber verbargen die Bedeutung des Geschriebenen, indem sie das Alphabet umkehrten, also den letzten Buchstaben anstelle des ersten, den vorletzten anstelle des zweiten usw. benutzen. Dieses System wurde Atbasch genannt und ist auch in der Bibel belegt.

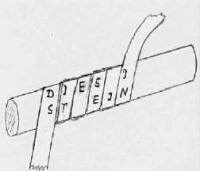

Die Spartaner verwendeten im 5. Jahrhundert v.Chr. eine Verschlüsselungsmethode, bei der ein beschreibares Lederband um einen Stab mit bestimmtem Durchmesser gewickelt wurde. Die Botschaft wurde von oben nach unten auf dieses Band geschrieben und dann übermittelt. Nur der Empfänger wußte, welchen Durchmesser der Stab haben mußte, um die Botschaft wieder lesbar machen zu können. Dieses Verfahren wurde Styla (Szytal) genannt.

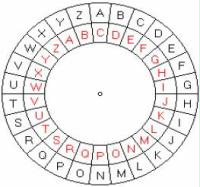

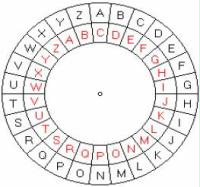

Die Römer verwendeten eine Technik, bei der 2 Scheiben mit dem Alphabet übereinandergelegt wurden.

Dabei wurde verschoben geschrieben. Im obigen Beispiel lautet die Funktion: c = p + 2 mod 26, wobei 26 die maximale Anzahl der Buchstaben des verwendeten Alphabetes ist.

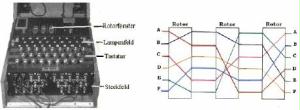

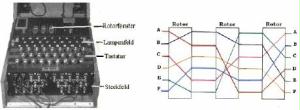

Einen weiteren Meilenstein in der Geschichte der Kryptographie war die Erfindung der Enigma.

1919 wurde sie vom Niederländer Hugo Koch patentiert und später von der deutschen Marine, Armee und Luftwaffe gekauft. Die erste Entschlüsselung gelang Kryptologen aus Polen und England bereits 1932, worauf sie von den Deutschen umgebaut wurde. In England wurde sie während des 2.Weltkrieges ein zweites mal geknackt.

Die Enigma wurde dann von Computer als Verschlüsselungsmaschinen abgelöst.

Hier gehts weiter zu:

Kryptographie Einführung

Symmetrische & Asymmetrische Verschlüsselung

Die Spartaner verwendeten im 5. Jahrhundert v.Chr. eine Verschlüsselungsmethode, bei der ein beschreibares Lederband um einen Stab mit bestimmtem Durchmesser gewickelt wurde. Die Botschaft wurde von oben nach unten auf dieses Band geschrieben und dann übermittelt. Nur der Empfänger wußte, welchen Durchmesser der Stab haben mußte, um die Botschaft wieder lesbar machen zu können. Dieses Verfahren wurde Styla (Szytal) genannt.

Die Römer verwendeten eine Technik, bei der 2 Scheiben mit dem Alphabet übereinandergelegt wurden.

Dabei wurde verschoben geschrieben. Im obigen Beispiel lautet die Funktion: c = p + 2 mod 26, wobei 26 die maximale Anzahl der Buchstaben des verwendeten Alphabetes ist.

Einen weiteren Meilenstein in der Geschichte der Kryptographie war die Erfindung der Enigma.

1919 wurde sie vom Niederländer Hugo Koch patentiert und später von der deutschen Marine, Armee und Luftwaffe gekauft. Die erste Entschlüsselung gelang Kryptologen aus Polen und England bereits 1932, worauf sie von den Deutschen umgebaut wurde. In England wurde sie während des 2.Weltkrieges ein zweites mal geknackt.

Die Enigma wurde dann von Computer als Verschlüsselungsmaschinen abgelöst.

Hier gehts weiter zu:

Kryptographie Einführung

Symmetrische & Asymmetrische Verschlüsselung

... link (0 comments) ... comment

Kryptographie Einführung

hans.ratzesberger.uni-linz, 14:24h

Die Informatik spielt in der Kryptographie eine wesentliche Rolle.

Jeder Mensch hat gewisse Grundrechte zwecks Schutz des Individuums. Das Pendant zum Briefgeheimnis für die Kommunikation auf dem Postweg ist die Verschlüsselung für die moderne Kommunikation im Internet.

Das Briefgeheimnis ist ein durch den Staat garantiertes Grundrecht, das aber in bestimmten Fällen durchbrochen werden darf (Im Zeitalter des zunehmenden Terrorismus spielt das eine große Rolle).

Näheres dazu steht im Rechtsinformationssystem des Bundeskanzleramtes.

Ebenso verhält es sich mit den Verschlüsselung im Internet. Neue Verschlüsselungstechniken werden durch einen Staat nur dann erlaubt, wenn sie ein sogenanntes Backdoor haben, um eben bei "Gefahr im Verzug" einen Zugriff zu ermöglichen.

Auch aus militärischer Sicht spielt Kryptographie eine wesentliche Rolle. So werden neue Kryptographietechniken mit einem Exportverbot belegt. Als Beispiel möchte ich das PPG (pretty good privacy) erwähnen, daß in den USA mit einem solchen Verbot belegt worden ist.

So bedient sich die National Security Agency (NSA) eines globalen Abhörnetzes, welches den gesamten Datenverkehr, welcher über Satellit läuft, überwacht. Auch England, Kanada, Neuseeland und Australien gehören dieser Gruppe an. Dieses Projekt ist auch unter dem Namen Echolon bekannt.

Auch auf europäischer Ebene gibt es eine ähnliche Vereinigung, deren Ziel eine verbesserte Zusammenarbeit von den verschiedenen Polizeikräften ist. (z.B.: Abhören von Handys). In den meisten europäischen Staaten wurde eine Richtlinie umgesetzt, welche den Mobilfunkbetreiber zwingt, daß er entsprechende Schnittstellen zum abhören zur Verfügung stellen muß. Die Kollaboration der Polizeikräfte wird auch als Enfopol bezeichnet.

Ein weiteres staatenübergreifendes Projekt ist das sogenannte wassenaar arrangement. Dieses Abkommen regelt den Export von sogenannten „dual-use-goods“. Darunter versteht man Kryptographie Werkzeuge (z.B.: Software) die für den zivilen als auch für den militärischen Gebrauch einsetzbar ist.

Die Mitglieder des "wassenaar arrangement" verpflichten sich bestimmte Produkte nicht in Staaten zu exportieren, die nicht diesem Abkommen beigetreten sind.

Hier gehts weiter zu:

Geschichte der Kryptographie

Symmetrische & Asymmetrische Verschlüsselung

Jeder Mensch hat gewisse Grundrechte zwecks Schutz des Individuums. Das Pendant zum Briefgeheimnis für die Kommunikation auf dem Postweg ist die Verschlüsselung für die moderne Kommunikation im Internet.

Das Briefgeheimnis ist ein durch den Staat garantiertes Grundrecht, das aber in bestimmten Fällen durchbrochen werden darf (Im Zeitalter des zunehmenden Terrorismus spielt das eine große Rolle).

Näheres dazu steht im Rechtsinformationssystem des Bundeskanzleramtes.

Ebenso verhält es sich mit den Verschlüsselung im Internet. Neue Verschlüsselungstechniken werden durch einen Staat nur dann erlaubt, wenn sie ein sogenanntes Backdoor haben, um eben bei "Gefahr im Verzug" einen Zugriff zu ermöglichen.

Auch aus militärischer Sicht spielt Kryptographie eine wesentliche Rolle. So werden neue Kryptographietechniken mit einem Exportverbot belegt. Als Beispiel möchte ich das PPG (pretty good privacy) erwähnen, daß in den USA mit einem solchen Verbot belegt worden ist.

So bedient sich die National Security Agency (NSA) eines globalen Abhörnetzes, welches den gesamten Datenverkehr, welcher über Satellit läuft, überwacht. Auch England, Kanada, Neuseeland und Australien gehören dieser Gruppe an. Dieses Projekt ist auch unter dem Namen Echolon bekannt.

Auch auf europäischer Ebene gibt es eine ähnliche Vereinigung, deren Ziel eine verbesserte Zusammenarbeit von den verschiedenen Polizeikräften ist. (z.B.: Abhören von Handys). In den meisten europäischen Staaten wurde eine Richtlinie umgesetzt, welche den Mobilfunkbetreiber zwingt, daß er entsprechende Schnittstellen zum abhören zur Verfügung stellen muß. Die Kollaboration der Polizeikräfte wird auch als Enfopol bezeichnet.

Ein weiteres staatenübergreifendes Projekt ist das sogenannte wassenaar arrangement. Dieses Abkommen regelt den Export von sogenannten „dual-use-goods“. Darunter versteht man Kryptographie Werkzeuge (z.B.: Software) die für den zivilen als auch für den militärischen Gebrauch einsetzbar ist.

Die Mitglieder des "wassenaar arrangement" verpflichten sich bestimmte Produkte nicht in Staaten zu exportieren, die nicht diesem Abkommen beigetreten sind.

Hier gehts weiter zu:

Geschichte der Kryptographie

Symmetrische & Asymmetrische Verschlüsselung

... link (0 comments) ... comment

Online for 7538 days

Last update: 2005.01.18, 16:27

Last update: 2005.01.18, 16:27

status

You're not logged in ... login

menu

search

calendar

Juni 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

||||||

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

||||||

recent updates

Anwendung von Bluetooth...

Zu diesem Thema würde ich gerne meine persönlichen...

Zu diesem Thema würde ich gerne meine persönlichen...

by hans.ratzesberger.uni-linz (2005.01.18, 16:27)

Symmetrische & Asymmtrische...

Die symmetrische Verschlüsselung Bei der symmetrischen...

Die symmetrische Verschlüsselung Bei der symmetrischen...

by hans.ratzesberger.uni-linz (2004.11.24, 17:42)

Kryptographie Einführung

Die Informatik spielt in der Kryptographie eine wesentliche...

Die Informatik spielt in der Kryptographie eine wesentliche...

by hans.ratzesberger.uni-linz (2004.11.24, 17:40)

Geschichte

Die Kryptographie hat ihren Ursprung in der Antike....

Die Kryptographie hat ihren Ursprung in der Antike....

by hans.ratzesberger.uni-linz (2004.11.24, 17:39)