Mittwoch, 24. November 2004

Kryptographie am Beispiel E-Voting

johannes.heckel.uni-linz, 18:43h

Aus aktuellem Anlass, nämlich den Präsidentenwahlen in den USA möchte ich das Thema Kryptographie und Datensicherheit im Zusammenhang mit E-Voting, also elektronischen Wahlen behandeln.

Identifikation:

Ein eVoting Wahlverfahren muss sicherstellen, dass der Wähler als solcher eindeutig identifiziert wird und dass seine Wahlentscheidung für Dritte nicht sichtbar ist. Weiters muss sichergestellt werden, dass das Wahlverhalten der Bürger nicht offen gelegt wird. Damit diese Anforderungen gewährleistet sind, werden Verschlüsselungsverfahren angewendet:

Arten der Verschlüsselung:

Symmetrische Verschlüsselung

Bei diesem Verfahren einigen sich der Sender und der Empfänger der Nachricht auf einen Schlüssel. Der Schlüssel wird sowohl für das Verschlüsseln als auch für das Entschlüsseln der Nachricht verwendet. Das Problem, das bei diesem Verfahren entsteht ist der sichere Austausch des Schlüssels.

Asymmetrische Verschlüsselung

Bei der asymmetrischen Verschlüsselung verfügt jeder Beteiligte über zwei zusammengehörige Schlüssel (ein Schlüsselpaar). Einen Schlüssel zum ver- und einen Schlüssel zum entschlüsseln einer Nachricht. Der Schlüssel zum Entschlüsseln kann nicht aus dem Verschlüsselungsschlüssel hergeleitet werden. Daher kann der Verschlüsselungsschlüssel veröffentlicht werden und wird als öffentlicher Schlüssel (public key) bezeichnet. Der Schlüssel zum Entschlüsseln der Nachricht muss hingegen geheim gehalten werden. Er wird aus diesem Grund als privater Schlüssel (private key) bezeichnet.

Das bekannteste Verfahren zur asymmetrischen Verschlüsselung ist RSA.

"Blinde" Signaturen

Digitale Signaturen gewährleisten Sicherheit über die Authentizität und Identität des Versenders einer Nachricht, was zum Zeitpunkt der Registrierung eines Wählers eine absolute Notwendigkeit darstellt. Zum Zeitpunkt der Auszählung der Wählerstimme darf der Rückschluss auf den Wählenden jedoch keinesfalls gegeben sein.

Die derzeit verwendeten Wahlverfahren:

Ein-Phasen Wahlverfahren

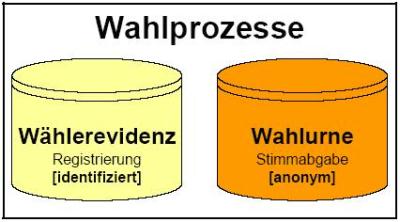

Dieses Verfahren stammt von Fujioka, Okamoto und Ohta. Es sieht vor, dass der gesamte Wahlprozess in einem Vorgang abgewickelt wird. Damit die Anonymität gewährleistet wird die Wahlbehörde in zwei voneinander unabhängige Einheiten getrennt:

• Registrierungsserver

• Urnenserver

Zwei-Phasen Wahlverfahren:

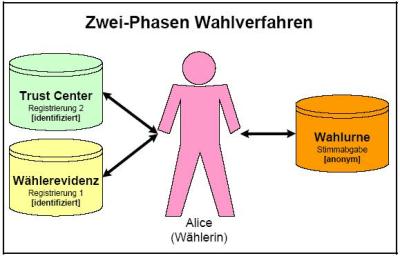

Das Zwei-Phasen Wahlverfahren wurde von Prosser und Müller vorgestellt und orientiert sich am Wahlvorgang mit Wahlkarten. Wahlkarten können bis drei Tage vor der Wahl beantragt werden und vom Wähler im Ausland oder in einem anderen Wahllokal verwendet werden. Dieses Verfahren sieht ebenfalls eine Trennung der Wahlbehörde in zwei voneinander unabhängige Einheiten vor (siehe Ein-Phasen Wahlverfahren).

Weiterführende Informationen erhalten sie z.B.:

Die E-Voting Initiative der WU Wien

Zentrum für sichere Informationstechnologie - Austria (A-SIT)

IKT-Stabstelle des Bundeskanzleramtes

Identifikation:

Ein eVoting Wahlverfahren muss sicherstellen, dass der Wähler als solcher eindeutig identifiziert wird und dass seine Wahlentscheidung für Dritte nicht sichtbar ist. Weiters muss sichergestellt werden, dass das Wahlverhalten der Bürger nicht offen gelegt wird. Damit diese Anforderungen gewährleistet sind, werden Verschlüsselungsverfahren angewendet:

Arten der Verschlüsselung:

Symmetrische Verschlüsselung

Bei diesem Verfahren einigen sich der Sender und der Empfänger der Nachricht auf einen Schlüssel. Der Schlüssel wird sowohl für das Verschlüsseln als auch für das Entschlüsseln der Nachricht verwendet. Das Problem, das bei diesem Verfahren entsteht ist der sichere Austausch des Schlüssels.

Asymmetrische Verschlüsselung

Bei der asymmetrischen Verschlüsselung verfügt jeder Beteiligte über zwei zusammengehörige Schlüssel (ein Schlüsselpaar). Einen Schlüssel zum ver- und einen Schlüssel zum entschlüsseln einer Nachricht. Der Schlüssel zum Entschlüsseln kann nicht aus dem Verschlüsselungsschlüssel hergeleitet werden. Daher kann der Verschlüsselungsschlüssel veröffentlicht werden und wird als öffentlicher Schlüssel (public key) bezeichnet. Der Schlüssel zum Entschlüsseln der Nachricht muss hingegen geheim gehalten werden. Er wird aus diesem Grund als privater Schlüssel (private key) bezeichnet.

Das bekannteste Verfahren zur asymmetrischen Verschlüsselung ist RSA.

"Blinde" Signaturen

Digitale Signaturen gewährleisten Sicherheit über die Authentizität und Identität des Versenders einer Nachricht, was zum Zeitpunkt der Registrierung eines Wählers eine absolute Notwendigkeit darstellt. Zum Zeitpunkt der Auszählung der Wählerstimme darf der Rückschluss auf den Wählenden jedoch keinesfalls gegeben sein.

Die derzeit verwendeten Wahlverfahren:

Ein-Phasen Wahlverfahren

Dieses Verfahren stammt von Fujioka, Okamoto und Ohta. Es sieht vor, dass der gesamte Wahlprozess in einem Vorgang abgewickelt wird. Damit die Anonymität gewährleistet wird die Wahlbehörde in zwei voneinander unabhängige Einheiten getrennt:

• Registrierungsserver

• Urnenserver

Zwei-Phasen Wahlverfahren:

Das Zwei-Phasen Wahlverfahren wurde von Prosser und Müller vorgestellt und orientiert sich am Wahlvorgang mit Wahlkarten. Wahlkarten können bis drei Tage vor der Wahl beantragt werden und vom Wähler im Ausland oder in einem anderen Wahllokal verwendet werden. Dieses Verfahren sieht ebenfalls eine Trennung der Wahlbehörde in zwei voneinander unabhängige Einheiten vor (siehe Ein-Phasen Wahlverfahren).

Weiterführende Informationen erhalten sie z.B.:

Die E-Voting Initiative der WU Wien

Zentrum für sichere Informationstechnologie - Austria (A-SIT)

IKT-Stabstelle des Bundeskanzleramtes

... comment

Online for 7537 days

Last update: 2005.01.19, 14:38

Last update: 2005.01.19, 14:38

status

You're not logged in ... login

menu

search

calendar

November 2004 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

11 |

12 |

13 |

14 |

|

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

|||||

recent updates

Privatsphäre, Bürgerrechte,...

Welche Probleme können durch RFID-Chips auf Waren...

Welche Probleme können durch RFID-Chips auf Waren...

by johannes.heckel.uni-linz (2005.01.19, 14:38)

Kryptographie am Beispiel...

Aus aktuellem Anlass, nämlich den Präsidentenwahlen...

Aus aktuellem Anlass, nämlich den Präsidentenwahlen...

by johannes.heckel.uni-linz (2004.11.24, 19:08)

...über mich...

mein name ist joe, ich studiere im letzten (11.) semester...

mein name ist joe, ich studiere im letzten (11.) semester...

by johannes.heckel.uni-linz (2004.11.10, 12:24)