Sonntag, 17. Juni 2007

Traceroute und Portscan

clemens.aichmayr.linz, 12:11h

Traceroute ist ein softwarebasiertes Werkzeug mit dem der gesamte Datenweg zwischen zwei Rechnern, die über ein Netzwerk verbunden sind, angezeigt werden kann. Traceroute listet dabei alle Router auf, die an der Datenübertragung zwischen dem Traceroute Aufrufer und der Zieladresse beteiligt sind.

Ergebnis: traceroute to www.orf.at :

Freitag 23.30 Uhr

1 fwsrv1.ces.uta.at (213.90.2.2) 0.878 ms 0.278 ms 0.170 ms

2 213.90.1.20 (213.90.1.20) 0.556 ms 0.428 ms 0.461 ms

3 wat1-15-21.net.uta.at (62.218.15.21) 1.038 ms 18.314 ms 20.145 ms

4 c76wmode1-tengigE4-1.net.uta.at (212.152.192.206) 0.634 ms 0.555 ms 0.567 ms

5 vie3-core.gigabiteth1-0.swip.net (130.244.205.57) 0.882 ms * 1.029 ms

6 shu1-core.pos2-0.swip.net (130.244.205.50) 81.039 ms 2.063 ms 1.964 ms

7 cvix2.apa.at (193.203.0.15) 1.107 ms 1.136 ms 1.189 ms

8 cinter3-gig0-3.apa.net (194.158.154.249) 1.858 ms 2.388 ms 1.972 ms

9 c65-rz2-2.apa.net (194.158.138.11) 2.973 ms 3.594 ms 3.225 ms

10 www.orf.at (194.232.104.26) 3.243 ms !<10> 2.343 ms !<10> 2.219 ms !<10>

Ergebnis: traceroute to www.orf.at

Sonntag, 12.00 Uhr

1 fwsrv1.ces.uta.at (213.90.2.2) 0.727 ms 0.177 ms 0.167 ms

2 213.90.1.20 (213.90.1.20) 0.556 ms 0.430 ms 0.441 ms

3 wat1-15-21.net.uta.at (62.218.15.21) 0.414 ms 0.417 ms 0.445 ms

4 c76wmode1-tengigE4-1.net.uta.at (212.152.192.206) 0.557 ms 0.518 ms 0.569 ms

5 * * *

6 shu1-core.pos2-0.swip.net (130.244.205.50) 1.351 ms 1.206 ms *

7 cvix2.apa.at (193.203.0.15) 1.241 ms 1.469 ms 0.972 ms

8 cinter3-gig0-3.apa.net (194.158.154.249) 1.846 ms 1.978 ms 1.338 ms

9 c65-rz2-2.apa.net (194.158.138.11) 2.517 ms 2.028 ms 2.836 ms

10 www.orf.at (194.232.104.29) 2.116 ms !<10> 1.984 ms !<10> 2.796 ms !<10>

1 bis 4: Netz von UTA / Tele2

5,6 : Swip.net = Swedish IP-Network (Tele2: Schwedisches Unternehmen)

7 bis 9: Netz der Austria Presse Agentur

10: ORF

Bei den beiden Abfragen am Freitag bzw. Sonntag zeigten sich nur wenige Unterschiede:

Auffallend ist, dass ein "schwedischer" Router aus dem "SWIP-Netz" am Sonntag offenbar "außer Dienst" oder aus anderen Gründen nicht erreichbar war.

Im Durchschnitt wurden die Datenpakete am Sonntag etwas schneller weitergeleitet als am Freitag.

Der Befehl "tracert" liefert ähnliche Ergebnisse, jedoch stets mit dem abschließenden Hinweis: "www.orf.at meldet: Zielhost nicht erreichbar."

Etwas anders funktioniert der "ping-Befehl", der nicht sämtliche Router auflistet, sondern lediglich 4 Datenpakete an den "Zielhost" sendet und die für die Übermitlung benötigte Zeit angibt.

Interessanterweise lieferten meine Versuche die ORF-Homepage zu "pingen" ebenso wie bei dem "tracert-Befehl" stets die Rückmeldung: "Zielhost nicht erreichbar."

Ergebnis des Portscans auf meinem PC:

Insgesamt wurden 19 Ports gefunden, die alle als "stealth" eingestuft wurden, was folgendermaßen definiert wird:

"A stealth port is safest of all. It means your computer doesn`t respond to port probes and you are virtually invisible to hackers scanning the Internet for potential targets. Although this is a very safe result, a stealth port may cause perfomance problems for some Internet applications."

Ergebnis: traceroute to www.orf.at :

Freitag 23.30 Uhr

1 fwsrv1.ces.uta.at (213.90.2.2) 0.878 ms 0.278 ms 0.170 ms

2 213.90.1.20 (213.90.1.20) 0.556 ms 0.428 ms 0.461 ms

3 wat1-15-21.net.uta.at (62.218.15.21) 1.038 ms 18.314 ms 20.145 ms

4 c76wmode1-tengigE4-1.net.uta.at (212.152.192.206) 0.634 ms 0.555 ms 0.567 ms

5 vie3-core.gigabiteth1-0.swip.net (130.244.205.57) 0.882 ms * 1.029 ms

6 shu1-core.pos2-0.swip.net (130.244.205.50) 81.039 ms 2.063 ms 1.964 ms

7 cvix2.apa.at (193.203.0.15) 1.107 ms 1.136 ms 1.189 ms

8 cinter3-gig0-3.apa.net (194.158.154.249) 1.858 ms 2.388 ms 1.972 ms

9 c65-rz2-2.apa.net (194.158.138.11) 2.973 ms 3.594 ms 3.225 ms

10 www.orf.at (194.232.104.26) 3.243 ms !<10> 2.343 ms !<10> 2.219 ms !<10>

Ergebnis: traceroute to www.orf.at

Sonntag, 12.00 Uhr

1 fwsrv1.ces.uta.at (213.90.2.2) 0.727 ms 0.177 ms 0.167 ms

2 213.90.1.20 (213.90.1.20) 0.556 ms 0.430 ms 0.441 ms

3 wat1-15-21.net.uta.at (62.218.15.21) 0.414 ms 0.417 ms 0.445 ms

4 c76wmode1-tengigE4-1.net.uta.at (212.152.192.206) 0.557 ms 0.518 ms 0.569 ms

5 * * *

6 shu1-core.pos2-0.swip.net (130.244.205.50) 1.351 ms 1.206 ms *

7 cvix2.apa.at (193.203.0.15) 1.241 ms 1.469 ms 0.972 ms

8 cinter3-gig0-3.apa.net (194.158.154.249) 1.846 ms 1.978 ms 1.338 ms

9 c65-rz2-2.apa.net (194.158.138.11) 2.517 ms 2.028 ms 2.836 ms

10 www.orf.at (194.232.104.29) 2.116 ms !<10> 1.984 ms !<10> 2.796 ms !<10>

1 bis 4: Netz von UTA / Tele2

5,6 : Swip.net = Swedish IP-Network (Tele2: Schwedisches Unternehmen)

7 bis 9: Netz der Austria Presse Agentur

10: ORF

Bei den beiden Abfragen am Freitag bzw. Sonntag zeigten sich nur wenige Unterschiede:

Auffallend ist, dass ein "schwedischer" Router aus dem "SWIP-Netz" am Sonntag offenbar "außer Dienst" oder aus anderen Gründen nicht erreichbar war.

Im Durchschnitt wurden die Datenpakete am Sonntag etwas schneller weitergeleitet als am Freitag.

Der Befehl "tracert" liefert ähnliche Ergebnisse, jedoch stets mit dem abschließenden Hinweis: "www.orf.at meldet: Zielhost nicht erreichbar."

Etwas anders funktioniert der "ping-Befehl", der nicht sämtliche Router auflistet, sondern lediglich 4 Datenpakete an den "Zielhost" sendet und die für die Übermitlung benötigte Zeit angibt.

Interessanterweise lieferten meine Versuche die ORF-Homepage zu "pingen" ebenso wie bei dem "tracert-Befehl" stets die Rückmeldung: "Zielhost nicht erreichbar."

Ergebnis des Portscans auf meinem PC:

Insgesamt wurden 19 Ports gefunden, die alle als "stealth" eingestuft wurden, was folgendermaßen definiert wird:

"A stealth port is safest of all. It means your computer doesn`t respond to port probes and you are virtually invisible to hackers scanning the Internet for potential targets. Although this is a very safe result, a stealth port may cause perfomance problems for some Internet applications."

... link (0 comments) ... comment

Dienstag, 15. Mai 2007

"Non sequential Writing" nach Ted Nelson

clemens.aichmayr.linz, 11:01h

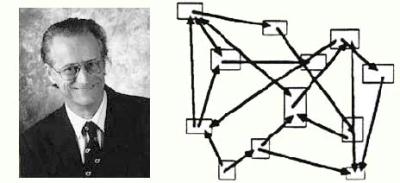

Ted Nelson verwendete im Jahr 1965 als erster den Begriff "Hypertext" als Bezeichnung für untereinander verknüpfte Texteinheiten.

Quelle: http://www.at-mix.de/nelson.htm

Seit den 1970er Jahren verfolgte Nelson die Idee, eine Software zu entwickeln, die alle Schriften verwaltet und es den Benutzern ermöglicht, an Stellen, an denen sie weiterführenden Hinweisen folgen wollen, sofort den entsprechenden Text aufzurufen. Nelson definiert Hypertext als »nicht-sequentielles Schreiben – ein Text, der sich verzweigt und dem Leser Wahlmöglichkeiten läßt, am besten am interaktiven Bildschirm«.

http://www.medienkunstnetz.de/themen/medienkunst_im_ueberblick/narration/5/

Mit Xanadu hatte Nelson die Vision eines weltweiten Archiv-, Zitier- und Publikationssystems, mit dem man von einem Objekt zum nächsten springen kann, egal wo es sich physisch befindet. Er wollte eine Struktur schaffen, in der alles mit allem Verknüpft werden konnte. Sowohl Schreiben als auch Lesen sollten nicht-sequentiell erfolgen.

Diese nicht-sequentielle Struktur von Gedanken steht für Nelson im Gegensatz zum "herkömmlichen" Schreiben bzw. Lesen, das eine sequentielle Struktur besitzt.

Quelle: http://ddi.uni-paderborn.de/didaktik/lehre/sose2000/tide/hypertext_linearitaet.html

Jeder Nutzer, der sich durch das WWW bewegt, "surft" sich seinen eigenen Weg und kreiert so seinen eigenen Text, der dadurch definiert ist, welchen Links ein User folgt, aber auch, welchen er nicht folgt. Der neu entstehende Text ordnet sich dabei in seiner Struktur der Denkweise, den Assoziationen und Interessen des Nutzers unter, nicht der Nutzer der Gedankenfolge eines Autoren, wie dies bei einem gedruckten Text der Fall ist.

Dies kann jedoch auch zum Problem werden: Orientierungshilfen in Form von Seitennummerierungen oder Inhaltsverzeichnissen sind in Hypertexten meist nicht zu finden. Somit ist es für den Leser eines Hypertextes schwierig festzustellen, an welcher Stelle des Gesamtdokumentes er sich gerade befindet und es besteht die Gefahr, die Orientierung zu verlieren - wie in einem Labyrinth.

Ein ähnliches Problem, das ich aus eigener Erfahrung kenne, bezieht sich auf die Literaturrecherche im Internet und hängt entscheidend mit der nicht-sequentiellen - also "verlinkten" - Struktur der

Dokumente zusammen: Formuliert man nämlich nicht schon vor der Suche klar und deutlich,wonach man eigentlich sucht, kann es (etwa bei Online-Enzyklopädien wie Wikipedia) leicht passieren, dass man von einem Dokument zum anderen "springt", und sich am Ende in einer Art "elektronischem Stille-Post-Spiel" meilenweit vom eigentlichen Thema der Recherche entfernt.

Zentrales Element eines nicht-sequentiellen Textes sind Links, die für Nelson - wie in der Powerpoint-Präsentation, die im Themenplan der LVA NiM zu finden ist, aus seinem Werl "Literary Machines" zitiert wird - "nicht sequentielles Schreiben oder Hypertext ermöglichen".

Wesentlicher Aspekt, der auf der folgenden Folie dieser Präsentation angesprochen wird, ist, dass der einem Link gefolgte und so zu einem anderen Dokument gesprungene Leser nach der Vorstellung Nelsons immer die Möglichkeit haben muss, "some sort of return button" zu betätigen, um zum Ausgangspunkt zurückzukehren.

Gerade dieser für Nelson zentrale Punkt wird jedoch in der gegenwärtigen Form des Hypertextes - und somit des nicht-sequentiellen Schreibens - sehr oft bewusst missachtet um den Leser meist zu Werbezwecken möglichst lange auf der eigenen Website "festzuhalten".

Eine Praktik, die Nelson - wie Prof. Mittendorfer in der LVA angesprochen hat - dermaßen entsetzt hat, dass er sich nicht zuletzt deshalb frustriert zurückgezogen hat, als er sah, wie seine Idee mit Füßen getreten wurde.

Quelle: http://www.at-mix.de/nelson.htm

Seit den 1970er Jahren verfolgte Nelson die Idee, eine Software zu entwickeln, die alle Schriften verwaltet und es den Benutzern ermöglicht, an Stellen, an denen sie weiterführenden Hinweisen folgen wollen, sofort den entsprechenden Text aufzurufen. Nelson definiert Hypertext als »nicht-sequentielles Schreiben – ein Text, der sich verzweigt und dem Leser Wahlmöglichkeiten läßt, am besten am interaktiven Bildschirm«.

http://www.medienkunstnetz.de/themen/medienkunst_im_ueberblick/narration/5/

Mit Xanadu hatte Nelson die Vision eines weltweiten Archiv-, Zitier- und Publikationssystems, mit dem man von einem Objekt zum nächsten springen kann, egal wo es sich physisch befindet. Er wollte eine Struktur schaffen, in der alles mit allem Verknüpft werden konnte. Sowohl Schreiben als auch Lesen sollten nicht-sequentiell erfolgen.

Diese nicht-sequentielle Struktur von Gedanken steht für Nelson im Gegensatz zum "herkömmlichen" Schreiben bzw. Lesen, das eine sequentielle Struktur besitzt.

Quelle: http://ddi.uni-paderborn.de/didaktik/lehre/sose2000/tide/hypertext_linearitaet.html

Jeder Nutzer, der sich durch das WWW bewegt, "surft" sich seinen eigenen Weg und kreiert so seinen eigenen Text, der dadurch definiert ist, welchen Links ein User folgt, aber auch, welchen er nicht folgt. Der neu entstehende Text ordnet sich dabei in seiner Struktur der Denkweise, den Assoziationen und Interessen des Nutzers unter, nicht der Nutzer der Gedankenfolge eines Autoren, wie dies bei einem gedruckten Text der Fall ist.

Dies kann jedoch auch zum Problem werden: Orientierungshilfen in Form von Seitennummerierungen oder Inhaltsverzeichnissen sind in Hypertexten meist nicht zu finden. Somit ist es für den Leser eines Hypertextes schwierig festzustellen, an welcher Stelle des Gesamtdokumentes er sich gerade befindet und es besteht die Gefahr, die Orientierung zu verlieren - wie in einem Labyrinth.

Ein ähnliches Problem, das ich aus eigener Erfahrung kenne, bezieht sich auf die Literaturrecherche im Internet und hängt entscheidend mit der nicht-sequentiellen - also "verlinkten" - Struktur der

Dokumente zusammen: Formuliert man nämlich nicht schon vor der Suche klar und deutlich,wonach man eigentlich sucht, kann es (etwa bei Online-Enzyklopädien wie Wikipedia) leicht passieren, dass man von einem Dokument zum anderen "springt", und sich am Ende in einer Art "elektronischem Stille-Post-Spiel" meilenweit vom eigentlichen Thema der Recherche entfernt.

Zentrales Element eines nicht-sequentiellen Textes sind Links, die für Nelson - wie in der Powerpoint-Präsentation, die im Themenplan der LVA NiM zu finden ist, aus seinem Werl "Literary Machines" zitiert wird - "nicht sequentielles Schreiben oder Hypertext ermöglichen".

Wesentlicher Aspekt, der auf der folgenden Folie dieser Präsentation angesprochen wird, ist, dass der einem Link gefolgte und so zu einem anderen Dokument gesprungene Leser nach der Vorstellung Nelsons immer die Möglichkeit haben muss, "some sort of return button" zu betätigen, um zum Ausgangspunkt zurückzukehren.

Gerade dieser für Nelson zentrale Punkt wird jedoch in der gegenwärtigen Form des Hypertextes - und somit des nicht-sequentiellen Schreibens - sehr oft bewusst missachtet um den Leser meist zu Werbezwecken möglichst lange auf der eigenen Website "festzuhalten".

Eine Praktik, die Nelson - wie Prof. Mittendorfer in der LVA angesprochen hat - dermaßen entsetzt hat, dass er sich nicht zuletzt deshalb frustriert zurückgezogen hat, als er sah, wie seine Idee mit Füßen getreten wurde.

... link (1 comment) ... comment

Mittwoch, 3. Januar 2007

Erzeugung einer Digitalen Signatur mit dem Programm Cryptool

clemens.aichmayr.linz, 16:44h

Ich habe mich für die Anwendung des Programms Cryptool entschieden, weil es selbst für verschlüsselungstechnisch nicht so versierte Personen wie mich sehr einfach zu bedienen ist und kaum Fehler zulässt.

Trotzdem werde ich versuchen, zu hinterfragen, was die verschiedenen Schritte, die mit Cryptool einfach per Mausklick zu erledigen sind, um letzlich ein Dokument mit einer digitalen Signatur versehen zu können, eigentlich im Detail bedeuten.

Ich starte also Cryptool und klicke unter dem Schlagwort "Digitale Signaturen / PKI" ... - halt!

"Digitale Signatur" versteh ich ja noch, aber was bitte ist denn PKI?

Man bediene sich Sozialer Software im Speziellen und Wikipedia im Besonderen und lese nach:

"Mit Public-Key-Infrastruktur (PKI, engl.: public key infrastructure) bezeichnet man in der Kryptologie und Kryptografie ein System, welches es ermöglicht, digitale Zertifikate auszustellen, zu verteilen und zu prüfen. Die innerhalb einer PKI ausgestellten Zertifikate werden zur Absicherung computergestützter Kommunikation verwendet."

Nachdem ich nun ein bisschen klüger geworden bin, was das Schlagwort PKI betrifft, mach ich weiter mit der Erzeugung meiner Digitalen Signatur:

Ich suche also unter "Digitale Signaturen/PKI" nach dem Begriff "Signaturerzeugung" und finde diesen sogar - zwar nur in Klammern hinter "Signaturdemo", aber immerhin.

Hier wird mir nun mit Hilfe schöner bunter geometrischer Körper demonstriert, wie man schrittweise eine Signatur erzeugt - die vielen Pfeile verwirren mich etwas, aber ich entschließe mich dennoch mitzumachen.

Zunächst werde ich aufgefordert, ein Dokument zu öffnen - ich entscheide mich dafür, eine alte Seminararbeit digital zu signieren.

Dazu muss ich nun eine Hashfunktion auswählen und darf wählen zwischen MD2, MD5, SHA, SHA-1 sowie RIPEMD-160. Erinnert mich auf den ersten Blick an Wuschkennzeichen für Automobile - könnten zwei Wagen Maria Sharapovas darunter sein.

Klarer Fall, ich muss mich wieder informieren:

Wikipedia sagt:

"Ein Hash-Wert wird auch als Fingerprint bezeichnet. Denn wie ein Fingerabdruck einen Menschen nahezu eindeutig identifiziert, ist ein Hash-Wert eine nahezu eindeutige Kennzeichnung einer übergeordneten Menge."

"Hash-Algorithmen sind darauf optimiert, so genannte Kollisionen zu vermeiden. Eine Kollision tritt dann auf, wenn zwei verschiedenen Datenstrukturen derselbe Schlüssel zugeordnet wird.

Hash-Algorithmen in der Kryptographie sind z.B.

* MD2, MD4, MD5

* SHA

* RIPEMD-160

* Tiger

* HAVAL

* Whirlpool "

Den Tiger im Whirlpool würd ich zwar auch gern sehen, aber nachdem es scheinbar egal ist, welcher dieser Funktionen man sich bedient, bleibe ich bei der in Cryptool voreingestellten und probiere es mit SHA-1:

Cryptool berechnet nun einen 40-stelligen Hashwert, der im Anschluss daran verschlüsselt werden muss:

Zu diesem Zweck ist es vonnöten, einen RSA-Schlüssel zu erzeugen.

"RSA ist ein Asymmetrisches Kryptosystem, das sowohl zur Verschlüsselung als auch zur digitalen Signatur verwendet werden kann. Es verwendet ein Schlüsselpaar bestehend aus einem privaten Schlüssel, der zum Entschlüsseln oder Signieren von Daten verwendet wird, und einem öffentlichen Schlüssel, mit dem man verschlüsselt oder Signaturen prüft. Der private Schlüssel wird geheim gehalten und kann nicht oder nur mit extrem hohen Aufwand aus dem öffentlichen Schlüssel berechnet werden. RSA ist nach seinen Erfindern Ronald L. Rivest, Adi Shamir und Leonard Adleman benannt.",

lehrt mich die Soziale Software.

Mit Hilfe von zwei Primzahlen erzeugt Cryptool nun den Schlüssel, mit dem der Hashwert codiert werden kann.

Sodann kann man sich selbst ein Zertifikat ausstellen, dessen Einzigartigkeit und Unkopierbarkeit u.a. durch das Erzeugen von Zufallszahlen mittels Bewegung des Mauszeigers garantiert werden soll,

und schließlich die RSA-Signatur des ausgewählten Dokumentes generieren, die in einer Datei zusammen mit dem Zertifikat gespeichert wird.

Trotzdem werde ich versuchen, zu hinterfragen, was die verschiedenen Schritte, die mit Cryptool einfach per Mausklick zu erledigen sind, um letzlich ein Dokument mit einer digitalen Signatur versehen zu können, eigentlich im Detail bedeuten.

Ich starte also Cryptool und klicke unter dem Schlagwort "Digitale Signaturen / PKI" ... - halt!

"Digitale Signatur" versteh ich ja noch, aber was bitte ist denn PKI?

Man bediene sich Sozialer Software im Speziellen und Wikipedia im Besonderen und lese nach:

"Mit Public-Key-Infrastruktur (PKI, engl.: public key infrastructure) bezeichnet man in der Kryptologie und Kryptografie ein System, welches es ermöglicht, digitale Zertifikate auszustellen, zu verteilen und zu prüfen. Die innerhalb einer PKI ausgestellten Zertifikate werden zur Absicherung computergestützter Kommunikation verwendet."

Nachdem ich nun ein bisschen klüger geworden bin, was das Schlagwort PKI betrifft, mach ich weiter mit der Erzeugung meiner Digitalen Signatur:

Ich suche also unter "Digitale Signaturen/PKI" nach dem Begriff "Signaturerzeugung" und finde diesen sogar - zwar nur in Klammern hinter "Signaturdemo", aber immerhin.

Hier wird mir nun mit Hilfe schöner bunter geometrischer Körper demonstriert, wie man schrittweise eine Signatur erzeugt - die vielen Pfeile verwirren mich etwas, aber ich entschließe mich dennoch mitzumachen.

Zunächst werde ich aufgefordert, ein Dokument zu öffnen - ich entscheide mich dafür, eine alte Seminararbeit digital zu signieren.

Dazu muss ich nun eine Hashfunktion auswählen und darf wählen zwischen MD2, MD5, SHA, SHA-1 sowie RIPEMD-160. Erinnert mich auf den ersten Blick an Wuschkennzeichen für Automobile - könnten zwei Wagen Maria Sharapovas darunter sein.

Klarer Fall, ich muss mich wieder informieren:

Wikipedia sagt:

"Ein Hash-Wert wird auch als Fingerprint bezeichnet. Denn wie ein Fingerabdruck einen Menschen nahezu eindeutig identifiziert, ist ein Hash-Wert eine nahezu eindeutige Kennzeichnung einer übergeordneten Menge."

"Hash-Algorithmen sind darauf optimiert, so genannte Kollisionen zu vermeiden. Eine Kollision tritt dann auf, wenn zwei verschiedenen Datenstrukturen derselbe Schlüssel zugeordnet wird.

Hash-Algorithmen in der Kryptographie sind z.B.

* MD2, MD4, MD5

* SHA

* RIPEMD-160

* Tiger

* HAVAL

* Whirlpool "

Den Tiger im Whirlpool würd ich zwar auch gern sehen, aber nachdem es scheinbar egal ist, welcher dieser Funktionen man sich bedient, bleibe ich bei der in Cryptool voreingestellten und probiere es mit SHA-1:

Cryptool berechnet nun einen 40-stelligen Hashwert, der im Anschluss daran verschlüsselt werden muss:

Zu diesem Zweck ist es vonnöten, einen RSA-Schlüssel zu erzeugen.

"RSA ist ein Asymmetrisches Kryptosystem, das sowohl zur Verschlüsselung als auch zur digitalen Signatur verwendet werden kann. Es verwendet ein Schlüsselpaar bestehend aus einem privaten Schlüssel, der zum Entschlüsseln oder Signieren von Daten verwendet wird, und einem öffentlichen Schlüssel, mit dem man verschlüsselt oder Signaturen prüft. Der private Schlüssel wird geheim gehalten und kann nicht oder nur mit extrem hohen Aufwand aus dem öffentlichen Schlüssel berechnet werden. RSA ist nach seinen Erfindern Ronald L. Rivest, Adi Shamir und Leonard Adleman benannt.",

lehrt mich die Soziale Software.

Mit Hilfe von zwei Primzahlen erzeugt Cryptool nun den Schlüssel, mit dem der Hashwert codiert werden kann.

Sodann kann man sich selbst ein Zertifikat ausstellen, dessen Einzigartigkeit und Unkopierbarkeit u.a. durch das Erzeugen von Zufallszahlen mittels Bewegung des Mauszeigers garantiert werden soll,

und schließlich die RSA-Signatur des ausgewählten Dokumentes generieren, die in einer Datei zusammen mit dem Zertifikat gespeichert wird.

... link (1 comment) ... comment

... older stories

Online for 6725 days

Last update: 2007.06.19, 16:12

Last update: 2007.06.19, 16:12

status

You're not logged in ... login

menu

search

calendar

April 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

6 |

|

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

||||

recent updates

Traceroute und Portscan

Traceroute ist ein softwarebasiertes Werkzeug mit dem...

Traceroute ist ein softwarebasiertes Werkzeug mit dem...

by clemens.aichmayr.linz (2007.06.19, 16:12)

"Non sequential Writing"...

Ted Nelson verwendete im Jahr 1965 als erster den Begriff...

Ted Nelson verwendete im Jahr 1965 als erster den Begriff...

by clemens.aichmayr.linz (2007.05.30, 18:15)

guter Beitrag,

aber er ist nicht fertig oder? Warum sind hier so große...

aber er ist nicht fertig oder? Warum sind hier so große...

by Sonja.P÷chtrager.Uni-Linz (2007.05.28, 09:49)

Dein Beitrag

ist wirklich interessant zu lesen, gut geschrieben...

ist wirklich interessant zu lesen, gut geschrieben...

by Sonja.P÷chtrager.Uni-Linz (2007.01.10, 19:58)

Erzeugung einer Digitalen...

Ich habe mich für die Anwendung des Programms...

Ich habe mich für die Anwendung des Programms...

by clemens.aichmayr.linz (2007.01.03, 16:44)