|

Donnerstag, 22. Januar 2004

Verschlüsselungsprogramme - PGP

thomas.gruenwald.linz, 19:07h

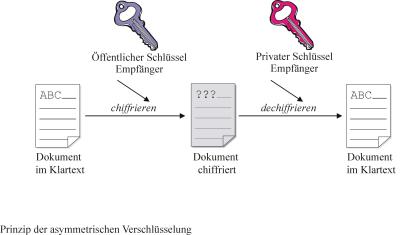

Einleitung Bei Verschlüsselungsprogrammen geht es darum, wichtige Informationen oder Dokumente beim internationalen Datenaustausch vor fremden Zugriff zu schützen. Dies erfolgt mit Hilfe von Verschlüsselungsprogrammen. PGP (Pretty Good Privacy) ist ein sehr weit verbreitetes Verschlüsselungsprogramm, und gilt zur Zeit als Standard bei der Kryptographie. Es ist für elektronische Post und Dateien aller Art anwendbar. Weiters kann man auch mit PGP unterschreiben. Als selbst entschlüsselndes Archiv kann man auch ganze Verzeichnisse sichern und weitergeben, ohne dass der Empfänger PGP haben muss. Für Privatpersonen, sowie gemeinnützige Organisationen ist PGP kostenlos, für Unternehmen kostet eine Lizenz ca. € 50.  "PGP Verschlüsselungsverfahren": Im Gegensatz zu klassischen (symmetrischen) Verschlüsselungsverfahren, die auf nur einem einzigen Schlüssel beruhen, der beiden Kommunikationsteilnehmern bekannt sein muss, setzt PGP auf ein asymmetrisches Verfahren. Dadurch wird vermieden, dass ein gemeinsam genutzter Schlüssel auf einem (abhör-) sicheren Weg von einem zum anderen Teilnehmer gelangen muss. Statt einem Schlüssel kommt bei PGP ein Schlüsselpaar zum Einsatz: ein geheimer Schlüssel, der nur dem Teilnehmer selbst bekannt ist, und einen öffentlichen Schlüssel, den er an alle Kommunikationspartner verteilt. Eine Nachricht wird nun mit dem öffentlichen Schlüssel des Adressaten verschlüsselt und kann anschließend nur noch mit dessen geheimen Schlüssel decodiert werden. Eine so verschüsselte Nachricht richtet sich also immer nur an diejenigen Empfänger, für die sie verschlüsselt wurde. Andere Teilnehmer, die nicht über die entsprechenden geheimen Schlüssel verfügen (also auch der Absender selbst), können die Nachricht nicht entschüsseln. Auf diese Weise ist es nicht mehr nötig, dass beide Teilnehmer vorher einen gemeinsamen Schlüssel austauschen. Zusätzlich ist es möglich, eine Nachricht mit dem geheimen Schlüssel eines Teilnehmers zu signieren. Diese digitale Signatur kann anschließend von anderen mit dem öffentlichen Schlüssel überprüft werden und belegt, dass eine Nachricht tatschlich vom angegebenen Absender stammt und nicht verändert worden ist". Nähere Informationen dazu Symmetrische Verschlüsselungsverfahren: Bei symmetrischen Verschlüsselungsverfahren benutzen Sender und Empfänger den selben Schlüssel. Das Problem ist nur, wie gelangt der Schlüssel sicher zum Empfänger.Die Firma Netscape hat sich dieser Thematik 1994 angenommen und das Problem mit dem --> SSL - Verfahren (Secure Socket Layer) gelöst. SSL ist heute in jedem modernen Browser (auch Internet Explorer ! ! ) integriert und funktioniert (ganz einfach gesagt) wie folgt: 1.) Der User stößt auf eine Seite, deren nachfolgenden Seiten nur verschlüsselt zugänglich sind. 2.) Der Server gibt eine Meldung, dass es sich hier um einen abgesicherten Bereich handelt und schickt seinen öffentlichen Schlüssel für asymmetrische Verschlüsselungen zurück. 3.) Aufgrund dieser Meldung generiert Ihr Browser eine Zufallszahl (den "symmetrischen Schlüssel "), die asymmetrisch verschlüsselt (mit dem öffentlichen Schlüssel des SSL-WWW-Servers) zurück geschickt wird. 4.) Der SSL - WWW - Server entschlüsselt diesen Schlüssel mit seinem privaten Schlüssel und schickt fortan die Daten symmetrisch verschlüsselt mit der vom Browser generierten Zufallszahl. --> siehe Schaubild  Die SSL - Schlüsselstärke wird (je nach Anbieter) oft nur aus 40, 56 oder 128 Bit generiert. Somit ist SSL nicht so ganz sicher wie eine asymmetrische Verschlüsselung. Asymmetrische Verschlüsselung: "Die asymmetrische Public-Key-Verschlüsselung, bei der zwei Schlüssel, und zwar ein öffentlicher und ein privater / geheimer Schlüssel, verwendet werden. (Das können dieselben Schlüssel sein, die bei der digitalen Signatur zum Einsatz kommen.) Der öffentliche Schlüssel ist jedem zugänglich, der geheime nur dem Teilnehmer. Außerdem können mit dem öffentlichen Schlüssel die Nachrichten kodiert und nur mit dem geheimen dekodiert werden:Der Sender codiert seine Nachricht mit dem öffentlichen Schlüssel des Empfängers; Eine so verschlüsselte Nachricht läßt sich dann nur mit dem privaten Schlüssel des Empfängers wieder entschlüsseln."  Disclosure Die Vorsicht ist verständlich, denn E-Mails in die USA laufen etwa über Knoten, die von der NSA (National Security Agency), einer US-Geheimdienst-Behörde, kontrolliert werden. Ein Bericht der Europäischen Kommission bestätigt, daß die NSA nicht nur Telefone und Faxe, sondern auch E-Mails überwacht. Jedoch auch die Hacker stellen ein grosses Problem dar. Noch zuverlässiger als die Codierung mit Krypto-Programmen, die Texte in ein Zahlen- und Buchstabenwirrwarr verwandeln, sind Verfahren der Steganografie (Geheimschrift-Lehre). Hier werden Daten unbemerkt in Bild- und Tonprogrammen verborgen, etwa in unverdächtigen Grafiken oder im elektronischen Rauschen. Man sieht, dass mit der Weiterentwicklung und Nutzung von Technologien nicht nur Vorteile auf uns zukommen. Dessen müssen wir uns bewusst werden. ----------------------------------------------------- Literatur: ----------------------------------------------------- Glossar[12.01.2004] PGP-Programm,Download,Informationen[21.12.2003] Kryptographie - Freiheit[07.01.2004] SSL-Verfahren[20.02.2004] Schaubild-SSL[20.02.2004] Buch: Internet und Internet - Auf dem Weg zum Electronic Business, 2. Auflage, Höller Johann, Manfred Pils und Robert Zlabinger; [12.12.2003] ... link (0 comments) ... comment |

Online for 7927 days

Last update: 2004.01.27, 19:12 You're not logged in ... login

Evaluierung

Hallo. Ja ich habe davon gewusst, es hat aber leider... by thomas.gruenwald.linz (2004.01.27, 19:12) Eval

Hallo Thomas, danke für den Versuch an der Evaluierung... by catharina.gaigg.linz (2004.01.26, 15:25) Inhalt

Verschlüsselung - PGPE-Commerce/Online-Shoppi by thomas.gruenwald.linz (2004.01.25, 20:12) Hab ihn heute gesehen....

Hab ihn heute gesehen. Hat aber irgendwas nicht geklappt... by thomas.gruenwald.linz (2004.01.25, 20:12) Evaluierungs-Blog für...

Hallo! Kennst du schon den Evaluierungs-Blog für... by catharina.gaigg.linz (2004.01.25, 16:19) |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||