Transparenz und virtuelle Identitaet Die Zeit nach dem Passwort

magdalena.bieregger.uni-linz, 28. Mai 2018, 20:03

Handhabbare Multifaktor-Authentifizierung für ein gesundes Eco-System

Neben den staatlichen Möglichkeiten zum digitalen Ausweis der Bürger, wie beispielsweise die Bürgerkarte oder eine Handy-Signatur, beschäftigt sich dieser Artikel mit einem privaten System namens XignQR, dass eine virtuelle Identifizierung gewährleistet. Im speziellen geht es um eine Multifaktor-Authentifizierung die eine starke Authentifikation und Identifikation ermöglicht.

Mit der Alltäglichkeit von online Überweisungen, Einkäufen und digitalen Unterschriften erlangen digitale Dienste immer mehr Sensibilität in Bezug auf Nutzerdaten und deren datenschutzkonforme Aufbewahrung. Grundsätzlich besitzt durchschnittlich betrachtet jeder Nutzer mehrere digitale Identitäten mit unterschiedlichstem Inhalt – vom Pseudonym bis hin zu umfangreichen persönlichen Daten. Zurzeit stehen den Dienstanbietern verschiedene Formen zur Verfügung, die einen Nutzer identifizieren und authentifizieren können. Beispielsweise die Verifizierung per E-Mail, SMS oder Personalausweis. Die Form wie der Nutzer authentifiziert wird, bestimmt dabei wie hoch der Schutz der Nutzerdaten ist und damit auch wie hoch das Vertrauen in die digitale Identität ist.

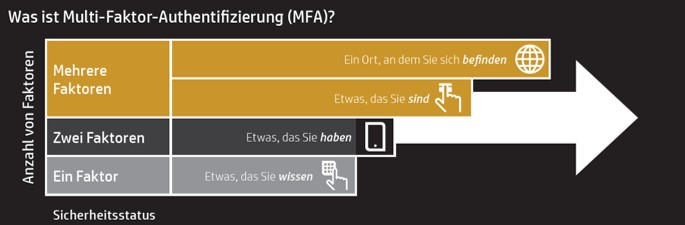

Grundlage für die Nutzung digitaler Dienste im Internet ist die Identifizierung und Authentifizierung des Nutzers. Von einer schwachen passwortbasierten 1-Faktor-Authentifizierung spricht man, wenn Wissen abgefragt wird. (häufigste verwendete Methode) Soll ein Passwort, das Mindestmaß an Sicherheit gewährleisten, muss es neben Sonderzeichen und Zahlen auch mindestens 12 Zeichen beinhalten. Solche Passwörter sind schwer zu merken, weshalb viele Nutzer einfache Begriffe für mehrere Dienste verwenden. Doch auch komplexe Passwörter können mit Phishing Angriffen erschlichen werden.

Starke Authentifizierung

Aus den oben genannten Gründen werden Passwörter zunehmend mit One-Time-Passwörter (OTP) um einen zweiten Faktor ergänzt. Bei OTPs wird abhängig von der Zeit, einem geteilten Geheimnis und einem bestimmten Algorithmus ein Passwort mit kurzer Gültigkeitsdauer generiert. Das OTP wird dazu in einem speziellen Hardware-Token generiert, das als Besitzfaktor den zweiten Faktor bei der Authentifizierung bildet. Da auch diese zwei-Faktor Authentifizierungen nicht Angriffsicher sind (da viele Verfahren dennoch auf der Übertragung von Geheimnissen beruhen), setzt man bei sicherheitskritischen Diensten auf starke protokollbasierte Multifaktor-Authentifizierungen (MFA). Dieses Verfahren basiert auf einem Challenge-Response-Protokoll das im Idealfall noch durch eine Public-Key-Infrastruktur (PKI) gestützt wird.

Für eine MFA wird eine Zusatzhardware benötigt, die das Challenge-Response-Protokoll ausführt. Zumeist werden dazu Smartcards verwendet, die den privaten Schlüssel des Nutzers sicher speichern. ->Besitzfaktor

Der Zugriff auf den Schlüssel ist durch eine PIN geschützt, die der Nutzer wissen und eingeben muss. ->Wissensfaktor

Anforderungen an ein modernes Authentifikationssystem

• Hohe Sicherheit bei geringer Komplexität

• Einfache Integration

• Interoperabilität und Flexibilität

• Datenschutz und -sparsamkeit

• Adaptive Balance zwischen Sicherheit und Benutzerfreundlichkeit

• Hohe Nutzerakzeptanz durch Verzicht auf Zusatzhardware, Transparenz,

Informationelle Selbstbestimmung und einfache Verwaltung und Nutzung

Die 4. Generation der Datensicherheit

Für den Einsatz des Multifaktor-Authentifizierungsverfahrens XignQR werden 4 Akteure benötigt (Abbildung 2).

-> passende App

-> Authentifizierungsmanager

-> Hardware-Token

-> Einbindung des Dienstanbieters

Der Dienstanbieter ist dabei ein IT-System, beispielsweise eine Webseite, ein ERP oder ein lokaler Arbeitsspeicher. Der Dienstanbieter muss den Nutzer vor dem Zugriff authentifizieren. Dazu ruft er einen QR Code vom Authentifizierungsmanager ab, den er an den Nutzer weitergibt. Der Nutzer muss diesen QR Code anschließend in die App einlesen um den Authentifizierungsvorgang zu starten. Die App verarbeitet die Informationen und kommuniziert mit dem Authentifizierungsmanager um den Nutzer zu authentifizieren. Die Authentifizierung an sich wird über ein Challenge-Response-Verfahren unter Verwendung eines persönlichen Schlüssels vom Nutzer realisiert.

Passende App

Die App agiert als vertrauende Nutzerschnittstelle, Kontrollkanal, QR Scanner und Token-Lesegerät. Mit der Absicherung der App kann ein PIN verwendet werden und mit dem Challenge-Response-Protokoll gesprochen werden. Das Smartphone agiert damit als Personal Authentifikation Device (PAD).

Authentifizierungsmanager

Der Authentifizierungsmanager ist zentraler Bestandteil und somit der Vertrauensanker. Er ist der Vermittler zwischen Nutzer (der App) und Dienstanbieter und verteilt als solcher die notwendigen Informationen und Ergebnisse beim Authentifizierungsprozess. Er liefert den QR Code an den Dienstanbieter und versichert diesem dabei, dass der Nutzer ordentlich authentifiziert wird. Die Nutzerdaten werden bei erstmaliger Registrierung erfasst und im Manager gespeichert, dabei kann der Nutzer seine Daten jederzeit über den Manager verwalten.

Hardware-Token

Der Sicherheitstoken dient als sicherer Schlüsselspeicher, ähnlich einer EC-Karte. Mittels Pairing lässt sich der Token kryptografisch an die App binden. Das Pairing stellt sicher, dass der Nutzer im Besitz des Smartphones und des Tokens ist und benötigt bei Transaktionen keine zusätzliche PIN-Eingabe. Kommunikation zwischen Smartphone und Token läuft über Near-Field-Communication (NFC).

Adaptive Multifaktor-Authentifizierung

Mit besonderen Features, wie beispielsweise der Nutzer-Anbieter spezifischen Pseudonym Funktion, wird das „Tracken“ eines Nutzers über mehrere Dienste verhindert. Neben den klassischen Faktoren Besitz und Wissen, lässt sich XignQR auch mit anderen Kombinieren. Beispielsweise mit den beschrieben kryptografisch verbundenen Token die keine weiteren PIN-Eingaben erfordert. Für kritische Zugänge kann ggf. eine Authentifizierung per PIN und Videochat gefordert werden, bei dem der Nutzer ein weiteres Mal seinen Ausweis per Smartphone in die Kamera zeigen muss. Die unzähligen Sensoren des Smartphones können beliebig in den Prozess der Authentifizierung miteinbezogen werden.

Sicherheit und Vertrauenswürdigkeit

Ein potentieller Angreifer müsste sowohl den Browser als auch das Smartphone unter seine Kontrolle bringen. Der QR Code hat eine begrenzte Gültigkeit, die Entwendung wäre somit nur kurzzeitig gefährdet. Zusätzlich wird durch die Verwendung der Plattform/App komplett auf die Übertragung von sicherheitskritischen Informationen verzichtet, was einen Ausschluss für Phishing bedeutet.

Fazit

Ich habe den Artikel gewählt, da ich vorher nicht wusste was eine Multifaktor-Authentifizierung bedeutet und mir dieses System als gutes privates Beispiel für virtuellen Identitätswahrung und Authentifizierung erschien. Sehr ansprechend ist die passwortlose Lösung. Gerade im derzeitigen Wandel des digitalen Datenschutzes müssen Unternehmen auf die gesetzlichen Änderungen achten. Multifaktor-Authentifizierungen ermöglichen eine Verlagerung von papiergestützten zu digitalen Prozessen. Die virtuellen Identitäten einer Person gebündelt in einer Authentifizierung erscheinen doch fragwürdig in Bezug auf die gefährdete Transparenz. Aufgrund der mangelnden technischen Versiertheit lassen sich darüber jedoch keine genaueren Verbindungen erkennen.

Quelle:

Manaras, P., Hertlein, M. & Pohlmann, N. Datenschutz Datensich (2016): Die Zeit nach dem Passwort, Handhabbare Multifaktor-Authentifizierung für ein gesundes Eco-System, Volume 40, Seite 206-211.

Mehr Sicherheit?

marian.limberger.uni-linz, 7. Juni 2018, 11:30

Hier stellt sich mir die Frage, inwieweit solche Systeme für den täglichen Gebrauch einsetzbar sind, da es einigen Aufwand bedeutet sich zu identifizieren. Die Cyber-Angriffsmöglichkeit ist hier vielleicht geringer, allerdings ist zu beachten, dass der Schwachpunkt die physischen Komponenten darstellen. Wenn jemand Identitäten "klauen" will, muss er auch den Token der Person und die Person "klauen". Damit sind wir wieder bei erhöhter physischer Gewalt. Die Schnittstelle zwischen Realer Welt und Cyber-Welt wird immer ein Angriffspunkt bleiben.

kryptografische Verschlüsselung

magdalena.bieregger.uni-linz, 7. Juni 2018, 14:51

Da der Autor erwähnt auch kryptografische Autentifizierung nun möglich zu machen liegt es nahe auch an die Blockchaintechnologie zu denken was die eindeutige Autentifizierung betrifft. In diesem Sinne würde dieses private System ohnehin für Sinnbefreit gelten.

georg.pilsner.uni-linz, 7. Juni 2018, 11:44

Hier auch ein kurzer Artikel mit Erklärung zum Thema Multifaktor Authentifizierung inkl. Übersichtsgrafik

(https://www.computerwoche.de/a/was-ist-multi-faktor-authentifizierung,3544768)

Danke für den Beitrag :)

magdalena.bieregger.uni-linz, 7. Juni 2018, 14:48

digitale Identitäten

magdalena.bieregger.uni-linz, 7. Juni 2018, 14:47

Eine genauere Definition digitaler Identitäten sind auch >>hier<< zu finden