In diesem Blogbeitrag stellt sich uns die Frage, ob das Verhalten der Gesellschaft bzw. Trends und Mainstreams in der Gesellschaft mehr Einfluss auf künftige Phänomene des Webs ausüben, als dies z. B. die Entwicklung der Technik vermag. Die Klärung dieses Sachverhaltes ist nicht einfach, denn die Möglichkeiten Trends (besonders über das Web) zu Verbreiten, waren noch nie so vielfältig.

Die Zukunft vorauszusagen, ist in der Vergangenheit bereits des Öfteren gescheitert. Man denke nur an die New York Times, die zum Thema fernsehen 1939 folgendes schrieb: “The problem with television is that people must sit and keep their eyes glued on a screen; the average American family hasn’t time for it.” (Q1) Auch Thomas Watson, Chairman von IBM, lag daneben, als er 1943 prognostizierte: "Ich denke, dass es weltweit einen Markt für vielleicht fünf Computer gibt”. Und dann war es ausgerechnet IBM, das dem PC, wie wir ihn heute kennen, zum Durchbruch verhalf und ihn zum Massenprodukt machte. (Q2)

Deswegen werde ich mich in diesem Beitrag an der Vergangenheit orientieren, um die gestellte These klären zu können. Heutzutage sorgt man sich über den Einfluss des Internet auf unser Sozialverhalten. Denkt man ein Jahrhundert zurück, war es das Telefon, das als Neuerfindung die Gesellschaft in ihrem Verhalten "bedrohte". Viele Phänomene, die dem Internet-Zeitalter zugeschrieben werden, haben ihr historisches Echo in der Telefonie.

Die Erfindung des Telefons

Erste Denkansätze zu einem Telefon gab es um 1854, als von Seiten des Militärs der Wunsch nach schnelleren Kommunikationsmitteln aufkam. Der Pariser Telegrafenbeamte Charles Bourseul (1829–1912) verfasste darauf ein Referat über mögliche Techniken der elektrischen Sprachübertragung. Weder Wissenschaftler noch die Öffentlichkeit der damaligen Zeit erkannten jedoch die Bedeutung von Bourseuls Idee; man bezeichnete ihn als Träumer und "harmlosen Irren". Bourseul gab darauf seine Pläne für die Umsetzung der Idee auf. Auch Alexander Graham Bell hatte Schwierigkeiten, die Öffentlichkeit für sein Telefon zu begeistern. (Q3)

Das Telefon wurde also erfunden, ohne dass die Massen wirklich danach verlangt hätten. Ein internes Memo von Western Union aus dem Jahr 1876 konstatiert: "Dieses Telefon hat zu viele Schwächen, als dass man es ernsthaft für die Kommunikation in Erwägung ziehen kann". (Q2)

Doch als es dann da war, veränderte es die Kommunikationsmöglichekeiten radikal: zum ersten Mal konnten Menschen über weite Distanz hinweg in Echtzeit miteinander kommunizieren.

Das Telefon im Wandel

Dennoch gibt es Anzeichen eines anhaltenden kulturellen Wandels. Auch wenn sich die Anzahl der Wireless-Verbindungen von 286 Millionen in 2009 bis 303 Millionen im Jahr 2010 erhöhte, hat sich die Sprachnutzung der Handys verringert. Die USA erreichten 2009 den Wendepunkt, bei dem zum ersten Mal die Summe der mit Mobilgeräten gesendeten Daten höher war, als die Summe der übertragen Telefongespräche. Und unsere Anrufe werden außerdem immer kürzer. Während im Jahr 2003 der durchschnittliche lokale Handy-Anruf gemütlichen 3 Minuten dauerte, war dieser 2010 bereits zu einer Minute und 47 Sekunden gekürzt worden. (Q1)

Doch was ist der Grund dafür? Einfache Wirtschaftlichkeit kann ein wichtiger Faktor sein, denn in vielen europäischen Ländern ist das Schreiben einer SMS billiger, als zu telefonieren. Es kann aber auch eine Frage der Logistik und Bequemlichkeit sein. In einer zunehmend datenintensiven, zeitarmen Umgebung scheint der Anruf meist eher eine unterbrechende, störende analoge Erfahrung, als eine willkommene Abwechslung zu sein.

Zusammenfassend lässt sich also sagen, dass die Erfindung des Telefons die Kommunikation in ihren Möglichkeiten zwar revolutioniert hat, aber die Menschen nutzen diese Möglichkeiten oft nicht (mehr) im eigentlichen Sinn. Heute sind Telefone in Form von Smartphones dabei, PCs überflüssig zu machen. Von der eigentlichen Form des telefonierens ist nicht mehr sehr viel übrig.

Ich möchte mit zwei Zitaten schließen, die man zur Beatwortung der anfänglich gestellten Frage heranziehen kann.

- "Habits seem to grow out of other habits far more directly than they do out of gadgets." (George Daniels, Historiker)

- "The telephone was only a convenience, permitting Americans to do more casually and with less effort what they had already been doing before.” (Daniel Boorstin, Sozialhistoriker)

Q1: http://www.wilsonquarterly.com/essays/call-future

Q2: http://www.pcwelt.de/ratgeber/

Q3: http://de.wikipedia.org/wiki/Erfindung_des_Telefons

Q4: http://de.wikipedia.org/wiki/Charles_Bourseul

Q5: http://de.wikipedia.org/wiki/Alexander_Graham_Bell

Q6: Bild Einstein

Q7: Bild Party

Web 2.0 ist laut Definition ein Schlagwort, das für eine Reihe interaktiver und kollaborativer Elemente des World Wide Webs verwendet wird. Hierbei konsumiert der Nutzer nicht nur den Inhalt, er stellt auch selbst Inhalt zur Verfügung. (Q1) Dabei beteiligen sich eine Menge verschiedener Menschen in verschiedenster Weise - und Gesetzesbelange werden nicht selten außen vor gelassen.

Besonders Datenschutz ist ein Thema, das in der letzten Zeit mehr und mehr in den Schlagzeilen zu finden ist, sei es durch die Vorratsdatenspeicherung der NSA in Amerika oder die Weitergabe der Patientendaten durch Ärzte in Österreich. Durch zunehmende Digitalisierung der persönlichen Daten entsteht ein "gläserner Mensch" - ein Begriff, der für die als negativ empfundene vollständige Durchleuchtung der Menschen und ihres Verhaltens durch einen überwachenden Staat steht. (Q4)

Spezielle Problemfälle im Internet

Die speziellen Techniken des Internet ermöglichen es in einer noch nie dagewesenen Weise Daten über die Benutzer zu sammeln, zu verknüpfen und in verschiedensten Richtungen auszuwerten, ohne dass dies den Benutzern bewusst wird. Im Folgenden werden einige dieser Besonderheiten dargestellt:

Cookies

Cookies sind Textdateien, in denen ein Webserver Informationen über den Surfer auf dessen PC (Festplatte, bei Windows Systemen im Windows Systemverzeichnis c:\windows) abspeichert und beim nächsten Besuch der Seite von dort wieder abruft. Der Hauptzweck der Cookies ist, den Benutzer zu kennzeichnen und kundengebundene Netzseiten für ihn vorzubereiten. Wenn man nächstes Mal zur gleichen Website kommt, schickt die Datenbanksuchroutine das Cookie zum Webserver und dieser kann den Besucher identifizieren. Die Daten, die im Cookie gespeichert sind, können aus einem Formular stammen, das der Besucher der Website ausgefüllt hat - dann ist beim nächsten Besuch auch eine Begrüßung mit Namen möglich - oder aber einfach aus dem durch die Klicks auf der Website geschlossenen Interesse - dann bezieht sich die Personifizierung nur auf den letzten Bediener dieses Computers, aber nicht auf eine bestimmte Person.

So unterschiedlich wie der Verwendungszweck ist auch die datenschutzrechtliche Beurteilung der Cookies. Da sie ein erhebliches Missbrauchspotential aufweisen (bis hin zum Ausspionieren des Surfers), gibt es auch immer wieder Überlegungen in Richtung einer gesetzlichen Regelung. (Q5)

Logfiles

Man unterscheidet zwischen Logfiles von Webservern und Mailservern, systemnahen Logfiles und Netzwerküberwachungstools. Es handelt sich dabei jeweils um Dateien, in denen Verbindungs- und Zustandsdaten eines Servers gespeichert werden. Sie dienen in der Regel der technischen Überwachung von Systemen (Auslastung, Optimierung, Fehlererkennung, Sicherheit) und sind dazu unbedingt notwendig. Allerdings können sie auch dazu verwendet werden, die Benutzer des Systems auszuspionieren. Sie können auch aus datenschutzrechtlichen Gründen bedenklich sein (siehe gleich bei den Web-Bugs). Problematisch können Logfiles vor allem dann werden, wenn sie über einen längeren (als den technisch notwendigen) Zeitraum aufbewahrt und ausgewertet werden. (Q5)

Web-Bugs

Auch "Clear Gif" genannt; unsichtbare Grafiken, meist in der Größe von 1Pixel in der Farbe des Hintergrundes oder durchsichtig, die den Betreibern von Websites Informationen über das Surferverhalten der Nutzer liefern. Die Grafik befindet sich nicht auf demselben Webserver wie die Website, sondern wird von einem dritten Server geladen. Während das Bild von dort geholt wird, werden mittels Skript oder Applet Benutzerdaten zum Web-Bug-Server übertragen und dort ausgewertet; dies ist die eigentliche Aufgabe des Web-Bugs. So lässt sich das Besucherverhalten sehr genau ausspionieren. Die Auswertung liefert ähnliche Daten wie die Auswertung des Logfiles des Webservers. Während mit dem Weblog aber nur die Webs auf dem konkreten Server ausgewertet werden können, können mit einem System von Web-Bugs ganze Systeme von Websites überwacht werden. Voraussetzung ist aber, dass auf jeder einzelnen Seite einer Website ein derartiger Spion gesetzt ist.

Web-Bugs sind aus Sicht des Datenschutzes bedenklich, soweit dabei personenbezogene Daten gesammelt werden. Dies ist über die Benutzeradresse meist nicht möglich, weil es sich bei der IP-Adresse um eine maschinenbezogene Adresse handelt und der einzelne Internetuser über seinen Provider keine fixe IP-Adresse zugeteilt bekommt, sondern bei jedem Einloggen eine andere, nach dem Zufallsprinzip ausgewählte, sodass nur der Provider jeweils weiß, welcher Kunde gerade welche IP-Adresse hat. Wenn die Seite aber auch Cookies verwendet, was bei mehr als der Hälfte aller Websites der Fall ist, und der Besucher schon einmal Namen oder E-Mail-Anschrift angegeben hat (etwa in einem Webshop), ist der Besucher damit eindeutig identifizierbar. In diesem Fall werden die Daten, die durch Web-Bugs gesammelt werden, zu personenbezogene Daten. Das Sammeln personenbezogener Daten ist aber nur nach den Bestimmungen des Datenschutzgesetzes zulässig. Auf jeden Fall muss der Besucher darüber aufgeklärt werden, was mit diesen Daten geschieht. Ein Verstoß gegen das Datenschutzgesetz kann aber auch von einem Konkurrenten als Wettbewerbsverstoß (§ 1 UWG - Wettbewerbsvorsprung durch Rechtsbruch) geltend gemacht werden. (Q5)

Data Mining

Unter dem Begriff "Data Mining" versteht man die von vielen Unternehmen - bereits außerhalb des Internets - geübte Praxis, persönliche Daten von Kunden zu sammeln, zu kombinieren und auszuwerten. Dazu wird häufig ein System von Kundenkarten eingeführt, das auf den ersten Blick eine stärkere Kundenbindung durch Rabattgewährung sichern soll. Darüber hinaus können mit solchen Kundenkarten aber auch die Konsumgewohnheiten der Kunden erfasst und ausgewertet werden. Durch Verknüpfung verschiedener Profile lassen sich daraus vielfältigste Informationen gewinnen, die der Kunde gar nicht erahnt. Neben einer gezielten Werbung ermöglicht die Verknüpfung u.U. auch Aussagen zur Kreditwürdigkeit.

Im Internet sind die Möglichkeiten des Ausspionierens noch vielfältiger. Bedenkt man, dass jeder Mausklick im Webserver protokolliert wird, lassen sich durch Auswertung der Logfiles aus Art der angeklickten Informationen, Verweildauer und getätigte Einkäufe die Interessen des Besuchers genau erforschen. Wird dann noch, wie bei kommerziellen Seiten üblich, die Angabe von persönlichen Daten gefordert, lässt sich das schönste Kundenprofil erstellen. Durch Zusammenarbeit mit befreundeten Unternehmen (Datenaustausch) lässt sich dieses noch verfeinern. (Q5)

Spuren im Web

Jeder, der aktiv am Web teilnimmt, sei es als Websitebetreiber, Blogger oder Teilnehmer eines Chat- oder Diskussionsforums oder einer Online-Community, hinterlässt dort digitale Spuren. Dies führt dazu, dass es mittlerweile Standard geworden ist, nach einem Namen zu "googeln", wenn man etwas über eine Person erfahren will. Besondere Brisanz kann das im Falle von Stellenbewerbungen haben. Dabei können viele Trefferergebnisse ein positives oder negatives Bild liefern. Das Problem ist, dass sich das zum Zeitpunkt der Auswertung nicht mehr beeinflussen lässt. Es ist daher wichtig, dass man bei Publikationen im Internet immer bedenkt, dass diese öffentlich erfolgen und auch ein Pseudonym und eine anonyme E-Mailadresse keinen Schutz davor bieten, dass im Zuge von diversen Verknüpfungen die Identität offengelegt werden kann. (Q5)

Viele Firmen kommen wegen ihrer verwendeten Techniken mit dem Gesetz in Konflikt, beispielsweise erhielt Google eine Strafe für den Datenschutz-Bruch bei Safari-Browsern. Auch die Social Media Plattform facebook wird des Öfteren im Zusammenhang mit Datenschutz-Problemen genannt:

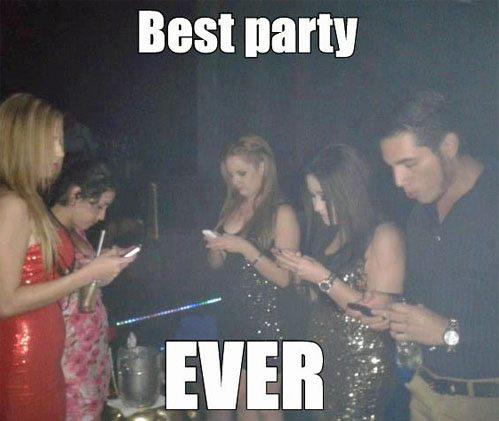

(Q7)

Österreich hat mit dem Datenschutzgesetz 2000 eine sehr aktuelle Rechtsnorm. Das DSG 2000 regelt nicht nur die Verwendung personenbezogener Daten, die Auskunftsrechte Betroffener, die Zulässigkeit der Weitergabe von Daten und den Umgang mit Daten in Netzwerken, sondern enthält auch Bestimmungen zur Datensicherheit und zu Kontroll- und Rechtsschutzmaßnahmen und sieht empfindlichen Strafen bei der missbräuchlichen Verwendung von Daten vor. Das Grundrecht auf Datenschutz ist als Verfassungsbestimmung ausgebildet (§ 1 DSG 2000).

Hier noch einige oft gestellte Fragen zum Thema Datenschutz.

Quellen:

Q1: wikipedia.org_Web_2.0

Q2: faz.net_ueberwachungsskandal-der-nsal

Q3: derstandard.at_Korruptionsstaatsanwaltschaft-prueft

Q4: wikipedia.org_Gläserner_Mensch_(Datenschutz)

Q5: internet4jurists.at

Q6: derstandard.at_Google-Strafe-fuer-Datenschutz-Bruch-bei-Safari-Browser

Q7: youtube.com/watch?v=YfkFuh8aW8I

Q8: Datenschutzgesetz 2000

Q9: saferinternet.at/datenschutz/

Ich möchte mich in diesem Beitrag auf Geschäftsmodelle im Web konzentrieren, die sich mit dem Thema Essen beschäftigen.

Gerade in der heutigen Zeit verbringen viele Menschen den Großteil ihrer Zeit außer Haus und haben immer mehr Aufgaben und Aktivitäten, die die eigene Freizeit auf ein Minimum reduzieren können. Für alltägliche Aufgaben bleibt oft nur wenig Zeit - ein Tend, den auch Anbieter im Web erkennen und nutzen.

Es gibt schon eine Vielzahl von Anbietern, die eine Online-Bestellung von Essen möglich machen. Man kann sich fertige Speisen oder Lebensmittel bequem nach Hause liefern lassen. Ich möchte in diesem Zusammenhang drei beispielhafte Websites vorstellen:

Beispiel Pizza Mann

Bei dem Unternehmen Pizza Mann kann man sowohl herkömmlich in den Restaurants bestellen, als auch Speisen selbst abholen oder liefern lassen. Bestellung ist mündlich, telefonisch oder elektronisch möglich. Möchte man online bestellen, so muss man sich zuerst registrieren oder sich mit dem eigenen Facebook-Account anmelden. Dann können Produkte ausgewählt und in den Warenkorb gegeben werden. Zuletzt muss man noch Adresse und Zahlungsonformationen angeben. Nach dem Abschluss der Bestellung (in Linz, Wien und Innsbruck bis 3 Uhr früh möglich) kann man sogar nachverfolgen, wo sich diese gerade befindet. Außerdem werden praktische Features wie "Favoriten" oder "letze Bestellung wiederholen" angeboten.

Bestellt werden kann auch über die Pizza Mann App.

Beispiel Kochabo

Nicht nur fertige Gerichte kann man online bestellen, sondern auch die Zutaten zum Selberkochen. Auf Kochabo.at kann man sich online eine KochAboBox bestellen. Man bekommt dann die Kochrezepte und Zutaten von regionalen Anbietern bequem nach Hause geliefert und spart sich so die Zeit, die man sonst mit Einkaufen oder überlegen, was man kochen soll, verbracht hätte.

Hier das Werbevideo mit Erklärung von KochAbo:

Ähnliche Anbieter wären hellofresh.at oder einkaufssackerl.at.

Beispiel ichkoche.at

Auf Websites wie diesen findet man tausende Rezepte zum Nachkochen. Es sind Zutaten, Zubereitung, Schwierigkeitsgrad, Fotos, etc. vorhande. Außerdem kann man sich meist einloggen und Teil der Community werden. Diese Seiten stellen zwar ihre Rezepte primär kostenlos zur Verfügung, finanzieren sich aber mit Werbung und Verkäufen von Kochkursen, Kochbüchern, Lebensmitteln, Newslettern, ... Andere Rezept-Seiten sind u.a.:

Beispiel foodsharing

myfoodsharing.org ist eine Internet-Plattform werden, die Privatpersonen, Händlern und Produzenten die Möglichkeit gibt, überschüssige Lebensmittel kostenlos anzubieten oder abzuholen.

Das Prinzip ist einfach: Man meldet sich auf myfoodsharing.org an, trägt die eigenen überschüssigen Lebensmittel ein und legt einen Abholungsort fest. Die Produkte werden dann der Community angezeigt und es können sich Nutzerinnen und Nutzer für den Essenskorb bewerben. Der Geber wählt einen Nehmer aus und teilt ihm die Abholzeit mit.

Diese Website gibt es bereits für einige Länder und sie ist ein gutes Beispiel für Shareconomy, denn die Grundidee ist: Menschen teilen Essen. Es soll dabei kein Geld fließen, denn teilen hat auch eine ethische Dimension. Hier noch das Erklärungs-Video:

Q1: http://www.pizzamann.at/

Q2: Bild: Pizza Mann App

Q2: http://www.kochabo.at/

Q3: Video: Erklärung Kochabo

Q4: http://www.hellofresh.at/

Q5: http://www.einkaufssackerl.at/

Q6: http://www.ichkoche.at/

Q7: http://www.chefkoch.de/

Q8: http://www.kochbar.de/

Q9: http://www.kochmeister.com/

Q10: http://at.myfoodsharing.org/

Wie auch Mode, Kunst oder Architektur geht auch die Gestaltung des Web mit der Zeit und unterliegt somit gewissen Trends. Ich habe im folgenden Beitrag versucht, Trends, die mir aufgefallen sind, aufzulisten und Beispiele dafür zu geben.

Übersichtliche Struktur: Eyecatcher + Inhaltsbereiche

Mir ist aufgefallen, dass sich die Struktur von vielen Webseiten sehr ähnelt. Oben befinden sich meist ein Banner und die Navigation und darunter ein größerer Bereich mit einem Foto oder Video, das oft auch animiert ist. Neben und unter diesem größeren Bild/Video stehen die wichtigsten Inhalte in übersichtlich angeordneten, abgetrennten Bereichen.

Social Media Einbindung

Da das Thema Social Media allgegenwärtig ist, können sich auch Unternehmen dem nicht mehr entziehen. Sie nutzen Facebook, Twitter, etc. für Marketingzwecke und verweisen auch von der Firmenwebsite auf die eigenen Social-Media-Accouts.

Auch ich habe Social-Media-Buttons in meinen Blog eingebunden.

Hier die Website von Coca Cola, die alle oben genannten Trends in sich vereint:

Weniger ist mehr

Besonders Seiten von Anbietern, die auf eine seriöse Wirkung abzielen, werden cleaner. Meist wird weißer Hintergrund verwendet, seitlich Platz gelassen und Wert darauf gelegt, dass die Website nicht überladen aussieht.

Beispiele:

- Struktur, Übersichtlichkeit und eine seriöse Wirkung lassen sich besonders gut bei Webseiten von technischen Unternehmen beobachten: voestalpine, Hainzl Industriesysteme, Ebner Industrieofenbau.

- Bei Webseiten von Banken, wie Raiffeisen oder Sparkasse findet sich etwas mehr Farbeinsatz, aber eine ebensolches Struktur-Grid.

- Webseiten von großen Handelsketten (Billa, Lagerhaus, Merkur) setzen auf noch mehr Farbe, auffallende Schriften und Animationen. Die Struktur der Website ist aber auch in das Grid aufgeteilt.

- Bei Webseiten von Modefirmen lässt sich unschwer erkennen, dass hier besonders gern mit Fotos gearbeitet wird. Ein großer Eyecatcher und darunter auch wieder mehrere kleinere Fotos in Bereiche aufgeteilt.

- Manchmal wird auch auf verspielte Startseiten gesetzt: efko

- Negativbeispiel: Ryanair (wirkt überfüllt, unruhig, viele Farben, verschiedene Formatierungen, Werbung, ...)

Flat Design

Mit der Veröffentlichung von Microsofts Windows8 und dessen Metro-Design, erlangte das Flat-Design immer mehr an Beliebtheit. Grafikern ist es schon seit geraumer Zeit bekannt, doch nun kommt es auch im Mainstream an. Der klare und einfache Aufbau überzeugt die Nutzer. Mit einfachen Formen und Kontrasten wird der Inhalt sauber und deutlich dargestellt. Skeuomorphismus mit seinen 3D-Effekten, Schattierungen und Hintergrundstrukturen gehört der Vergangenheit an. Man wird weniger vom Design abgelenkt und die Funktionalität der Elemente tritt wieder in den Vordergrund. (Q17)

Logos

Das Thema Logos hat zwar nicht mehr unbedingt etwas mit Webseiten-Gestaltung zu tun, hängt aber trotzdem damit zusammen. Viele Firmen haben ihre Logos einem Relaunch unterzogen, damit auch diese zum neuen "Flat Design"-Erscheinungsbild passen. Von Schattierungen, Reliefs, 3D-Effekten, Schriftauszeichnungen wie -umrandungen, etc. wird immer mehr abgesehen. Die Logos wirken "glattgebügelt". Ein Trend, der sich auch in anderen Bereichen abzeichnet, z. B. sind die früher oft beliebten "WordArt"-Formatierungen in MS Word heute eher verpönt.

Hier vier Beispiele von relaunchierten Logos: (ebay, Microsoft, Twitter, Google Chrome)

Mobile First und Responsive Design

Da immer mehr User mit dem Smartphone im Internet surfen, muss bei der Gestaltung von Webseiten darauf geachtet werden, dass diese auch über eine mobile Ansicht verfügen. Der Trend geht weg von starr aufgebauten Webseiten hin zu flexiblen Inhaltsbereichen. Mobile-First heißt, dass Webseite zuerst für kleinste Displays gestaltet werden und dann erst für größer werdende Auflösungen wie Tablets und Desktops.

Responsive-Design ist eine elegante Lösung um Webseiten an unterschiedliche Bildschirmgrößen anzupassen, ohne eine mobile Webseite entwickeln zu müssen. Beim Laden der Seite wird ausgelesen wie groß die Anzeigefläche ist und auf welchem Gerät sie geladen wird. Dabei passt sich die Seite der verfügbaren Fläche an. Flexible Breiten und skalierbare Bilder sind die gängigsten Methoden ein Responsive-Design zu kreieren. Es gibt aber auch andere Möglichkeiten. Beispielsweise können Sidebars entweder komplett gezeigt werden, oder bei kleiner werdender Fläche anders angeordnet werden bzw. versteckt und verlinkt werden. (Q17)

Barrierefreiheit

Um das Internet auch für Menschen mit Beeinträchtigungen zugänglich zu machen, werden immer mehr Maßnahmen dahingehend gesetzt. Hierfür gibt es Richtlinien für barrierefreie Webinhalte (WCAG) des W3C. Webseiten sollen demnach Wahrnehmbar, Bedienbar, Verständlich und Robust augebaut sein, z. B.:

- Textalternativen für grafische Inhalte anbieten

- Untertitel für Audio- und Videodateien

- Inhalt und Struktur trennen

- Gute Kontraste und flexible Darstellung (Farben, Schriftgrössen)(Q22)

Quellen:

Q1: https://www.facebook.com/

Q2: https://www.twitter.com/

Q3: http://www.coke.at/

Q4: http://www.voestalpine.com/group/de/

Q5: http://www.hainzl.at

Q6: http://www.ebner.cc/

Q7: http://www.raiffeisen.at/

Q8: http://www.sparkasse.at/sgruppe/Home

Q9: https://www.billa.at/

Q10: http://www.lagerhaus.at/

Q11: https://www.merkurmarkt.at/

Q12: http://www.hm.com/at/

Q13: http://www.zalando.at/

Q14: http://www.esprit.at/

Q15: http://www.efko.at/

Q16: http://www.ryanair.com/at

Q17: http://viminds.de/design/5-wichtige-webdesign-trends-2013-2014

Q18: http://www.ebay.at/

Q19: http://www.microsoft.com/

Q20: http://www.google.at/intl/de/chrome/browser/

Q21: Bild mobile Ansicht

Q22: http://www.einfach-barrierefrei.net/

Datenbanken - man nimmt sie beim täglichen Surfen meist nicht wahr, und doch liegen vielen Webseiten Datenbanken zugrunde. Es bringt selbstredend viele Vorteile: man hat auf alle Werke einer Bibliothek, alle Angebote eines Reisebüros oder auf die gesamte Produktrange einer Firma Zugriff und Einsicht. Daten von Büchern, Reisen oder Produkten zu speichern und zugänglich zu machen ist zumeist nicht weiter bedenklich. Aber wie sieht es mit Daten von Personen aus?

Jedes eingetippte Wort hinterlässt Spuren, jeder Klick wird gespeichert - was man im Web preisgibt, wo Daten gespeichert werden und wer mitlesen kann ist wahrscheinlich den wenigsten Usern klar.

Was passiert mit unseren Daten, die oft so freimütig mit der breiten Öffentlichkeit geteilt werden? Warum ist beispielsweise Facebook-Erfinder Mark Zuckerberg millionenschwer?

Konzerne verdienen gut mit personenbezogenen Daten. (arge daten: Was sind Daten wert?). Whistleblower werden verfolgt: Edward Snowden war technischer Mitarbeiter bei NSA und deckte auf, dass diese die weltweite Internetkommunikation überwachen (derStandard.at: NSA speichert Verbindungsdaten ein Jahr auf Vorrat). Seine Enthüllungen gaben Einblicke in das Ausmaß der weltweiten Überwachungs- und Spionagepraktiken von US-Diensten und lösten so die Überwachungs- und Spionageaffäre 2013 aus. Gegen ihn wurde Strafanzeige gestellt, es gibt einen Haftbefehl und er musste flüchten, bis ihm Russland Asyl gewährte.

Snowden betreffend findet glücklicherweise bereits ein Umdenken statt (derStandard.at: Europarats-Parlamentarier fordern Schutz für Whistleblower). (Q1 - Q3)

Es finden sich viele Artikel über aktuelle Fälle von Datendiebstahl: (Q3 - Q7)

- orf.at: Hackerangriff auf Adobe Kundendaten

- Mitteldeutsche Zeitung: Sony - Alle Nutzerdaten gekaut

- spiegel.de: Ganster klaut Kontodaten von "Zeit"-Abonnenten

- express.de: Hacker-Angriff auf Vodafone Deutschland

- derStandard.at: Hacker: Bank Austria wurde mit Trojaner ausspioniert

- spiegel.de: Datenpanne - Facebook verrät Millionen Telefonnummern

Auch Kunstprojekte greifen das Thema immer öfter auf: Faces of Facebook von der argentinische Entwicklerin Natalia Rojas oder auch die Ausstellung "Außer Kontrolle - Was das Netz über dich weiß" mit vielen großartigen Exponaten im ARS Electronica. (Q6, Q8)

Es wird versucht, Aufmerksamkeit auf dieses Thema zu lenken und Bewusstsein bei den Menschen zu schaffen, mit persönlichen Daten im Internet nicht unvorsichtig umzugehen. Dieses Bewusstsein entsteht, wenn auch langsam. Informationen dazu werden immer wichtiger. Dies ist vor allem auch ein Appell an Lehrende. Es ist wichtig, bereits Jugendlichen Hintergrundwissen zu vermitteln und sie über die Gefahren aufzuklären, die die im Netz hinterlassenen Spuren mit sich bringen können.

Hier noch einige Tipps, wie die eigenen Daten geschützt werden können: (Q4, Q9, Q10)

- help.gv.at: persönliche Daten schützen

- saferinternet.at: Datenschutz FAQs

- orf.at: mehr Sicherheit für mobile Daten

Quellen:

Q1: http://www.argedaten.at

Q2: http://de.wikipedia.org

Q3: http://derstandard.at

Q4: http://help.orf.at

Q5: http://www.mz-web.de

Q6: http://www.spiegel.de

Q7: http://www.express.de

Q8: http://www.aec.at

Q9: https://www.help.gv.at

Q10: http://www.saferinternet.at

Ich war anfangs etwas skeptisch, da ich mir nicht sicher war ob ich die Kompetenz dazu habe, meinen Blog richtig umzugestalten.

Das Einbinden des Twitter-Widgets (Q1) machte mir Mut, da es dank der genauen Erklärung problemlos funktionierte.

Auf Antville (Q2) hatte ich mich dann schnell für ein neues Layout entschieden.

Dann stand ich vor zwei Problemen: ich wusste nicht, wie man den Editor wieder ins neue Layout einbindet und wollte außerdem mein Titelbild personalisieren.

Ich twitterte meine Sorgen...

#webwi ich würde gern noch lernen, wie man beim blog titelbild ändert und den editor wieder installiert. sonst: überblick sehr gelungen!

— Christina Mitter (@ChristinaMitter) October 1, 2013

... und mir wurde geholfen

Eine Studienkollegin schickte mir den Link zu einer Anleitung zum Einbinden des Editor (Q3) in den eigenen Blog (danke Perry).

Wie man das Titelbild ändert habe ich sebst herausgefunden - was ich hier nicht ohne gewissen Stolz gestehe.

Das Ändern ist eigentlich gar nicht so schwierig:

- Unter Layouts - Images kann man das aktuelle Titelbild speichern. Ich habe es dann mit Photoshop leicht angepasst, da es mir im Prinzip gut gefällt.

- Unter Layouts - Skins - Site Layout - Stylesheet kommt man zu dem Code, der das Titelbild einbindet. Bei meinem Layout haben die netten Programmierer an der Stelle sogar einen Kommentar eingebaut, der da lautet: "Hier Titelbild einfuegen" - Dankeschön!

Zum Schluss habe ich im Quellcode noch die Position der Elemente rechts verändert, damit der Twitter-Stream gleich nach der Naviagion angezeigt wird und weniger oft Genutztes wie beispielsweise den Kalender weiter nach unten platziert. Auch die Werbelinks von Antville habe ich gelöscht bzw. ersetzt.

Rechts oben findet ihr Social Media Buttons. Den Tipp und den Link zum Tutorial habe ich ebenfalls von einer Kollegin bekommen: kleine Blogger-Hilfe (Q4) (danke Barbara).

Voilà, fertig war das neue Aussehen meines Blogs! Ich glaube für eine Studentin im Zweig Social Web ist es ganz gut gelungen. Habe auf jeden Fall viel dabei gelernt.

I hope you like it

Quellen:

Q1: http://collabor.idv.edu/0521924/stories/36868/

Q2: http://layouts.antville.org/

Q3: http://collabor.idv.edu/Alert/stories/23502/

Q4: http://kleine-blogger-hilfe.blogspot.co.at/

Ich bin nach langem Zittern und Warten auf das Ergebnis des Zulassungsbescheides, der zum Glück am 24.9. endlich eingetroffen ist, erst einmal froh, dass ich jetzt hier am Propädeutikum für Webwissenschaften teilnehmen darf!

Mein Schwerpunkt ist Social Web. Vorher habe ich an der Pädagischen Hochschule OÖ das Bachelorstudium Informations- und Kommunikationspädagik absolviert.

Ich erwarte mir von diesem Studium:

- fachliche Inhalte: Ich finde es sehr spannend, dass Webwissenschaften ermöglicht, in alle verschiedenen Studienzweige hineinzuschnuppern und so (hoffentlich) einen guten Überlick über Inhalte zum Thema Web gibt. Besonders freue ich mich auf die Vorlesungen an der Kunstuni. Web Engeneering und Web und Recht werden wahrscheinlich eine Herausforderung für mich werden.

- Mineinander: Da ich bis jetzt nur eine Person im Raum kenne, freue ich mich bereits darauf auch andere Studienkollegen/innen und ihre Beweggründe fürs Studium, Vorstudien,... kennenzulernen.

- Chancen für die Zukunft: Ein Studium absolviert man natürlich auch im Hinblick auf das spätere Berufsleben. Falls ich in den Lehrberuf gehe, hoffe ich durch Webwissenschaften an Kompetenz gewonnen zu haben. Falls es mich in die Wirtschaft verschlägt, hoffe ich, dass das Wissen in den verschiedenen Themen bei Projekten von Nutzen sein werden. Das Internet ist wächst und eröffnet immer mehr Möglichkeiten und Chancen, daher ist es wichtig, sich damit zu befassen!

Freut mich, euch auf meinem Blog begrüßen zu dürfen

Navigation

- Tweets über "#webwi"

Letzte Änderungen

- Gesellschaft und Web (christina.mitter.uni-linz, 27.Dez.13)

- Gestaltungstrends im Web (christina.mitter.uni-linz, 27.Dez.13)

- Recht im Web (christina.mitter.uni-linz, 21.Dez.13)

Suche

Archiv

- Juli 2025MoDiMiDoFrSaSo12345678910111213141516171819202122232425262728293031

RSS

Links

Statistik

- Online seit 4292 Tagen

- Letzte Aktualisierung:

27. Dezember, 12:58 - Du bist nicht angemeldet ... anmelden