Transparenz und virtuelle Identitaet An Analysis of Anonymity Technology Usage

darja.kneissl.uni-linz, 15. Jšnner 2017, 19:43

An Analysis of Anonymity Technology Usage

Im Rahmen des Themas „Transparenz der Internet-Technik“ stellt dieser Blogbeitrag eine inhaltliche Zusammenfassung sowie eine Diskussion des Artikels „An Analysis of Anonymity Technology Usage“ von Bingdong Li, Esra Erdin, Mehmet Hadi Günes, George Bebis und Todd Shipley dar. Dieser Artikel wurde im Journal „Computer Communications“ im Juli 2013, Volume 36, Issue 12, S. 1269-1283 veröffentlicht.

Für diesen Blogbeitrag sind die Seiten 1269 bis 1276 relevant, da in diesem Ausschnitt speziell auf Anonymisierungs-Techniken eingegangen wird. Der andere Teil des Artikels beschäftigt sich speziell mit einer Technik und eines in diesem Zusammenhang durchgeführten Experimentes.

In dem von mir behandelten Teil des Artikels beschäftigen sich die AutorInnen mit der Analyse von gängigen System zur anonymen Verwendung des Internets. Unter die Lupe genommen werden die Systeme Proxy Server, JAP und Tor. Berücksichtigt werden auch die geografischen Standorte der Server und zwischen welchen Ländern viele Beziehungen existieren (Vgl. Li, Erdin, Günes et. al., 2013, S. 1269f).

Analyse der Anonymisierungs-Techniken

Aus Sicht der Benutzerfreundlichkeit ist zwischen zwei maßglichen Anonymisierungs-Techniken zu unterscheiden:

- starke Anonymität beim E-Mail Verkehr

- schwache Anonymität beim "browsen" im Web

Diese Anonymisierungs-Techniken sind immer im Zusammenhang mit dem vorliegenden Geschäftsmodell zu sehen. Sie können entweder von auf Gewinn ausgerichteten Firmen zur Verfügung gestellt werden. Hier wird meistens eine Gebühr fällig. Oder der Anonymisierungs-Dienst ist nicht-kommerziell ausgerichtet. Hier ist zwischen jenen Diensten, die sich durch Werbung finanzieren und jenen, die als Open-Source-Angebot zur Verfügung stehen, zu unterscheiden (Vgl. ebd., S. 1269ff).

Proxy-Server

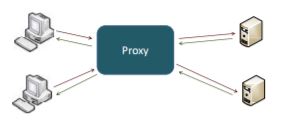

Der Proxy-Server wird vom Client dazu verwendet, eine Anfrage (an einen Server) zu stellen, und zwar im Namen des Proxy-Servers. Dadurch können zum Beispiel die IP-Adresse oder andere Daten, welche auf die Identität des Clients hinweisen, vor dem Request-Server verborgen werden. Da der Client seine Identität bei der Anfrage übermittelt, ist zwar die Anonymität vor dem Request-Server gewahrt, nicht aber vor dem Proxy-Server, welcher somit alle Daten besitzt (Vgl. ebd., S. 1271f).

Abbildung 1 - Proxy-Server; Q: Li, Erdin, Günes et. al., 2013, S. 1271

Mix Network

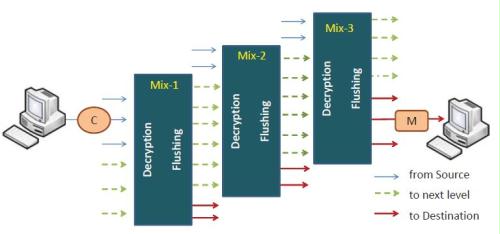

Beim Mix Network wird eine Nachricht vom Sender zum Empfänger über Zwischenstationen verschlüsselt und zwischen „Dummy Messages“ versteckt, weitergeleitet. Eine Zwischenstation wird auch Mix genannt. Der Weg durchs Netzwerk wird vom Sender in einem „Chiphertext“ festgelegt, welcher verschlüsselt übermittelt wird. Ein bekanntes Mix Network ist JAP, Java Anon Proxy. Teil dieses JAP Mix Networks sind freiwillig zur Verfügung gestellte Server, die einen konstanten Datenstrom zwischen einander aufrechterhalten, um Analysen zu vermeiden (Vgl. ebd., S. 1273f).

Abbildung 2 - Mix-Process; Q: Li, Erdin, Günes et. al., 2013, S. 1274

Onion Routing

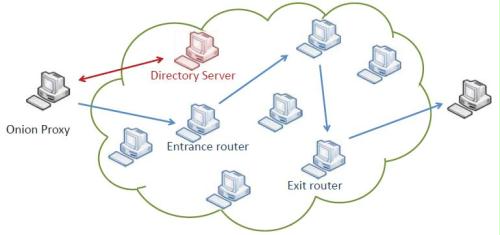

Onion Routing hat eine ähnliche Funktionsweise wie Mix Network. Eines der bekanntesten Systeme ist das Tor-Projekt (The Onion Routing). Dabei gibt es autorisierte „Directory Server“, die das Weiterleiten der Nachricht durch das Netzwerk bestimmen. Weitergeleitet wird sie aber wie beim Mix Network von freiwilligen Servern bzw. zur Verfügung gestellter Rechenleistung unter Verwendung des TCP (Transmission Control Protocol), worin der Austausch von Daten zwischen Netzwerkkomponenten geregelt ist (Vgl. ebd., S. 1274ff).

Abbildung 3 - Onion-Routing; Q: Li, Erdin, Günes et. al., 2013, S. 1275

Kitik und persönliche Meinung

Dieser Artikel gibt einen guten Überblick der Funktionsweise der beschriebenen Anonymisierungs-Techniken. Die Art und Weise, wie diese beschrieben werden, ist zwar für vollkommene Leien nicht zu 100% verständlich, aber für LeserInnen mit ein bisschen Vorwissen sehr interessant.

In Bezug auf die Transparenz der Anonymitäts-Technik finde ich, dass UserInnen zu wenig Eigeninteresse zeigen. Internetdienste werden aus meiner Sicht eher nach der Usability ausgewählt, wobei Datensicherheit und Anonymität eine untergeordnete Rolle spielen.

Doch auch wenn sich jemand um mehr Anonymität beim browsen bemüht, so bleibt dennoch eine gewisse Unsicherheit aufrecht. Obwohl die Funktionsweise bestimmter Techniken bekannt ist, so drängen sich mir die Fragen nach der Zuverlässigkeit von NetzwerkteilnehmerInnen, die meine Nachrichten weiterleiten, oder der Umgang mit Sabotage, auf. Wie ist der Umgang mit illegalen Aktivitäten? Bringt mehr Transparenz in Bezug auf die Funktionsweise von Internet-Technologie wirklich ein sichereres Browsen durchs Netz oder können zB. staatliche Institutionen das zu Ihrem Vorteil nutzen (Stichwort: Überwachung).

Quelle:

Li, B., Erdin, E., Günes, M., et. al. (2013), An Analysis of Anonymity Technology Usage, in: Computer Communications, 2013, Vol. 36, Issue 12, S. 1269-1283

Wenig Eigeninteresse und unpraktisch

magdalena.giegler.uni-linz, 17. Jšnner 2017, 12:13

Ich gebe dir völlig recht. UserInnen zeigen definitiv zu wenig Eigeninteresse sich zu schützen. Ein wichtiger Punkt dabei ist auch, dass es nicht mehr schnell, praktisch und einfach wäre. Das Internet soll ja bekanntlich diese Faktoren erfüllen, wenn ich mich aber zuerst informieren muss und dann möglicherweise auch noch handeln, dann wird das ganze schon etwas komplizierter und mühsamer. Genau aus diesem Grund spielen Datensicherheit und Anonymität eine eher untergeordnete Rolle. Und wenn ich an mich selbst denke oft auch Resignation - macht es überhaupt Sinn? Kann ich mich überhaupt ausreichend schützen? Sind meine Daten nicht sowieso schon überall zuganglich?

irena.grbic.uni-linz, 17. Jšnner 2017, 12:24

Ich denke, dass die meisten Internetnutzer sehr wohl ihre Daten schützen möchten. Jedoch bin ich auch der Meinung, dass vielen Nutzern einfach die Kompetenz aber auch die Motivation fehlt Anonymisierungs-Technologien umzusetzen.

Nutzung des Internets und Bequemlichkeit...

kerstin.wasmeyer.uni-linz, 17. Jšnner 2017, 22:04

... ich denke auch, dass der Schutz der Daten teilweise den Leute entweder nicht wichtig, zu aufwändig oder auch nicht so bewusst ist.

Das Internet zu nutzen hat den Vorteil schnell zu Informationen, Kommunikationen, etc zu kommen. Aber wenn man sich davor genauer informieren muss, egal über was, ist dieser Bequemlichkeitsfaktor nicht mehr in dieser Form gegeben und daher unpraktisch.