2. Geschichte

3. Arten der Steganographie

4. Liste der VO-Teilnehmer, die sich damit befasst haben

1. Name

„Steganographie“ kommt eigentlich aus dem griechischen und besteht aus 2 Wörtern:

Stegano = geheim

Graphein = schreiben

Zusammen also „Geheimschreibung“. Der Sinn der Steganographie liegt darin, Information verborgen zu übermitteln, sodass gewährleistet wird, dass diese nicht abgefangen werden kann. Daher ist Steganographie auf keinen Fall gleichzusetzen mit Kryptographie, welche die Verschlüsselung zB eines Textes ermöglicht.

Jedoch ist es wichtig zu sagen, dass die gleichzeitige Anwendung von Steganographie und Kryptographie die ideale Ergänzung darstellt. (mehr bei Sandor Döry)

Ziel der Anwendung von Steganographie kann zum Beispiel die Geheimhaltung der Existenz eines Dokumentes oder die Feststellung einer Änderung eines verschlüsselten Dokumentes sein. (mehr bei Susanne Deisl)

2. Geschichte der Steganographie

Ihren Beginn hatte die Idee, Nachrichten geheim zu verschicken, schon vor über 2000 Jahren im antiken Griechenland. Dort wurden Tontafeln zu ersten bekannten Steganographie-Hilfsmitteln, indem man das Wachs davon entfernte, eine Nachricht auf das darunterliegende Holz schrieb und dann wieder Wachs auf die Tafeln auftrug. Im Mittelalter wurden Sklaven als „Steganographie-Träger“ missbraucht, indem ihnen auf den kahlrasierten Kopf eine Nachricht tätowiert und bei nachgewachsenem Haar zum Ziel geschickt wurde. Weitere wichtige Punkte in der geschichtlichen Entwicklung wären zum Beispiel die Verwendung von „Unsichtbarer Tinte“ (in jeder Art und Weise) oder auch die während dem 2. Weltkrieg in Deutschland verwendete „Microdot-Technologie“.

Eine schön erzählte Geschichte gibt’s auch bei Irene Hartinger

Was wohl in der Zukunft so mit der Steganographie passiert?

Lest am Besten nach bei Sandor Döry oder Christian Pichler

3. Arten der Steganographie

a) linguistische Steganographie

(super Erklärung auch bei Sarah Huber )

open code: eine Nachricht wird als etwas anderes ausgegeben, als sie in Wirklichkeit ist.

Semagramm: sichtbare, jedoch unverständliche Nachricht

Links von der Brücke, entlang des Flusses und auf der kleinen Mauer stehen kurze und lange Grashalme, welche eine Nachricht im Morsecode ergeben.

Links von der Brücke, entlang des Flusses und auf der kleinen Mauer stehen kurze und lange Grashalme, welche eine Nachricht im Morsecode ergeben.

Maskierung: Verwendung von Geheimzeichen, Zinken oder Jargon

Verschleierung: Die Nachricht wird unkenntlich gemacht, sodass der eigentliche Inhalt nicht auf den ersten Blick erkennbar gemacht.

Zb bei Stefanie Biwer oder Roman Königshofer

b) technische Steganographie

Nachrichten in Files (zB BILDER: bmps, jpg, gif)

Oder auch wie in der Geschichte:

Tätowierter Sklaven, Geheimtinte (Daniel Übleis)

c) rechnergestützte Steganographie

LBS (zB versteckte Informationen in Bildern)

Genaueres dazu bei

Marion Wöss – Computergestützte Steganographie

Wie es funktioniert?

Am besten gleich versuchen bei Marisol Sandoval

oder Florian Richter

Das unabhängige Landeszentrum für Datenschutz Schleswig Holstein zeigt, wie man JPHS Texte in Bildern verstecken kann.

Zum Ausprobieren HIER klicken

4. Liste der Teilnehmer

o christian pichler

o daniele maccarone

o bernd ploderer

o sandra hollersbacher

o marion wöss

o marisol sandoval

o susanne deisl

o anna schütz

o stephanie biwer

o roman königshofer

o florian richter

o elke beck

o victoria heise

o sandor döry

o daniel übleis

o irene hartinger

o sarah huber

o mark kramer

o peter marksteiner

... link (2 comments) ... comment

Grundsetzliches zur Bürgercard

Pro und Contra der Bürgercard

Fragen der Sicherheit und des Datenmissbrauchs

Wie bekomme ich eine Bürgercard

Konzept der Bürgercard

Grundsetzliches zur Bürgercard

Das Projekt Bürgerkarte wurde am 21. November 2000 bei einer Regierungsklausur der österreichischen Bundesregierung ins Leben gerufen. Sie soll im elektronischen Verwaltungssystem also z.B. beim Behördengang über das Interent als amtliches Ausweisdokument gelten. Um dies zu ermöglichen muss die Bürgercard zwei wichtige Voraussetzungen erfüllen – die Signatur und die Identifikation.

Dieses Thema wird noch sehr viel ausführlicher auf dem Weblog von Marisol Sandoval behandelt, also umbedingt vorbeisurfen.

Eine weitere Person die sich mit allgemeinen Aspekten der Bürgercard beschäftigt hat ist Caroline Wieser. Sie geht insbesondere auf die Themen der passenden Software sowie auf den kryptographischen Schlüssel im Zusammenhang mit der Bürger Card ein.

Pro und Contra der Bürgercard

Überall laufen Diskussionen rund um die "Bürgerkarte", warum, weshalb, wieso ist diese für den Bürger, die Wirtschaft, den Staat so wertvoll – oder auch nicht?

Wenn du mehr über die Allgemeinen Infos rund um die Bürgercard erfahren willst kannst du auf dem Weblog von

Susanne Deisl genaueres nachlesen. Desweiteren hat sie noch interessantes zu E-government und pro und contra der Bürgercard bearbeitet.

Ein weiterer Beitrag der sich nur der den Schwerpunkt pro und contra enthält ist der Weblog von Peter Marksteiner desweiteren enthält dieser Weblog eine ausführliche Definition der "Bürger Card".

Desweiteren findet sichnoch eine genaue Auseinandersetzung mit den Pro und Contra Themen auf Stephanie Biwers Weblog. Sie unterteilt die Vorteile in Vorteile für die Bürger, die Wirtschaft, den Staat und die öffentliche Verwaltung. Sie hat sich also weitverzweigte Gedanken gemacht und behandelt dieses Thema mit den uns umgebenden Faktoren.

Ein weiterer Weblog der sich auch mit dem Thema befasst ist der Weblog von Anna Schuetz. Interessante Aspekte in ihrem Beitrag sind unter anderem ihr Bezug auf das Stehlen und erschaffen von Identitäten

Fragen der Sicherheit und des Datenmissbrauchs

Ein weiterer Themenblock der Bürger Card ist das Thema der Sicherheit, die besonders ausführlich auf dem Weblog von Tessie Schuster behandelt wird, dabei verweist sie auch auf die Datenschutzkommission und den Datenschutzrat. Ein kleiner Ausflug zahlt sich auf jedenfall aus.

Mit dem Fall des Datenmissbrauchs hat sich Stephanie Biwer genauer Beschäftigt. Wobei sie auch auf gewichtige Persönlichkeiten in der Gegenwart zu sprechen kommt un diese in ihre Gedanken mit ein bezieht. Beispiel: "Die vom Bundeskanzler Wolfgang Schüssel (ÖVP) angekündigte "Bürgerkarte" stöβt bei der Opposition,der Arbeiterkammer und unabhängigen Datenschützern auf Widerstand. Eine Karte, die viele Funktionen zusammenbringt, die Überwachung drastisch vereinfacht und gleichzeitig den Bürgern die Kontrolle über ihre Daten weiter entzieht."

Ein weiterer sehr interessanter Beitrag über das Thema der Bürgercard wird auf dem Weblog von

Irene Hartinger behandelt. Irene behandelt unter dem Topic "Ist die Bürgercard zum Scheitern verurteilt", den Fakt das viele Themen unter Ausschluß der Öffentlichkeit stattgefunden haben und weißt darauf hin, dass das Thema der Bürgercard nicht erst seit 2004 auf der Agenda der Politiker behandelt wird.

Wie bekomme ich eine Bürgercard

Bürgerkarten können sowohl vom öffentlichen Dienst als auch von der Wirtschaft angeboten werden.

Um die elektronische Signatur der Karte untrennbar und unverwechselbar mit seiner Identität zu verbinden, muss der Antragssteller einmalig mit einem Lichtbildausweis bei einer Zertifizierungsstelle vorstellig werden.

Wer sich zu diesem Thema noch ausführlicher informieren will, den verweise ich auf den weblog von Barbara Buchsbaum die zu diesem Thema auch auf sehr interessante Links verweist wie z.B. auf verschiedene Zertifizierungsdiensteanbieter.

Konzept der Bürgercard

Die Bürgerkarte darf nicht mit einem Reisepass verwechselt werden, sie dient als amtliches Ausweisdokument und soll das elektronische Verwaltungsverfahren erleichtern (Internet oder Behördengänge). Dieses Thema sowie das Thema der elektronischen Signatur und Identifikation werden auf dem weblog von Victoria Heise" genauer unter die Lupe genommen, dabei geht sie genauer auf die Möglichkeiten ein, die es anhand einer Bürgercard geben würde.

... link (0 comments) ... comment

DES - symetrische Verschlüsselung

1.Entwicklung2.Funktionsweise

3.DES nicht mehr sicher

4.Triple DES

5.Advanced Encryption Standard (AES)

Enwicklung

1973 wurde vom National Bureau of Standards (NBS) der erste Schritt zur Enteicklung eines einheitlichen und standardisierten kryptografischen Algorithmus getan. IBM sollte an diesem Projekt maßgeblich beteiligt sein. NBS und IBM beschlossen mit der NASA zusammen zu arbeiten um den Algorithmus zu entwickeln. Gut zu erkennen ist auch das die gesamte Entwicklung der Krytographie mit der Entwicklung des Rechnergeschwindigkeit verbunden ist. Desto bessere Leistungen die Computer brachten desto höhere Ansprüche hatten die Regierungen oder das Militär an die Verschlüsselungstechnologien. Die Entwicklung der Rechner, mit ihren unglaublichen GEschwindigkeiten führte dazu das der DES (Data Encryption Standard) heute nicht mehr als sicher gilt. Es ist heute keine Herausforderung mehr einen DES zu entschlüsseln.

Wenn sie noch mehr über die Entwicklung wissen wollen bitte klicken sie hier oder klicken sie hier.

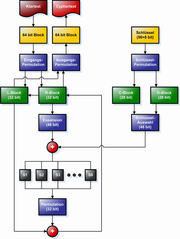

Funktionsweise

Es handelt sich bei DES um einen symmetrischen Algorithmus, soll heißen das der selbe Schlüssel zur Ver- und Entschlüsselung verwendet wird. Das ganze läuft nach dem Schema des Blockchiffre, jeder Block wird unter Verwendung des Schlüssels einzeln chiffriert, wobei die Daten "verwürfelt" werden. Die Blockgröße beträgt 64 Bits, das heißt ein 64-Bit-Text wird in einen 64-Bit-Block Chiffretext transformiert. Es gibt verschiedene Methoden die der VErschlüsselungsalgorithmus verwendet dazu gehören unter anderem Alphabetsubstitution und die Permutationen

DES nicht mehr sicher

Schon wenige Jahre nach Einführung des DES zum Beispiel für die sichere Transaktionen von finanzen, kam es zu heftigen Kritiken an dem angewendeten Verschlüsselungsverfahren. "Mit der Methode Brute Force ("brutales, systematisches Ausprobieren sämlicher Möglichkeiten") gelang es 1998 in 56 Stunden und 1999 in 22 Studen den DES Code zu knacken. Für den jüngsten Erfolg wurde über das Internet die Kapazität von ca. 100.000 Rechnern zusammengeführt."(21.12.2004,Collabor)

1998 wurde ein unter der Electronic Frontier Foundationverwendeter Spezialcomputer eingestzt, den man als den "DES Cracker" bezeichnete, dieser hat es in weniger als drei Stunden geschafft DES zu knacken. Die gesamte Aktion war noch nicht einmal teuer und wurde für die lächerliche Summe von $250,000 erreicht.

Mehr zu dem Thema hier.

Triple DES

Wie schon erwähnt wurde der Data Encryption Standard (DES) ungefähr um 1973 von IBM entwickelt und wurde ca 1977 als nationaler Standard eingeführt. Als vorübergehende Lösung wurde schließlich Triple DES eingesetzt, es ist eine kleinere Variante von DES. Es ist ungefähr drei mal langsamer als das normale DES kann aber viele Billionen mal mehr Sicherheit bieten, wenn man es richtig anzuwenden weiß.

Mehr über Triple DES findest du hier.

Advanced Encryption Standard (AES)

Nachdem man also befand, dass sowohl der DES als auch der Triple DES nicht als sicher eingestuft weden konnten, mußte ein neuer Verschlüsselungsstandard entwickelt werden, der nicht die Fehler seiner Vorgänger besaß.

Dazu entwickelte man den Advanced Encryption Standard.

... link (0 comments) ... comment

Inhalt

2. Referenzmodelle1. Das Inter Protocol

Das Inter Protocol (IP) ist ein weit verbreitetes Netzwerkprotokoll (in Computernetzen).

Es ist eine Implementation der Internet-Schicht des TCP/IP-Modells bzw. der Netzwerk-Schicht des OSI-Modells.

Aus den zahlreichen Netzwerkprotokollen (SPX/IPX, AppleTalk, XNS) wurde das IP zum Standard erhoben und stellt die Grundlage des Internets dar. Heutzutage wird es von nahezu allen Betriebssystemen unterstützt

Das IP übermittelt Daten zwischen verschiedenen Netzen (LANs, WANs) die durch Vermittlungsknoten (Router) verbunden sind.

Hauptaufgaben von IP sind:

- Datenpaketierung (-> Leitungsvermittlung, -> Paketvermittlung)

- Adressierung der Pakete

- Weiterlieten der Pakete in den Routern

- Übergabe und Spezifikation „höherer Protokolle“

So wird beispielsweise auch im Telekommunikationswesen die Verwendung von IP basierten Protokollen im UMTS Funknetz diskutiert.

2. Referenzmodelle

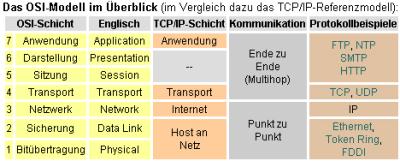

2.1 Das ISO/OSI Modell

Das OSI-Modell (Open Systems Interconnection Reference Model) ist ein 1979 entwickeltes offenes Schichtenmodell (mittlerweile standardisiert).

Es ist die Grundlage für eine Reihe von herstellerunabhängigen Netzwerkprotokollen, die in der Kommunikationstechnik im Transportnetz fast ausschließlich eingesetzt werden.

Es gliedert die unterschiedlichen Anwendungsbereiche der Netzwerkkommunikation in sieben Schichten. Jede einzelne dieser Schichten ist so konzipiert, dass sie die ihr vorgegebenen Aufgaben unabhängig von den anderen Schichten ausführen kann.

Um die bei der Übertragung von Daten entstehenden Probleme besser beobachten, beschreiben, vergleichen und lösen zu können, unterteilte man „das Netz“ in

.

Die Kommunikation innerhalb des Modells erfolgt in vertikaler Richtung. Geht man von der Senderseite aus, so läuft die Kommunikation von oben nach unten;

Geht man von der Empfängerseite aus, läuft sie von unten nach oben;

Schicht 7: Anwendungsschicht

Sie stellt den Anwendungen eine Vielzahl an Funktionen zur Verfügung (Bsp. E-mail)

Schicht 6: Darstellungsschicht

Sie setzt die systemabhängige Darstellung der Daten in eine unabhängige Form um und ermöglicht somit den (semantisch) korrekten Datenaustausch zwischen unterschiedlichen Systemen. (Bsp. Datenkompression und Verschlüsselung)

Schicht 5: Sitzungsschicht

Um Zusammenbrüche der Sitzung und ähnliche Probleme zu beheben, stellt die Sitzungsschicht Dienste für einen organisierten und synchronisierten Datenaustausch zur Verfügung. Zu diesem Zweck werden Token (Wiederaufsetzpunkte) eingeführt, an denen die Sitzung nach einem Ausfall einer Transportverbindung wieder synchronisiert werden kann, ohne dass die Übertragung wieder von vorne beginnen muss.

Schicht 4: Transportschicht

Sie ist die unterste Schicht, die eine vollständige Ende-zu-Ende Kommunikation zwischen Sender und Empfänger zur Verfügung stellt. Sie bietet den anwendungsorientierten Schichten 5-7 einen einheitlichen Zugriff, sodass diese die Eigenschaften des Kommunikationsnetzes nicht zu berücksichtigen brauchen.

Schicht 3: Netzwerkschicht

Sie sorgt für das Schalten von Verbindung und für die Weitervermittlung von Datenpaketen. Die Datenübertragung geht in beiden Fällen jeweils über das gesamte Kommunikationsnetz hinweg. Da nicht immer eine direkte Kommunikation zwischen Absender und Ziel möglich ist, müssen Pakete vom Absender an Knoten und von Knoten ans Ziel bzw. weitere Knoten gesandt werden.

Schicht 2: Sicherungsschicht

Die Aufgabe der Sicherungsschicht ist es, eine weitgehend fehlerfreie Übertragung zu gewährleisten. Weiterführende Ausführungen sind HIER zu finden (nur für Technikkenner)

Schicht 1: Physikalische Schicht

Sie umfasst vor allem die Eigenschaften des Übertragungsmediums (Kabel, Glasfaser, Funk,...)

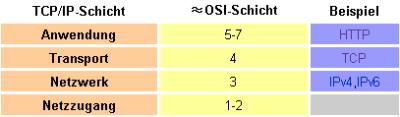

2.2 TCP/IP-Referenzmodell

Das TCP/IP-Modell ist zeitlich vor dem OSI-Referenzmodell entstanden.

Es besteht im Gegensatz zum OSI-Modell aus nur vier Schichten.

Als Ziele der Architektur wurden damals definiert:

- Unabhängigkeit von der verwendeten Netzwerk-Technologie.

- Unabhängigkeit von der Architektur der Hostrechner.

- Universelle Verbindungsmöglichkeiten im gesamten Netzwerk.

- Ende-zu-Ende-Quittungen.

- Standardisierte Anwendungsprotokolle

OSI Schichten vs. TCP Schichten

3. TCP

Das TCP (Transmission Control Protocol) ist ein zuverlässiges Transportprotokoll in Computernetzwerken und setzt (meist) auf dem Inter Protocol auf. Es stellt eine Verbindung zwischen 2 Rechnern (genauer: 2 Anwendungen) her und ermöglicht eine Datenübertragung in beide Richtungen.

Es ist in Schicht 4 des OSI-Referenzmodells angesiedelt.

Bei Datenübertragungen besteht die Möglichkeit, dass Daten verloren gehen, verkehrt oder doppelt ankommen. TCP prüft die Integrität der Daten und stellt die Reihenfolge sicher. Falls keine Bestätigung eines Datenempfangs beim Sender eingeht wiederholt er den Sendevorgang. Die zerlegten Daten werden beim Empfänger in einem Puffer zusammengefügt

Über ein Dringlichkeitsbit (Urgent) können Daten als vorrangig gekennzeichnet werden. Dadurch ist beispielsweise die bevorzugte Behandlung von CTRL-C (Abbruch) bei einer Terminalverbindung () möglich.

TCP läßt auch zu, daß mehrere Verbindungen parallel aufgebaut werden können (Verbindungsmultiplex).

TCP wird für die viele Internetanwendungen eingesetzt, daher spricht man häufig von TCP/IP.

Eine Anwendungsmöglichkeit bestünde beispielsweise im Upload bzw. im Download von Datenpaketen mittels FileTransferProtocoll.

Ziel ist es, mittels End-zu-End Kontrolle und Zeitüberwachung einen zuverlässigen, stabilen Datenstrom zu ermöglichen. Dies ist allerdings nur insofern korrekt, als dass der Sender zuverlässig erfährt, ob der Empfang der Daten vom Empfänger korrekt quittiert wurde oder nicht. Ein hervorragendes Beispiel ist das für den E-Mail Versand zuständige Protokoll , in dem auch das Verschlüsselungsprotokoll Anwendung findet.

Das Gegenstück zu SMTP bildet das bekannte E-Mail Verwaltungsprotokoll . Seine Funktion beschränkt sich ausschließlich auf das Abholen und Löschen von E-Mails.

Hauptaufgaben:

- Auf- und Abbau von Verbindungen

- Reihenfolgetreue Auslieferung von unverfälschten Daten: exactly once

- Flusskontrolle

- Überlastüberwachung (um Netz nicht zu überlasten)

4. UDP

Das UDP (User Datagram Protocol) setzt ebenfalls auf dem Inter Protocol auf - ist somit Konkurrent zu TCP - und dem transaktionsorientierten Versand von Datenpaketen.

UDP verwendet minimale Protokollmechanismen, hat keine Ende-zu-Ende Kontrolle oder Garantie zur reihenfolgegetreuen Auslieferung – ist also im Gegensatz zu TCP nicht auf Zuverlässigkeit ausgelegt.

Unter Verwendung dieses Protokolls werden Daten blind zu der Gegenstelle geschickt. Es wird nicht garantiert, dass sie in der gleichen Reihenfolge ankommen, in der sie gesendet wurden, geschweige denn, dass das Paket überhaupt ankommt.

Es wird deshalb dort eingesetzt, wo die schnelle Übermittlung wichtiger ist als die Zuverlässigkeit(z.B.: Online Games, Audio- und Videoströme,... ).

Aus diesem Grund greift das Prinzip der Firewalls dort ein und sperrt Ports „risikobehafteter Anwendungen“ (z.B.: TELNET)

-> Umfangreiche Beschreibung der IP Ports: Webpage von

-> Beschreibung "gefährlicher IP Ports": Webpage von

5. IP Adressen

Die seit der Einführung der Version 4 des Internet Protocols überwiegend verwendeten IPv4-Adressen bestehen aus 32 Bits, also 4 Bytes. Damit sind höchstens 232, also etwa 4,3 Milliarden Adressen möglich. Da einige Bereiche des gesamten IP Adressraums für besondere Anwendungen reserviert sind (z.B.: private Netze), stehen weniger Adressen zur Verfügung, als theoretisch möglich sind. Weiters ist ein großer Bereich aller IP-Adressen für Nordamerika reserviert.

Verwaltet werden die IP Adressen bzw. der Namensraum des Internets vom . Es wird

zur Umsetzung von Namen in Adressen , und umgekehrt von Adressen in Namen benutzt.

Will ein Gerät ein IP-Paket versenden, werden die Netzwerkteile der Quell-IP-Adresse und Ziel-IP-Adresse verglichen. Stimmen sie überein, wird das Paket direkt an den Empfänger gesendet.

IP-Adressen sind zur Zeit vier Byte lange Ganzzahlen (mit der neuen Version des IP-Protokolls ändert sich dies – die Adressen sind dann sechzehn Byte lang - in Version IPv6 also 16Bit:16Bit:16Bit:16Bit:16Bit:16Bit:16Bit:16Bit)

Es existieren Adressräume, deren Pakete über die Router des Internets nicht weitergelietet werden. Solche Adressen sind für lokale Netze gedacht, welche nicht an das Internet angeschlossen sind, außer mit Hilfe besonderer Techniken (NAT).

NAT (Network Address Translation) = ist in Computernetzwerken ein Verfahren, bei dem private IP-Adressen auf öffentliche IP-Adressen abgebildet werden. NAT ist notwendig, weil öffentliche IP-Adressen immer knapper werden und man deshalb private IP-Adressen einsetzen muss. Ein Router stellt nach „außen“ ein ganzes Netz von „freien Adressen“ als einziger Netzwerkknoten dar. Er verteilt die Datenpakete an die einzelnen Stationen im „freien Netz“ über Portnummern.

Die Stationen eines NAT-Netzes werden von einem Server als ein und derselbe Client interpretiert. (<->Firewalls)

6. IP-Werkzeuge

arp

arp wird dazu verwendet, anhand einer IP-Adresse die entsprechende MAC-Adresse zu ermitteln. Als Parameter wird die IP-Adresse des gewünschten Systems angegeben. Die MAC-Adresse wird vom Schicht-2-Protokoll zur Adressierung des Zielsystems benötigt.

finger

Mit finger lassen sich Informationen wie Login-Name, richtiger Name, Terminal-Name, Bereitschaftszeit, Loginzeit und Standort der aktiven Benutzer eines Systems anzeigen. Mit verschiedenen Optionen kann ein bestimmtes Ausgabeformat der Informationen erzeugt werden.

Wie kommen Spammer an Email-Adressen?

ifconfig

ifconfig wird für die Konfiguration der Netzwerkschnittstelle eingesetzt. Dazu gehört das Festlegen der Netmask, der Broadcast-Adresse, der IP-Adresse und eine Angabe, ob die Schnittstelle aktiv ist oder nicht. Normalerweise wird ifconfig beim Systemstart ausgeführt. Man kann aber auch während dem Betrieb Änderungen an den aktuellen Einstellungen vornehmen.

Ein Beispiel

netstat

netstat zeigt verschiedene netzwerkbezogene Informationen in verschiedenen Formaten, abhängig von den Optionen an. Man kann damit Routingtabellen, die Speicherauslastung innerhalb des Netzwerks, eine Protokollstatistik, usw. anzeigen lassen.

ping

Der Name ping stammt von einem Sonarsystem, bei welchem ein Ping als Tonimpuls ausgesendet wird. ping ist ein Computerprogramm um zu überprüfen, ob ein bestimmter Host in einem TCP/IP-Netzwerk erreichbar ist. Es arbeitet mit dem gleichen Prinzip, verwendet aber anstelle Tonsignals das ICMP-Element ECHO REQUEST. Die „angepingte“ Maschine antwortet auf jedes empfangene Paket mit einem ECHO REPLY. Die anpingende Maschine erhält dann die Meldung \host is alive\. Sollte die Maschine nicht erreichbar sein, wird nach einem \Timeout no answer from host\ eine Fehlermeldung ausgegeben. Die Standardeinstellung des Timeouts ist 20 Sekunden. Wenn ping standardmäßig aufgerufen wird, d.h. ohne eine Option anzugeben, dann muss es mit CTRL-C beendigt werden. ping verfügt über zahlreiche Optionen.

WHOIS

Genau genommen ist „Whois“ ein Adressverzeichnis, über das Sie Ansprechpartner und weiterführende Informationen zu einer Domain herausfinden. Der übliche Weg zu Domain-Daten führt über die Web-Seite des zuständigen Registrators. Die Registratoren sind meist als gemeinnützige Gesellschaften organisiert und auf bestimmte Domains spezialisiert.

Wenn Sie den Inhaber einer

Die Abfrage von Domain-Daten bezeichnet man als Whois-Query. Ein Whois-Query über die Web-Seiten aller Registratoren hinweg ist jedoch umständlich. Komfortabler geht das mit einem Script, das automatisch auf die Whois-Datenbanken zugreift und die gefundenen Daten benutzerfreundlich präsentiert.

Unter Windows sind Whois-Clients auf Scriptbasis bislang Mangelware. „PC Welt“ hat deshalb eine Whois-Abfrage mit VB-Script realisiert.

Klicken Sie

DNS Resolve

Dieser Befehl ermöglicht Ihnen, die Umsetzung einer IP-Adresse zum DNS-Hauptrechnernamen oder umgekehrt. Im Beispiel wird die IP zum DNS Rechner umgesetzt:

| 14:41:05 [DNS] Resolve Name: www.microsoft.com 14:41:05 [DNS] Full name: www.microsoft.akadns.net 14:41:05 [DNS] IP address 1: 207.46.131.199 14:41:05 [DNS] IP address 2: 207.46.230.241 14:41:05 [DNS] IP address 3: 207.46.230.229 14:41:05 [DNS] IP address 4: 207.46.130.45 14:41:05 [DNS] IP address 5: 207.46.230.219 14:41:05 [DNS] IP address 6: 207.46.230.218 14:41:05 [DNS] Alias 1: www.microsoft.com 14:41:05 [DNS] Alias 2: www.microsoft.com 14:41:05 [DNS] Alias 3: www.microsoft.com 14:41:05 [DNS] Resolve time: 0.1875 seconds |

traceroute

traceroute steht für \verfolge Route\ und liefert alle Teilstrecken zwischen Quellsystem und Zielsystem, die ein Paket auf seinem Weg durchwandert. traceroute sendet so lange Pakete aus, bis entweder die maximale Anzahl an Paketen erreicht ist oder der entfernte Rechner mit der Meldung ICMP PORT UNREACHABLE antwortet. Somit versucht es, den Weg ausfindig zu machen, den ein IP-Paket voraussichtlich einschlagen wird, um zum entsprechenden Host zu gelangen.

Trace

Dieser Befehl ist sehr wichtig für die Ermittlung eines Angreifers, denn er verfolgt nach Eingabe einer URL den Weg zurück den er nahm, um zu Ihrem PC zu gelangen. Sie geben die ermittelte IP Adresse/ URL ein und der Weg dieser IP wird Ihnen inklusive aller Zwischenstationen angezeigt.

Ein Grafisches Tracerout Tool – klicken Sie und verfolgen Sie jede Adresse

Klicken Sie - Sie werden gerade ausspioniert ;-)

... link (0 comments) ... comment

Unsere Gruppe ist jetzt vollständig. Die Teilnehmer an diesem Weblog sind Pichler Christian, Kaier Vivienne & Döry Sandor.

Wir werden versuchen die Aufgabenstellung nr. 4 im noch verbleibenden Semester zu bearbeiten. Wir hoffen schon bald die ersten Themen in unserem Weblog zu publizieren.

Für euer Interesse und eure Anmerkungen sind wir dankbar.

... link (0 comments) ... comment

Last update: 2005.01.24, 19:28

Juni 2025 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

||||||

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

||||||

1. Name 2. Geschichte 3. Arten der Steganographie 4....

ich wollte mit dieser liste bezwecken, dass man sich...

Ich vermute, es sind jene Autoren (Teilnehmer), die...

BürgerCards im Zusammenhang mit der digitalen...

Inhalt 1. Das Inter Protocol">1. Das Inter Protocol 2....