Kernthema Steganographie

Christian.Hergolitsch.uni-linz, 4. März 2018, 17:36

Steganographie - Überblick und Anwendungsmöglichkeiten

In der modernen Informationsgesellschaft ist der Austausch von Daten nicht mehr wegzudenken. Viele dieser Informationen sind aus unterschiedlichen Gründen sensibel und daher schützenswert. Im Zuge kryptographischer Verfahren1 werden Daten verschlüsselt. http://www.kryptowissen.de/kryptographie.html

Dabei ist jedoch erkennbar, dass ein Austausch sensibler Informationen erfolgt ist. Die Steganographie2 verbirgt hingegen den Austausch oder das Speichern sensibler Daten, indem sie einen Transfer oder die Speicherung anderer, nicht schützenswerter Informationen vortäuscht. Darin sind die geheimen Daten versteckt. https://de.wikipedia.org/wiki/Steganographie

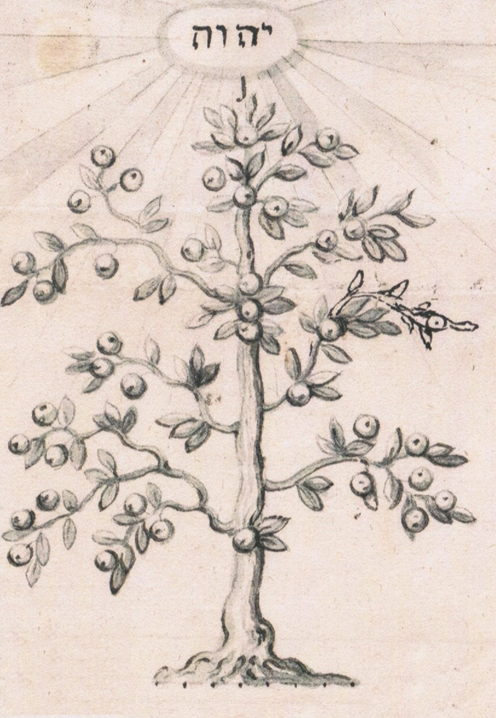

Nun sieht man, dass jeder Apfel für einen Buchstaben steht. Von oben nach unten gelesen ergibt sich: INDE HIC LONGAT IBI SINT TEMPORA PROSPERA FIAT.

Der Begriff Steganographie stammt aus der griechischen Sprache und ist gleichbedeutend mit „verstecktes Schreiben“. Ein sehr früher Einsatz eines steganograpischen Verfahrens ist von Herodot überliefert, wonach ungefähr 2500 vor Christus Holztafeln mit Wachs überzogen worden waren, um Botschaften zu übermitteln. Unter der zum Schreiben benutzten Wachsschichte ritzte man geheime Botschaften in das Holz ein. Eine andere Erzählung Herodots berichtet von Sklaven, welchen Botschaften in die kahlgeschorene Kopfhaut tätowiert wurden. Nachdem diesen die Haare wieder nachgewachsen waren, wurden sie zu den Empfängern der geheimen Botschaft gesendet.3

Neben Geheimtinte, welche im Ersten Weltkrieg intensiv eingesetzt wurde, entwickelten Wissenschaftler der Nationalsozialisten später das sogenannte Microdot Verfahren, wobei eine DinA4 Seite auf die Größe eines i-Punktes verkeinert werden konnte. Diese Punkte wurden in belanglose Briefe als i-Punkte geklebt, welche vom Empfänger wieder vergrößert wurden, um die eigentliche Nachricht zu lesen. BMW verwendet diese Methode nach wie vor, um gestohlene Fahrzeuge authentifizieren zu können.4

Alle diese Methoden versteckten eine wichtige, geheim zu haltende Nachricht in einer anderen, scheinbar belanglosen Information. Es wird also – im Unterschied zur Kryptographie – nicht nur der Inhalt, sondern die Existenz der Nachricht an sich verschleiert.

Bei den steganographischen Verfahren unterscheidet man zwischen linguistischer Steganographie und computergestützten technischen steganographischen Verfahren. Letztere verwenden Techniken der Informationstheorie, modernen Datenkompression, Wahrscheinlichkeitstheorie und der Kryptographie in Kombination. Oft werden steganographische Einbettungen zusätzlich kryptographisch geschützt. Ab hier wird es technisch sehr anspruchsvoll. In einem dieser Verfahren wird zum Beispiel das Rauschen in Audio Dateien nachgebildet und darin können versteckte Botschaften mittels eines durch Zufallsgeneratoren erzeugten versteckten Pfades eingebettet werden.

Das Anwendungsspektrum von Steganographie ist umfangreicher als auf den ersten Blick vermutet werden könnte. Der Bedarf zum Übermitteln nicht öffentlicher Botschaften umfasst längst nicht mehr nur staatliche Bedarfsträger (Militär, Nachrichtendienste, Polizei) oder deren Gegenspieler im kriminellen und/oder terroristischen Bereich. Steganografische Verfahren werden heute auch verwendet um mittels digitaler Wasserzeichen die Urheberschaft von Daten nachweisen zu können oder einfach um einen verbesserten Schutz der Privatsphäre zu erzielen. Vor allem in Staaten, welche versuchen Kryptographie einzuschränken oder zu verbieten, wird Steganographie angewendet, um die Vertraulichkeit von zu übermittelnden Daten zu gewährleisten. Für die technische Steganographie gibt es mittlerweile eine Vielzahl verschiedener Verfahren, darunter das Verstecken schützenswerter Daten in Bild, Text, Audio oder Videodateien. Vgl. http://www.petitcolas.net/steganography/index.html

Steganographie kann aber auch missbräuchlich verwendet werden. Viren oder Malware werden unter anderem als steganographische Einbettungen in IT Systeme eingeschleust. Einfache Beispiele finden sich auf: http://stegano.net/network-steganography.html

Dies eröffnet auch den Bedarf zum Erkennen und Abwehren steganographischer Verfahren oder Einbettungen (Steganalyse). Die Sicherheitsforschung in Österreich beschäftigt sich unter anderem mit Steganalyse, darunter auch Verfahren zur Erkennung und Abwehr von Steganographie. Vgl. Nachfolgende Broschüre der FH St.Pölten, Seite 65 http://www.kiras.at/fileadmin/dateien/okt%2014%20projektband%20broschuere/KIRAS%20Projekte%202011-2013%20%2872%20dpi%29%20LQ.pdf

Um die Daten aus den ihren Einbettungen wieder zu extrahieren und im Bedarfsfall zu entschlüsseln, gibt mittlerweile eine Vielzahl technischer Verfahren und entsprechender Programme. Viele davon sind Freeware. Die Homepage http://stegano.net bietet diesbezüglich weiterführende Informationen an.

Historische Beispiele für Steganographie: http://scienceblogs.de/klausis-krypto-kolumne/2015/05/21/versteckte-nachrichten-in-modezeichnungen-grashalmen-und-apfelbaeumen/

1 Vgl. http://www.kryptowissen.de/kryptographie.html abgerufen am 25 06 2017.

2 https://de.wikipedia.org/wiki/Steganographie abgerufen am 25 06 2017.

3 Vgl. Fabien Petitcolas, Stefan Katzenbeisser, Information Hiding Techniques for Steganography and Digital Watermarking, Boston, 2000.

4 Vgl. Thomas Borys, Codierung und Kryptologie: Facetten einer anwendungsorientierten Mathematik im Bildungsprozess, Dissertation Pädagogische Hochschule, Karlsruhe 2011, S.71.

0 comments :: Kommentieren